Gli attacchi di resurrezione domini rappresentano una delle minacce più subdole per la sicurezza della supply chain software. Questo vettore sfrutta una dinamica apparentemente banale: quando un dominio email collegato a un account scade e viene acquistato da un attore malevolo, quest’ultimo può configurare un nuovo server di posta e richiedere il reset della password, ottenendo così accesso all’account originale. Un problema che non riguarda solo PyPI ma l’intero ecosistema dei package manager open source, con incidenti già registrati in passato. Per mitigare questo rischio, PyPI ha introdotto dal giugno 2025 un sistema automatico di controllo dei domini scaduti, capace di sverificare in modo proattivo oltre 1.800 indirizzi email collegati ad account potenzialmente a rischio. Questa misura si aggiunge all’obbligo di autenticazione a due fattori (2FA) già previsto dal 1° gennaio 2024 per tutti i nuovi account, ma pensata anche per proteggere i profili più datati che non avevano ancora adottato questo requisito. La logica è semplice quanto efficace: se il dominio associato a un indirizzo email entra in una fase di scadenza o redemption, PyPI lo sverifica automaticamente, impedendo che possa essere utilizzato per azioni di recupero credenziali. Gli utenti vengono avvisati e invitati ad associare nuove email, preferibilmente da provider affidabili come Gmail o Outlook, per ripristinare la piena funzionalità dell’account.

Cosa leggere

Background sugli attacchi di resurrezione

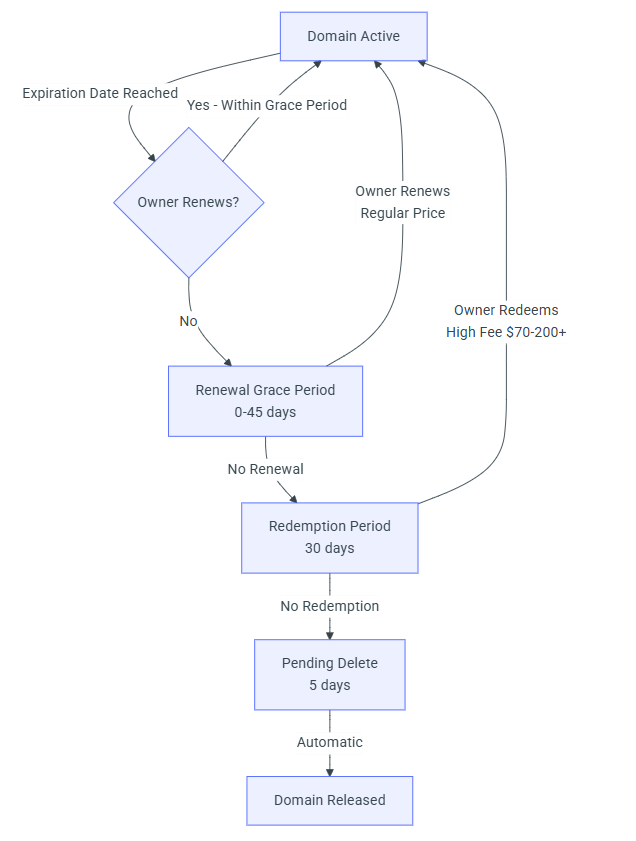

Gli attacchi di resurrezione domini non sono un’ipotesi accademica. Nel 2022 un progetto pubblicato su PyPI è stato compromesso proprio a causa di questa dinamica. A differenza delle tecniche classiche di phishing o credential stuffing, questa modalità sfrutta i meccanismi legittimi di reset password che fanno affidamento sulla disponibilità dell’indirizzo email registrato. Quando un dominio non viene rinnovato, cade in una finestra temporale regolata dalle policy ICANN: un primo grace period di circa 45 giorni, seguito da un redemption period di ulteriori 30 giorni, prima della cancellazione definitiva. In queste fasi, un attore può riacquistare il dominio e attivare un server email che riceve i messaggi originariamente destinati al proprietario legittimo. Questa tecnica si rivela particolarmente insidiosa perché sfrutta procedure di sicurezza standard senza generare attività anomale facilmente rilevabili. L’attaccante appare come un utente che segue il normale flusso di recupero password, ma in realtà utilizza un dominio sottratto per assumere il controllo dell’account.

L’automazione dei controlli in PyPI

Per chiudere questo vettore, PyPI ha integrato le API di Domainr, un servizio offerto da Fastly, con cui esegue controlli periodici sullo stato dei domini associati agli account. Inizialmente il monitoraggio era impostato ogni 30 giorni, sufficiente per rilevare gran parte dei casi prima che un dominio fosse definitivamente rilasciato. Dopo un bulk check ad aprile 2025, la piattaforma ha intensificato le verifiche con un monitoraggio quotidiano, così da reagire in tempo reale a cambi di stato critici. Il sistema funziona in modo automatizzato: quando una query restituisce che un dominio è entrato in fase di redemption, PyPI sospende immediatamente la validità dell’indirizzo email. Questo impedisce che un attaccante possa sfruttarlo per un reset password. L’utente legittimo riceve una notifica e può ripristinare l’account aggiornando i contatti con un indirizzo attivo e sicuro.

Azioni correttive per gli utenti

Gli sviluppatori che pubblicano pacchetti su PyPI sono incoraggiati a mantenere domini attivi e rinnovati, ad aggiungere email secondarie di backup e ad abilitare la 2FA tramite WebAuthn con chiavi hardware o autenticazione via browser. Queste misure riducono sensibilmente la probabilità di takeover anche in caso di esposizione temporanea. La piattaforma ha inoltre predisposto procedure di recovery con prove esterne, come collegamenti a servizi di terze parti o log storici, che consentono di ristabilire l’accesso qualora un dominio non fosse più disponibile.

Impatto sull’ecosistema Python

Queste misure rafforzano la fiducia complessiva nell’ecosistema Python, dove PyPI rappresenta l’infrastruttura critica per la distribuzione di librerie e dipendenze. Ogni compromissione di account, anche singola, potrebbe tradursi in un supply chain attack con effetti a catena su migliaia di progetti. La scelta di agire in maniera proattiva non solo tutela i singoli sviluppatori, ma preserva l’integrità del repository come bene collettivo. La collaborazione con attori come Ruby Central, Fastly e OpenSSF mostra inoltre una volontà di consolidare pratiche comuni e condivise tra più ecosistemi open source, evitando che soluzioni frammentate lascino margini di manovra agli attaccanti. Con la mossa di giugno 2025, PyPI dimostra di aver compreso che la sicurezza degli ecosistemi open source non può più basarsi esclusivamente su regole statiche, ma deve prevedere meccanismi dinamici e automatizzati di rilevamento e prevenzione. L’introduzione dei controlli sui domini scaduti chiude un vettore d’attacco che per anni ha rappresentato un punto cieco. La lezione è chiara: la sicurezza della supply chain non si limita a proteggere il codice, ma deve includere ogni elemento infrastrutturale e amministrativo, dagli indirizzi email alla gestione dei domini. Con questa iniziativa, PyPI rafforza la sua posizione come repository affidabile e resiliente, in un contesto dove la fiducia rappresenta la prima e più importante difesa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.