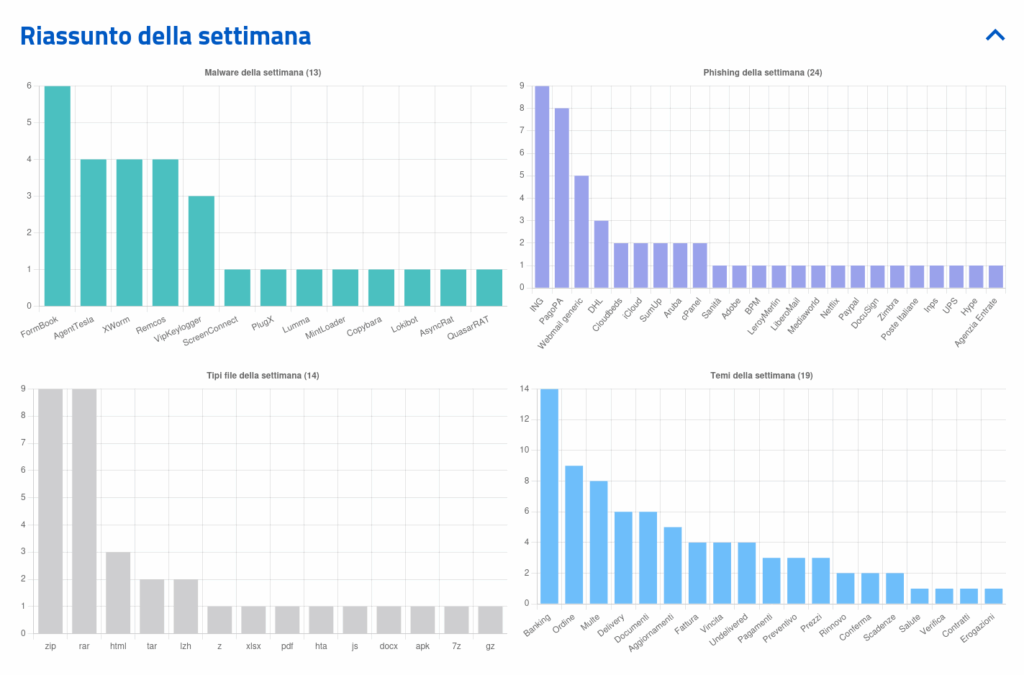

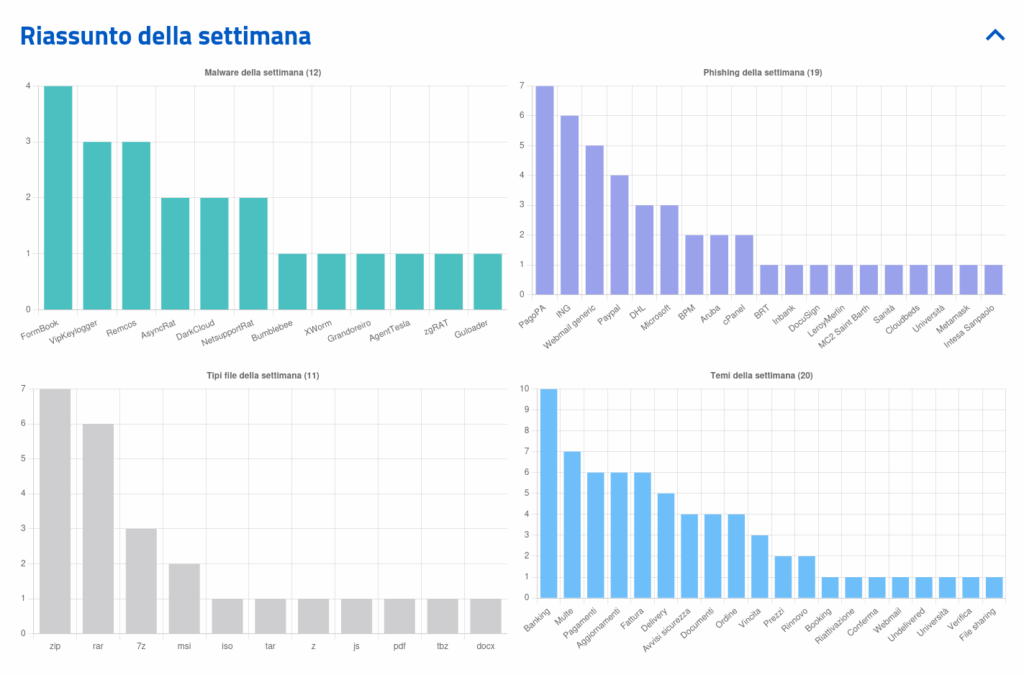

La settimana 30 agosto–5 settembre registra una ripresa netta delle campagne malevole in Italia secondo CERT-AGID. Gli analisti segnalano MintsLoader diffuso tramite PEC compromesse e un’ondata di smishing INPS costruita per sottrarre dati personali e coordinate finanziarie. Nel periodo compaiono 6 campagne malware uniche, 8 famiglie di malware attive e 8 campagne phishing, con impatti su utenti privati e aziende. Le tattiche includono allegati ZIP con JavaScript offuscato, SMS con URL fraudolenti, vishing di supporto e abusi di brand come Intesa Sanpaolo e Poste Italiane. La settimana precedente (23–29 agosto) aveva già evidenziato 8 campagne malware e 8 phishing, con enfasi su AsyncRAT e Qakbot. CERT-AGID continua a dismettere infrastrutture malevole e a condividere indicatori di compromissione, mentre invita utenti e organizzazioni a verificare l’origine dei messaggi, a evitare allegati sospetti e ad abilitare MFA per ridurre l’esposizione a furti d’identità e frodi.

MintsLoader: come la PEC compromessa eleva credibilità e tasso di infezione

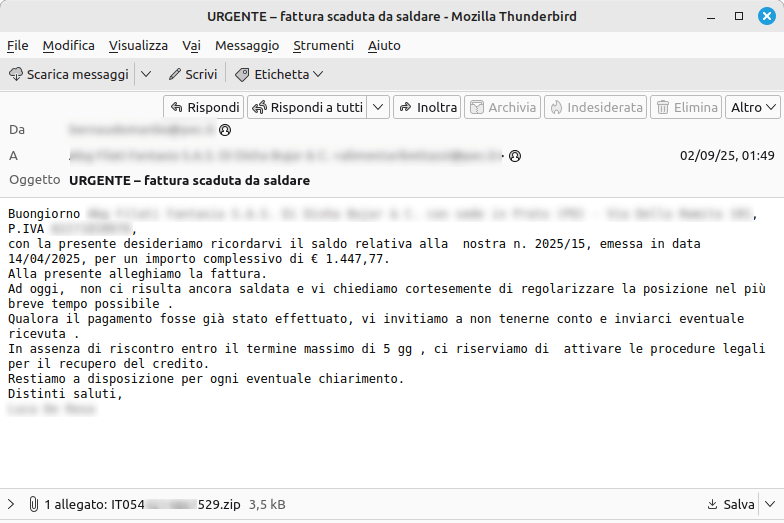

La campagna MintsLoader riparte il 2 settembre dopo la pausa estiva con una variante che sostituisce il link in chiaro con allegati ZIP contenenti script JavaScript offuscati. L’uso di caselle PEC compromesse aumenta in modo marcato la credibilità del messaggio, riducendo la diffidenza della vittima. Oggetti come “fatture scadute”, “solleciti di pagamento” o “documentazione contabile” stimolano l’apertura dell’archivio. Una volta estratto lo ZIP, lo script JS invoca cURL o PowerShell su Windows 10 per recuperare il payload e depositarlo sul sistema, innescando la catena che porta all’installazione di infostealer. CERT-AGID diffonde IoC con hash, domini C2 e IP associati, invitando i gestori PEC a intensificare i controlli e i destinatari a non eseguire allegati compressi provenienti da contatti inattesi, anche se formalmente certificati.

Perché la PEC funziona come acceleratore di social engineering?

L’abuso della PEC sfrutta tre fattori. Il primo è la percezione di autenticità: i destinatari associano la PEC a processi formali e vincolanti. Il secondo è la routine operativa: amministrazione e back office processano documenti contabili con tempistiche serrate, riducendo la verifica. Il terzo è la compatibilità tecnica: gli allegati ZIP transitano più facilmente dei formati eseguibili e gli script JS risultano apparentemente innocui. L’attore malevolo capitalizza su questa combinazione, moltiplicando il tasso di apertura e, di conseguenza, il tasso di infezione. La risposta difensiva richiede policy interne che impongano verifiche a due persone per documenti finanziari, l’isolamento degli allegati in sandbox e l’esecuzione bloccata per script non firmati.

Smishing INPS: dalla raccolta IBAN alla costruzione di identità sintetiche

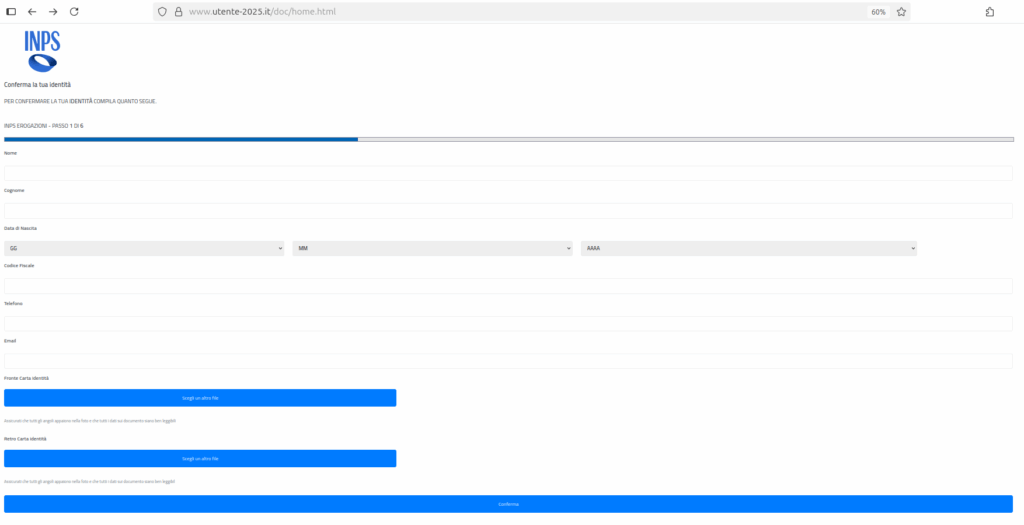

In parallelo, torna lo smishing a tema INPS. L’utente riceve un SMS con logo e lessico istituzionali, un link a un sito contraffatto e un invito a “aggiornare i dati” per continuare a ricevere erogazioni. La pagina richiede generalità, IBAN, documenti e spesso impone un selfie con documento alla mano.

Questi elementi consentono di creare identità sintetiche, di modificare le coordinate di accredito e di aprire conti o linee di credito a nome della vittima. In alcuni casi, i truffatori combinano phishing e vishing: una telefonata conferma la “verifica” e spinge l’utente a completare la procedura.

CERT-AGID dismette domini e pubblica indicatori legati alle campagne, raccomandando di controllare sempre l’URL, di non inviare documenti via form non verificati e di contattare direttamente i canali ufficiali in caso di dubbi.

Volumi e famiglie osservate: cosa cambia tra le due settimane

Dal 30 agosto al 5 settembre vengono censite 6 campagne malware uniche, 8 famiglie attive e 8 campagne phishing. Gli agent AgentTesla, Formbook e Remcos spiccano per prevalenza e versatilità: agiscono come infostealer e RAT, rubano credenziali, cookie e dati di compilazione, aprendo sessioni per movimento laterale. Nella settimana 23–29 agosto l’attenzione si concentrava su AsyncRAT e Qakbot, con dinamiche simili per volumi e tecniche. La costanza nell’uso di ZIP con JS offuscati, la riattivazione di MintsLoader e l’intreccio di phishing bancario contro Intesa Sanpaolo, Poste Italiane, UniCredit e BPER mostrano una strategia iterativa che ricicla template e aggiorna i payload per evadere firme statiche.

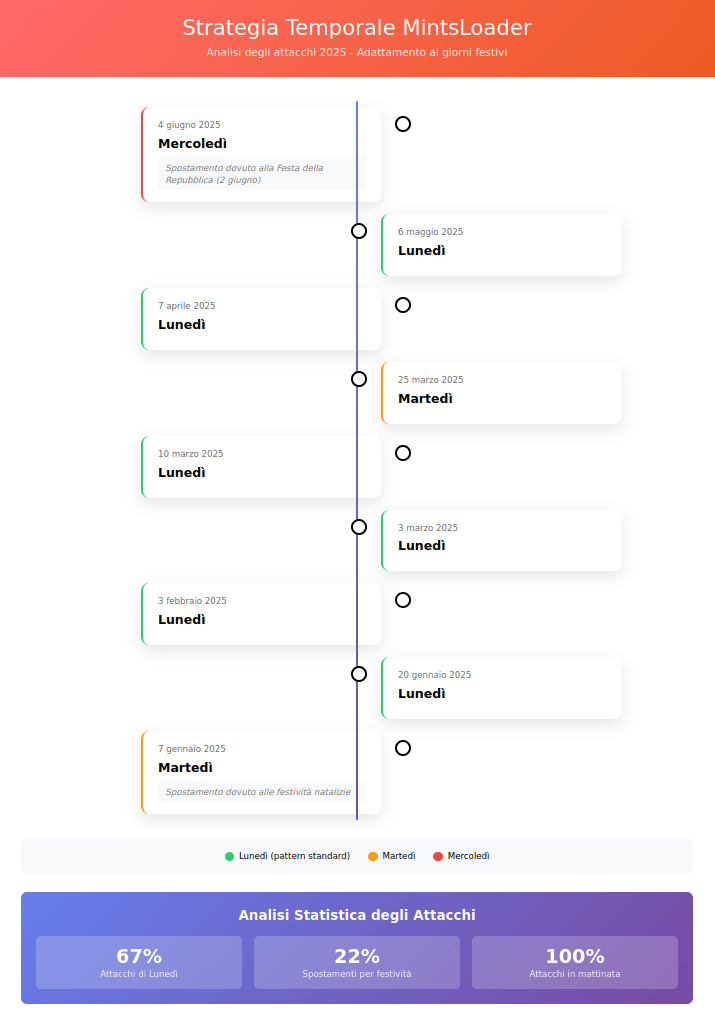

Come MintsLoader si adatta: dalla pausa estiva alla ripartenza operativa?

Gli attori riaccendono MintsLoader in sincronia con la ripresa lavorativa di settembre. La variante con allegato ZIP nasce per aggirare i filtri che penalizzano i link diretti e per spingere l’utente a una azione locale. Lo script non espone immediatamente pattern noti: concatena stringhe, offusca URL e usa cURL o BITSAdmin per scaricare moduli secondari. La successiva telemetria di rete si mantiene bassa, con beacon sporadici verso C2 di breve vita, spesso ospitati su servizi appena registrati. L’evoluzione suggerisce testing rapido e rotazione di infrastrutture per ridurre la finestra utile ai takedown.

Dove colpiscono malware e phishing: dal perimetro personale al tessuto aziendale

Le campagne impattano privati e aziende. Sul piano personale, l’esposizione a furto d’identità, deviazione delle erogazioni e svuotamento conti cresce con la consegna di documenti e selfie. In azienda, la combinazione di infostealer e RAT abilita il furto credenziali, la compromissione dei portali B2B, l’accesso a gestionali e posta, e apre la strada a pagamenti fraudolenti e triangolazioni. L’uso di PEC compromesse come veicolo primario penetra i cambi di guardia dei controlli manuali; di conseguenza, processi finance e uffici gare risultano aree ad alto rischio se privi di procedure di convalida indipendenti.

Perché gli allegati ZIP con JS offuscato restano efficaci

Gli archivi compressi attraversano sistemi di filtraggio con minori falsi positivi rispetto ai formati eseguibili. Il JavaScript è un linguaggio legittimo nel contesto aziendale, usato per build, tooling e automazioni; ciò riduce gli alert e rende più difficile distinguere uno script malevolo da uno operativo. Gli attori applicano offuscamento, polimorfismo e junk code per alterare impronte e firmare varianti che sfuggono agli engine statici. La difesa deve spostarsi su behavioral detection, imponendo blocco dell’esecuzione di script da cartelle temporanee, richiesta di firma per PowerShell/JS, e telemetria su creazione processi figlia da archivi.

Smishing: leve psicologiche e cicli di vita della frode

Le esche INPS fanno leva su urgenza, vantaggi economici e autorità. L’utente trova branding coerente, un tono formale e promesse di pagamenti o verifiche obbligatorie. La sequenza tipica prevede raccolta dati, validazioni fasulle e, spesso, l’integrazione di vishing per “aiutare” il completamento. La fase di monetizzazione include modifica dell’IBAN, acquisto di beni/servizi, apertura di conti e vendita dei documenti su mercati clandestini. L’uso del selfie eleva il valore dell’identità rubata, facilitando la creazione di SPID fasulli e l’accesso a servizi PA.

Come reagisce CERT-AGID: IoC, dismissioni e coordinamento con i gestori

CERT-AGID mantiene un ciclo settimanale di sintesi e indicatori, con dismissioni mirate di domini, hosting e pagine di phishing. Il coordinamento con i gestori PEC consente revoche rapide, reset delle credenziali compromesse e notifiche ai destinatari. Gli IoC in formato JSON permettono agli operatori di integrare velocemente i blocchi in SIEM, EDR e WAF. L’invito ufficiale è segnalare messaggi sospetti a [email protected], mantenere software aggiornati e scansioni antivirus regolari.

Banche e PA nel mirino: i rischi per brand e utenti

Le campagne bancarie colpiscono Intesa Sanpaolo, Poste Italiane, UniCredit e BPER con template aggiornati e domini simili agli originali. Per le banche, il danno è reputazionale e operativo: oneri di rimborso, pressione sui call center, sfiducia dei clienti. Per la PA, l’uso di INPS come esca produce discredito e dilata il lavoro dei canali di assistenza. La risposta ottimale prevede comunicazioni tempestive, pagine avviso aggiornate, educazione degli utenti e meccanismi di autenticazione robusta.

Pratiche difensive per le aziende: spostare la detection su comportamento e identità

Un’azienda può ridurre l’esposizione introducendo MFA ovunque possibile, bloccando l’esecuzione di script non firmati, imponendo Constrained Language Mode per PowerShell, e disabilitando l’avvio di cURL/BITSAdmin da percorsi temporanei. È cruciale sensibilizzare i reparti finance e HR su PEC e documenti inattesi, prevedere validazioni out-of-band e isolare l’apertura di allegati in ambienti cuscinetto. La telemetria deve correlare apertura allegato → esecuzione script → chiamate di rete, con alert su download da domini appena registrati e su process injection verso browser o client mail. Backup regolari e piani di risposta esercitati riducono i tempi di ripristino in caso di incidente.

Pratiche difensive per i privati: segnali d’allarme e mosse immediate

Gli utenti privati devono diffidare di urgenze, promesse di rimborsi o richieste di documenti via SMS/email. Ogni link va digitato manualmente nel browser o recuperato da fonti ufficiali. La presenza di errori di battitura, URL lunghi o domini atipici è un segnale di frode. In caso di invio di dati a una pagina sospetta, occorre bloccare carte/IBAN, segnalare l’accaduto al proprio istituto e a CERT-AGID, e attivare monitoraggio su identità e crediti. La MFA sui servizi critici riduce il rischio di account takeover anche in caso di leak delle password.

Perché i loader e gli infostealer dominano il panorama attuale

I loader come MintsLoader e gli infostealer come AgentTesla e Formbook offrono flessibilità e monetizzazione rapida. Rubano password, cookie, token e autoriempimenti, aprendo la strada a marketplace dove le credenziali vengono vendute o usate per session hijacking. La bassa rumorosità dei beacon, la modularità dei payload e la facilità di riuso del codice favoriscono campagne iterative che resistono ai takedown. La difesa deve puntare a rompere la catena nella fase iniziale, impedendo a ZIP+JS di eseguire e limitando le esfiltrazioni con DLP e controlli egress.

Confronto tra le due finestre temporali: continuità e raffinamento

La continuità numerica tra le due settimane sottolinea che gli attori iterano sui template vincenti, sostituendo componenti e pivotando tra brand per riattivare l’attenzione. Il ritorno di MintsLoader, l’aggiunta di vishing e la richiesta di selfie con documento elevano il rendimento delle truffe. La presenza ricorrente di Remcos, AsyncRAT e Qakbot conferma che i framework RAT restano centrali per la persistenza e la ricognizione nelle reti aziendali.

Cosa aspettarsi a breve: miniaturizzazione e living-off-the-land?

È probabile una miniaturizzazione dei payload, con script più brevi, catene spezzate su più host e maggiore ricorso a living-off-the-land. Ci si attende un uso più intenso di domini usa e getta, un ciclo di rotazione dei C2 ancora più rapido e varianti di MintsLoader che tentano l’esecuzione fileless. La difesa dovrà alzare il livello su identità e telemetria, unendo EDR, DNS e posta in un’unica vista per correlare segnali deboli. La ripresa delle campagne malevole fotografa un ecosistema che sfrutta PEC compromesse, ZIP con JS offuscato e smishing INPS per alimentare catene loader→infostealer/RAT, con obiettivi che vanno dal furto credenziali alla deviazione di fondi. La difesa efficace richiede di abbassare la fiducia implicita in canali certificati, di bloccare l’esecuzione di script non firmati, di isolare gli allegati in sandbox, e di correlare gli eventi di posta, endpoint e rete. Sul fronte utente, MFA, verifica delle origini, e assenza di condivisione documentale su canali non ufficiali sono essenziali per limitare furti d’identità e frodi. CERT-AGID svolge il ruolo di nodo centrale con IoC tempestivi, takedown e coordinamento con gestori: integrare tali feed in processi e strumenti operativi è il passo decisivo per trasformare campagne diffuse in incidenti contenibili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.