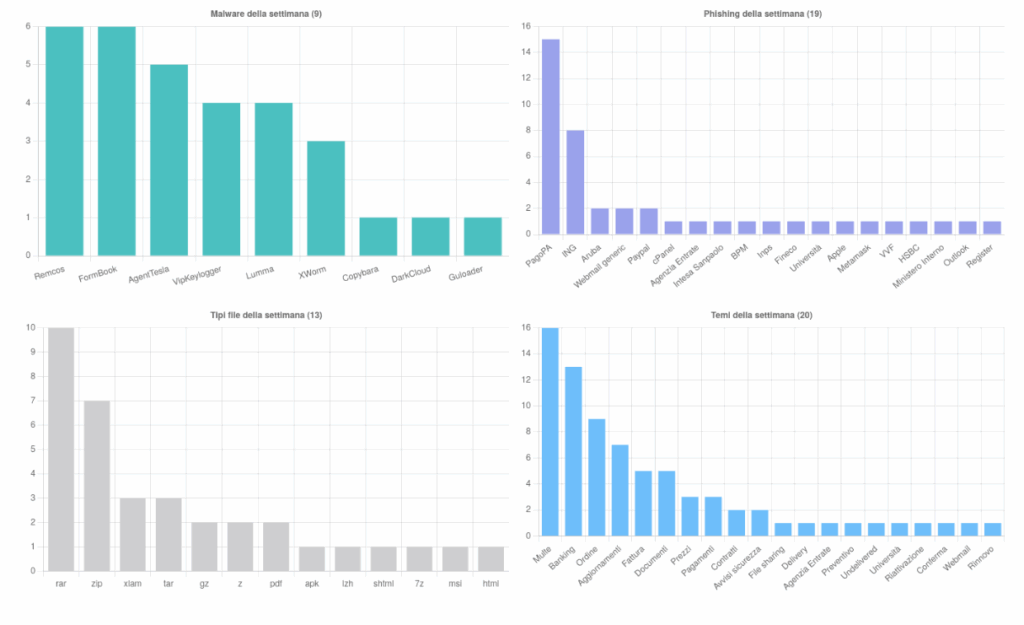

Le campagne malevole rilevate in Italia nella settimana 6-12 settembre 2025 mostrano Lumma Stealer come minaccia prevalente, con archivi ZIP malevoli usati per distribuire il payload e con phishing bancario e vishing in crescita; nello stesso periodo, la Polizia di Stato ha sventato a Cuneo una truffa spoofing da 14.000 euro, mentre Cert-AgID ha condiviso 532 indicatori di compromissione utili al blocco rapido su reti aziendali e nella pubblica amministrazione, con particolare pressione su finance e servizi digitali; le evidenze confermano la centralità di EDR, segmentazione zero trust, monitoraggio PEC e revisione delle integrazioni OAuth per ridurre la superficie d’attacco, in linea con i requisiti NIS2 e con i presidi GDPR; la settimana evidenzia la maturità delle difese italiane, ma anche l’abilità degli attaccanti di evolvere tattiche, industrializzando catene di infezione e sfruttando ingegneria sociale ad alto impatto.

Panoramica operativa della settimana e indicatori chiave

Il quadro settimanale registra un incremento delle campagne generiche a bersaglio italiano e una buona capacità di risposta coordinata. Cert-AgID ha condiviso 532 IoC tra domini, IP, URL e hash, agevolando il contenimento in tempi rapidi su infrastrutture eterogenee. Le segnalazioni includono tentativi su PEC, caselle ordinarie e sistemi esposti. La pubblica amministrazione e il settore finanziario hanno affrontato ondate di messaggi con oggetti fittizi relativi a pagamenti, fatture, delivery e avvisi giudiziari, coerenti con i pattern tipici di Lumma Stealer e cloni. La settimana ha visto anche l’intervento operativo della Polizia di Stato su un caso di spoofing a Cuneo, confermando la rilevanza della componente vishing accoppiata a smishing, spesso con riferimenti a forze dell’ordine per creare pressione psicologica. In parallelo, in ambito corporate sono emerse azioni di ricognizione su servizi API e integrazioni OAuth, area in cui i criminali cercano di mascherare approvazioni fraudolente in flussi apparentemente legittimi.

Lumma Stealer: vettori, TTP e impatti su credenziali e wallet

Lumma Stealer si conferma tra gli infostealer più sfruttati dagli attori opportunistici e dai broker di accessi. La distribuzione avviene principalmente via archivi ZIP allegati o link a file hosting esterni, con eseguibili camuffati da documenti contabili o conferme di pagamento. L’esecuzione iniziale ricorre a script e loader che scaricano configurazioni, quindi procedono alla raccolta di credenziali browser, cookie di sessione, token di autenticazione e wallet crypto, con priorità a password manager non protetti da MFA e a sessioni già autenticate nei servizi cloud. L’uso di offuscamento leggero, packer diffusi e librerie comuni riduce il tasso di rilevazione nelle prime ore. L’esfiltrazione utilizza canali HTTP(S) o Telegram bot, con rotazione frequente degli endpoint per eludere i blocchi. L’impatto operativo più critico deriva dal riuso di sessioni e dalla vendita di accessi su marketplace, vettore che abilita escalation verso ransomware o frodi finanziarie, specie se l’azienda non invalida i refresh token dopo un incidente.

Catena d’infezione via ZIP e social engineering

La catena osservata si apre con email scritte in italiano corretto, oggetti relativi a fatture, dispute o scadenze e firme aziendali verosimili. Il documento “allegato” è un ZIP contenente un eseguibile mascherato da PDF tramite icone e nomi file credibili. L’utente, convinto dall’urgenza, esegue il file; il loader stabilisce la persistenza, scarica il modulo stealer e avvia la raccolta. La pressione temporale nelle comunicazioni è la leva principale. Nelle aziende con EDR attivo e regole application control, l’esecuzione da percorsi anomali o con parent-child sospetti genera allarmi, riducendo la finestra utile all’avversario.

Capacità di esfiltrazione e persistenza

Il modulo stealer punta a browser Chromium e Gecko, estrae credential store, cookie e autofill; tenta inoltre l’accesso a directory dei principali wallet. Se l’ambiente è protetto da MFA robusta, l’avversario può ripiegare su session hijacking sfruttando i cookie. La persistenza è di solito debole e puntuale: l’obiettivo è monetizzare subito i dati o rivenderli. Questo favorisce il rilevamento post-evento, ma impone alle aziende di reagire con revoca token, reset credenziali e session kill su tutti i servizi federati.

Truffa spoofing a Cuneo: dinamica, errori sfruttati, segnali

Il 12 settembre, a Cuneo, la Polizia di Stato ha interrotto una truffa spoofing da 14.000 euro. La vittima riceve un SMS con link a pagina clone che imita l’home banking, seguito da telefonata da numero fisso che spoofa i Carabinieri. Il falso “comandante” evoca un imminente sequestro del conto e sollecita un bonifico istantaneo per “mettere in sicurezza” i fondi. La truffa sfrutta la simbologia istituzionale e il panico indotto. L’intervento nasce dall’attenzione del direttore di filiale, che segnala l’operazione anomala e richiama le procedure antifrode. Il caso è emblematico: smishing e vishing si combinano per superare barriere tecnologiche e colpire l’anello umano. Tra i segnali rivelatori compaiono urgenza non giustificata, richieste fuori canale e pagine con domini sospetti. La formazione del personale bancario e la consapevolezza del cliente risultano decisive nel contenimento immediato.

Settori colpiti e superficie d’attacco in Italia

Le campagne della settimana impattano finance, PA, fornitori ICT e servizi a valore aggiunto. Le caselle PEC sono state un obiettivo ricorrente, dato che offrono autorità percepita e una maggiore probabilità di azione da parte del destinatario. Nel perimetro PA, i tentativi hanno cercato di colpire gestionali, portali di pagamento e workflow documentali. Nel finance, oltre al phishing per credenziali, si osserva attenzione a OTP, codici MFA e simulazioni di help desk. La superficie si estende a API pubblicate e integrazioni OAuth in cui l’attaccante mira a approvazioni con titoli fuorvianti, poi usate per estrarre dati o impostare job malevoli.

Tecniche in crescita: phishing bancario, vishing, loader e OAuth

Il phishing bancario continua a privilegiare template minimalisti, con landing page che replicano solo i campi essenziali, riducendo i segnali di falsità. Il vishing sfrutta spoofing numerico e script di chiamata per guidare la vittima tra SMS e telefono. Sul fronte malware, l’adozione di loader generalisti consente di alternare familie e config a basso sforzo, mentre nelle integrazioni OAuth emergono tentativi di abuso del consenso: l’utente, convinto dalla narrativa di supporto, autorizza applicazioni che leggono email, drive o calendari, aprendo la strada a esfiltrazioni silenti e movimenti laterali.

Raccomandazioni prioritarie per imprese e PA

Le organizzazioni efficaci hanno rafforzato EDR/XDR, filtri antispam con sandboxing, DLP a bordo e criteri di application control su workstation e server. La segmentazione zero trust riduce la diffusione orizzontale in caso di compromissione iniziale. La protezione della posta si estende alla PEC, con analisi di link e allegati. La revisione periodica delle integrazioni OAuth elimina app non necessarie e impone scadenze ai token. La formazione anti-vishing rende riconoscibili urgenze artefatte e falsi autoritativi. L’enforcement di MFA phishing-resistant riduce l’impatto del furto credenziali e dei cookie. La telemetria confluisce nel SIEM, dove regole comportamentali e analitiche UEBA evidenziano deviazioni nell’uso delle identità.

Metodologia e limiti dei dati di settimana

La fotografia 6-12 settembre deriva dall’osservazione operativa su ticket, telemetrie, segnalazioni e IoC condivisi per l’ecosistema italiano, con attenzione a eventi mirati e a iniziative generiche su larga scala. La granularità degli hash e degli endpoint dinamici implica che gli indicatori abbiano finestra di validità breve; l’efficacia aumenta se gli IoC sono arricchiti con tattiche e comportamenti (regole YARA, Suricata, Sigma) e se sono integrati in playbook che orchestrano isolamento, bonifica e revoca di sessioni e token. La natura opportunistica di parte delle campagne suggerisce che i pattern possano variare rapidamente entro la stessa settimana.

Scenario strategico: NIS2, GDPR e coordinamento nazionale

La maturazione del quadro NIS2 porta imprese essenziali e importanti a misurarsi con obblighi di gestione rischio, reporting e miglioramento continuo. In parallelo il GDPR impone notifiche di data breach tempestive e un approccio privacy by design nelle architetture applicative. Il coordinamento tra Cert-AgID e forze dell’ordine consolida la condivisione di intelligence, mentre la collaborazione con Europol crea continuità di contrasto transnazionale. La settimana mostra che la compliance non è mero adempimento, ma fattore abilitante per ridurre il tempo di rilevazione e accelerare il contenimento. I contratti con fornitori critici includono clausole di sicurezza, SBOM e audit mirati; la catena di fornitura resta il tallone d’Achille se non accompagnata da due diligence e verifiche ricorrenti.

Osservazioni sul panorama criminale e sull’evoluzione tecnica

Gli attori ostili sfruttano tooling riutilizzabile, loader a basso costo e modularità per cambiare rapidamente famiglia di malware. La “commoditizzazione” dell’ingegneria sociale produce script e copioni di vishing che riducono l’errore umano del call center criminale. L’uso di LLM a supporto della scrittura di template e della traduzione rende più credibile la messaggistica in lingua italiana. Sul piano tecnico, i gruppi cercano persistenza logica tramite token e integrazioni piuttosto che persistenza host-based invasiva, accorciando la finestra di esposizione e rendendo più silenziosa l’operazione. Le metriche efficaci sono quelle che misurano MTTD e MTTR, indicatori che riflettono la resilienza complessiva più del solo tasso di blocco degli alert.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.