Gli attacchi SEO poisoning hanno preso di mira utenti cinesi spingendo siti fake di software sopra i risultati legittimi, con malware Hiddengh0st e varianti di Winos distribuiti tramite installer camuffati. La campagna, rilevata ad agosto 2025, combina manipolazione dei ranking, reindirizzamenti dinamici e una catena di esecuzione che parte dallo script nice.js, scarica JSON da endpoint remoti, seleziona payload per dispositivo e consegna DLL malevole che instaurano persistence con TypeLib hijacking e modifiche al registry. Gli impatti includono furti di credenziali, wallet crypto e sessioni, mentre gli IOC pubblicati mostrano domini lookalike, IP di C2 e hash coerenti con il ventaglio di varianti osservate. Le raccomandazioni operative indicano EDR, sandboxing, controllo dei domini prima del download, monitoraggio di rete e segmentazione zero trust, in un quadro che vede anche NIS2 e il Garante Privacy spingere sulla resilienza e sulla gestione del rischio di terze parti.

Tattiche e catena di infezione

La campagna si fonda su un abuso sistematico dell’ottimizzazione per i motori di ricerca per intercettare query in mandarino riferite a traduttori e tool di produttività. Il click su risultati alterati conduce a domini spoofati dall’aspetto professionale, progettati per imitare siti di download affidabili. In prima battuta un loader JavaScript come nice.js determina il flusso, recupera configurazioni JSON e negozia variabili di contesto, tra cui lingua, sistema operativo e possibili segnali di analisi automatica, per poi riindirizzare a installer con payload differenziati. La filiera riduce al minimo gli indicatori statici e sfrutta redirect multilivello, riducendo l’efficacia di blocchi basati su singoli host.

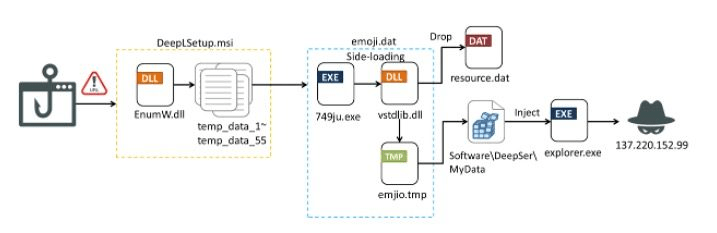

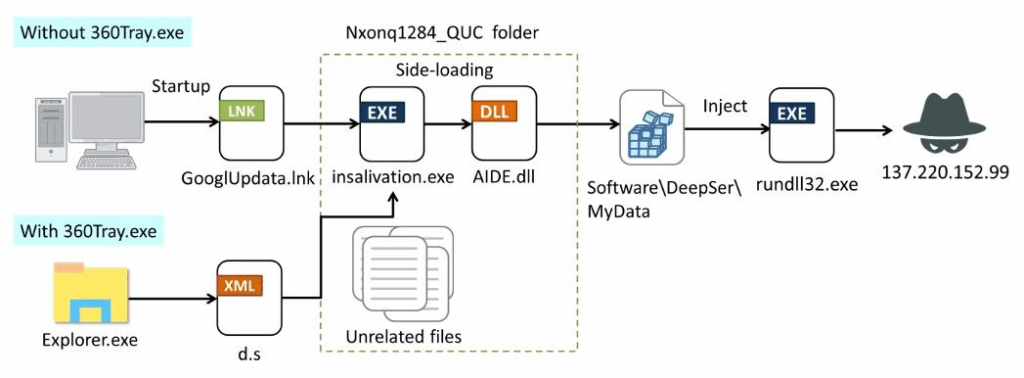

L’uso di ZIP contenenti DLL come EnumW.dll e vstdlib.dll concretizza l’esecuzione del backdoor. Il malware invoca sleep integrity check, controlla i processi parent, ispeziona tabelle ACPI, verifica ambienti virtualizzati e inibisce tool comuni di analisi. Ogni step è orientato a mantenere basso il rumore di rete e a rimandare l’esposizione degli indicatori alla fase di command and control, quando l’impianto ha già ottenuto privilegi e persistence.

Perché la SEO diventa un’arma

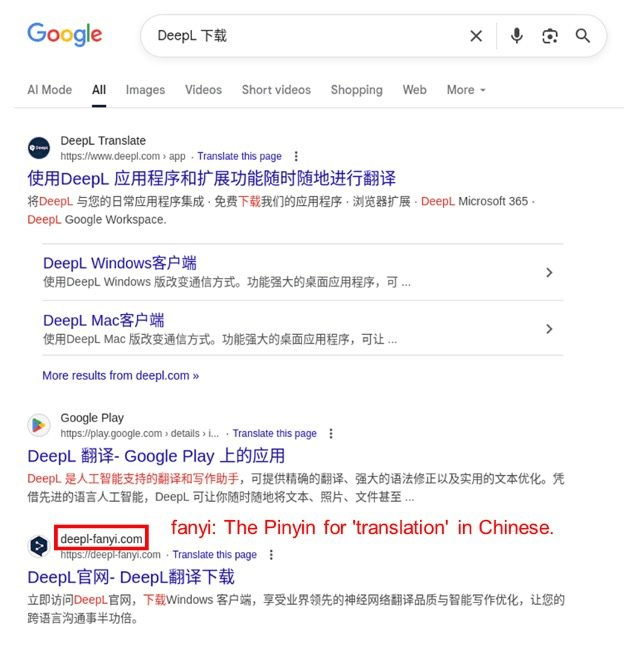

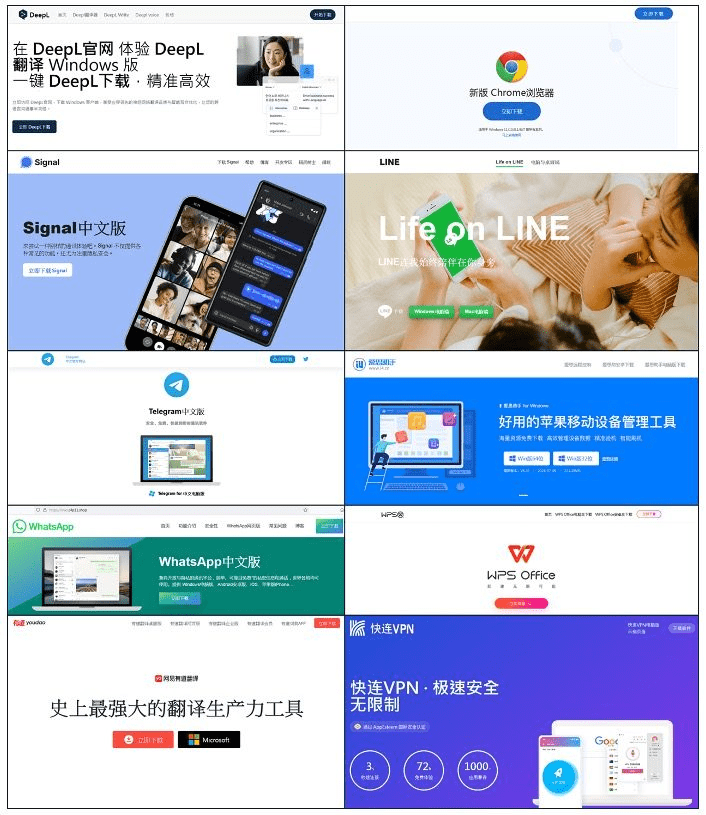

Gli avversari sfruttano plugin SEO e network di siti satellite per amplificare la link authority e spingere sul posizionamento. I domini lookalike, spesso registrati con caratteri simili o traslitterazioni in pinyin, mimano noti brand tecnologici. L’infrastruttura di content farming pubblica articoli brevi con keyword ad alta conversione e inserisce call to download posizionati in alto nella pagina. Questa logica industrializza la distribuzione, riducendo i costi di acquisizione e puntando su volumi di traffico ampi. L’adozione di modelli di AI per scegliere keyword, metadati e snippet rende il giro di posizionamento più resiliente agli aggiornamenti dell’algoritmo dei motori.

Anatomia tecnica di Hiddengh0st

Il malware Hiddengh0st agisce come backdoor modulare. Avvia ricognizione su hardware e software, enumera antivirus, stabilisce persistence tramite TypeLib hijacking e shortcut in Startup, quindi apre un canale C2 con heartbeat regolari. In fase post-exploitation può eseguire comandi remoti, iniettare processi, loggare keystroke, monitorare la clipboard, dirottare wallet come Tether su Ethereum e distribuire plugin per screen capture. Il codice mostra offuscamento, impiego di packer e un uso calibrato del registry per memorizzare shellcode e trigger di riavvio. L’architettura mira alla persistenza a lungo termine, privilegiando rumorosità bassa e living-off-the-land quando possibile.

Le varianti Winos e l’ecosistema dei plugin

Le varianti Winos ampliano il raggio operativo con funzioni di credential access e, in alcuni casi, crypto-mining opportunistico. La compatibilità con Windows 10 e 11 è esplicita, con tentativi di privilege escalation e evasione EDR tramite process injection selettiva. In più scenari il loader scarica componenti aggiuntivi in base al profilo della vittima, attivando moduli RAT per il controllo remoto e pacchetti di esfiltrazione adattati ai browser e alle app locali. Il risultato è una piattaforma flessibile capace di passare dal semplice furto di credenziali alla monetizzazione diretta attraverso la sottrazione di criptovalute o la vendita di dati sul dark web.

Infrastruttura e domini lookalike

I segnali di rete confermano un insieme di domini lookalike creati per capitalizzare sull’affidabilità percepita di marchi noti nel mondo dei traduttori e della produttività. Esempi includono deepl-fanyi.com, aisizhushou.com, telegramni.com e wps1.com, affiancati da host di delivery come wws.c4p11.shop e bucket su AWS e Aliyun per la distribuzione rapida di varianti. La risoluzione DNS e i pattern di hosting suggeriscono rotazioni frequenti e una strategia di fast-flux light, utile a gestire takedown e blocchi IP senza perdere la continuità operativa.

Targeting in mandarino e impatti

La scelta delle keyword in mandarino ha intercettato utenti alla ricerca di traduttori e app di produttività, un bacino con alto tasso di conversione verso il download. L’impatto si è esteso da furti di credenziali a estorsioni legate a dati sensibili, fino a deviazioni di transazioni crypto. Per aziende e PA il rischio più elevato riguarda la compromissione di account privilegiati e integrazioni OAuth simulate, terreno fertile per catene di attacco trasversali. La presenza di vishing collegato, con call center che inducono alla condivisione di codici MFA, ha aggravato il danno in numerosi casi.

Difese tecniche prioritarie

Il perimetro di difesa richiede EDR capace di correlare behavior anomali con script-based delivery e tecniche di persistence non canoniche come il TypeLib hijacking. Le sandbox devono rilevare differenze comportamentali fra ambienti reali e virtualizzati, mensilmente aggiornate con IOC e regole YARA dedicate a librerie e percorsi di registry. Il monitoraggio di rete deve evidenziare heartbeat regolari verso host a bassa reputazione e anomalie DNS coerenti con rotazioni fast-flux. È cruciale implementare zero trust, segmentazione applicativa e controllo degli eseguibili per prevenire l’escalation laterale. In caso di infezione, isolamento, ripristino da backup offline, rotazione delle chiavi e verifica mirata dei wallet sono misure essenziali. Le organizzazioni devono allineare SIEM e SOAR per automatizzare triage e containment, mantenendo procedure di incident response testate con tabletop exercise.

Governance, supply chain e conformità

Il quadro normativo europeo con NIS2 e GDPR richiede valutazioni del rischio sulla supply chain, verifiche di terze parti, DPIA quando pertinente e notifiche di breach tempestive. Le policy interne devono contemplare due diligence su fornitori di plugin, vendor assessment ricorrenti e clausole contrattuali che impongano sicurezza by design su componenti che impattano il posizionamento SEO. La convergenza tra security e marketing diventa un requisito, perché i team SEO possono inconsapevolmente esporsi a reti di link farm o marketplace di guest post compromessi.

Ruolo della threat intelligence

La collaborazione fra Five Eyes, CERT locali e vendor ha circoscritto l’area d’impatto grazie alla condivisione di IOC e TTP su circuiti di threat intelligence. Gli aggiornamenti costanti delle signature e l’uso di euristiche e modelli comportamentali hanno coperto sia minacce known sia unknown, mentre la correlazione con telemetria endpoint ha permesso di anticipare nuovi nodi di C2. La dimensione open source resta strategica: community e ricercatori pubblicano reverse engineering e regole YARA, accelerando i tempi di risposta.

Social engineering e fattore umano

Gli avversari hanno integrato phishing ed elementi di social engineering per aumentare il tasso di esecuzione, con messaggi che indirizzano agli stessi domini spoofati promossi via SEO. Le organizzazioni più esposte hanno rafforzato awareness, simulazioni periodiche e processi di verifica per richieste inattese di MFA o collegamenti a download. La formazione continua e l’uso di password manager con biometrie aiutano a ridurre errori umani e riuso di credenziali.

Evoluzione della minaccia

La catena ha mostrato scalabilità grazie a automazione del contenuto e integrazione AI nella scelta delle keyword. L’aspettativa è un maggior ricorso a offuscamento multilivello, a caricamenti fileless e a tecniche di evasion che abusano di componenti di sistema. La previsione operativa indica una persistenza della minaccia oltre gli annunci di takedown, con rapidi spostamenti su infrastrutture cloud e bucket di nuova creazione, nonché con l’arricchimento di plugin destinati a specifici settori. La difesa praticabile parte da un playbook misurabile. In ambiente Windows, la raccolta forense dovrebbe includere l’estrazione delle TypeLib registrate di recente, con confronto temporale rispetto a installazioni note e ricerca di GUID anomali collegati a DLL in percorsi non standard. Sysmon va configurato per tracciare ImageLoad di DLL fuori da System32 e WinSxS, correlando con Event ID relativi a registry e process injection. Una regola YARA focalizzata su pattern di ACPI parsing e sleep integrity aiuta a captare la sequenza preparatoria di Hiddengh0st. Sul fronte rete, soglie su beacon interval atipici e detezione di DNS con TTL variabile consentono un alert precoce su infrastrutture fast-flux. La pipeline di SOAR deve automatizzare l’isolamento dell’host, il quarantine di hash osservati e l’arricchimento con threat intel esterna, mentre il post-incident prevede rotazione MFA, controllo dei wallet e verifica di eventuali approvazioni OAuth sospette che potrebbero mantenere una backdoor applicativa oltre la bonifica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.