L’ecosistema open source si conferma terreno fertile per attacchi mirati alla supply chain e al furto di credenziali critiche. Negli ultimi mesi sono emerse due campagne che evidenziano strategie diverse ma complementari: da un lato la pubblicazione di crate Rust malevoli che impersonano librerie di logging per sottrarre chiavi di portafoglio criptovalute; dall’altro la diffusione di una nuova famiglia di malware, denominata Yibackdoor, che mette in collegamento toolkit di banking trojan e backdoor persistenti. Entrambi i casi sfruttano fiducia, automazione e processi di integrazione continua per colpire sviluppatori, repository e infrastrutture di produzione. Questo articolo analizza tecniche, vettori e implicazioni operative, e offre un quadro tecnico per mitigare il rischio nelle catene di fornitura software.

Cosa leggere

Tecnica degli attacchi nei package manager: impersonificazione e trojanizzazione

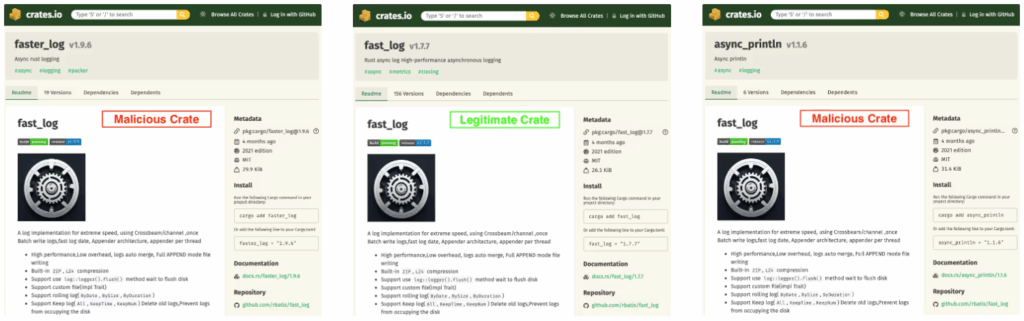

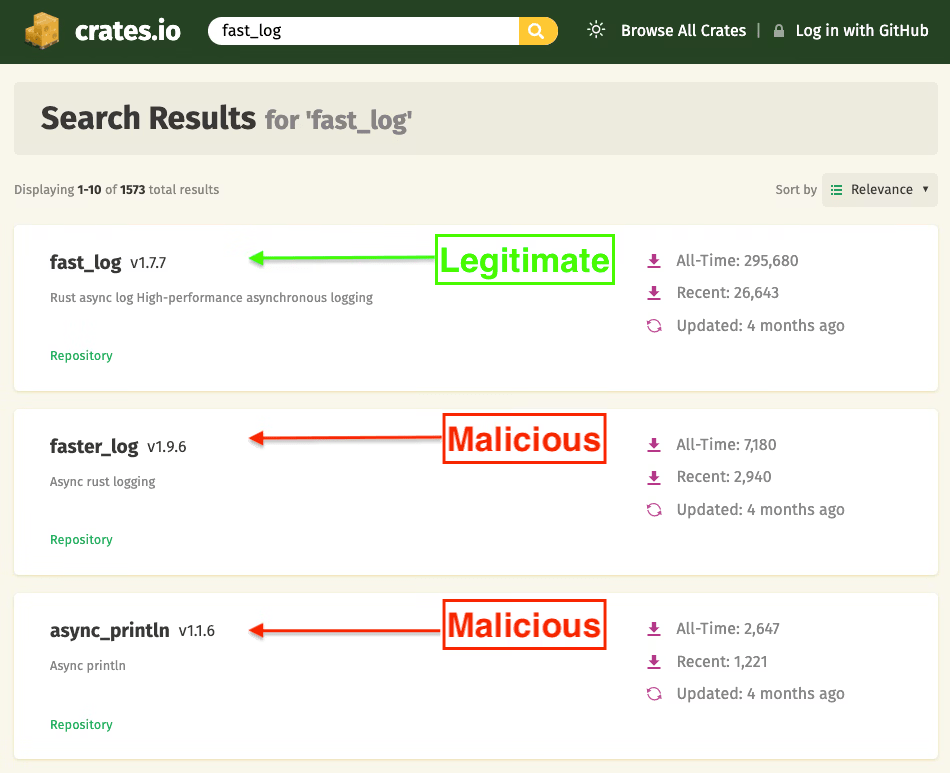

La tecnica che ricorre nelle crate Rust malevoli si basa su una forma semplice ma efficace di typosquatting e impersonificazione: il codice malevolo viene pubblicato con nomi e metadati molto simili a librerie legittime diffuse nella comunità. Gli aggressori sfruttano la fiducia degli sviluppatori che importano dipendenze in modo rapido e automatizzato, spesso senza verifiche approfondite. All’interno del pacchetto contaminato è inserito un loader che, al runtime, esegue operazioni di raccolta informazioni e di esfiltrazione di chiavi sensibili presenti nelle directory dell’utente o nei file di configurazione dei wallet. Questa tecnica diventa particolarmente pericolosa quando i pacchetti vengono adottati in pipeline CI/CD o in ambienti di build automatizzati: una dipendenza compromessa può contaminare artifact firmati, immagini container e bundle destinati alla produzione. L’elemento chiave è la capacità del package malevolo di passare inosservato nelle fasi iniziali del ciclo di vita del software, sfruttando toolchain non sicure che non verificano in modo rigoroso l’origine o la firma dei pacchetti.

Meccanismi di furto chiavi wallet nelle crate Rust

I crate malevoli mostrano pattern ricorrenti: ricerca di file tipici dei wallet, parsing di file di configurazione e invio delle chiavi a endpoint di comando e controllo. Il comportamento è studiato per non interrompere l’esecuzione dell’applicazione ospite, minimizzando i segnali di compromissione locale. L’attore agisce in due fasi principali: raccolta e esfiltrazione. Nella fase di raccolta il codice scansiona percorsi standard e variabili d’ambiente, decodifica formati comuni e tenta di identificare chiavi private, seed phrase o file wallet. Nella fase di esfiltrazione i dati vengono compressi e cifrati, quindi inviati verso server sotto controllo degli attaccanti usando canali HTTP(s) o DNS tunneling per eludere controlli di rete.

Le librerie di logging impersonate sono un vettore particolarmente astuto perché le logging dependency vengono spesso importate per monitorare esecuzioni su server e client; un logger compromesso ottiene accesso a contesti applicativi ricchi di dati sensibili. Inoltre, la disponibilità di crate in linguaggi moderni come Rust ha creato un nuovo perimetro d’attacco: gli sviluppatori che privilegiano velocità di integrazione anziché verifiche manuali aumentano l’esposizione.

Yibackdoor: collegamento tra IcedID e Latrodectus e nuova famiglia di backdoor

La seconda emergenza osservata riguarda Yibackdoor, una famiglia malware che evidenzia come campagne di criminalità organizzata mettano in collegamento strumenti di banking trojan con backdoor più sofisticate per mantenere accesso persistente nelle reti compromesse. Yibackdoor mostra contatti con tool noti nel panorama del cybercrime, riutilizzando moduli di credential harvesting e loader provenienti da famiglie come IcedID e con elementi tecnici assimilabili a Latrodectus, per costruire catene di compromissione più resilienti. Il pattern operativo tipico prevede l’uso di initial access tramite phishing mirato o dropper di seconda fase, seguiti dall’impiego di moduli di raccolta credenziali che raccolgono informazioni per movimenti laterali e frodi finanziarie. Successivamente viene dispiegata la backdoor per mantenere un canale di comando e controllo robusto e per orchestrare ulteriori esfiltrazioni. Yibackdoor introduce inoltre meccanismi per offuscare la presenza, come process hollowing, persistence via scheduled tasks o servizi e cifratura delle comunicazioni C2.

Implicazioni per le aziende e per gli sviluppatori open source

Queste minacce hanno ricadute immediate sia sul piano degli sviluppatori che su quello delle organizzazioni che consumano pacchetti open source. Per i team di sviluppo la prima conseguenza è la necessità di innalzare i controlli su dipendenze e pipeline: verifiche di integrità, controllo delle firme, blocco di dipendenze non whitelistate e scansione automatica dei pacchetti alla ricerca di comportamenti sospetti. Per le organizzazioni la sfida comprende la protezione delle chiavi e dei segreti conservati in ambienti di sviluppo e produzione: riduzione dell’uso di secret in chiaro, rotazione frequente delle chiavi, e adozione di vault sicuri per l’accesso programmatico. Dal punto di vista operativo, la contaminazione di una dependency può propagarsi rapidamente: artifact compromessi possono essere distribuiti a client e servizi, causando perdite economiche dirette e danni reputazionali. In scenari finanziari la sottrazione di chiavi wallet porta a transazioni non autorizzate e alla perdita definitiva degli asset, perché le criptovalute non prevedono meccanismi di chargeback.

Contromisure tecniche e procedure di rilevazione

La difesa efficace richiede una combinazione di pratiche preventive e strumenti di rilevazione. In fase preventiva è fondamentale implementare il controllo delle dipendenze: usare allowlist dei package, verificare checksum e firme, isolare build in ambienti containerizzati e applicare policy che impediscano l’installazione automatica di pacchetti non approvati nelle pipeline CI/CD. L’uso di repository mirroring interni e di approvazioni manuali per package con elevata diffusione riduce il rischio di trojanizzazione. Sul fronte della rilevazione, strumenti di SCA (Software Composition Analysis) e di runtime monitoring aiutano a intercettare comportamenti anomali come scansioni di file sensibili, connessioni a host sospetti o attività di esfiltrazione. I log di rete e gli alert sui pattern DNS/HTTP anomali devono essere correlati con eventi di build e deploy per identificare possibili compromissioni della supply chain. Infine, la segregazione dei segreti tramite vault e la riduzione di privilegi nelle pipeline limitano l’impatto di un pacchetto compromesso.

Convergenza delle minacce: supply chain e criminalità finanziaria

L’analisi congiunta dei due casi mette in luce una tendenza critica: le tecniche di compromissione della supply chain si integrano sempre più con strumenti tipici del cybercrime finanziario. I package malevoli mirano a recuperare asset digitali immediatamente monetizzabili, mentre le backdoor come Yibackdoor creano infrastrutture per frodi e per la monetizzazione prolungata dell’accesso. La convergenza richiede un approccio difensivo orientato all’intera catena del valore software, dal codice sorgente alla distribuzione finale.

Verifiche di integrità, firmatura automatica e segmentazione dei segreti

In sintesi, la mitigazione efficace passa dall’introduzione di controlli sulla firma e integrità dei pacchetti, dall’uso sistematico di mirror controllati nelle pipeline e dalla segmentazione dei segreti con vault dedicati. È essenziale automatizzare le policy di blocco per pacchetti che non rispettano criteri di reputazione o checksum, integrare SCA nelle fasi di build e monitorare a runtime le chiamate sospette verso endpoint esterni. In ambienti che gestiscono wallet o asset crittografici, la misura prioritaria resta la minimizzazione dell’esposizione delle chiavi: isolamento hardware o HSM per le chiavi private e rotazione obbligatoria riducono radicalmente la finestra d’attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.