Le vulnerabilità di sicurezza nei router cellulari Milesight hanno aperto la strada a una campagna di smishing silenzioso che dal 2022 colpisce l’Europa con frodi bancarie, postali e governative. Gli analisti di Sekoia hanno scoperto che gli attaccanti sfruttano le API degli SMS per inviare messaggi di phishing su larga scala, utilizzando l’infrastruttura dei router compromessi come piattaforma di distribuzione decentralizzata. La falla, identificata come CVE-2023-43261, consente l’accesso non autenticato a inbox e outbox degli apparati, esponendo oltre 19.000 dispositivi online. Tra i modelli più colpiti figurano UR5X e UR32L, che vengono abusati senza necessità di backdoor permanenti: gli attaccanti preferiscono sfruttare direttamente le API per massimizzare stealth e rapidità. Gli SMS malevoli imitano comunicazioni ufficiali di banche, enti governativi e servizi postali, portando le vittime su siti di credential harvesting.

La scoperta della campagna smishing

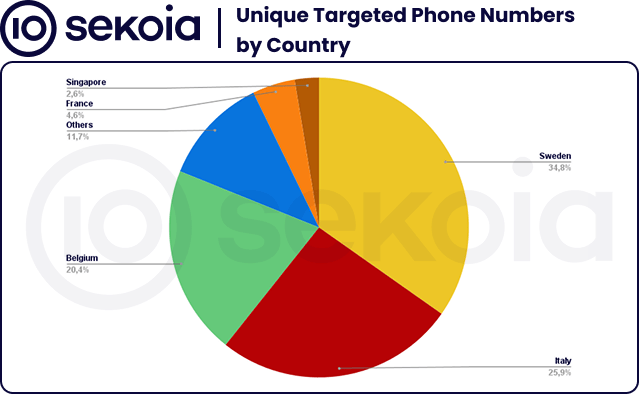

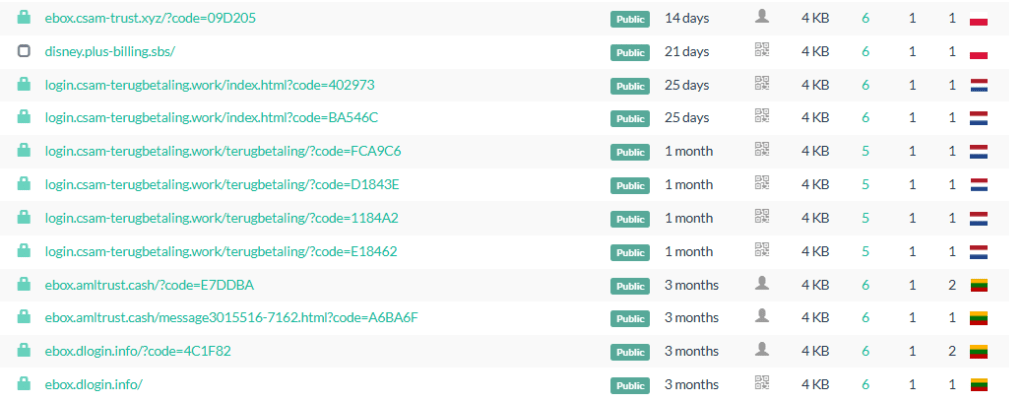

Sekoia ha rilevato le prime tracce di attività sospette il 22 luglio 2025 grazie ai propri honeypot, che hanno catturato richieste POST API contenenti payload di SMS fraudolenti. Le indagini hanno rivelato che gli attaccanti validavano i router inviando messaggi di test a numeri controllati, per poi avviare distribuzioni su larga scala. I domini utilizzati per l’hosting erano registrati tramite provider economici come NameSilo e ospitati su infrastrutture lituane, segnalando un’operazione strutturata e transnazionale. La campagna ha subito un’evoluzione: dai primi test limitati, si è passati a ondate massicce che hanno sfruttato vulnerabilità persistenti nei firmware. L’impatto è stato rilevante in paesi come Belgio, Svezia e Italia, con migliaia di potenziali vittime.

Vulnerabilità CVE-2023-43261 nei router Milesight

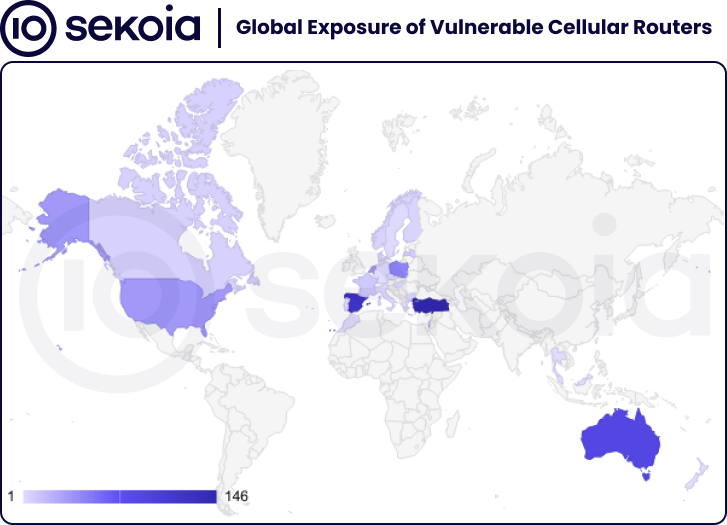

Il CVE-2023-43261 rappresenta la falla principale alla base degli attacchi. Essa colpisce diversi modelli Milesight, tra cui UR5X, UR32, UR32L, UR35 e UR41, consentendo invii arbitrari di SMS senza autenticazione. Analisi su Shodan hanno evidenziato oltre 19.000 router esposti, con una concentrazione significativa in Australia e circa 2.000 in Francia. Dei 6.643 IP testati da Sekoia, ben 572 consentivano accesso libero alle API SMS. I firmware vulnerabili erano in prevalenza delle serie 32.2.x.x e 32.3.x.x, con alcune unità esposte anche alle release più recenti per misconfigurazioni. L’abuso di API rende particolarmente difficile il rilevamento, in quanto gli attacchi non lasciano tracce invasive ma sfruttano funzionalità native degli apparati.

Tecniche di sfruttamento delle API

Gli attaccanti hanno adottato una strategia basata su scansioni sistematiche degli indirizzi IP esposti, convalidando la funzionalità SMS attraverso invii di prova. Una volta accertata l’operatività, hanno distribuito messaggi phishing mirati, contenenti URL malevoli che replicavano portali ufficiali di enti pubblici e istituti bancari. In Italia i messaggi simulavano servizi bancari e postali, in Belgio servizi governativi, mentre in Svezia falsi SMS provenivano da provider come Telia. Le infrastrutture sfruttate erano spesso ospitate su server di basso costo e mascherate da domini typosquatted. L’approccio decentralizzato, basato su centinaia di router differenti, ha reso i tentativi di takedown estremamente complessi.

Campagne smishing in Europa

Dal 2022 la campagna ha colpito in modo mirato l’Europa, con un focus particolare su Belgio, Italia e Svezia, ma con episodi anche in Norvegia, Portogallo e Singapore. I messaggi sfruttavano tecniche di social engineering, spesso con toni di urgenza e link accorciati per mascherare l’origine. L’uso di router distribuiti a livello globale ha reso difficile attribuire con precisione le operazioni agli attori responsabili. Secondo le stime di Sekoia, migliaia di utenti sono caduti vittima, con conseguenze che spaziano da furti di credenziali a perdite economiche significative. Gli attacchi hanno mostrato picchi particolarmente intensi nell’estate 2025, con livelli di attività elevati registrati dai sistemi honeypot.

Impatto e rischi delle vulnerabilità

Gli impatti di questi attacchi sono molteplici. Oltre ai furti di identità e alle frodi bancarie, l’abuso dei router industriali apre potenziali scenari di rischio per le infrastrutture IoT critiche. Le campagne smishing possono sfruttare i dispositivi non solo per il phishing, ma anche per l’esfiltrazione di dati sensibili tramite SMS intercettati. Il danno non si limita al piano economico: la fiducia degli utenti nei servizi digitali e nei sistemi di messaggistica viene erosa, con conseguenze reputazionali per aziende e istituzioni coinvolte. La natura decentralizzata e silenziosa degli attacchi rende difficile individuare i responsabili e contenere le operazioni.

Raccomandazioni per mitigazione

Per ridurre i rischi, Sekoia raccomanda aggiornamenti immediati del firmware Milesight e la disabilitazione delle API non necessarie. Gli utenti dovrebbero implementare autenticazioni robuste, utilizzare firewall per limitare gli accessi e monitorare i log di sistema alla ricerca di anomalie. Scansioni periodiche con strumenti come Shodan aiutano a individuare dispositivi esposti. È cruciale inoltre educare gli utenti sul riconoscimento degli SMS fraudolenti, promuovendo pratiche di consapevolezza e cautela. Le organizzazioni dovrebbero adottare un approccio zero trust per le proprie architetture IoT, minimizzando i permessi API e limitando la diffusione di segreti condivisi. Solo una combinazione di patch, controlli di configurazione e misure preventive può mitigare in modo efficace il rischio di nuove campagne.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.