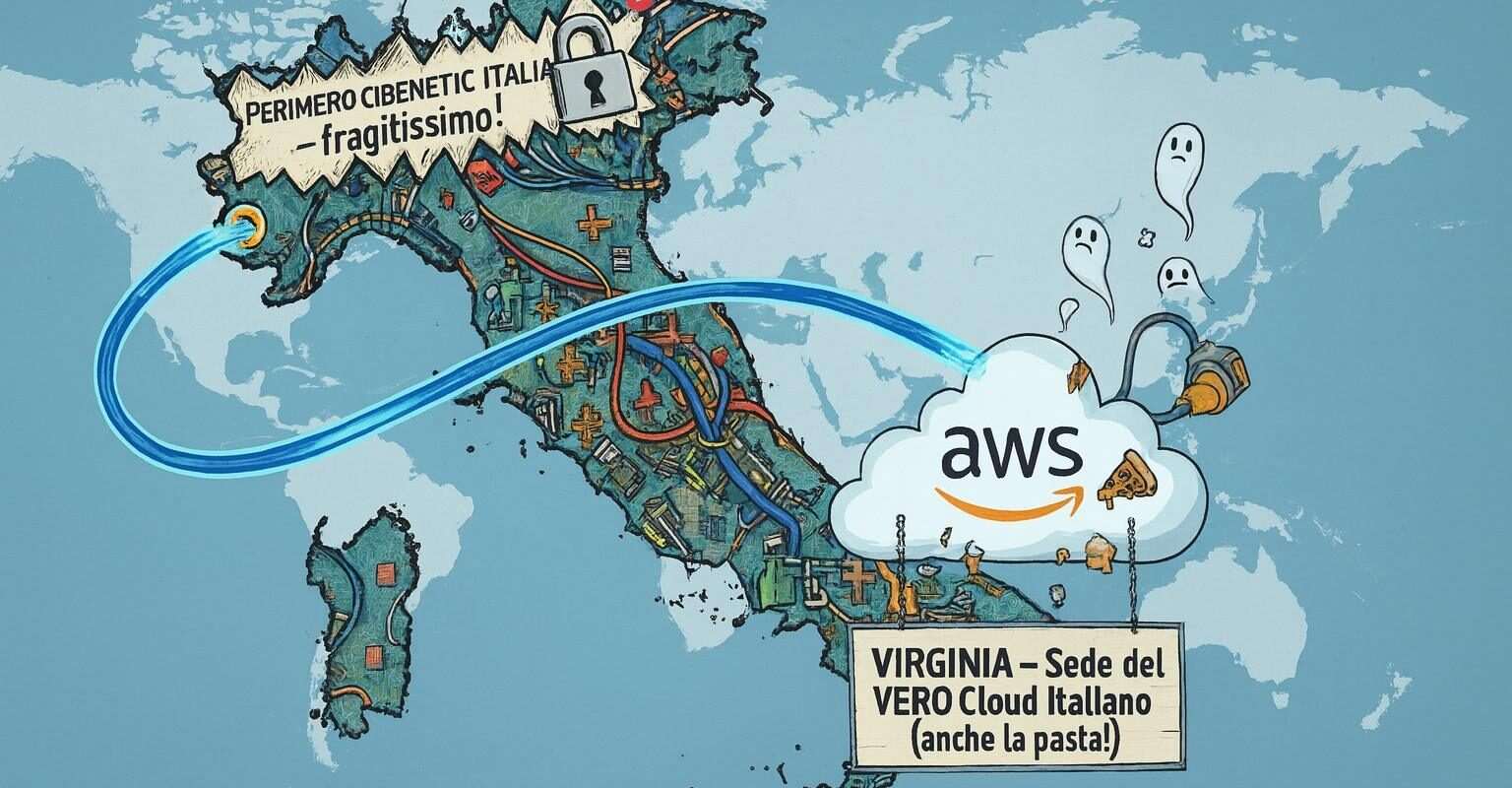

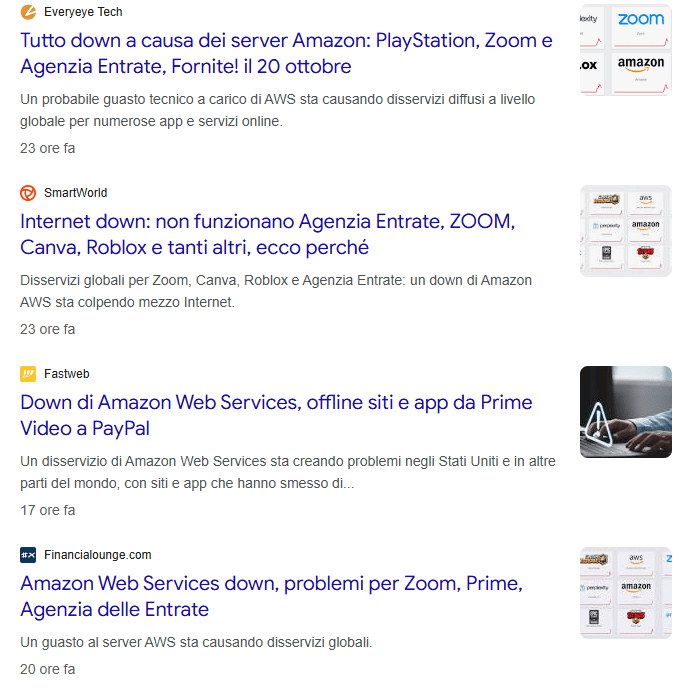

Nel silenzio selettivo di chi copia e incolla, l’ennesimo blackout su AWS ha scoperchiato una verità scomoda: una quota rilevante dei servizi digitali italiani dipende da infrastrutture estere. Un guasto tecnico in una regione cloud statunitense ha provocato interruzioni diffuse anche nei portali istituzionali italiani, compreso il sito dell’Agenzia delle Entrate, evidenziando una dipendenza strutturale che smentisce la retorica della sovranità digitale. L’assenza di una reazione tempestiva dell’Agenzia per la Cybersicurezza Nazionale ha amplificato la percezione di vulnerabilità, mentre la continuità dei servizi essenziali appare affidata più alla fortuna che a piani di resilienza collaudati. Il blackout non è solo un incidente tecnico: è la prova di una governance incompleta, di scelte contrattuali sbilanciate e di un’architettura cloud che concentra troppo e protegge poco.

Cosa leggere

Il copia e incolla come alibi: cronaca senza responsabilità

La narrazione dominante, quella di qualità premiata da Google, si è fermata alla cronaca del disservizio, senza analizzare il problema di fondo: l’Italia ha legato servizi fiscali e identità digitali a piattaforme estere che possono spegnersi per errori altrui. Le testate che hanno raccontato il blackout si sono limitate a registrare il “down” e i tempi di ripristino, ignorando che la NIS2 impone continuità operativa e mitigazione del rischio di concentrazione. Quando un singolo guasto oltreoceano blocca portali fiscali e servizi nazionali, non si tratta di un incidente ma di un fallimento sistemico della governance digitale.

La domanda che nessuno vuole fare: chi ha deciso di legare il fisco a un single point of failure?

Chi ha progettato l’architettura dei servizi pubblici critici? Chi ha firmato i contratti con i provider esteri? Se identità, DNS, storage, logging, chiavi e code risiedono tutti sullo stesso fornitore e nella stessa regione, il cloud smette di essere resiliente e diventa un single point of failure nazionale. L’assenza di comunicazioni chiare da parte dei responsabili e dell’ACN mostra che i piani di continuità sono deboli o non testati. La gestione dell’emergenza conferma che la sovranità digitale è ancora un concetto più teorico che operativo.

Il PSN italiano contro il pragmatismo tedesco: due strade, due risultati

Il Polo Strategico Nazionale nasce con un impianto corretto: classificare i dati, garantire la residenza e la custodia delle chiavi in Italia, e imporre infrastrutture qualificate. Tuttavia, la crisi dimostra che il principio non basta se l’esecuzione è carente. In Germania, i servizi federali si appoggiano a operatori nazionali o europei, spesso con interposizione fiduciaria tra hyperscaler e pubblica amministrazione, mantenendo le chiavi di controllo sotto governance tedesca. Non è una chiusura al cloud, ma una ingegneria della sovranità: si usano gli hyperscaler, ma si confinano i rischi e si segmentano le dipendenze. In Italia, invece, la priorità al “time to market” ha sostituito la ridondanza con il marketing, lasciando troppi carichi essenziali fuori dal PSN e senza un piano B nazionale.

Più si concentra, più si cade: archeologia di un disastro annunciato

Concentrare servizi eterogenei sullo stesso provider riduce i costi ma aumenta il danno al primo errore. Il cloud dovrebbe garantire multi-zona, multi-regione e degradazione controllata, ma in Italia spesso tutto dipende da un’unica infrastruttura. Il blackout ha mostrato catene di dipendenza monocolore, con DNS, autenticazione, telemetria e CDN gestiti dallo stesso piano di controllo. È un errore architetturale e politico che amplifica il rischio. L’inerzia nel pretendere verifiche e responsabilità dopo il disservizio completa il quadro di una gestione opaca e priva di accountability.

Dal guasto all’atto ostile: il giorno dopo non ci sarà il beneficio del dubbio

Un guasto tecnico e un attacco informatico producono lo stesso effetto: il buio. La differenza è che nel secondo caso c’è un avversario che sceglie tempi e obiettivi. Se portali fiscali e infrastrutture essenziali dipendono da regioni cloud estere, l’Italia diventa vulnerabile a coercizioni e ricatti geopolitici. La mancanza di valvole nazionali di isolamento e di ridondanza sovrana trasforma il rischio tecnico in rischio strategico. La sovranità digitale non è un concetto simbolico, ma una condizione di sicurezza nazionale.

Complessità che uccide, frazionamento che salva

Le infrastrutture complesse moltiplicano il rischio. I servizi essenziali dovrebbero poggiare su componenti semplici e controllabili. Frazionare su più strutture meno complesse significa separare domini, mantenere identità, DNS e chiavi su operatori nazionali, predisporre origin alternativi in Italia e piani di commutazione documentati. È una logica di resilienza distribuita, non un ritorno al passato. Il blackout di applicazioni come Autodesk, che ha bloccato professionisti in tutta Europa, mostra come la dipendenza globale da pochi attori possa paralizzare interi settori.

Servizi impattati: servivano davvero proprio “quei” servizi?

Molti portali pubblici utilizzano servizi cloud avanzati per funzioni che potrebbero essere gestite localmente. Avevano davvero bisogno di identità federate, code serverless e logging proprietario nello stesso cluster del provider globale? Un operatore nazionale, o Europeo per gli allergici all’identità nazionale pura, qualificato avrebbe potuto garantire una modalità degradata ma funzionante, mantenendo online i servizi core. Si può e si deve progettare una “reduced mode” sovrana, con DNS, HSM e backup sotto chiave nazionale. Se non si fa, non è per impossibilità tecnica, ma per scelta politica o convenienza economica.

Il precedente imbarazzante: quando la sicurezza nazionale dormiva sui server altrui

Non è la prima volta che servizi critici italiani risiedono all’estero. Anche l’Agenzia per la Cybersicurezza Nazionale ha ospitato componenti su piattaforme non pienamente sotto giurisdizione italiana, contraddicendo la propria missione come scoperto in ESCLUSIVA da Matrice Digitale. La lezione avrebbe dovuto portare a revisione dei criteri di residenza e custodia delle chiavi, ma l’inerzia ha prevalso. Parlare di sovranità digitale mentre l’infrastruttura della sovranità è delegata a terzi è una contraddizione: o la casa è nostra, o stiamo subaffittando lo Stato.

L’argomento “Immuni” e la caricatura della sovranità

Quando nel 2020 si discuteva di dati sanitari nazionali, chi chiedeva che restassero sotto presidio italiano veniva ridicolizzato con la frase “mica li possiamo mettere sotto chiave nei server delle caserme”. Oggi, con portali fiscali bloccati da guasti remoti, la caricatura della sovranità è diventata una necessità concreta. Nessuno invoca server militari, ma è indispensabile un asse nazionale di servizi base — identità, DNS, PKI, HSM, backup — che possa mantenere il funzionamento minimo anche in modalità degradata. La sovranità è ingegneria, non folklore, e costa meno di un blackout fiscale.

Chi paga, chi decide, chi risponde: spending miliardario senza collaudo

L’Italia ha investito centinaia di milioni di euro in cybersecurity, ma un errore software ha mandato in tilt servizi essenziali. La spesa non serve se mancano test, esercitazioni e penali reali. Servono collaudi di spegnimento controllato, tempi di ripartenza misurati e penalità contrattuali che obblighino i provider a garantire separazione dei domini di rischio. Se la politica resta nei convegni e la pubblica amministrazione al procurement, il prossimo blackout sarà solo una questione di tempo.

La lezione tedesca: usare il cloud globale, ma alle proprie condizioni

Il modello tedesco dimostra che si può usare il cloud globale senza cedere il controllo. Basta interporre operatori nazionali, custodire le chiavi in casa, separare identità e DNS e testare il failover su regioni UE o data center nazionali. Non è autarchia, è architettura responsabile. Finché la pubblica amministrazione privilegia la velocità apparente alla resilienza reale, continuerà a comprare comodità e vendere sicurezza. L’alternativa è semplice: riprendere in mano i punti critici e frammentare la complessità.

Un’agenda minima: dal dire al fare

Serve una ricostruzione pubblica e tecnica degli impatti, ente per ente, con cronologia, dipendenze e azioni correttive. Serve che ACN e i titolari dei servizi pubblichino i risultati dei test di continuità e le finestre di esercitazione. Il DNS autoritativo, la gestione delle chiavi e le identità digitali devono migrare sotto presidio nazionale o europeo. Gli hyperscaler devono restare dove portano valore, ma non sopra il cuore dei servizi essenziali. La sovranità non si dichiara: si progetta, si esercita e si misura.

La verità scomoda: la sovranità non è una brochure

Finché il fisco e i servizi fondamentali resteranno legati a regioni cloud estere, la sovranità digitale resterà una promessa da brochure. Il blackout AWS non è un’anomalia, ma il collaudo mai fatto di un sistema che deve cambiare. L’Italia deve scegliere se continuare a dipendere da infrastrutture fuori controllo o costruire davvero la sua resilienza sovrana.

Anche perché, adesso che abbiamo 1.500 hacker in servizio H24, c’è chi dall’estero potrà decidere di metterli offline?

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.