Un’operazione globale di phishing via SMS orchestrata dal gruppo Smishing Triad, con base in Cina, ha raggiunto dimensioni senza precedenti. Dal 1° aprile 2024, la campagna ha inondato i canali di messaggistica di oltre 100 Paesi, impersonando servizi bancari, enti governativi, piattaforme crypto, e-commerce, istituti sanitari e persino forze dell’ordine. L’obiettivo è sottrarre dati personali e credenziali finanziarie attraverso un sofisticato ecosistema di phishing-as-a-service che opera in modo decentralizzato e quasi industriale.

Panoramica della campagna

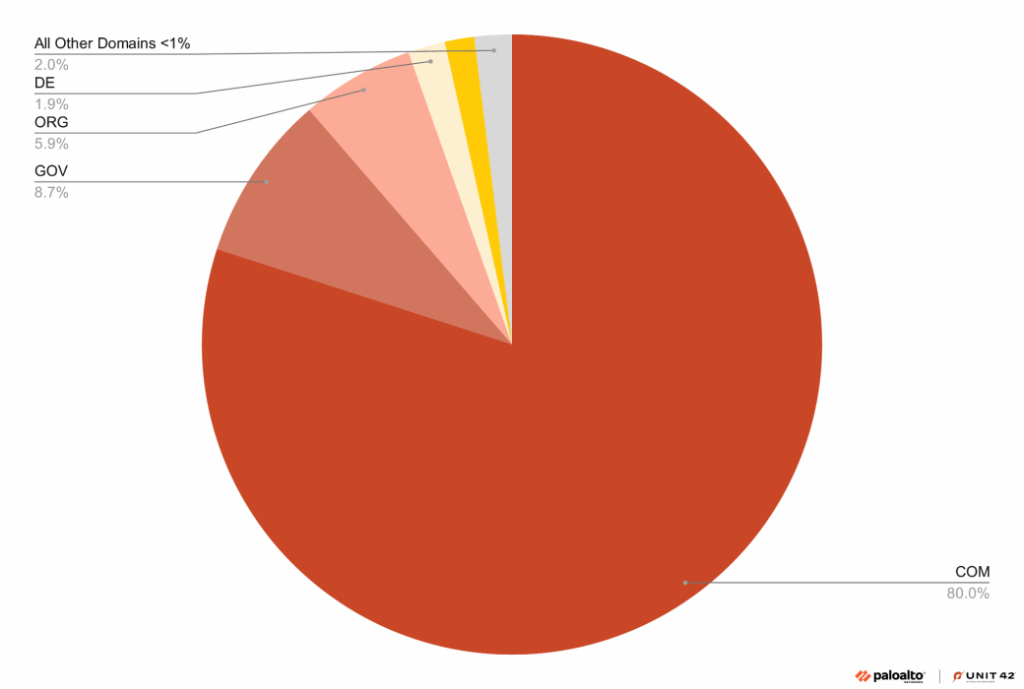

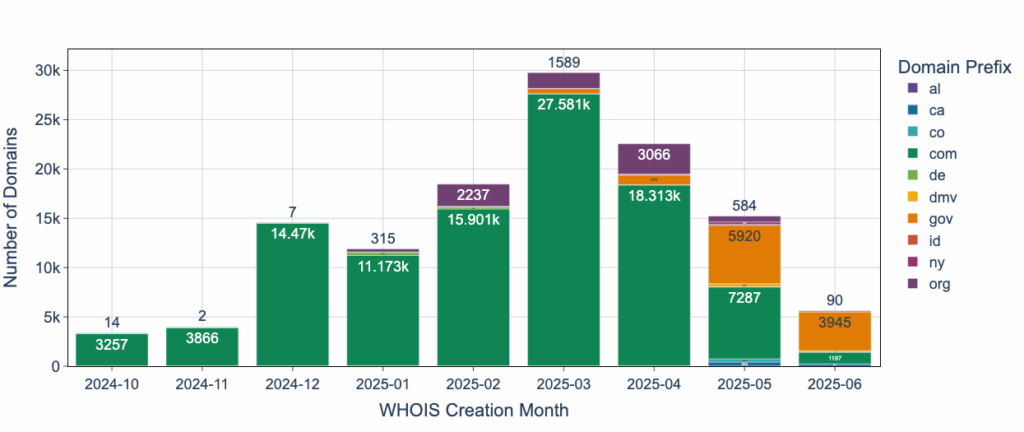

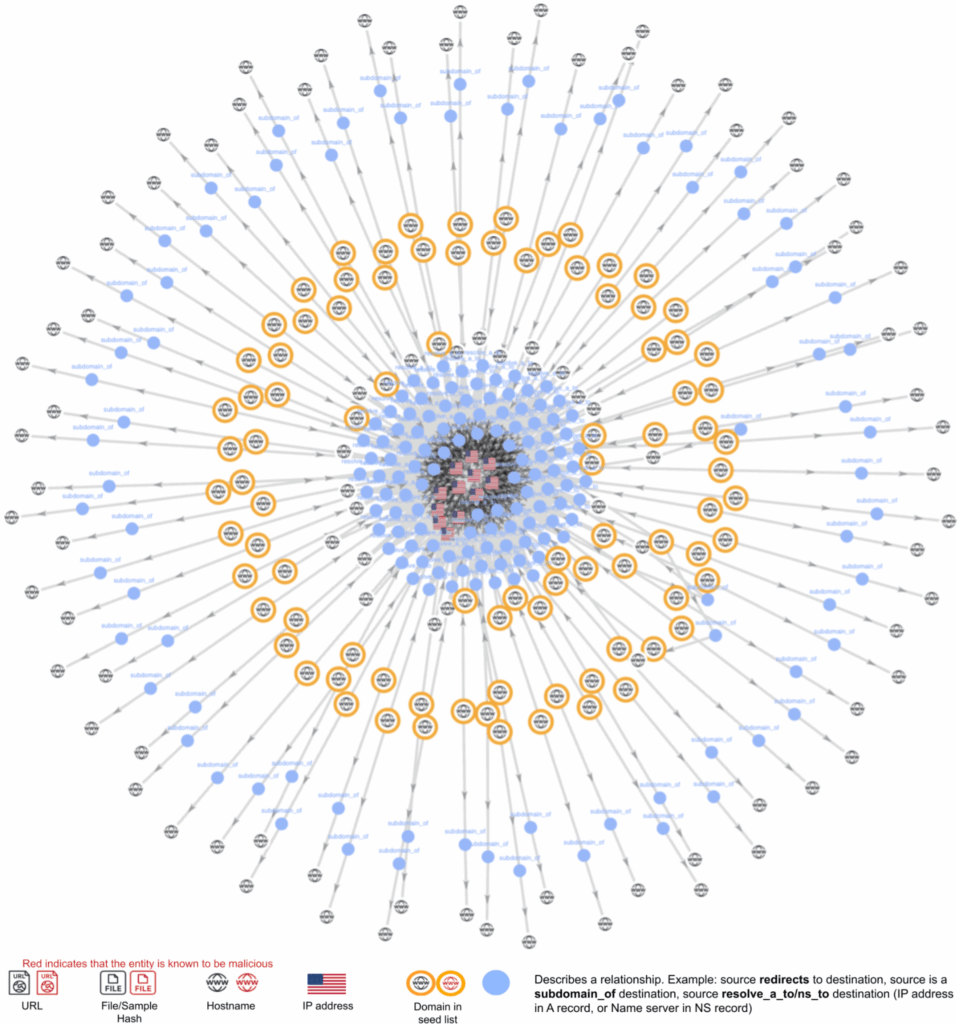

Secondo Palo Alto Networks, lo Smishing Triad ha registrato oltre 194.000 domini maligni e 136.933 domini root in meno di un anno. La maggioranza è ospitata su server cloud statunitensi, mentre la registrazione dei domini avviene tramite un registrar di Hong Kong con nameserver cinesi, una strategia che offusca la provenienza effettiva degli attacchi.

L’infrastruttura utilizza schemi di naming che imitano siti legittimi, con pattern come irs.gov-addpayment.info o usps-delivery-update.com, rendendo i link SMS credibili e difficili da identificare come falsi. I messaggi, spesso personalizzati, simulano avvisi urgenti su violazioni stradali, consegne fallite o addebiti doganali, spingendo le vittime a cliccare su link malevoli e inserire informazioni sensibili. Inizialmente concentrata sugli Stati Uniti, la campagna si è rapidamente espansa in Europa, Medio Oriente e Asia, con target specifici in Germania, Emirati Arabi, Regno Unito, India e Australia. Tra i servizi più impersonati figurano il servizio postale USA (28.045 FQDN), Emirates Post, Canada Post, IRS, E-ZPass, oltre a banche e piattaforme crypto.

Tecniche e infrastruttura degli attaccanti

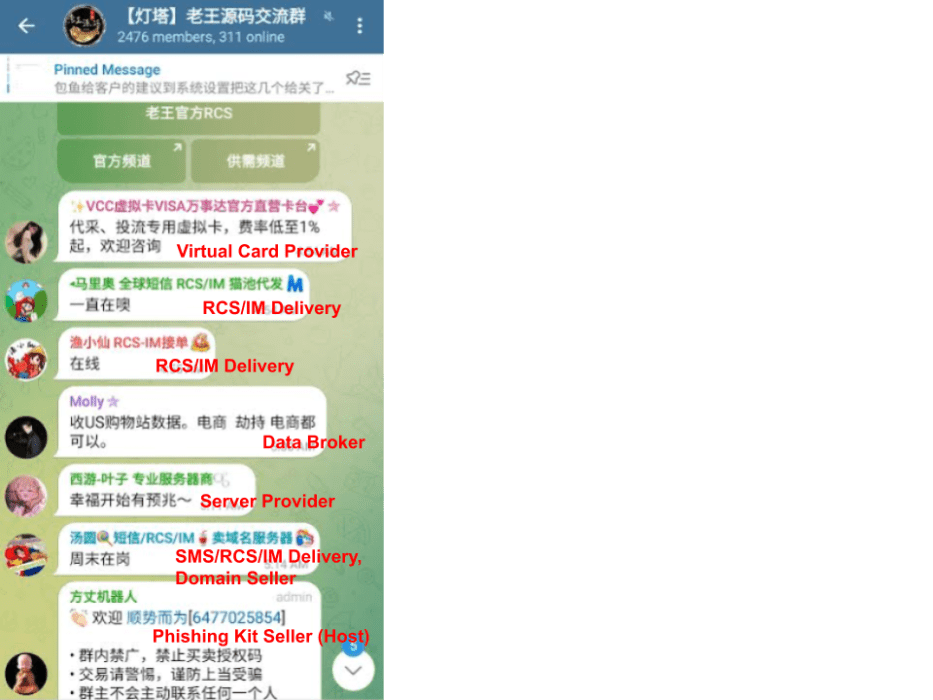

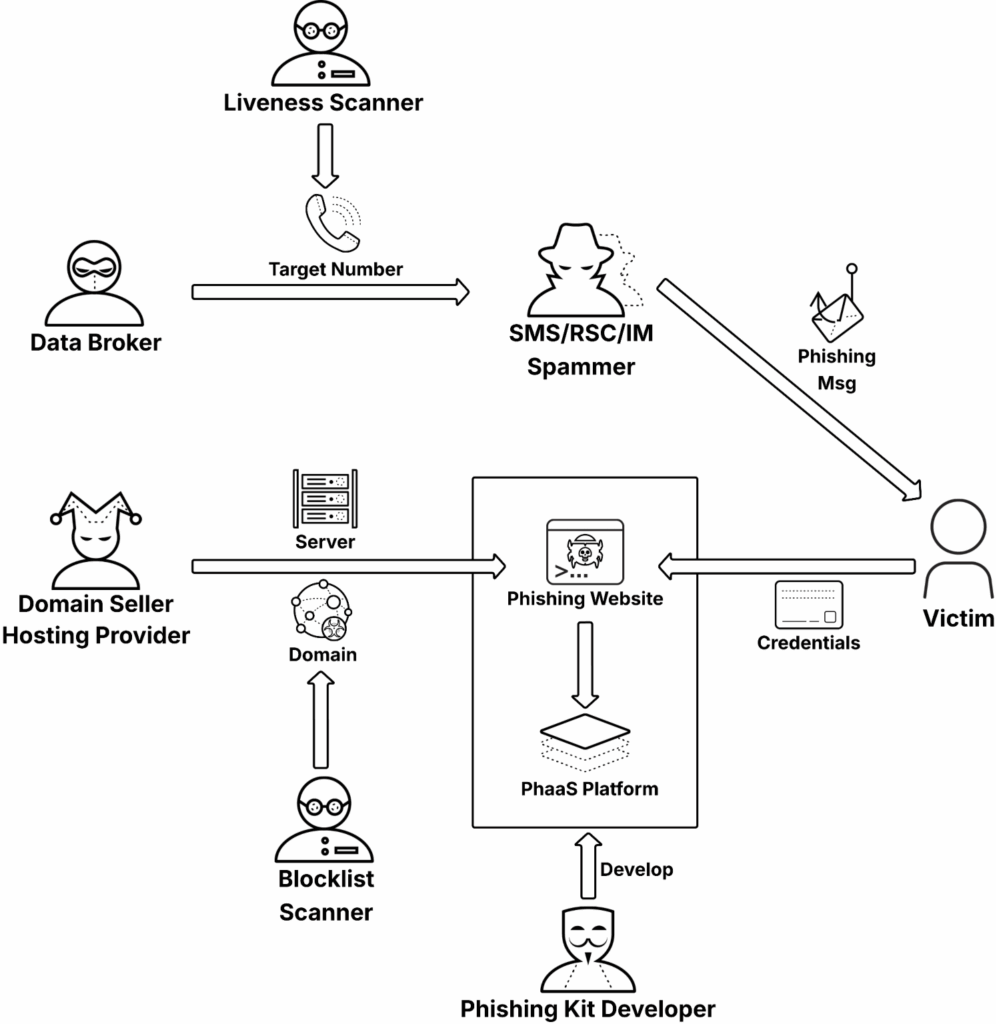

L’ecosistema dello Smishing Triad funziona come un vero mercato criminale distribuito. I ruoli sono suddivisi tra broker di dati, registrar di domini, sviluppatori di kit di phishing e spammer che diffondono messaggi tramite SMS, RCS o chat dirette. La catena inizia con l’acquisto di liste di numeri telefonici validi da broker specializzati, seguita dalla registrazione di domini temporanei, spesso tramite Dominet (HK) Limited, che copre il 68% dei casi rilevati. L’infrastruttura DNS si basa su AliDNS (45,6%) e Cloudflare (34,6%), mentre gli indirizzi IP di hosting — oltre 43.000 — sono per lo più localizzati negli Stati Uniti, seguiti da Cina e Singapore.

Le pagine phishing realizzate dai kit del gruppo risultano estremamente realistiche: riproducono perfettamente i portali ufficiali, integrano finti CAPTCHA per legittimare l’interazione e includono script che registrano ogni pressione dei tasti. Una volta inseriti i dati, le informazioni vengono esfiltrate su server controllati dagli attaccanti e rivendute o riutilizzate per ulteriori truffe. Il ciclo di vita dei domini è brevissimo: oltre il 70% viene dismesso in meno di una settimana, e solo il 6% rimane attivo oltre tre mesi, rendendo la rilevazione e il blocco estremamente difficili. Gli attaccanti utilizzano Telegram per coordinare le attività, condividere kit phishing aggiornati, vendere database di numeri e scambiarsi risultati di campagne precedenti.

Geografia e obiettivi globali

Dopo aver colpito milioni di cittadini statunitensi, la campagna ha esteso la propria portata a oltre trenta Paesi. In Europa, sono state rilevate impersonificazioni di poste nazionali, ministeri delle finanze e banche d’investimento. In Asia, gli attacchi hanno coinvolto India Post, servizi di pagamento locali e piattaforme di e-commerce, mentre in Medio Oriente sono stati colpiti enti governativi e forze di polizia. Gli SMS sono spesso inviati con prefissi internazionali falsificati, come +63 (Filippine) o +1 (USA), e tradotti in modo nativo per le lingue dei Paesi bersaglio. Questo approccio localizzato ha reso lo Smishing Triad una minaccia globale unificata, capace di adattarsi a culture e regolamentazioni differenti.

Impatto e conseguenze per le vittime

Le vittime che cliccano sui link nei messaggi vengono indirizzate verso pagine che chiedono di “verificare un pagamento” o “confermare una consegna”. Inserendo dati come codici fiscali, indirizzi, carte di credito o credenziali bancarie, gli utenti finiscono per consegnare informazioni critiche agli attaccanti. I danni vanno dai furti d’identità alle frodi finanziarie, fino alla compromissione di account crypto o e-commerce.

In diversi casi, le vittime sono state successivamente contattate da falsi operatori di sicurezza, che fingono di aiutare ma in realtà proseguono la truffa. Le informazioni rubate vengono vendute su canali Telegram e forum del dark web, alimentando ulteriori campagne di smishing, phishing e vishing. I settori più colpiti restano bancario, sanitario, governativo e crypto-finanziario, ma la diffusione capillare mostra come anche piccole aziende e utenti privati siano diventati bersagli privilegiati.

Contromisure e mitigazioni

Gli esperti raccomandano di non cliccare mai su link ricevuti via SMS o chat e di verificare sempre le comunicazioni direttamente sui siti ufficiali. L’uso di strumenti come Advanced URL Filtering e DNS Security consente di intercettare domini malevoli in tempo reale.

Le aziende dovrebbero attivare filtri SMS aziendali, monitorare i traffici anomali e condividere gli indicatori di compromissione (IoC) con le reti di threat intelligence. Il contrasto allo Smishing Triad richiede una cooperazione internazionale costante tra operatori telefonici, autorità di sicurezza e registrar, per bloccare infrastrutture sospette e coordinare la risposta globale. La campagna dello Smishing Triad rappresenta uno dei più estesi esempi di phishing-as-a-service mai osservati, con una rete distribuita di attori, domini e infrastrutture che dimostra la crescente professionalizzazione del cybercrimine cinese. La sua capacità di evolversi rapidamente e adattarsi a contesti locali rende il fenomeno un test cruciale per la sicurezza digitale internazionale, dove collaborazione e consapevolezza restano le uniche difese reali contro un inganno sempre più sofisticato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...