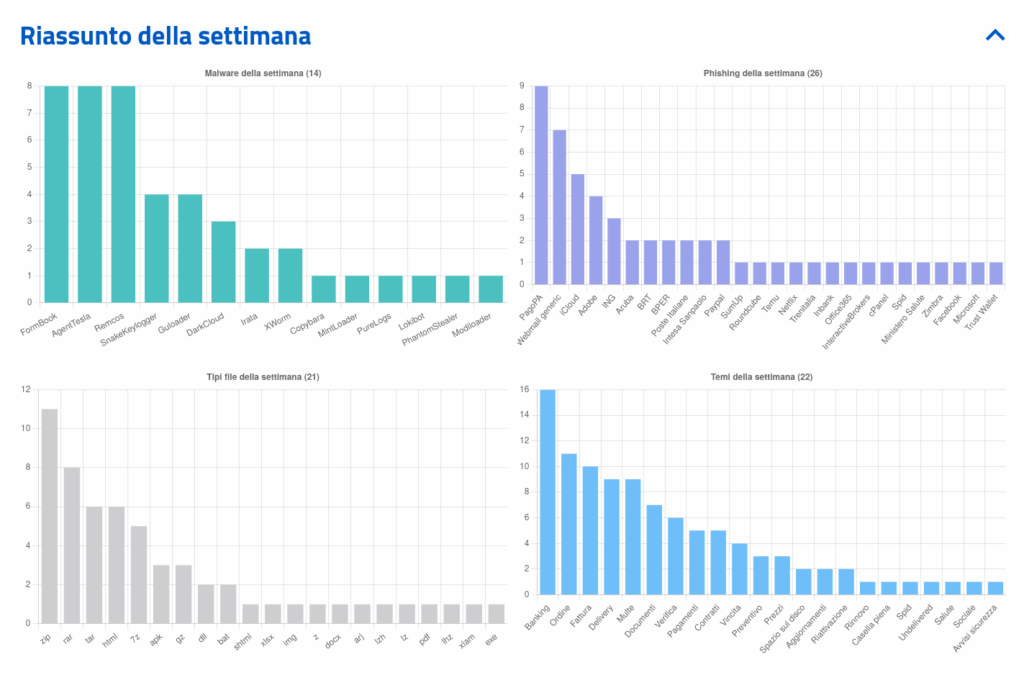

Il CERT-AGID ha rilevato un incremento del 25% delle campagne malevole nella settimana compresa tra il 18 e il 24 ottobre 2025, con 1.250 indicatori di compromissione tra hash di file, indirizzi IP e URL malevoli. Il fenomeno mostra una diffusione capillare di phishing, smishing e ransomware, con attacchi sempre più sofisticati che colpiscono la Pubblica Amministrazione, il settore finanziario e una parte crescente di utenti privati. Gli esperti parlano di un’ondata di minacce digitali costruite su tecniche di ingegneria sociale, dove l’obiettivo non è più soltanto il furto di dati, ma la compromissione completa dei sistemi.

Le nuove campagne di phishing e smishing

La maggior parte delle campagne analizzate è di tipo phishing e riprende lo stile comunicativo di enti pubblici o aziende conosciute, in particolare dell’Agenzia delle Entrate. Gli aggressori inviano email apparentemente ufficiali, corredate da allegati .docx o .zip infetti, che al momento dell’apertura attivano macro malevoli o script PowerShell in grado di scaricare componenti secondari del malware. Questi file vengono elaborati automaticamente dal sistema e stabiliscono connessioni con server di comando e controllo che consentono agli attaccanti di mantenere il controllo sul dispositivo. Gli utenti, convinti di interagire con comunicazioni legittime, finiscono per concedere accesso a credenziali e dati sensibili, aprendo così la strada a ulteriori compromissioni.

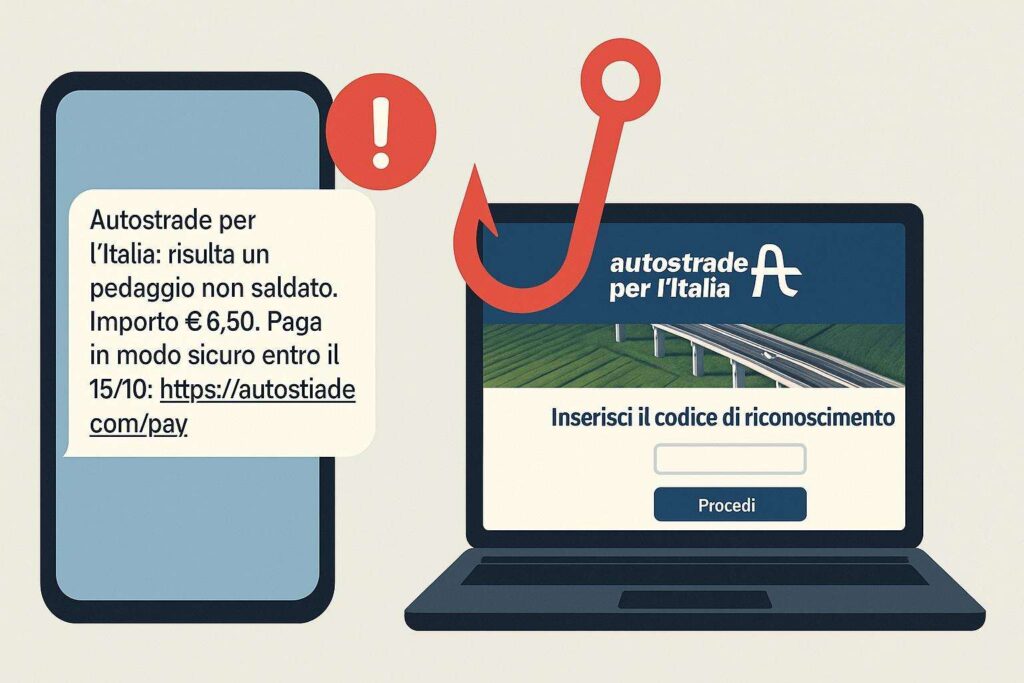

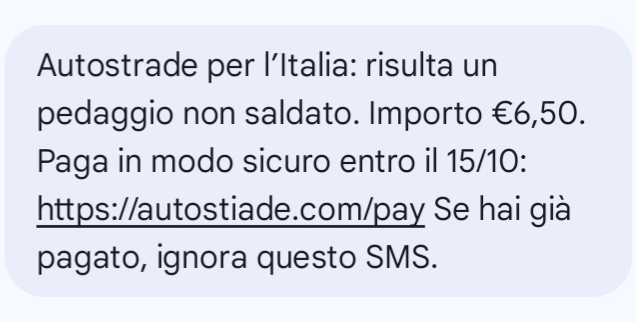

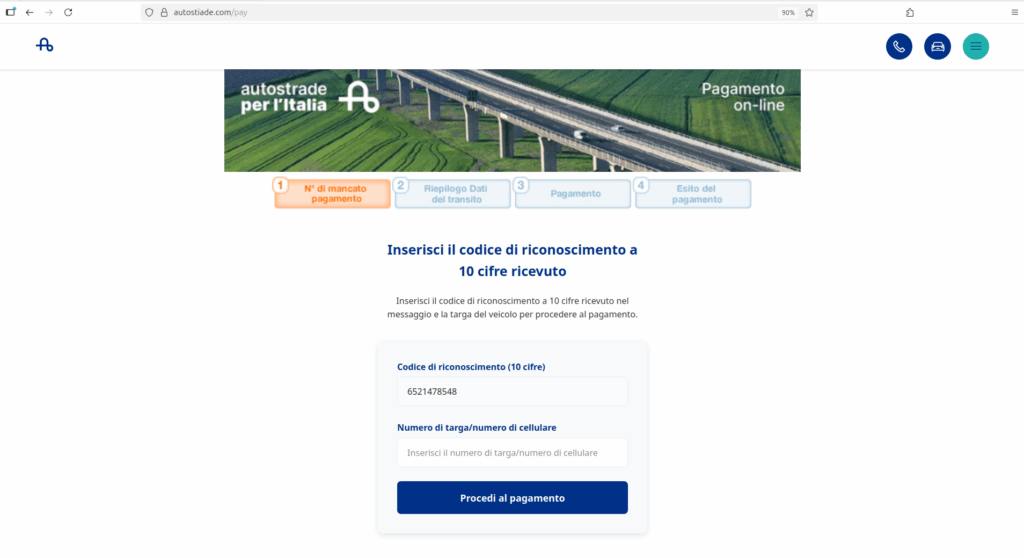

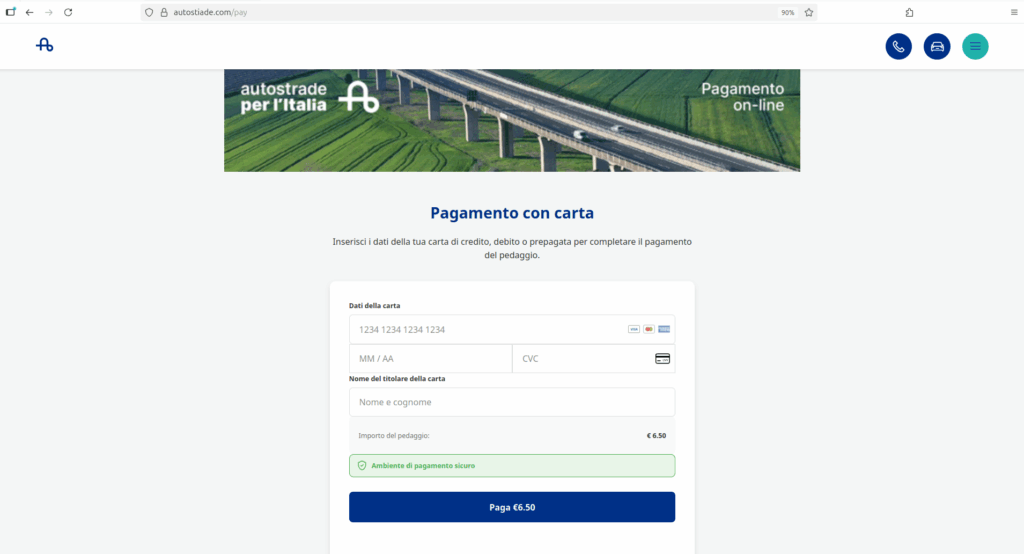

Il smishing, invece, si conferma in rapida crescita. I criminali informatici utilizzano messaggi SMS fraudolenti che imitano notifiche di servizi conosciuti, come banche o società autostradali. In particolare, una campagna molto attiva sfrutta il nome di Autostrade per l’Italia: il messaggio avvisa l’utente di un presunto pedaggio non saldato e invita a cliccare su un link malevolo. Questo link conduce al dominio “autostiade[.]com”, una copia quasi perfetta del sito ufficiale “autostrade.it”, frutto di una tecnica di typosquatting che si basa su errori di digitazione volontariamente indotti. Il sito fraudolento riproduce il logo e il layout ufficiale e chiede all’utente di inserire la targa del veicolo, il numero di cellulare e i dati della carta di pagamento. Tutte queste informazioni vengono immediatamente inoltrate ai truffatori, che le usano per realizzare frodi finanziarie e furti di identità.

Il CERT-AGID ha già provveduto a identificare il dominio, contattare il registrar competente e richiederne la dismissione. Gli indicatori di compromissione sono stati condivisi con le organizzazioni accreditate e con le autorità europee, in modo da consentire il blocco tempestivo di indirizzi e domini sospetti. L’analisi condotta dal centro di sicurezza italiano evidenzia come le campagne malevole abbiano raggiunto un livello di sofisticazione linguistica e psicologica tale da rendere difficile il riconoscimento per un utente medio.

L’escalation di malware e ransomware in Italia

Parallelamente, i ricercatori del CERT-AGID hanno individuato un picco di ransomware registrato il 20 ottobre, con 47 incidenti confermati. Le varianti più diffuse appartengono alle famiglie LockBit e BlackCat, note per la capacità di cifrare rapidamente i file aziendali e di esfiltrare dati sensibili prima della richiesta di riscatto. Queste minacce, sempre più orientate a colpire infrastrutture critiche, hanno causato interruzioni operative e perdite economiche significative.

Nel panorama dei trojan bancari, si distinguono Anubis e TrickBot. Il primo prende di mira i dispositivi mobili e intercetta le sessioni bancarie, sottraendo credenziali e codici OTP, mentre il secondo agisce come loader modulare, capace di installare ulteriori payload e sfruttare vulnerabilità note di Adobe Reader e altre applicazioni comuni. Le infezioni iniziano spesso con un’email di phishing mirata e si diffondono rapidamente tramite script automatizzati che compromettono le postazioni aziendali. Tra gli episodi più rilevanti figura l’operazione denominata “Italian Leak”, che ha portato alla compromissione di oltre 15.000 account email appartenenti alla Pubblica Amministrazione italiana. Gli aggressori hanno condotto una campagna di phishing personalizzato mirata a funzionari e dirigenti, riuscendo a esfiltrare corrispondenze interne e documenti riservati. Gli analisti hanno collegato l’attività a infrastrutture di comando situate in Russia e Ucraina, con relay proxy che rendono complessa l’attribuzione.

Settori e obiettivi colpiti

Le statistiche del CERT-AGID mostrano che il 40% degli attacchi ha colpito la Pubblica Amministrazione, seguita dal settore finanziario con il 30% e dagli utenti privati con il 20%. Le campagne contro gli enti pubblici sfruttano tematiche amministrative, documenti ufficiali o richieste di aggiornamento credenziali, mentre le banche sono bersagliate da campagne finalizzate al furto di OTP e dati di accesso ai conti online. I cittadini vengono coinvolti attraverso SMS o messaggi che richiamano pagamenti, spedizioni o multe, spesso con linguaggi di emergenza.

Gli esperti segnalano anche attacchi contro il settore sanitario, dove i ransomware hanno esfiltrato cartelle cliniche e bloccato temporaneamente l’accesso ai sistemi di prenotazione. Molte piccole imprese italiane restano vulnerabili per la mancanza di personale tecnico e risorse di difesa adeguate, diventando obiettivi facili per campagne automatizzate.

Strategie di mitigazione e prevenzione

Il CERT-AGID invita gli utenti e le organizzazioni a mantenere i sistemi aggiornati e ad applicare tutte le patch di sicurezza disponibili, in particolare quelle relative a software di produttività e lettori di documenti. È fondamentale utilizzare soluzioni di sicurezza con analisi comportamentale in grado di riconoscere pattern anomali e bloccare i download automatici di allegati sospetti.

Sul fronte del social engineering, il centro raccomanda di prestare attenzione ai toni allarmistici dei messaggi, di non cliccare su link ricevuti via SMS e di verificare sempre che l’indirizzo del sito corrisponda esattamente a quello ufficiale. In caso di sospetto, i cittadini sono invitati a inoltrare i messaggi fraudolenti a [email protected] per contribuire all’analisi delle campagne in corso.

Le aziende sono incoraggiate a formare periodicamente i propri dipendenti, a implementare l’autenticazione multifattore per i sistemi critici e a monitorare costantemente il traffico di rete per individuare eventuali collegamenti con server malevoli. L’adozione di un modello zero-trust consente di ridurre al minimo l’impatto di un’infezione e di isolare rapidamente i dispositivi compromessi.

Il CERT-AGID sottolinea infine l’importanza di backup regolari, di audit di sicurezza frequenti e di un approccio cooperativo tra enti pubblici, privati e cittadini. L’evoluzione delle campagne malevole in Italia dimostra che la cyber-resilienza nazionale dipende tanto dalla tecnologia quanto dalla consapevolezza individuale, oggi più che mai essenziale per contenere la diffusione di truffe digitali e ransomware.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.