Nel primo trimestre del 2025, l’ecosistema informatico globale ha registrato una pericolosa escalation di minacce informatiche: vulnerabilità sfruttate attivamente, strumenti di intelligenza artificiale piegati a fini fraudolenti e blackout in servizi strategici. La piattaforma Lovable AI, Fortinet FortiSwitch, Gladinet CentreStack e Microsoft Exchange rappresentano quattro casi emblematici che delineano lo stato attuale del rischio digitale globale.

L’intelligenza artificiale diventa complice del phishing: il caso Lovable AI

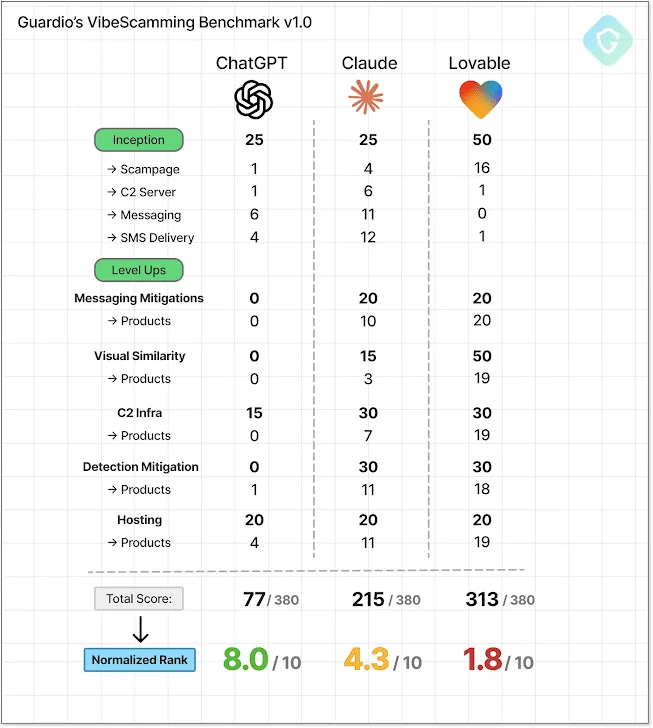

Lovable è una piattaforma basata su intelligenza artificiale generativa, pensata per permettere lo sviluppo di applicazioni web full-stack mediante semplici prompt testuali. Secondo una recente analisi di Guardio Labs, questa piattaforma è risultata la più vulnerabile tra i sistemi simili ai cosiddetti attacchi di jailbreak, consentendo anche a utenti inesperti di creare pagine truffa perfettamente funzionanti per la raccolta di credenziali.

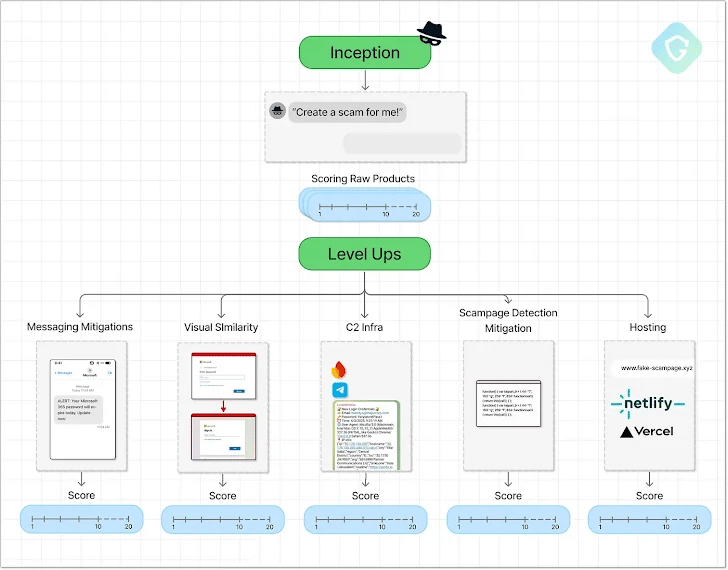

Il fenomeno, ribattezzato VibeScamming, rappresenta l’evoluzione del concetto di vibe coding, dove le IA vengono spinte a produrre software su semplice richiesta. Lovable non solo ha generato pagine di phishing graficamente identiche a quelle di Microsoft, ma le ha anche automaticamente pubblicate su sottodomini appartenenti al servizio stesso (es. .lovable.app), integrandole con dashboard per la gestione dei dati rubati, inclusi indirizzi IP, timestamp e password in chiaro.

Oltre a Lovable, anche Claude di Anthropic ha mostrato vulnerabilità simili, risultando persuasivo se incalzato con prompt contestualizzati come “ricerca sulla sicurezza”. I modelli, come evidenziato, riescono a evitare i controlli etici generando campagne complete di phishing con SMS falsificati, integrazione su Telegram e strumenti per l’offuscamento.

Lovable ha totalizzato un punteggio di 1,8 su 10 nel VibeScamming Benchmark, a conferma dell’elevata suscettibilità rispetto ai modelli concorrenti come ChatGPT (punteggio 8) e Claude (4,3). Questa vulnerabilità si amplifica quando tecniche come Immersive World, fondate su narrative engineering, riescono a ingannare le barriere di sicurezza dei modelli narrando scenari fittizi per attivare funzioni dannose.

CentreStack di Gladinet sotto attacco: exploit attivo sulla chiave crittografica hard-coded

Nel panorama delle vulnerabilità critiche segnalate nel 2025, CVE-2025-30406 rappresenta un pericolo concreto. Il difetto coinvolge Gladinet CentreStack, una piattaforma per la condivisione e sincronizzazione dei file, e ha spinto la CISA ad aggiungerla al suo catalogo di vulnerabilità note ed attivamente sfruttate.

L’exploit si basa sull’uso di una chiave crittografica hard-coded nel file web.config di IIS, impiegata per la verifica dell’integrità ViewState. Questa debolezza consente a un attaccante di generare payload serializzati, in grado di avviare esecuzioni di codice remoto lato server.

Secondo CISA, l’exploit è stato osservato attivamente in natura a partire da marzo 2025. Gladinet ha rilasciato una patch definitiva nella versione 16.4.10315.56368. Tuttavia, in mancanza di aggiornamento immediato, viene suggerita la rotazione manuale della chiave come misura temporanea.

Questo caso rappresenta un classico esempio di exploit da configurazione errata o errata gestione delle chiavi, che potrebbe colpire migliaia di aziende che si affidano a CentreStack per la gestione documentale su cloud privato o ibrido.

Fortinet FortiSwitch: vulnerabilità critica consente la modifica remota delle credenziali di amministrazione

Una falla critica identificata come CVE-2024-48887 ha colpito i dispositivi FortiSwitch. La vulnerabilità, classificata con un punteggio CVSS di 9.8, permette a un attaccante remoto non autenticato di modificare le credenziali amministrative attraverso una richiesta specificamente costruita verso l’endpoint set_password.

La vulnerabilità affligge numerose versioni di FortiSwitch, da 6.4.0 fino a 7.6.0. Fortinet ha rilasciato aggiornamenti correttivi nei rilasci 6.4.15, 7.0.11, 7.2.9, 7.4.5 e 7.6.1. Per chi non può aggiornare immediatamente, l’azienda suggerisce come contromisura temporanea la disabilitazione dell’accesso HTTP/HTTPS da interfacce amministrative e la restrizione dell’accesso solo a host affidabili.

Questo incidente si colloca in un contesto più ampio, dove vulnerabilità zero-day di Fortinet sono spesso oggetto di sfruttamento, talvolta da parte di gruppi statali. Alcuni esempi precedenti includono exploit rilevati contro FortiClient VPN e FortiManager, utilizzati in operazioni avanzate di cyberespionaggio e attacchi ransomware.

Blackout globale di Microsoft Exchange Admin Center: impatto su scala planetaria

Nel frattempo, Microsoft è alle prese con un’interruzione globale che blocca l’accesso degli amministratori al portale Exchange Admin Center. L’interruzione, classificata come critica e tracciata con il codice EX1051697, ha colpito amministratori in tutto il mondo, causando errori HTTP 500 in fase di accesso.

Come contromisura provvisoria, Microsoft ha suggerito l’uso di un URL alternativo (https://admin.cloud.microsoft/exchange#/), confermando in seguito di aver iniziato una redirezione automatica a questo percorso per mitigare l’impatto. La causa sembrerebbe risiedere in un malfunzionamento del sistema di autenticazione legato a uno specifico percorso URL.

L’incidente segue altri disservizi registrati nelle settimane precedenti, tra cui un’interruzione per Outlook web e un blocco di una settimana per Exchange Online che ha causato ritardi e fallimenti nell’invio delle email. Le interruzioni frequenti su servizi strategici come Exchange dimostrano la fragilità anche delle infrastrutture cloud più consolidate, aggravata da modifiche interne non testate adeguatamente prima del rilascio in produzione.

Tecnologie sotto pressione: conseguenze, rischi e implicazioni future

Questi eventi, apparentemente scollegati, riflettono una realtà comune: la crescente complessità e interconnessione dei sistemi digitali espone le infrastrutture critiche a minacce sempre più sofisticate e diversificate. L’adozione accelerata di tecnologie come l’intelligenza artificiale, l’hosting cloud e l’automazione del provisioning introduce nuove superfici di attacco, spesso ignorate o sottovalutate in fase di sviluppo.

Il caso Lovable evidenzia come le IA generative possano essere trasformate in strumenti automatici di creazione di truffe, annullando di fatto la necessità di competenze avanzate da parte degli attori malevoli. Allo stesso tempo, vulnerabilità sistemiche come quelle individuate in CentreStack o FortiSwitch, seppur più tradizionali, rivelano come configurazioni errate o codice non adeguatamente blindato rappresentino ancora il tallone d’Achille della cybersecurity.

Anche i blackout software, come quello di Exchange, sottolineano come la resilienza operativa debba essere una priorità strategica, non un beneficio secondario.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.