Una nuova ondata di pacchetti malevoli pubblicati su PyPI sta emergendo come un chiaro esempio di abuso della fiducia nei confronti dei repository pubblici di codice. La società di sicurezza Socket ha individuato tre librerie Python, “checker-SaGaF”, “steinlurks” e “sinnercore”, progettate con lo scopo specifico di verificare se indirizzi email sono associati ad account TikTok o Instagram. Sebbene all’apparenza possano sembrare innocui strumenti di OSINT, in realtà abilitano la raccolta di dati sensibili e facilitano attacchi mirati come il credential stuffing, il password spraying e il social engineering.

Cosa leggere

L’inganno dei checker: strumenti di ricognizione per lanciare exploit

Un checker è uno script o software usato dai cyber criminali per testare grandi volumi di email o username rubati e verificare quali corrispondano ad account esistenti. Questi strumenti rappresentano il primo passo di molte catene di attacco, in quanto consentono di filtrare le credenziali valide da quelle inutilizzabili.

Secondo Socket, i pacchetti in questione erano attivamente disponibili su PyPI e sfruttavano API interne non documentate di TikTok e Instagram per determinare se un indirizzo email è associato ad un account registrato. In alcuni casi, riuscivano anche a scatenare il reset della password, causando un’interruzione diretta al proprietario dell’account e aprendo la porta a ulteriori abusi.

“checker-SaGaF”: scansione degli account TikTok e Instagram

Il pacchetto checker-SaGaF include una funzione Python chiamata Tik(email), la quale invia una richiesta POST a un’API interna di TikTok, progettata per il recupero della password. L’endpoint è camuffato per sembrare proveniente da un client legittimo Android, con intestazioni e parametri costruiti ad arte per imitare il traffico autentico dell’app ufficiale TikTok.

Se la risposta include la stringa “Sent successfully”, significa che l’email è associata ad un account attivo. La stessa tecnica è replicata per Instagram nella funzione Insta(email), con lo stesso obiettivo: creare una mappatura valida di email reali collegate a profili social.

“steinlurks”: cinque funzioni per evadere il rilevamento

Il pacchetto steinlurks è ancora più sofisticato. Integra cinque varianti differenti di checker per Instagram, che utilizzano diverse API interne e pubbliche, nonché tecniche avanzate di evasione tramite user-agent randomizzati, ID dispositivo falsificati e parametri dinamici per ogni richiesta.

Questo approccio serve a diversificare i punti di attacco e ad aggirare i sistemi di rilevamento automatico adottati da Instagram. Se una funzione viene bloccata o l’endpoint viene aggiornato, il malware può comunque proseguire sfruttando le alternative implementate.

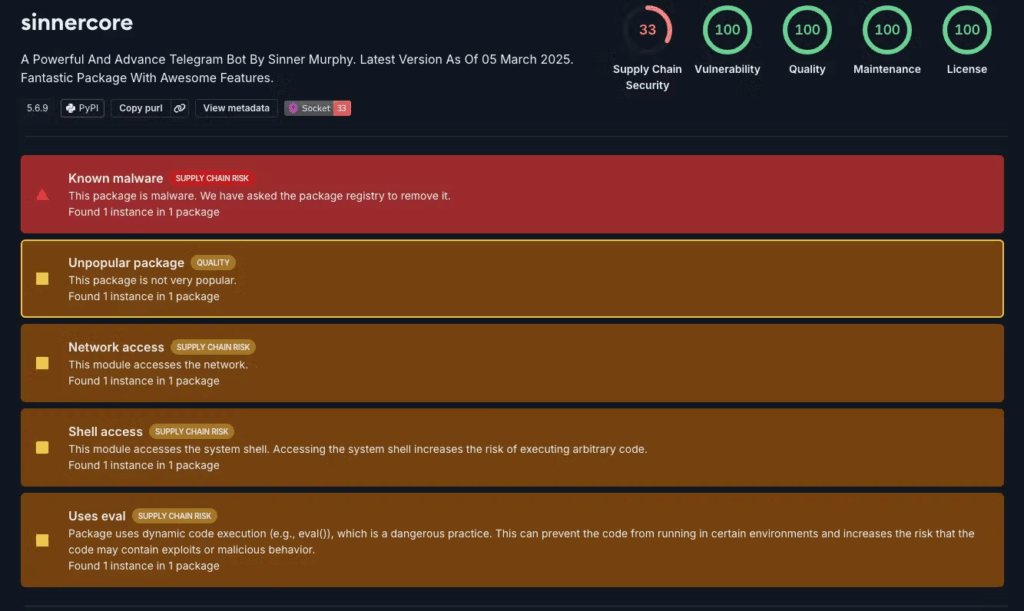

“sinnercore”: forzare il reset delle password

A differenza dei precedenti, sinnercore si concentra sul provocare l’invio di email di recupero password, generando disturbo e verificando al contempo l’esistenza dell’account. Il pacchetto include anche funzioni per raccogliere dati da Telegram, come nome utente, ID, stato premium e altro, oltre a strumenti di OSINT leggeri e script per consultare informazioni su pacchetti PyPI e prezzi in tempo reale su Binance.

Rischi concreti: come questi strumenti alimentano l’ecosistema del cybercrimine

L’uso combinato di questi checker consente a un attore malevolo di:

- Verificare migliaia di email in pochi secondi con API reali.

- Vendere database validati sul dark web (come mostrato da Socket, 100.000 email verificate vengono vendute per circa 300 dollari).

- Lanciare campagne di phishing, spam o estorsione, basate su target reali.

- Effettuare attacchi mirati contro profili social con alto valore, riducendo i tentativi a vuoto che potrebbero essere intercettati dai sistemi di difesa.

Supply chain attaccata: PyPI come veicolo di malware

Ancora una volta, PyPI si conferma vulnerabile all’abuso da parte di cyber criminali. I pacchetti appaiono legittimi ma contengono codice offuscato o funzioni dall’aspetto banale che in realtà eseguono operazioni altamente intrusive.

La semplicità di pubblicazione e la mancanza di un auditing proattivo dei pacchetti rendono PyPI un bersaglio ideale per campagne malevole che mirano a sviluppatori distratti o inesperti.

Implicazioni per la sicurezza e raccomandazioni

Per gli utenti e i professionisti della sicurezza, questa scoperta conferma quanto sia fondamentale proteggere non solo le password, ma anche gli indirizzi email. Anche un dato apparentemente innocuo può attivare catene di attacco se validato con strumenti come questi.

Per gli sviluppatori, è essenziale:

- Utilizzare strumenti come Socket CLI, Browser Extension e GitHub App per analizzare automaticamente le dipendenze.

- Evitare messaggi di errore espliciti durante i login (es. “utente non trovato” vs “password errata”), che possono aiutare i checker a validare account.

- Mantenere aggiornate le dipendenze e rimuovere pacchetti non verificati o non essenziali.

Per gli enti normativi e gli operatori dei repository, è urgente sviluppare:

- Controlli automatici più aggressivi per individuare pattern sospetti.

- Flussi di approvazione o revisione per i pacchetti che richiedono connessioni a domini noti o API pubbliche.

- Sistemi di reputation e sandboxing per codice che si collega a servizi esterni o utilizza tecniche di evasione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.