Nella seconda metà di luglio 2025, l’industria tecnologica affronta un’inedita convergenza tra intelligenza artificiale, sicurezza informatica e politiche di accesso alle patch, che coinvolge aziende come Microsoft, VMware, AWS e Google. Le tensioni emergono chiaramente con la decisione di Broadcom di limitare l’accesso agli aggiornamenti VMware, l’introduzione di Copilot Vision in Windows 11 da parte di Microsoft, i bollettini critici pubblicati da AWS su vulnerabilità in prodotti legacy e il lancio da parte di Google dell’infrastruttura OSS Rebuild, progettata per garantire trasparenza e sicurezza nella supply chain open source. In parallelo, avanzano anche strumenti biometrici invisibili come WhoFi, in grado di identificare individui attraverso segnali Wi-Fi.

Problemi download patch VMware

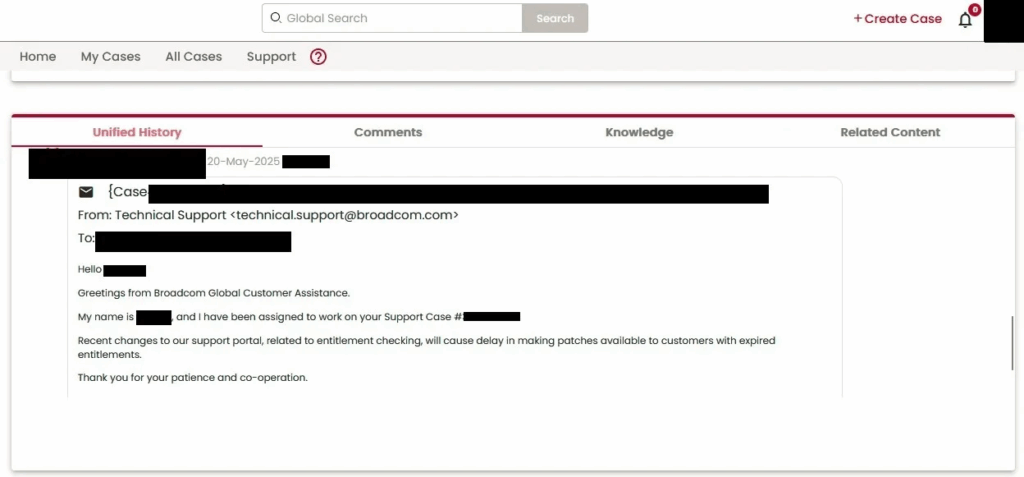

Dal maggio 2025, clienti VMware con licenze perpetue ma privi di contratto di supporto attivo si trovano impossibilitati a scaricare patch, esponendo infrastrutture critiche a vulnerabilità zero-day. Broadcom, dopo l’acquisizione di VMware nel 2023, ha modificato il modello di business, vincolando l’accesso agli aggiornamenti a un sistema di validazione dell’entitlement.

Il CEO Hock Tan aveva garantito accesso gratuito alle patch zero-day nell’aprile 2024, ma da maggio l’accesso è bloccato per i clienti non entitled. Le organizzazioni possono attendere anche fino a 90 giorni per ricevere le patch, mentre attaccanti sfruttano il ritardo per lanciare attacchi mirati. VMware ha pubblicato undici advisory di sicurezza nel 2025, tra cui falle che permettono esecuzione di codice remoto su host a partire da VM privilegiate. Alcuni clienti, come l’agenzia governativa olandese Rijkswaterstaat, hanno contestato legalmente il nuovo modello: una corte ha ordinato a Broadcom di mantenere il supporto per due anni. Tuttavia, molti clienti stanno valutando la migrazione a hypervisor open-source, spinti da costi in crescita fino all’85%, ritardi nei download, e rischi crescenti legati a ransomware e supply chain attack. Forum e community segnalano il ricorso a mirror non ufficiali, con rischi per l’integrità. Broadcom ha promesso una soluzione, ma non ha fornito tempistiche chiare, mentre il malcontento cresce e le autorità antitrust UE monitorano da vicino.

Copilot Vision e aggiornamenti Windows 11

Microsoft ha rilasciato Copilot Vision per Windows 11, inizialmente solo negli Stati Uniti, come sostituto del contestato Recall. Copilot Vision cattura screenshot continui, li elabora con OCR e modelli linguistici, e invia i dati a server Microsoft. Le trascrizioni delle conversazioni vengono conservate, ma non vengono utilizzate per il training dei modelli né per pubblicità personalizzata. Il rilascio fa parte di un aggiornamento più ampio che include l’agente AI Mu, capace di interpretare comandi naturali per gestire le impostazioni del sistema. Disponibile su dispositivi Copilot+ con chip Snapdragon, e a breve anche su architetture Intel e AMD, l’update integra funzioni come Click to Do, Reading Coach, Draft Copilot in Word, e Relight in Photos. In Paint arriva lo Sticker Generator, mentre Snipping Tool e Edge offrono rispettivamente Perfect Screenshot e Game Assist. L’aggiornamento KB5062660 introduce 29 miglioramenti, incluso un fix per ReFS, supporto a GPU Thunderbolt e tastiere fonetiche indiane. La nuova build 26100.4770 proietta Windows 11 come sistema operativo AI-centrico, combinando accessibilità, produttività e personalizzazione. L’obiettivo di Microsoft è rafforzare la posizione di Windows come piattaforma di riferimento per l’AI generativa lato client, anche al di fuori dell’Unione Europea.

WhoFi identifica via Wi-Fi

Il team di ricerca dell’Università La Sapienza di Roma ha presentato WhoFi, un sistema di identificazione biometrica tramite segnali Wi-Fi, che sfrutta il Channel State Information per tracciare la presenza e i movimenti delle persone con una precisione del 95,5%, superando sistemi precedenti come EyeFi. WhoFi non necessita di dispositivi indossabili, funziona attraverso muri e ostacoli, e si presenta come alternativa privacy-preserving alle telecamere. Basato su deep neural network e transformer encoder, il sistema crea un’impronta corporea unica che può distinguere individui in ambienti differenti. I segnali Wi-Fi contengono informazioni biometriche sottili, come forma del corpo e statura, che vengono elaborati per creare un’identità persistente. Pur compatibile con lo standard IEEE 802.11bf, approvato nel 2020 per il Wi-Fi Sensing, WhoFi solleva preoccupazioni sul fronte della sorveglianza passiva, con regolatori europei che valutano l’impatto in termini di GDPR, poiché le informazioni biometriche rientrano nella categoria dei dati sensibili. Gli autori – Danilo Avola, Daniele Pannone, Dario Montagnini e Emad Emam – prevedono sviluppi futuri per applicazioni in sanità, sicurezza, retail e ambienti pubblici, rafforzando il dibattito sul monitoraggio invisibile.

Bollettini sicurezza AWS

Amazon Web Services ha pubblicato tre bollettini di sicurezza che mettono in evidenza vulnerabilità critiche su componenti software differenti:

- La CVE-2025-8069 colpisce Client VPN per Windows, dove un utente non amministratore può sfruttare una debolezza in OpenSSL per ottenere privilegi di root. Le versioni interessate vanno dalla 4.1.0 alla 5.2.1; la patch correttiva è la 5.2.2.

- La CVE-2025-6031 interessa le Amazon Cloud Cam, dispositivi deprecati dal 2 dicembre 2022. Il problema consente pairing insicuro e bypass del SSL pinning, permettendo di intercettare e modificare il traffico. AWS raccomanda di non usare più questi dispositivi.

- Un’ulteriore vulnerabilità riguarda la Q Developer Extension per VS Code: nella versione 1.84 era possibile modificare codice senza autorizzazione. La versione 1.85 rilasciata il 23 luglio 2025 risolve il problema.

AWS collabora attivamente con iniziative di coordinated vulnerability disclosure e invita gli utenti a monitorare i log, applicare le patch, segmentare gli accessi, e abilitare l’autenticazione multifattoriale. Le vulnerabilità rivelano come sistemi legacy e componenti in disuso continuino a rappresentare vettori d’attacco, e richiedono una strategia attiva di audit e hardening continuo.

OSS Rebuild di Google per open source

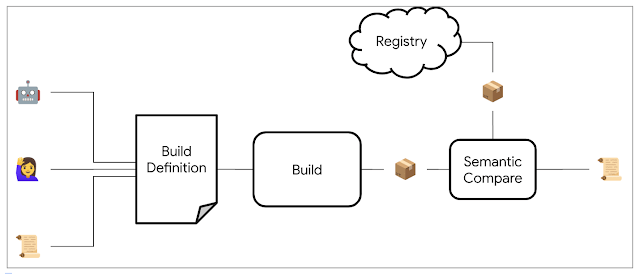

Google ha annunciato OSS Rebuild, un’infrastruttura progettata per riprodurre artefatti software open source da sorgenti verificabili, al fine di contrastare attacchi alla supply chain come quelli che hanno colpito SolarWinds e Log4j.

Il sistema ricostruisce pacchetti di PyPI, npm e Crates.io, generando una provenance conforme a SLSA livello 3, firmata con Sigstore e integrata con Rekor per garantire immutabilità. La build automatizzata è in grado di rilevare anomalie, iniettare SBOM arricchiti, e distinguere tra versioni sicure e compromesse, anche in ambienti CI/CD non affidabili. OSS Rebuild automatizza le build con euristiche semantiche, riducendo l’onere sui maintainer, ed è compatibile con Kubernetes per il deployment privato. Il sistema utilizza modelli AI per analizzare i file di configurazione (setup.py, package.json, Cargo.toml) e valutare dinamicamente il comportamento dei pacchetti, tracciando chiamate di sistema sospette. Grazie all’automazione, è possibile estendere l’audit su larga scala, garantendo una supply chain trasparente e riproducibile, conforme alle richieste regolatorie. Per le aziende, OSS Rebuild offre la possibilità di audit indipendenti e risposta rapida a nuove vulnerabilità, con impatti economici positivi e minori costi assicurativi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.