Il RAT Android PlayPraetor rappresenta una delle minacce più dinamiche e aggressive del 2025. Diffuso tramite un modello Malware-as-a-Service gestito da attori cinesi, ha infettato oltre 11.000 dispositivi in meno di tre mesi, puntando su utenti europei e sfruttando pagine false del Google Play Store. La campagna utilizza sofisticate tecniche di abuso dei servizi di accessibilità per attivare frodi in tempo reale direttamente sul dispositivo, con una media di 2.000 nuove infezioni settimanali. Le infrastrutture C2, scritte in cinese e basate su architettura multi-tenant, permettono un controllo distribuito tra affiliati, che si concentrano su parlanti portoghesi, spagnoli e francesi. La combinazione di overlay su app bancarie, protocolli real-time e esfiltrazione avanzata rende PlayPraetor una minaccia in rapida evoluzione che sfida le difese tradizionali del settore finanziario.

Panoramica tecnica di PlayPraetor

PlayPraetor è stato analizzato da Cleafy a partire da aprile 2025 come variante del malware Phantom, evolutasi rapidamente. Utilizza oltre 16.000 URL di distribuzione mascherati da link del Google Play Store. Una volta installato, abusa dei servizi di accessibilità per attivare il controllo remoto e abilitare frodi on-device. Il malware impiega tre protocolli principali: HTTP/HTTPS per la gestione della connessione e il mantenimento della sessione tramite heartbeat, WebSocket (porta 8282) per i comandi in tempo reale e RTMP (porta 1935) per lo streaming live dello schermo del dispositivo. La struttura dei comandi evoluti include voci come update, init, alert_arr, card_unlock, add_volumes e wake. Il traffico verso /app/saveDevice raccoglie fingerprinting del dispositivo, mentre /app/saveCardPwd viene utilizzato per catturare credenziali finanziarie. I comandi sono regolarmente aggiornati per migliorare la persistenza e l’efficacia antifrode. La sovrapposizione (overlay) di interfacce fasulle su app bancarie consente la raccolta di dati sensibili in tempo reale, con targeting specifico anche verso wallet di criptovalute.

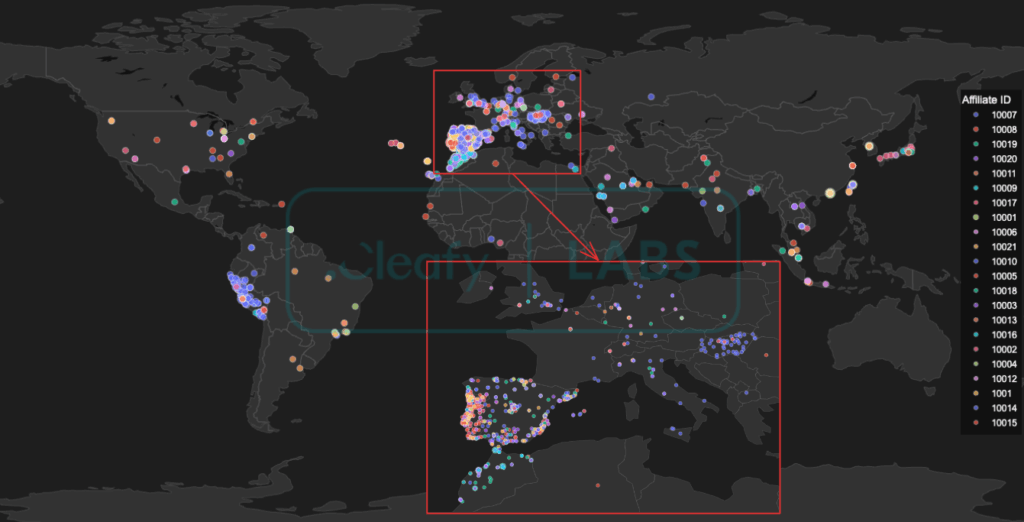

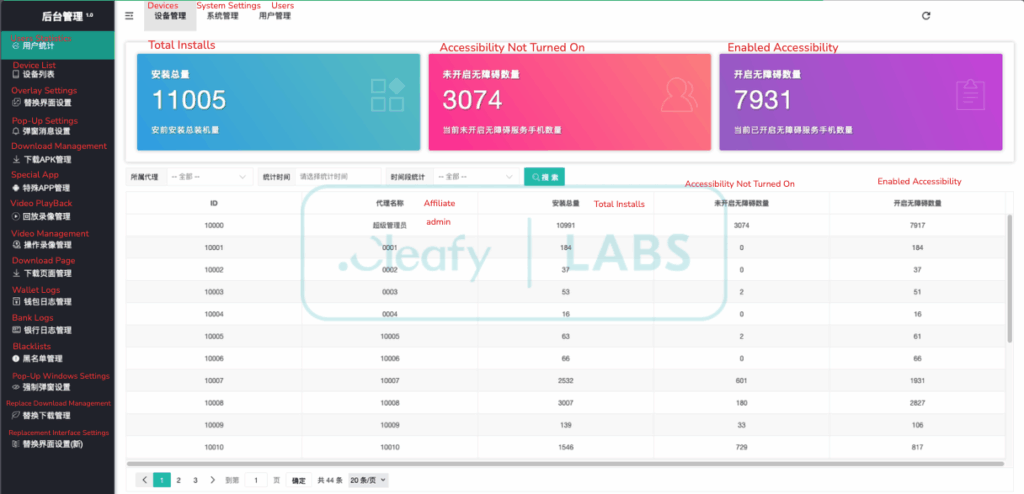

Distribuzione geografica e tasso di attivazione

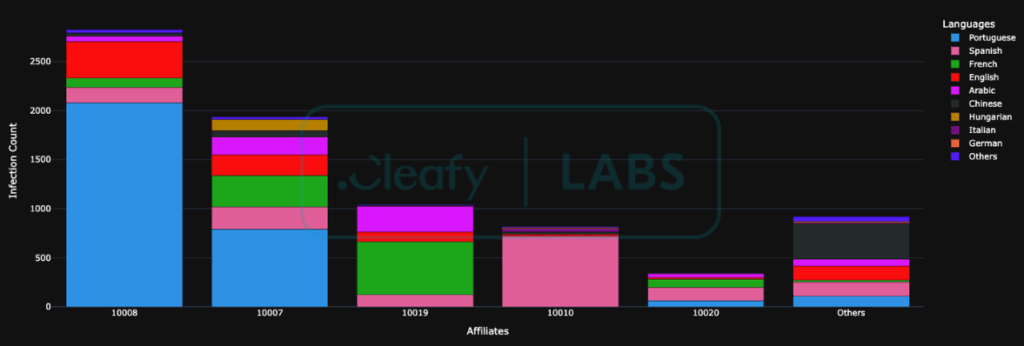

L’Europa è il bersaglio principale della campagna PlayPraetor, con il 58% delle infezioni totali. I paesi più colpiti sono Portogallo, Spagna e Francia, mentre in Africa si registra il 22% (soprattutto in Marocco), il 12% in America Latina (in particolare in Perù) e l’8% in Asia (notabile a Hong Kong). Dei 11.005 dispositivi infetti, 7.931 hanno attivato i servizi di accessibilità, portando il tasso di attivazione effettivo al 72%. Il dashboard di comando e controllo (C2) mostra che la campagna è in forte espansione, con una crescita settimanale superiore a 2.000 infezioni. Le infezioni pivotano attualmente verso target francofoni e ispanofoni, mostrando un adattamento linguistico e culturale dell’infrastruttura. Gli attori utilizzano tecniche di ingegneria sociale per convincere gli utenti a scaricare le applicazioni fraudolente, spesso pubblicizzate come strumenti legittimi su social media e canali non ufficiali.

Ruolo degli affiliati nel botnet

L’architettura multi-tenant del C2 consente la gestione simultanea di affiliati che distribuiscono PlayPraetor su scala regionale. Due affiliati principali, identificati come 10008 e 10007, controllano il 60% del traffico del botnet, con focus specifico sui parlanti portoghesi. Altri affiliati, come 10019 (attivo in Francia e Marocco) e 10010 (in Spagna e Perù), operano su aree linguistiche mirate.

Il pannello di comando, interamente scritto in cinese, consente una gestione granulare delle operazioni e include funzioni per il monitoraggio in tempo reale delle infezioni, l’esecuzione dei comandi e il tracciamento dei risultati. I grafici del C2 mostrano una distribuzione geografica coerente con le strategie linguistiche adottate. Ogni affiliato dispone di strumenti automatizzati per la diffusione e il monitoraggio, facilitando una scalata rapida del malware in diverse regioni.

Evoluzione e aggiornamenti funzionali

Tra febbraio e giugno 2025, PlayPraetor ha visto una rapida evoluzione del set di comandi, con l’introduzione di funzioni sempre più sofisticate. I comandi add_volumes, card_unlock e wake indicano uno sviluppo attivo e mirato all’incremento della persistenza e dell’interazione remota. Il malware è capace di esfiltrare dati bancari e cripto, visualizzare lo schermo live dell’utente, sovrapporre HTML malevoli e operare senza necessità di interazione dell’utente. L’uso combinato di WebSocket e RTMP garantisce sia bassa latenza nei comandi sia capacità di osservazione remota, rendendo possibile l’assistenza manuale agli attacchi da parte degli affiliati. Le operazioni sono testate in ambienti di distribuzione prima di essere diffuse in produzione, e vengono adattate rapidamente per evitare i rilevamenti da parte degli antivirus.

Impatto sulle istituzioni finanziarie europee

Le istituzioni finanziarie europee sono le più esposte a PlayPraetor, soprattutto per la capacità del malware di realizzare overlay attacks su quasi 200 app bancarie e wallet. Durante una transazione, l’utente vede un’interfaccia identica a quella dell’app legittima, ma tutte le interazioni vengono intercettate in tempo reale. Questa tecnica consente la cattura immediata delle credenziali e la potenziale esecuzione di trasferimenti fraudolenti. Cleafy ha identificato un incremento costante del tasso di infezione in Portogallo, Spagna e Francia, costringendo le banche a rafforzare i controlli lato app e a implementare sistemi antifrode basati su comportamenti biometrici. Alcuni istituti hanno inoltre avviato campagne educative per informare gli utenti sui rischi delle app installate fuori dal Play Store ufficiale. La collaborazione con aziende di threat intelligence diventa cruciale per identificare pattern di infezione in anticipo.

Convergenze fraudolente e classificazioni

Una delle problematiche emerse riguarda la frequente misclassificazione di PlayPraetor come SpyNote, un altro RAT Android con funzioni simili. Le piattaforme pubbliche spesso confondono i due a causa di tattiche condivise, come l’abuso dei permessi e l’esfiltrazione dei dati. Tuttavia, PlayPraetor impiega protocolli distintivi come RTMP, oltre a un set di comandi e tecniche di controllo differenziate. Cleafy ha sottolineato come questa confusione possa ritardare la risposta operativa, causando sottovalutazione della minaccia. La presenza di interconnessioni fraudolente tra operatori, tool e infrastrutture contribuisce a rendere opaca l’attribuzione delle campagne, suggerendo la necessità di analisi più approfondite sui campioni raccolti.

Dettaglio tecnico: stack protocollare e C2

PlayPraetor impiega una combinazione di protocolli per massimizzare la resilienza e l’efficacia delle sue operazioni. Il protocollo HTTP/HTTPS mantiene la connessione iniziale attiva con un sistema di heartbeat regolare. Il WebSocket su porta 8282 è responsabile della ricezione dei comandi, consentendo l’esecuzione immediata di azioni malevole come init e report_list. Lo streaming dello schermo in tempo reale è gestito tramite RTMP su porta 1935, fornendo una finestra visiva completa al dispositivo compromesso. La raccolta dati avviene tramite endpoint specifici: /app/saveDevice per fingerprinting hardware e /app/saveCardPwd per credenziali sensibili. Il malware può anche verificare la presenza di app bancarie tramite il package name, e iniettare HTML malevoli per phishing avanzato. La struttura multi-tenant del C2 consente il supporto simultaneo di numerosi affiliati. Il pannello di controllo in cinese centralizza la gestione e offre strumenti visivi per l’analisi delle metriche di infezione. L’implementazione dei comandi wake e add_volumes testimonia l’orientamento del malware alla persistenza e automazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.