Pacchetti malevoli pubblicati su PyPI diffondono SilentSync RAT, un trojan d’accesso remoto che esegue comandi, sottrae dati dei browser e stabilisce persistenza cross-platform su Windows, Linux e macOS. La campagna, attribuita da Zscaler ThreatLabz tra luglio e agosto 2025, ruota attorno ai package sisaws e secmeasure, caricati con tecniche di typosquatting e legati a un C2 raggiungibile via HTTP all’IP 200.58.107[.]25. L’installazione avviene tramite dropper ospitati su Pastebin, attivati da hook nel codice di setup o da funzioni insospettabili nei moduli. I download registrati, 201 per sisaws e 627 per secmeasure prima della rimozione da PyPI, indicano una finestra di esposizione reale e misurabile. SilentSync RAT enfatizza il rischio supply chain nel software open source, richiedendo verifiche delle dipendenze, SCA in CI/CD, SBOM e controlli d’integrità sistematici lungo tutto il ciclo di vita del codice.

Cronologia e pacchetti coinvolti

La catena inizia a luglio 2025 con il rilevamento di un package esca, seguito il 4 agosto 2025 dall’emersione di sisaws e secmeasure, due nomi costruiti per attrarre installazioni frettolose. Zscaler ThreatLabz collega i package allo stesso attore e segnala la rimozione tempestiva da PyPI, ma non prima che gli artefatti raggiungano un numero non trascurabile di sistemi. L’uso del typosquatting sfrutta la memoria muscolare degli sviluppatori e il completamento automatico del terminale, aggirando le difese di chi installa per abitudine piuttosto che per verifica. La telemetria sui download attesta una diffusione iniziale sufficiente a giustificare analisi forense e hardening dei workflow.

Meccanismi di consegna e typosquatting

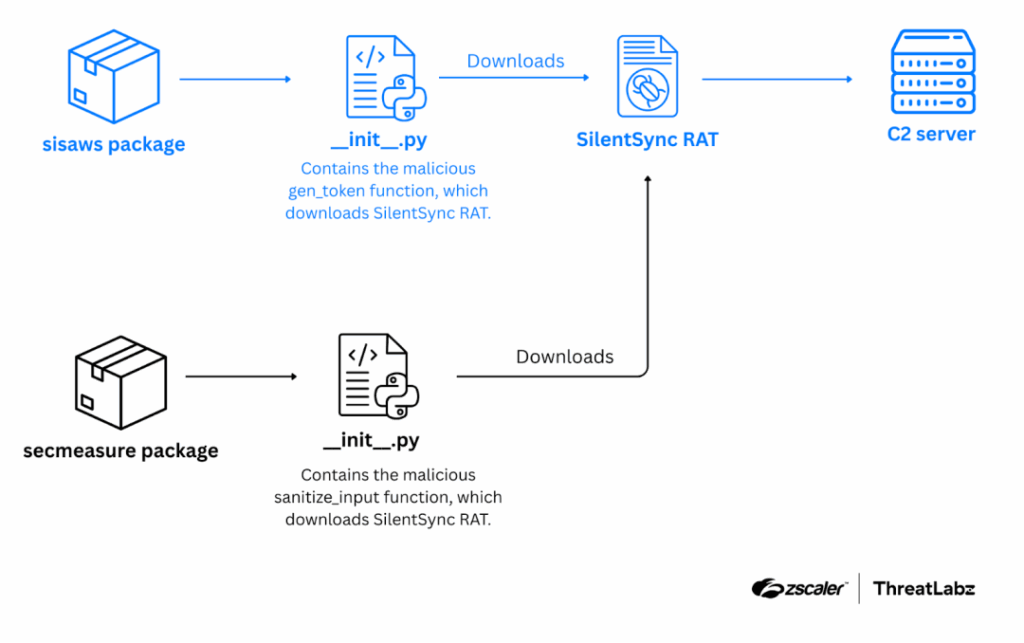

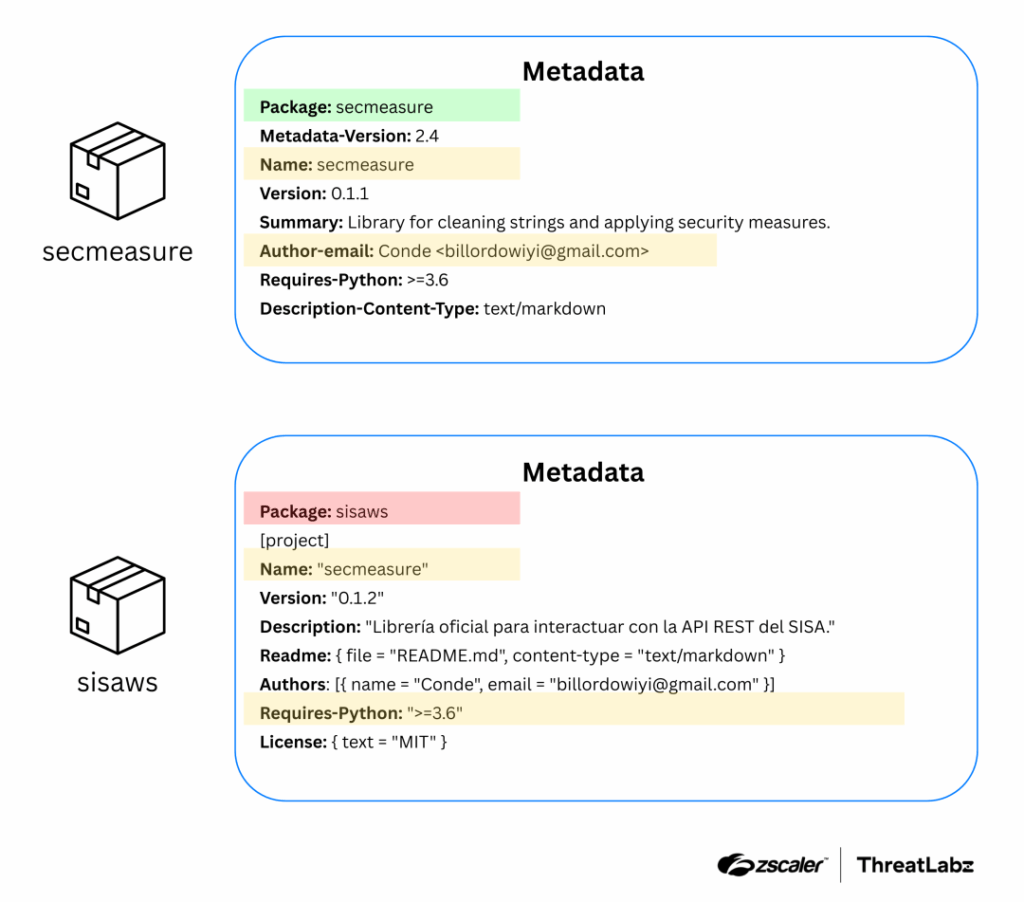

L’attore pubblica sisaws sotto un profilo che richiama un contesto sanitario, mentre secmeasure si presenta come libreria per la “sanitizzazione” di stringhe. Entrambi i pacchetti nascondono un downloader che punta a Pastebin e innesca il recupero del payload di SilentSync RAT. La sequenza tipica prevede la decodifica esadecimale o Base64, l’invocazione silenziosa di curl e l’esecuzione di uno script helper depositato in %TEMP% su Windows o nelle directory temporanee su Linux e macOS. L’uso di hook post-install e di funzioni dall’apparenza innocua consente l’attivazione del dropper al momento dell’installazione, riducendo la finestra utile di intercettazione manuale e favorendo esecuzioni non presidiate in pipeline CI/CD. L’efficacia dell’inganno nasce dalla familiarità del nome e dalla promessa di funzionalità generiche che raramente destano sospetti.

Analisi tecnica dei pacchetti

Sisaws: impersonation del dominio sanitario

Sisaws replica la semantica di moduli legati a SISA, con funzioni che validano DNI e token, ma inserisce gen_token come cavallo di Troia. Il codice decodifica stringhe, costruisce un comando curl puntato a https://pastebin.com/raw/jaH2uRE1, scarica ed esegue helper.py e attiva SilentSync RAT. Si osservano token hardcoded come f5d3a8c2-4c01-47e2-a1a4-4dcb9a3d7e65 e un falso VAS7VSD89BDS86AFHASDBA9SD1, insieme a chiamate HTTP verso http://200.58.107[.]25:2104/datalist?dni=&password=perro. Il parsing con ast.literal_eval rivela un protocollo ad-hoc che invia risposte come letterali Python, riducendo la compatibilità con scanner standard e mascherando i pattern più banali. L’adozione di funzioni nominalmente legittime offre una copertura semantica credibile, soprattutto a un controllo sommario.

Secmeasure: “utilities” di sanitizzazione come copertura

Secmeasure espone routine per strip_whitespace, remove_special_chars, escape_html, normalize_unicode e sanitize_command, ma inserisce sanitize_input come innesco del curl che replica l’esfiltrazione da Pastebin vista in sisaws. Le versioni 0.1.0, 0.1.1 e 0.1.2, caricate tra il 3 e il 4 agosto 2025, segnalano una sperimentazione rapida del flusso di consegna. L’uso di import volutamente incompleti o di errori controllati crea rumore di fondo e complica le analisi automatiche basate su fallimenti di import. Le affinità di stile, inclusa la dipendenza da curl e i pattern Base64, confermano la comune paternità.

Capacità operative di SilentSync RAT

SilentSync RAT mantiene una connessione attiva con il C2 tramite beaconing e polling, riceve comandi arbitrari, esegue shell, raccoglie file e invia archivi compressi verso l’endpoint /archivo. Il trojan cattura schermate, registra sessioni, enumera drive, seleziona cartelle a valore e soprattutto estrae dati dei browser, tra cui credenziali, cookie, autofill e cronologia da Chrome, Brave, Edge e Firefox. Questa specifica capacità produce impatti immediati su identità digitali, sessioni applicative e token di accesso, con riflessi su phishing mirato, movimenti laterali e furto di segreti. La natura modulare del RAT facilita l’aggiunta di nuove funzioni senza ripubblicare i package, prolungando la longevità operativa.

Persistenza e portata cross-platform

Il malware implementa persistenza su Windows tramite HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run con un valore come PyHelper, su Linux con una voce @reboot nel crontab, su macOS con un LaunchAgent denominato com.apple.pyhelper.plist in ~/Library/LaunchAgents. L’esecuzione memory-resident riduce gli artefatti su disco e complica la vita a scanner che non monitorano la telemetria di processo. La portabilità del codice in Python, unita ai dropper, favorisce una superficie di attacco uniforme tra ambienti eterogenei, con Windows che rimane il bersaglio prevalente per via della base installata e dell’ecosistema applicativo.

Tecniche di evasione e canale C2

SilentSync RAT offusca l’IP 200.58.107[.]25 in Base64, cancella file temporanei, evita log evidenti e mima traffico legittimo con HTTP semplice. Il server esponde endpoint come /checkin, /comando, /respuesta e /archivo, gestendo la conversazione con un parsing atipico basato su ast.literal_eval. Il malware può tentare di disabilitare strumenti di analisi, ostacolare task manager e evadere EDR focalizzandosi su flussi in-memory. Le regole YARA basate su stringhe residue e pattern di offuscamento mantengono efficacia, ma l’attore sfrutta upload rapidi e varianti per ridurre la finestra di detection. Il ricorso a Pastebin fornisce una sorgente a bassa reputazione variabile, ma spesso tollerata nei proxy aziendali.

Impatto sulla supply chain e sulle vittime

La compromissione della supply chain PyPI sposta il rischio dal singolo host all’intero ecosistema di dipendenze. Download documentati pari a 201 per sisaws e 627 per secmeasure attestano una propagazione iniziale su cui costruire attacchi secondari. Le PII e le credenziali raccolte alimentano accessi non autorizzati e scenari di escalation, mentre i progetti downstream ereditano il codice malevolo con una semplice build. L’impatto interessa Nord America ed Europa, con ricadute su team enterprise che incorporano open source in prodotti commerciali. La fiducia nell’ecosistema richiede misure riequilibranti e una igiene delle dipendenze che non delega alla sola reputazione del nome.

Mitigazioni e best practice per team DevSecOps

Le organizzazioni rafforzano i processi con SCA in pipeline CI/CD, SBOM aggiornate e verifiche autori prima dell’adozione. Pin delle versioni e installazioni riproducibili con controllo hash riducono il rischio di sostituzione furtiva. L’abilitazione della 2FA sugli account PyPI e la segmentazione degli ambienti di sviluppo limitano la superficie d’attacco. Il blocco dell’IP 200.58.107[.]25 e il monitoraggio di endpoint HTTP anomali nel traffico in uscita offrono indicatori rapidi. Gli EDR con telemetria di memoria intercettano processi Python sospetti e callback tipici del beaconing, mentre regole YARA e sandbox dinamiche consentono di riconoscere pattern di Base64, curl e nomi artefatto come helper.py. La disciplina di rilascio impone review del codice anche su librerie apparentemente “banali”, con verifica dell’assenza di hook post-install non indispensabili. La formazione anti-typosquatting allinea gli sviluppatori a riconoscere pacchetti esca, riducendo gli errori indotti dal completamento automatico.

Evoluzione delle tattiche e prospettive PyPI

Gli aggressori affinano l’impersonation di domini verticali e la pubblicazione rapida di varianti per diminuire la visibilità temporale dei segnali. SilentSync RAT mostra come un downloader su Pastebin, unito a Base64 e a funzioni-esca, basti a superare filtri superficiali. Si prospettano contromisure basate su review assistita da AI, TUF/PEP di rafforzamento della supply chain e codice firmato con enforcement a livello di installer. La community open source risponde con segnalazioni coordinate, arricchimento di IOC e policy che scoraggiano la pubblicazione di pacchetti senza provenienza verificabile. Il perimetro di fiducia si sposta dai nomi alla prova crittografica e alla riproducibilità. La campagna SilentSync evidenzia un difetto strutturale: l’atto d’installazione come punto di esecuzione. Nei flussi sdist e wheel, la superficie include setup e hook capaci di invocare curl o altre utility, mentre i controlli legati a signature o hash non sempre sono obbligatori. La mitigazione effettiva richiede reproducible builds nella catena, pin con hash e preferenza per wheel precompilate da maintainer noti, con audit del contenuto dei wheel prima della promozione a repo interni. La configurazione dell’installer per fallire alla presenza di script post-install, l’uso di mirror privati e allowlist stretta dei namespace, l’adozione di venv isolati e pip audit su ogni commit riducono l’attrito operativo e elevano la soglia di compromissione. In termini MITRE ATT&CK, la catena unisce T1105 (Exfiltration/Command via C2), T1059 (Command and Scripting Interpreter), T1053 (Scheduled Task/Job) e T1547 (Registry Run Keys/Startup Items), con una telemetria che diventa osservabile solo se la pipeline registra processi, rete e modifiche alla persistenza. In assenza di queste pratiche, anche pochi centinaia di download bastano a trasformare un typosquatting in breach materiale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.