I cybercriminali stanno intensificando gli attacchi contro il settore trucking e logistica, utilizzando remote access tools (RAT) per facilitare furti di carichi reali, causando perdite multimilionarie e una significativa disruption nella supply chain globale. Secondo Proofpoint, le campagne malevole si basano su email di phishing che distribuiscono software come ScreenConnect, SimpleHelp e PDQ Connect, strumenti di amministrazione remota impiegati per ottenere accesso ai sistemi aziendali e condurre ricognizione e furto di credenziali. Questi attacchi, attivi dal giugno 2025, sfruttano load board compromessi per pubblicare carichi fraudolenti e manipolare thread email, inserendo contenuti malevoli all’interno di conversazioni legittime. Il risultato è un fenomeno ibrido in cui attacchi cyber e furti fisici si fondono, colpendo congiuntamente carriers, freight brokers e supply chain providers. L’aumento del cargo theft del 27% nel 2024 e il previsto +22% nel 2025 evidenziano un trend in rapida crescita, con hotspot in Brasile, Messico, India, Stati Uniti, Germania, Cile e Sudafrica. Le organizzazioni criminali sfruttano le vulnerabilità della supply chain digitale per rubare beni ad alto valore, come energy drinks ed elettronica di consumo, rivendendoli rapidamente online o all’estero.

Campagne phishing e tattiche di compromissione

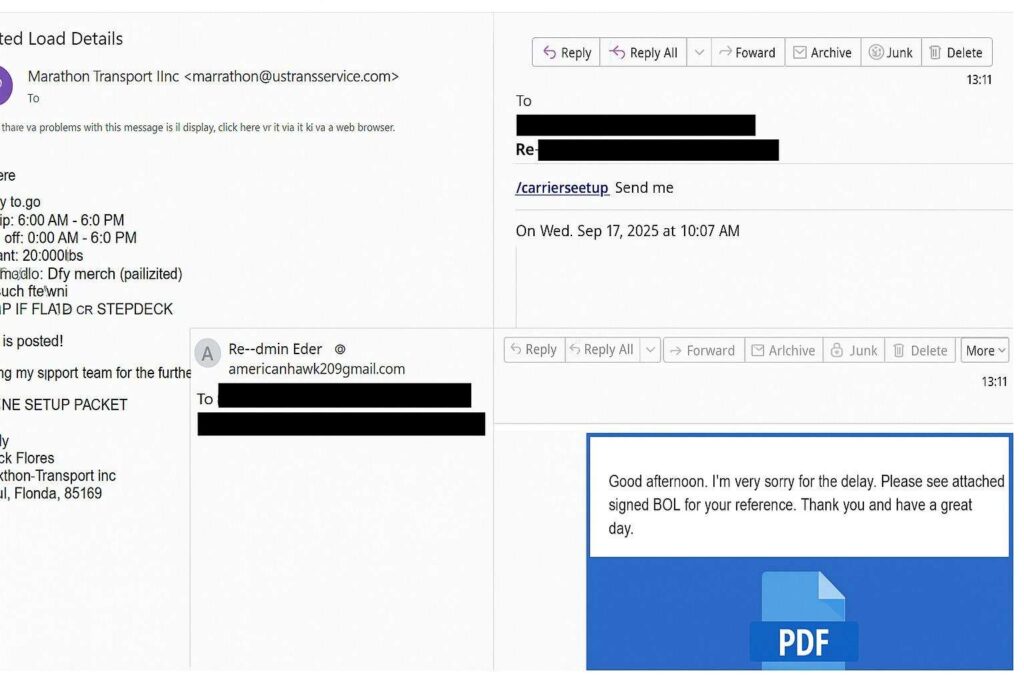

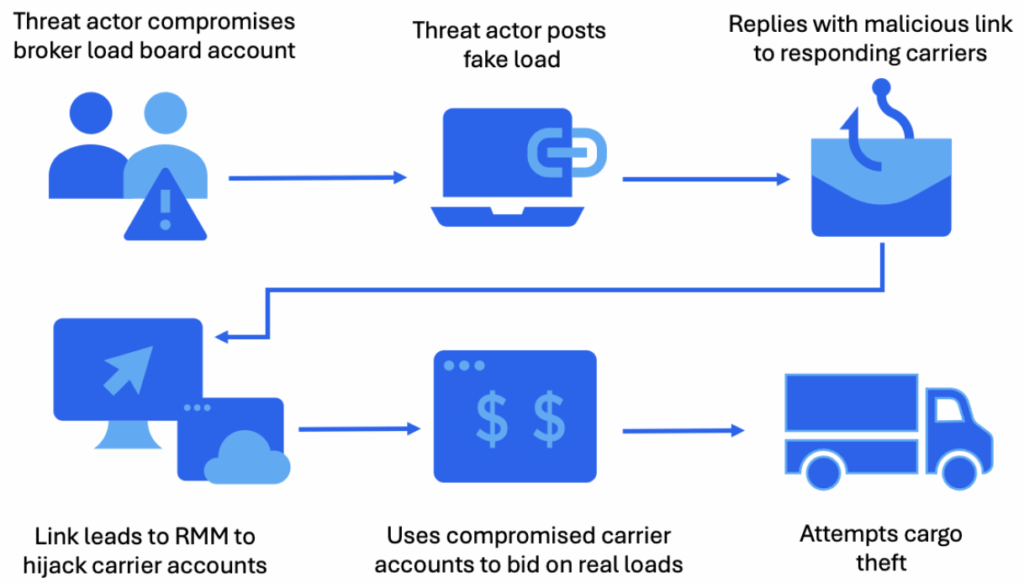

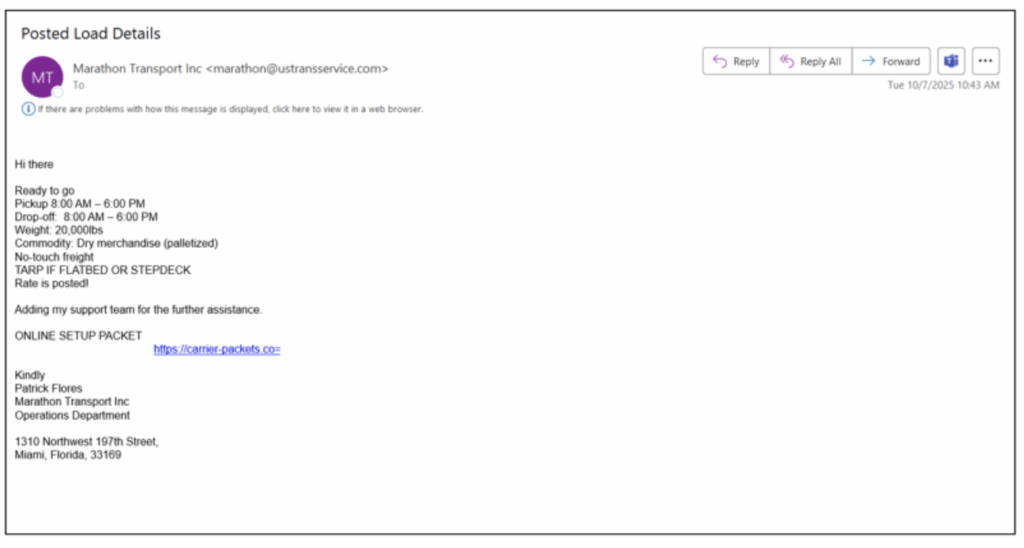

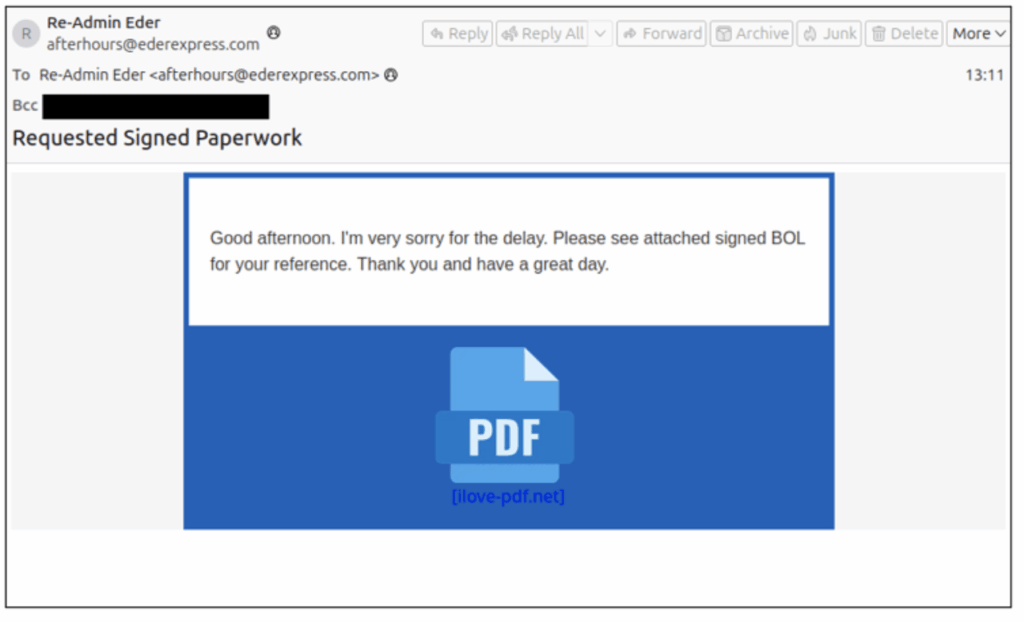

Le campagne iniziano con email di phishing che imitano comunicazioni legittime relative a carichi e spedizioni. I messaggi contengono URL malevoli che installano RMM (Remote Monitoring and Management) come ScreenConnect e SimpleHelp. Questi strumenti, pensati per assistenza tecnica, vengono sfruttati dai criminali per la ricognizione iniziale, consentendo la mappatura del sistema e la raccolta delle credenziali d’accesso. Una volta ottenuto il controllo remoto, gli attaccanti installano backdoor persistenti, attivando funzionalità come cattura di schermate e reverse shell per il controllo completo del dispositivo.

Proofpoint documenta campagne che vanno da poche decine a oltre 1.000 email, concentrate su aziende trucking statunitensi. I criminali inseriscono link infetti in thread email esistenti, sfruttando la fiducia tra mittente e destinatario per ridurre la probabilità di rilevamento. Una volta compromessi i load board, gli aggressori pubblicano carichi falsi e vincono appalti di trasporto fraudolenti, con l’obiettivo di deviare fisicamente i cargo. Queste campagne evidenziano sofisticazione crescente, con offuscamento multilayer e cifrature personalizzate. I lure vengono adattati per ciascun target, in particolare per broker e operatori logistici, massimizzando l’efficacia del phishing.

Target globali e impatti economici

I bersagli principali includono trucking carriers, freight brokers e operatori di supply chain integrata, con epicentro in Nord America ma impatti globali. Gli attacchi compromettono la continuità logistica, generando ritardi, blocchi nella distribuzione e perdite economiche dirette. I criminali selezionano carichi ad alto valore, come elettronica e bevande energetiche, sfruttando i load board digitali per ottenere accesso alle rotte commerciali. Una volta acquisite le credenziali, manipolano i processi di bidding per vincere contratti fasulli e deviare i container. Gli effetti a catena si riflettono su retailer, distributori e consumatori, con scarsità di beni e aumento dei costi. Le organizzazioni più colpite sono spesso piccole e medie imprese del trasporto, prive di solide difese informatiche. In alcuni casi, le intrusioni sfociano in furti d’identità di dipendenti o partner commerciali, che alimentano ulteriori attacchi ransomware. La convergenza tra cybercrime e crimine organizzato tradizionale mostra come il furto digitale si traduca in vantaggi logistici reali, con merce sottratta e monetizzata in tempi rapidissimi. Le reti criminali impiegano schemi transnazionali, operando in collaborazione tra regioni come America Latina, Europa e Asia, per massimizzare i profitti e sfuggire all’attribuzione.

Remote access tools sfruttati negli attacchi

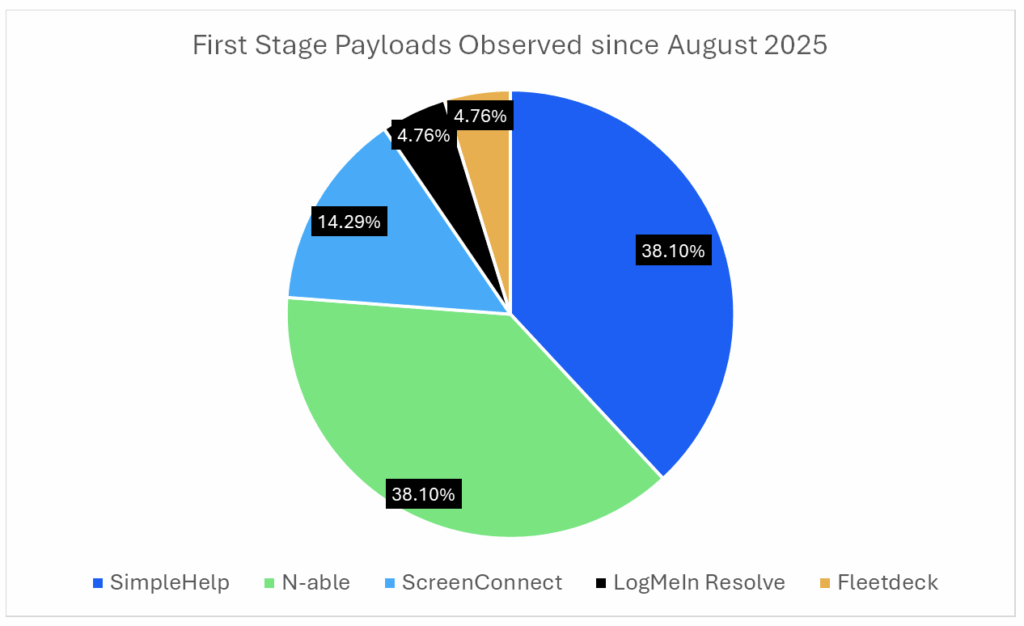

Gli strumenti più utilizzati includono ScreenConnect, impiegato per l’accesso remoto iniziale, che consente di acquisire screenshot e credenziali, e SimpleHelp, utilizzato per ottenere persistenza in background e privilegi elevati. PDQ Connect funge da vettore per il deployment massivo di payload secondari, mentre Fleetdeck viene sfruttato per il monitoraggio costante e l’acquisizione di metadati sensibili.

I criminali integrano anche N-able per la gestione remota e LogMeIn Resolve per l’esecuzione di comandi arbitrari su sistemi compromessi, incluse shell inverse e upload di file in memoria. Questi strumenti, essendo software legittimi, sfuggono facilmente ai controlli antivirus e imitano comportamenti di amministratori IT. Le comunicazioni con i server di comando e controllo (C2) vengono offuscate mediante XOR e Base64, mentre SimpleHelp impiega RC4 per cifrare i payload. PDQ Connect utilizza task pianificati per garantire la riattivazione periodica del malware, e Fleetdeck raccoglie dati dalle interfacce utente per automatizzare il furto di credenziali. L’approccio multi-tool consente ai criminali di ridurre il rischio di fallimento, mantenendo accesso persistente anche in caso di rimozione di uno dei software installati.

Evoluzione delle catene di infezione

Le campagne osservate da giugno 2025 mostrano una progressione tecnica marcata, con l’uso di file ZIP contenenti eseguibili .scr che simulano documenti aziendali. Il dropper decifra tre componenti con XOR e chiave 0x39, mostrando in parallelo un PDF esca per distrarre la vittima. Dopo l’installazione, il malware registra un server COM e pianifica un task “AhnlabUpdate” per garantire l’esecuzione costante. I moduli successivi, decifrati con RC4, si caricano in memoria per evitare tracciamento.

La backdoor finale comunica con i server C2 via HTTP, cifrando i dati con XOR 0x56 e Base64. Gli attori malevoli reimpiegano tattiche già viste in campagne nordcoreane, con linguaggi di lure localizzati, come coreano o indonesiano, per ingannare vittime di diverse aree geografiche. Le catene multi-stage offrono un alto grado di resilienza, consentendo ai gruppi di mantenere accesso anche dopo parziali bonifiche. La persistenza tramite blob cifrati nel registro di sistema e la cifratura dei canali di comunicazione rendono questi attacchi difficili da neutralizzare.

Raccomandazioni di sicurezza per la logistica digitale

Le organizzazioni devono implementare endpoint protection avanzata capace di rilevare RMM non autorizzati e monitorare anomalie nei processi di rete. Gli esperti raccomandano l’uso di regole Emerging Threats per individuare traffico offuscato e comportamenti sospetti. È essenziale evitare allegati imprevisti e trattare i file .scr come potenziali eseguibili pericolosi. La formazione del personale su phishing e social engineering resta una misura chiave per ridurre i vettori di attacco. Le aziende dovrebbero inoltre limitare l’uso dei servizi di accessibilità e applicare principi zero-trust per l’accesso interno. Altre misure consigliate includono la segmentazione di rete, la verifica MFA per gli account critici e la collaborazione con le autorità per la condivisione di intelligence sulle minacce. La telemetria centralizzata tramite SIEM, unita a controlli regolari di configurazione e aggiornamenti software tempestivi, aiuta a prevenire exploit noti. L’adozione di piani di incident response e l’uso di intelligenza artificiale per il rilevamento comportamentale possono rafforzare la resilienza contro minacce simili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.