Un team di ricerca francese di EURECOM ha scoperto una preoccupante vulnerabilità di sicurezza nel Bluetooth. Questa scoperta riguarda la possibilità di effettuare attacchi brute-force contro la crittografia Bluetooth, permettendo a un operatore man-in-the-middle (MitM) di falsificare due dispositivi connessi tramite Bluetooth 4.2 o versioni successive.

Dettagli della Vulnerabilità

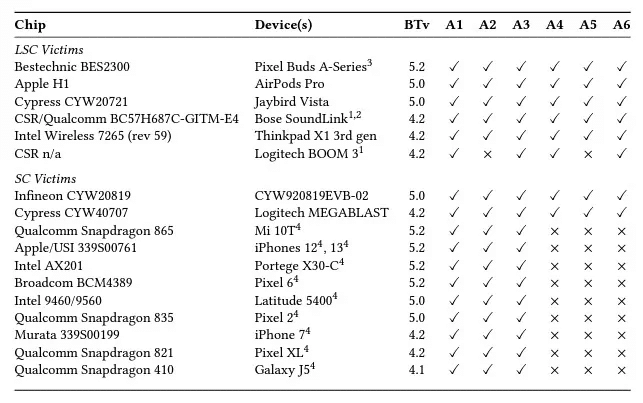

La ricerca ha rivelato che questa vulnerabilità può essere sfruttata in dispositivi che utilizzano Bluetooth 4.2 o versioni più recenti. Bluetooth 4.2 è stato introdotto alla fine del 2014, il che significa che la maggior parte dei dispositivi Bluetooth moderni potrebbe essere teoricamente vulnerabile a questo tipo di attacco. Il team di EURECOM ha suddiviso gli attacchi in sei stili diversi, riassunti con l’acronimo BLUFFS. Nel loro documento pubblicato, hanno mostrato una tabella dei dispositivi che sono stati in grado di falsificare utilizzando questi attacchi e quanto fossero efficaci ciascuno dei sei tipi.

Risposta della comunità Bluetooth

Fortunatamente, il team di ricerca guidato da Daniele Antonioli sta condividendo apertamente le proprie scoperte. Hanno creato una pagina GitHub con molte informazioni utili per chiunque sia interessato. Nel frattempo, il Bluetooth Special Interest Group (SIG), l’agenzia non-profit che supervisiona lo sviluppo dello standard, ha riconosciuto le scoperte di EURECOM.

In un bollettino di sicurezza, il Bluetooth SIG suggerisce che i produttori che implementano la tecnologia Bluetooth nei loro prodotti seguano protocolli di sicurezza rigorosi per prevenire il successo di questo tipo di attacco. Tuttavia, non viene menzionato se le versioni future del Bluetooth risolveranno questa vulnerabilità. L’ultimo standard Bluetooth è la versione 5.4, lanciata a febbraio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.