Recentemente, sono emerse due importanti minacce alla sicurezza informatica. La vulnerabilità CVE-2023-22527 viene sfruttata per attacchi di cryptojacking, mentre attori di minacce stanno prendendo di mira il Medio Oriente utilizzando strumenti falsi per ottenere accesso non autorizzato. Questi sviluppi evidenziano la necessità di una maggiore vigilanza e di misure di sicurezza avanzate per proteggere le infrastrutture digitali.

Cosa leggere

Cryptojacking Tramite CVE-2023-22527: minaccia estesa

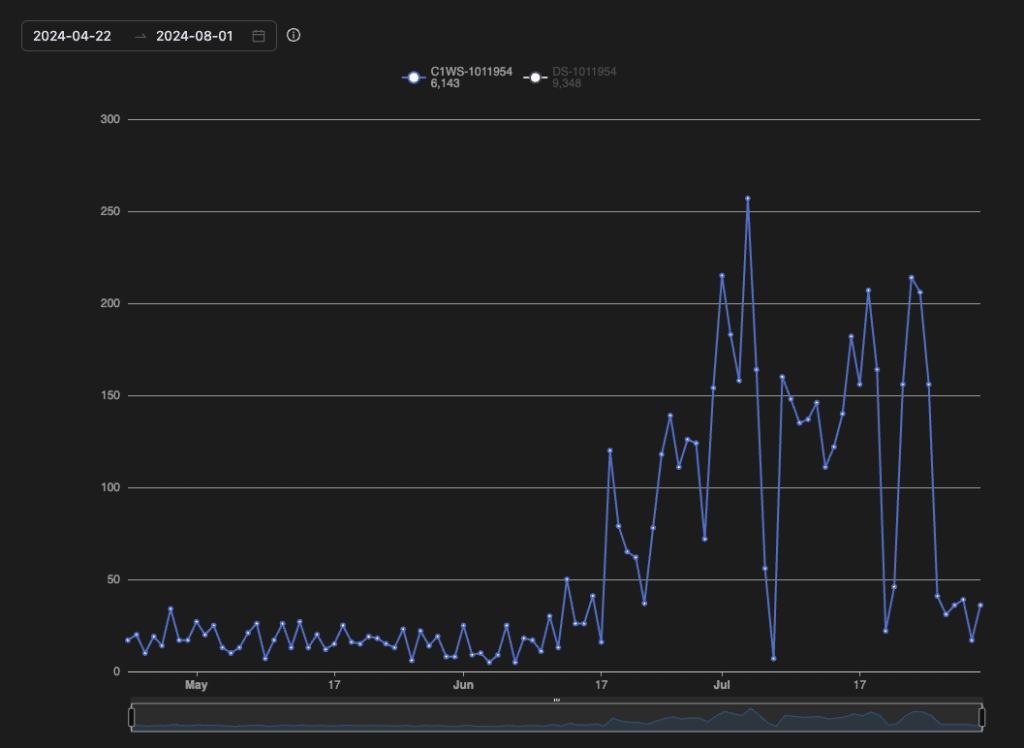

La vulnerabilità CVE-2023-22527, scoperta nei sistemi Atlassian Confluence Data Center e Server, è una criticità con un punteggio di gravità di 10. Questa vulnerabilità consente l’esecuzione di codice remoto (RCE) e viene attivamente sfruttata da attori malintenzionati per attività di cryptojacking. Le versioni colpite includono Confluence Data Center e Server dalla 8.0.x alla 8.5.3.

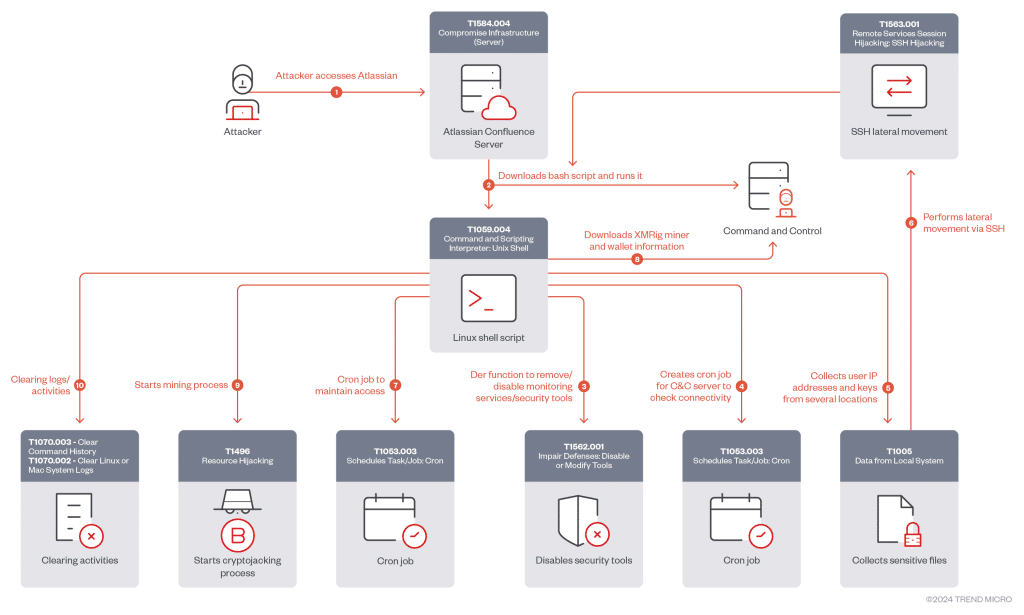

Gli attaccanti utilizzano diverse tecniche per sfruttare questa vulnerabilità. Inizialmente, implementano script malevoli e miner XMRig per trasformare i sistemi compromessi in reti di cryptomining. Gli attacchi prendono di mira gli endpoint SSH, permettendo di espandere l’attacco e mantenere l’accesso tramite cron jobs, eliminando processi di sicurezza e altri miner in competizione. Inoltre, vengono eseguite attività di escalation dei privilegi e rimozione dei log per nascondere le tracce delle loro azioni. Gli attaccanti eliminano i servizi di sicurezza, come Alibaba Cloud Shield e Tencent Cloud, e utilizzano SSH per automatizzare le attività di mining su altri host.

Questa attività di cryptojacking rappresenta un rischio significativo per le organizzazioni, poiché sfrutta risorse di sistema per il mining di criptovalute senza che i proprietari ne siano consapevoli. La diffusione di questa minaccia mette in evidenza l’importanza di mantenere aggiornati i sistemi e di implementare misure di sicurezza preventive.

Minacce in Medio Oriente con strumenti falsi

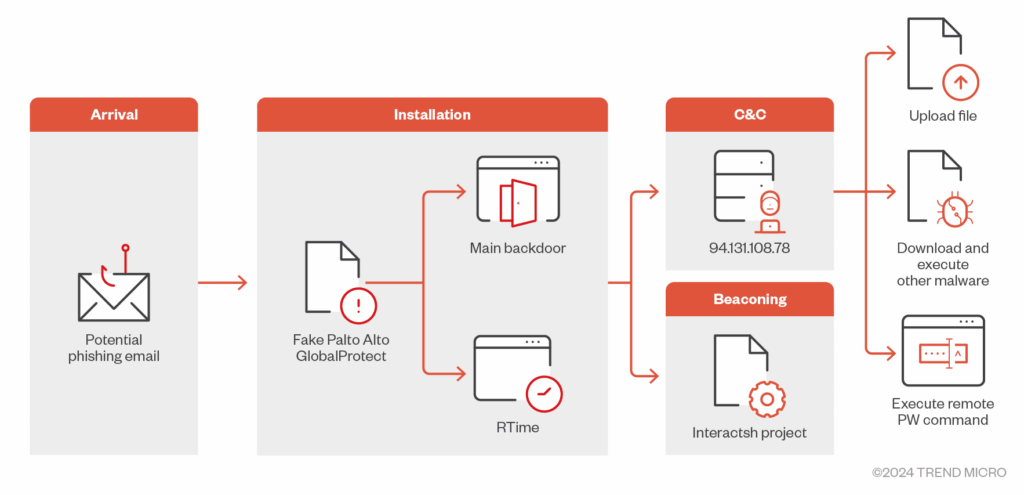

Parallelamente, un’altra campagna sofisticata è stata rilevata, mirata a entità del Medio Oriente. Questa campagna utilizza un falso strumento Palo Alto GlobalProtect, mascherato come un portale VPN legittimo per attrarre le vittime. Gli attori di minacce hanno utilizzato il progetto Interactsh per scopi di beaconing, inviando richieste DNS a domini che sembrano legittimi per la regione, come “sharjahconnect.” Questo metodo inganna le vittime e facilita le comunicazioni con il server di comando e controllo.

Gli attaccanti utilizzano domini di recente registrazione per evitare blacklist e rendere più difficile l’attribuzione. La specificità regionale dei domini e la natura degli attacchi suggeriscono una campagna mirata contro entità del Medio Oriente, probabilmente per scopi di spionaggio geopolitico o economico. Questa strategia di attacco sfrutta il mascheramento di domini e l’uso di infrastrutture C&C dinamiche per confondersi con il traffico di rete previsto nella regione.

Raccomandazioni per la sicurezza

Per proteggersi da queste minacce, le organizzazioni dovrebbero implementare diverse misure di sicurezza. È fondamentale gestire le patch in modo efficace, aggiornando regolarmente le versioni di Confluence Data Center e Server per evitare exploit di vulnerabilità note come CVE-2023-22527. La segmentazione di rete può aiutare a isolare segmenti critici della rete, riducendo l’impatto degli attacchi basati su exploit. Condurre regolari audit di sicurezza e avere un piano di risposta agli incidenti ben definito è cruciale per identificare e rispondere rapidamente a potenziali minacce. Inoltre, educare gli utenti sui rischi del social engineering e sui segnali di allarme comuni può prevenire molti attacchi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.