Attori delle minacce stanno intensificando le loro attività sfruttando piattaforme comuni come Microsoft Teams e Chrome per diffondere malware e rubare dati sensibili. Recenti attacchi mostrano una crescente sofisticazione, utilizzando tecniche avanzate di phishing e manipolazione di estensioni per browser.

Microsoft Teams come vettore di attacco: il caso DarkGate

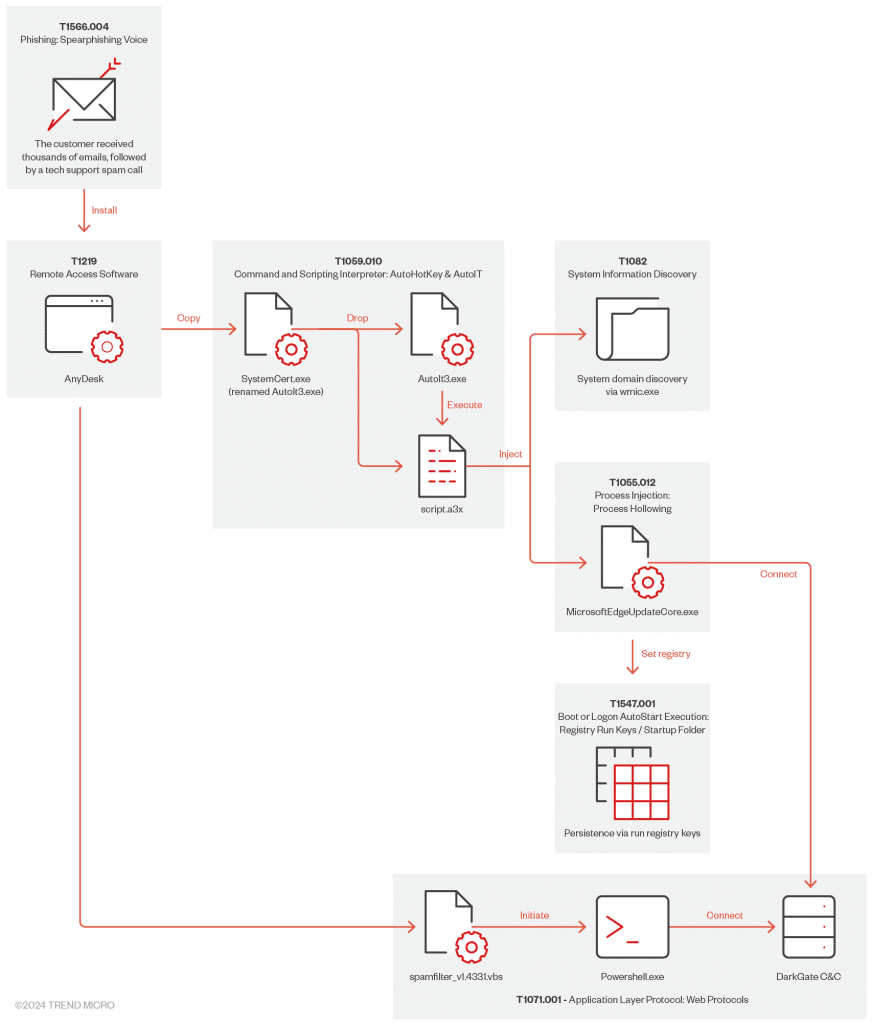

Un nuovo attacco documentato da Trend Micro ha evidenziato l’uso di Microsoft Teams per diffondere il malware DarkGate, un trojan di accesso remoto (RAT) attivo dal 2018. Gli attori delle minacce hanno impersonato un cliente dell’utente, contattandolo tramite chiamata su Microsoft Teams. Dopo aver guadagnato la fiducia della vittima, gli aggressori hanno istruito il bersaglio a scaricare il software AnyDesk, sfruttando l’accesso remoto per installare payload malevoli.

DarkGate, noto per le sue capacità di furto credenziali, keylogging, cattura schermo e registrazione audio, è stato distribuito tramite script AutoIt. Questo incidente dimostra la versatilità degli aggressori nell’utilizzare piattaforme di collaborazione per bypassare le difese aziendali.

Misure di mitigazione raccomandate includono l’implementazione di autenticazione multi-fattore (MFA), l’uso di whitelist per gli strumenti di accesso remoto e il blocco di applicazioni non verificate.

Estensioni di Chrome compromesse per il furto di dati

Almeno cinque estensioni di Chrome sono state compromesse in un attacco coordinato che ha permesso agli aggressori di iniettare codice malevolo per rubare dati degli utenti. Tra le estensioni colpite, spiccano Cyberhaven, Internxt VPN, e VPNCity, utilizzate da decine di migliaia di utenti.

L’attacco ha avuto origine da un account amministratore compromesso nel Chrome Web Store, che ha permesso agli attori delle minacce di distribuire versioni malevole delle estensioni. Gli utenti che hanno installato queste versioni sono stati esposti al furto di cookie, sessioni autenticate e potenziali credenziali di accesso.

Azioni intraprese e raccomandazioni per gli utenti di Chrome

Le aziende coinvolte, come Cyberhaven, hanno agito rapidamente per rimuovere le versioni compromesse e rilasciare aggiornamenti sicuri. Tuttavia, il rischio per gli utenti rimane significativo. Oltre a Cyberhaven, altre estensioni, tra cui Uvoice e ParrotTalks, sono state confermate come compromesse.

Agli utenti si consiglia di:

- Aggiornare le estensioni: assicurarsi di avere installato versioni rilasciate dopo il 26 dicembre.

- Rimuovere estensioni non affidabili: se non si è sicuri della sicurezza di un’estensione, è meglio disinstallarla.

- Reset password: cambiare le credenziali per gli account associati a sessioni potenzialmente compromesse.

- Ripristinare il browser: cancellare dati di navigazione e ripristinare le impostazioni di default del browser.

Gli attacchi su piattaforme come Microsoft Teams e Chrome mostrano come i criminali informatici stiano adattando le loro tecniche per sfruttare strumenti di uso quotidiano. Proteggere le credenziali e monitorare le estensioni installate è fondamentale per prevenire danni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.