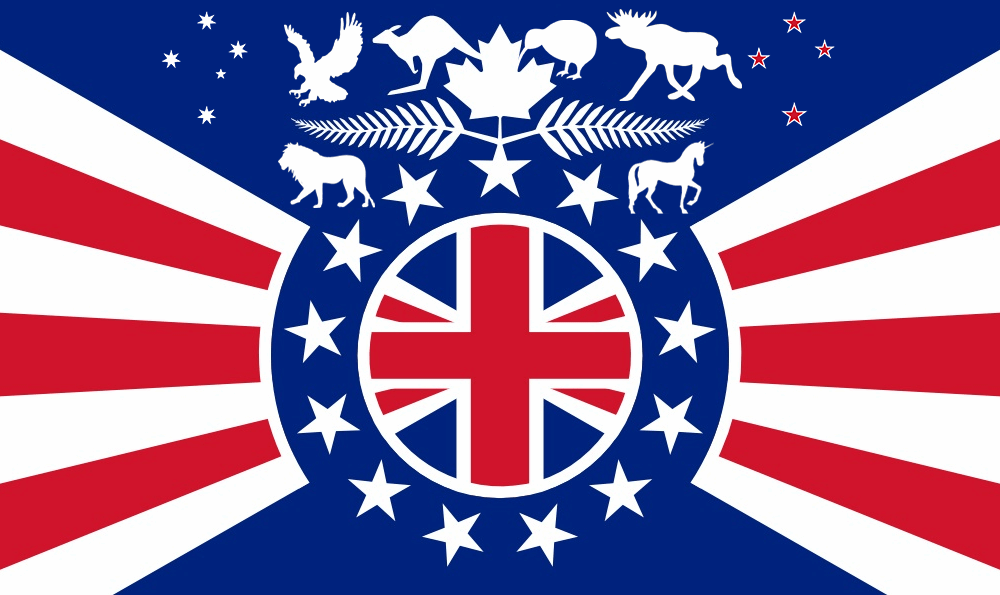

Tempo di lettura: 2 minuti. Le agenzie di sicurezza informatica di Australia, Canada, Nuova Zelanda, Stati Uniti e Regno Unito mercoledì hanno rilasciato un avviso congiunto in risposta allo sfruttamento diffuso di molteplici vulnerabilità nella libreria software Log4j di Apache da parte di avversari nefasti. “Queste vulnerabilità, in particolare Log4Shell, sono gravi“, hanno detto le agenzie di intelligence nella nuova […]