Cyber Security

Vulnerabilità negli Smart TV LG che consentono accesso Root

Tempo di lettura: 2 minuti. Vulnerabilità negli Smart TV LG consentirebbe l’esecuzione di codice remoto dopo aver effettuato l’accesso da root

Ricercatori della sicurezza hanno individuato diverse vulnerabilità nel sistema operativo webOS delle smart TV LG, vulnerabilità che potrebbero essere sfruttate per aggirare l’autorizzazione e ottenere l’accesso root ai dispositivi. Le scoperte provengono dalla società di cybersecurity romena Bitdefender, che ha identificato e segnalato le falle a novembre 2023. LG ha risolto i problemi tramite aggiornamenti rilasciati il 22 marzo 2024.

Le vulnerabilità, tracciate da CVE-2023-6317 a CVE-2023-6320, influenzano diverse versioni di webOS, comprese le versioni installate sui modelli LG43UM7000PLA, OLED55CXPUA, OLED48C1PUB e OLED55A23LA. Tra i difetti rilevati vi sono:

- CVE-2023-6317: Una vulnerabilità che consente a un attaccante di bypassare la verifica del PIN e aggiungere un profilo utente privilegiato al televisore senza richiedere interazioni con l’utente.

- CVE-2023-6318: Una vulnerabilità che permette all’attaccante di elevare i propri privilegi e ottenere l’accesso root per prendere il controllo del dispositivo.

- CVE-2023-6319: Una vulnerabilità che consente l’iniezione di comandi del sistema operativo manipolando una libreria chiamata asm responsabile della visualizzazione dei testi delle canzoni.

- CVE-2023-6320: Una vulnerabilità che consente l’iniezione di comandi autenticati manipolando il punto finale dell’API com.webos.service.connectionmanager/tv/setVlanStaticAddress.

L’exploit di queste falle potrebbe consentire a un attaccante di acquisire permessi elevati sul dispositivo, che potrebbero poi essere concatenati con CVE-2023-6318 e CVE-2023-6319 per ottenere l’accesso root, o con CVE-2023-6320 per eseguire comandi arbitrari come utente dbus.

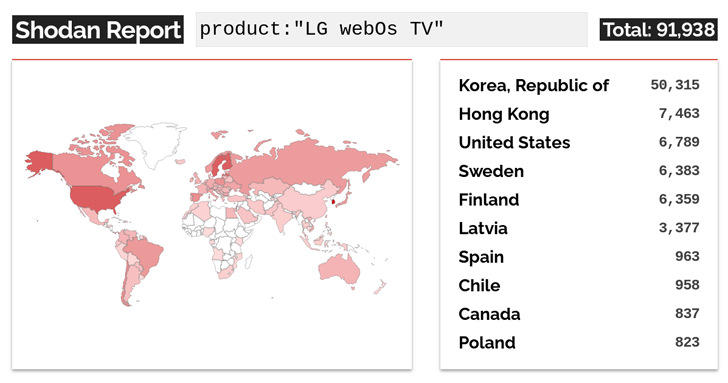

Nonostante il servizio vulnerabile sia previsto solo per l’accesso LAN, il motore di ricerca per dispositivi connessi a Internet, Shodan, ha identificato oltre 91.000 dispositivi che espongono questo servizio su Internet, con una concentrazione maggiore in Corea del Sud, Hong Kong, USA, Svezia, Finlandia e Lettonia.

Queste scoperte sottolineano l’importanza di mantenere i dispositivi connessi aggiornati con le ultime patch di sicurezza e di adottare misure di sicurezza rigorose per proteggere i dispositivi IoT dagli attacchi informatici.

Cyber Security

Perdite di traffico DNS fuori dal Tunnel VPN su Android

Tempo di lettura: 2 minuti. Il traffico DNS può sfuggire ai tunnel VPN su Android e quali passi sta prendendo Mullvad VPN per mitigare il problema

Mullvad VPN ha recentemente rivelato che il traffico DNS può sfuggire ai tunnel VPN su dispositivi Android a causa di bug nel sistema operativo stesso, che colpiscono solo determinate app. Questa scoperta mette in luce potenziali rischi per la privacy degli utenti che utilizzano VPN su questi dispositivi.

Dettagli del problema

Il problema si verifica in particolare quando un’applicazione Android utilizza la funzione C getaddrinfo per risolvere i nomi di dominio. In scenari specifici, come durante la riconfigurazione di un’app VPN o quando un’app viene forzata alla chiusura o va in crash, il traffico DNS può fuoriuscire dal tunnel VPN configurato. Questa situazione persiste anche se le opzioni “Always-on VPN” e “Block connections without VPN” sono attive, comportamento che non rispecchia le aspettative per il sistema operativo e che necessita di essere risolto.

Riscontri e miglioramenti proposti

Mullvad VPN ha identificato e confermato che questi leak si verificano su più versioni di Android, inclusa l’ultima versione Android 14. Per mitigare il problema, l’app di Mullvad non configurerà più nessun server DNS nello stato di blocco. Inoltre, l’azienda propone di impostare un server DNS fittizio per ora, in attesa di una soluzione più definitiva. Tuttavia, la questione della perdita di traffico DNS durante la riconnessione del tunnel è più complessa e ancora in fase di indagine per possibili soluzioni.

Raccomandazioni e azioni future

Mullvad VPN ha segnalato il problema e le soluzioni proposte a Google, sperando in una rapida risoluzione. Nel frattempo, è essenziale che gli utenti di VPN su Android restino aggiornati con le ultime versioni dell’app per beneficiare delle mitigazioni introdotte. A seconda del modello di minaccia individuale, potrebbe essere consigliabile evitare l’uso di dispositivi Android per attività sensibili o adottare altre misure di mitigazione per prevenire perdite.

Queste perdite di traffico DNS Android possono avere gravi implicazioni per la privacy, poiché potrebbero rivelare la posizione approssimativa degli utenti o le attività online svolte sotto VPN. La scoperta sottolinea l’importanza di comprendere le limitazioni delle tecnologie di sicurezza e di prendere misure proattive per proteggere i propri dati in ambiente digitale.

Cyber Security

Ancora problemi per Kaspersky: è coinvolta nella guerra cibernetica Ucraina?

Tempo di lettura: 2 minuti. Scopri le controversie legate a Kaspersky riguardo al suo presunto aiuto nella guerra cibernetica della Russia contro l’Ucraina

Recenti rapporti e investigazioni hanno sollevato sospetti sul coinvolgimento di Kaspersky, una rinomata azienda di sicurezza informatica russa, nello sviluppo di tecnologie per droni usati dalla Russia nel conflitto contro l’Ucraina. Nonostante le smentite dell’azienda, le prove accumulate da gruppi di intelligence volontari e la documentazione trapelata suggeriscono una collaborazione più profonda con il produttore di droni russo Albatross, soprattutto nella fase iniziale del conflitto.

Dettagli delle Accuse

Secondo un’inchiesta condotta da InformNapalm, un gruppo di analisi OSINT, Kaspersky avrebbe collaborato con Albatross, un’azienda che ha lavorato con l’Iran per produrre droni di ricognizione per il Cremlino. Questo legame risalirebbe al 2018, quando alcuni membri del team di Kaspersky, tra cui Alexey Florov e Konstantin Spiridonov, si unirono al progetto Albatross per sviluppare tecnologie per droni. Il frutto di questa collaborazione sarebbe stato l’uso di una rete neurale a bordo dei droni per identificare persone tramite sensori visivi e audio, con applicazioni sia civili che militari.

Reazioni e smentite di Kaspersky

Kaspersky ha fermamente negato queste affermazioni, dichiarando che la loro collaborazione con Albatross era puramente sperimentale e non commerciale, focalizzata su azioni umanitarie. Tuttavia, i documenti trapelati indicano che i droni di Albatross non sarebbero stati operativi senza il sostegno tecnologico di Kaspersky. Le presentazioni di Albatross suggerirebbero addirittura che i droni fossero equipaggiati con “soluzioni di reti neurali di Kaspersky” fin dal 2022.

Implicazioni e reazioni internazionali

Le attività descritte hanno sollevato preoccupazioni internazionali, portando a richieste di sanzioni più severe contro Kaspersky, al fine di impedire all’azienda di acquisire tecnologie che potrebbero essere utilizzate in operazioni militari contro l’Ucraina. InformNapalm e altri gruppi sostengono che, considerata la natura delle attività e le collaborazioni, non dovrebbero esserci eccezioni nelle restrizioni tecnologiche imposte alla Federazione Russa.

La questione solleva interrogativi critici sull’etica delle aziende di sicurezza informatica e il loro possibile coinvolgimento in conflitti armati. Mentre Kaspersky continua a negare le accuse, sostenendo di aderire alla sua missione di protezione contro il malware, la comunità internazionale rimane divisa sull’interpretazione dei fatti e sulle azioni appropriate da intraprendere.

Cyber Security

NATO e UE condannano gli attacchi di APT28 a Germania e Repubblica Ceca

Tempo di lettura: 2 minuti. NATO e UE condannano gli attacchi cibernetici della Russia contro Germania e Repubblica Ceca, mettendo in luce le serie minacce alla sicurezza e alla democrazia.

Recentemente, NATO e Unione Europea, insieme ad altri partner internazionali, hanno formalmente condannato una lunga campagna di spionaggio cibernetico condotta dall’APT28 collegato alla Russia contro diversi paesi europei, inclusi Germania e Repubblica Ceca.

Dettagli degli Attacchi

Gli attacchi sono stati attribuiti al gruppo di minaccia russo APT28, associato al servizio di intelligence militare russo GRU. Questo gruppo è noto per le sue operazioni prolungate di spionaggio cibernetico. In Germania, APT28 ha compromesso molti account email tramite una vulnerabilità zero-day di Microsoft Outlook. Inoltre, il gruppo ha colpito varie autorità governative e aziende nei settori della logistica, armamenti, industria aerospaziale e servizi IT, così come fondazioni e associazioni.

Reazioni e dichiarazioni

La Repubblica Ceca, basandosi su informazioni dei servizi di intelligence, ha rivelato che alcune delle sue istituzioni sono state bersaglio nella campagna di Outlook nel 2023. Il Ministero degli Affari Esteri ceco ha espresso profonda preoccupazione per questi ripetuti attacchi cibernetici da parte di attori statali e ha sottolineato la determinazione a rispondere con fermezza a questo comportamento inaccettabile insieme ai partner europei e internazionali. Questi attacchi sono considerati una minaccia seria alla sicurezza nazionale e al processo democratico su cui si basa la società libera.

Implicazioni più Ampie

Il Consiglio dell’Unione Europea e la NATO hanno dichiarato che APT28 ha anche attaccato infrastrutture critiche e agenzie governative in altri stati membri dell’UE, inclusi Lituania, Polonia, Slovacchia e Svezia. Le attività ibride recenti della Russia, che includono sabotaggi, atti di violenza, interferenze cibernetiche ed elettroniche, campagne di disinformazione e altre operazioni ibride, sono state descritte dalla NATO come una minaccia alla sicurezza degli Alleati.

La condanna formale di questi attacchi da parte di organismi internazionali come NATO e UE sottolinea l’importanza della cooperazione internazionale nel contrastare le minacce alla sicurezza cibernetica e nel mantenere la sicurezza globale. Questi sviluppi enfatizzano la necessità di rafforzare le difese cibernetiche e di lavorare insieme per prevenire future incursioni.

Inchieste2 settimane fa

Inchieste2 settimane faMercato ITC in Italia nel 2024: numeri e crescita vertiginosa rispetto al paese

Inchieste2 settimane fa

Inchieste2 settimane faManaged Service Providers in Italia: numeri di un mercato in crescita

Inchieste2 settimane fa

Inchieste2 settimane faCloud Italiano qual è il Trend del 2024? Aziende e servizi disponibili

Inchieste2 settimane fa

Inchieste2 settimane faCloud Provider Italiani: quali sono le caratteristiche preferite dagli specialisti IT?

Cyber Security1 settimana fa

Cyber Security1 settimana faVulnerabilità critiche nel software Cisco: dettagli e soluzioni

Inchieste1 settimana fa

Inchieste1 settimana faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Robotica1 settimana fa

Robotica1 settimana faPerché i Robot non riescono a superare gli animali in corsa?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faReddit rivoluziona l’E-Commerce con Dynamic Product Ads