Economia

Come evitare le truffe con gli NFT. Ecco la guida

Per evitare le truffe informatiche, ESET raccomanda di essere vigili e diffidare di tutto ciò che è troppo bello per essere vero.

I Non-Fungible Tokens, meglio conosciuti come NFT (per il suo acronimo in inglese), stanno diventando sempre più importanti: nel 2020, il mercato NFT è cresciuto di quasi il 300% rispetto al 2019, e le operazioni NFT attualmente superano i 300 milioni di dollari in volume di transazioni. Come era prevedibile, questo scenario ha suscitato l’interesse dei criminali informatici, come è successo con le criptovalute.

Gli NFT hanno iniziato ad attirare più attenzione da parte degli utenti negli ultimi tempi a seguito dell’esplosione di questa tecnologia in vari segmenti, come l’arte o la creazione di oggetti da collezione legati allo sport o ai videogiochi.

Per comprare, vendere o conservare un NFT è necessario un portafoglio digitale. Mantenere questi portafogli sicuri e l’uso rispettivo dei sistemi associati ad essi diventa essenziale per proteggere questi beni cripto. “In questo contesto, minacce come il malware, l’uso di tecniche di ingegneria sociale come il phishing e altre forme di inganno stanno diventando più frequenti a causa del maggiore interesse degli attaccanti che cercano di appropriarsi o manipolare queste criptovalute“, ha elencato Camilo Gutierrez capo del laboratorio di ricerca di ESET America Latina (azienda leader nel rilevamento proattivo delle minacce).

Per quanto riguarda le truffe e le frodi che sono state conosciute negli ultimi tempi, ci sono alcuni casi di artisti che hanno avuto le loro opere copiate senza permesso e vendute come NFT. Tra gli altri crimini, il “sleepminting“: un processo che può permettere a un truffatore di coniare un NFT nel portafoglio di un artista e trasferirlo sul proprio conto senza che l’artista se ne accorga.

“I criminali informatici approfittano del fatto che il mercato degli NFT non è regolamentato e non ha alcun ricorso legale per affrontare tali crimini. Molte opere d’arte digitali rubate sono vendute fraudolentemente come NFT. Anche se ci sono strategie di sicurezza incipienti, c’è senza dubbio molto da fare“, ha sottolineato Gutiérrez.

Poi, le forme più comuni di frode intorno ai NFT, e le chiavi per evitarle e rimanere al sicuro secondo ESET.

Messaggi diretti su Discord

Ci sono diverse forme di inganno attraverso questa piattaforma: uno di loro è fingere di essere amici utilizzando account di terze parti e inviare messaggi diretti con una storia inventata. Anche i cyber truffatori di solito si spacciano per un progetto NFT, un marchio, un artista o un influencer. Discord permette di inviare messaggi diretti (DM) per avere conversazioni individuali e private con altri utenti della comunità e consente di inviare messaggi diretti e avviare chat di gruppo indipendentemente dal server in cui ci si trova.

Pertanto, gli utenti non dovrebbero mai cliccare su link da fonti sconosciute, non importa quanto sembrino legittimi, o DM da “amici” che chiedono soldi, o “annunci” da progetti NFT. Si dovrebbe sempre verificare.

Profili falsi sui social network

Sia su Twitter che su altri social network, gli utenti devono imparare a convivere con i profili falsi: bisogna abituarsi a prestare attenzione perché spesso copiano informazioni dall’account ufficiale. Pertanto, se non si è attenti, non si identificherà che forse l’unica differenza può essere solo una lettera tra un profilo e l’altro. Se si presta attenzione a certi elementi come il numero di seguaci, i tweet copiati e incollati da maniglie reali, troppi retweet da altri account senza contenuto originale, sarà possibile identificare che l’account non è vero.

Phishing

È molto comune creare siti falsi che si spacciano per account ufficiali, quando in realtà sono copie molto simili di negozi NFT o portafogli digitali, per esempio. Questi siti falsi possono essere distribuiti tramite piattaforme sociali come Discord, Twitter o anche e-mail. Da ESET raccomandano sempre di osservare attentamente i link che si ricevono prima di cliccare nel caso in cui richiedano informazioni personali (come una frase seed o una password). È fondamentale non inserire mai la frase seed al di fuori del portafoglio stesso e controllare sempre il dominio che si sta navigando. D’altra parte, e di fronte alla possibile contraffazione NFT, se si sta cercando di acquistare cripto arte, si raccomanda un controllo di fondo – soprattutto se l’opera d’arte costa meno del dovuto. “È importante indagare se l’indirizzo del contratto NFT è quello reale, guardare chi vende il NFT, cos’altro ha venduto, e se il NFT è disponibile anche in altri mercati, perché se è un’edizione unica non ci dovrebbe essere più. uno in vendita”, ha indicato la società di cybersecurity.

Imitatori di artisti o creatori

È importante comprare NFT da artisti che sono verificati o che mostrano con la loro anzianità o attività che non sono stati coinvolti in niente di sospetto. La lista degli artisti che sono caduti vittima di account e siti che vendevano NFT delle loro opere senza il consenso dell’artista è lunga. Infatti, molti hanno iniziato a controllare su piattaforme come OpenSea o Rarible se il loro lavoro veniva coniato senza il loro consenso.

Truffa del pump and dump

Si tratta di un modello di truffa attraverso il quale si acquista una grande quantità di NFT (anche se può essere token o criptovaluta) per generare un aumento della domanda e quindi aumentarne il valore. Generalmente, coloro che cadono nella truffa sono utenti ingenui che credono che il prezzo aumenterà e pensano di aver trovato una grande opportunità. Tuttavia, una volta che il valore dell’NFT o di un altro bene sale, i truffatori si liberano di tutti i loro beni e realizzano un profitto significativo su di essi, lasciando le vittime con NFT senza valore e perdite ingenti. Per rilevare questo tipo di è raccomandato rivedere la cronologia delle transazioni. Piattaforme come OpenSea o qualsiasi altra piattaforma NFT ti permettono di vedere il numero totale di transazioni e chi ha comprato la collezione di queste.

Truffa del tiro al tappeto

Questi tipi di truffe di solito vengono camuffati con scuse come “c’è un bug nel software e ci vuole tempo per risolverlo“. Questa frode ha luogo quando i responsabili di un progetto lo abbandonano e si tengono i soldi degli investitori. Quando il valore del token e il numero di investitori raggiunge un certo punto, i truffatori svuotano le piscine di liquidità di uno scambio decentralizzato (DEX, per il suo acronimo in inglese), fanno crollare il valore della criptovaluta e lasciano i proprietari di questi asset incapaci di venderli.

Truffa dell’asta

Tra le truffe più conosciute ci sono le offerte fasulle (conosciute in inglese come Bidding Scams). In questi casi, qualcuno mette all’asta un NFT a un prezzo base affinché gli utenti facciano un’offerta, ma il truffatore -all’insaputa del venditore- modifica la criptovaluta con cui effettua l’acquisto per una di valore inferiore. La raccomandazione di ESET per evitare di cadere in questa truffa è di verificare la criptovaluta utilizzata e non accettare un importo inferiore, o acquistare per un importo superiore al NFT presumibilmente incluso.

Falsi profili e furto d’identità

Si tratta di un inganno in cui i truffatori creano profili falsi o impersonano un collezionista, artista o creatore di NFT. Ci sono diversi modi per avvicinare le vittime: per esempio, i criminali possono MD questi creatori per comprare un NFT da loro fingendo di essere qualcuno che non sono, e chiedendo prima al venditore di eseguire un’azione, come la registrazione a un sito o simili. Allo stesso modo, può avvenire attraverso account Twitter in cui pubblicano che hanno un ETH da investire in NFT e invitano i creatori a condividere le loro opere.

Altri tipi di truffe

Tra le altre forme di frode più frequenti, ci sono i falsi profili che cercano di attirare i creatori di NFT; finti giveaway, omaggi e offerte; e le false zecche (una truffa in cui gli sviluppatori inviano NFT agli influencer facendo sembrare che siano loro a coniare gli NFT).

Secondo Gutiérrez, i criminali informatici “sono innovativi e trovano sempre nuove strategie per portare avanti i loro attacchi”. Pertanto, la cosa più importante è essere vigili e diffidare di tutto ciò che è troppo bello per essere vero. “Lo scetticismo può prevenire un grande mal di testa”, ha detto.

ESET ha consigliato di evitare i link che promettono omaggi, offerte o qualsiasi cosa che richiede di prendere una decisione rapida.

Infine, ESET ha sottolineato alcuni elementi importanti per operare con NFT in modo più sicuro.

- Non condividere mai la “seed phrase” o la password, a meno che tu non sia assolutamente sicuro e abbia controllato tre volte dove hai cliccato.

- Esaminare sempre la cronologia dei messaggi diretti e controllare la loro origine.

- Evitare i link che promettono omaggi, offerte o qualsiasi cosa che richieda una decisione rapida. Se si è tentati di cliccare, controllare prima chi invia i link, e soprattutto su Discord.

- Cerca di tenere i beni più preziosi in un “portafoglio freddo“: un portafoglio che non è comunemente usato e che ha diverse misure di sicurezza.

- Usa un portafoglio hardware perché è molto sicuro e ti permette di conservare i fondi offline.

- Acquistate un gestore di password per tutti i portafogli e i conti. Questi tipi di strumenti aiutano a generare e salvare password complesse.

Economia

Ban in Germania per alcuni prodotti Motorola e Lenovo

Tempo di lettura: 2 minuti. Un tribunale tedesco ha imposto un divieto di vendita su alcuni prodotti Motorola e Lenovo a causa di una disputa sui brevetti con InterDigital.

Un recente verdetto del tribunale tedesco ha imposto un ban alla vendita in Germania per alcuni telefoni Motorola e computer Lenovo dotati di modulo wireless. Questa decisione è il risultato di una disputa sui brevetti tra Lenovo, proprietaria del marchio Motorola, e InterDigital, una società che sviluppa tecnologie wireless e detiene brevetti essenziali per gli standard di comunicazione mobile.

Dettagli della disputa

InterDigital ha accusato Lenovo di utilizzare le sue tecnologie brevettate senza ottenere le relative licenze. In risposta, il tribunale ha deciso a favore di InterDigital, portando al divieto temporaneo della vendita dei prodotti Lenovo incriminati. Josh Schmidt, Chief Legal Officer di InterDigital, ha espresso la speranza che Lenovo ora si impegni a ottenere una licenza “giusta e ragionevole”.

Reazione di Lenovo

Lenovo ha espresso disaccordo con la decisione, sostenendo che InterDigital non ha rispettato gli obblighi legali di offrire le proprie tecnologie sotto condizioni eque, ragionevoli e non discriminatorie (FRAND). Il gigante tecnologico ha inoltre annunciato che intende fare appello contro la sentenza, segnalando che la disputa legale potrebbe estendersi ulteriormente.

Implicazioni e prospettive future

Questo caso evidenzia le complessità legate alla licenza dei brevetti essenziali agli standard nelle tecnologie di comunicazione avanzate. Mentre Lenovo prepara la sua difesa per l’appello, il settore osserva attentamente per vedere come questo conflitto influenzerà le pratiche di licenza e la collaborazione tra le aziende tecnologiche nel panorama globale.

Il ban impone a Lenovo di riconsiderare le sue strategie legali e commerciali in Germania, uno dei mercati più importanti d’Europa. Il risultato dell’appello potrebbe avere ripercussioni significative non solo per le parti coinvolte, ma anche per l’intero settore delle telecomunicazioni.

Economia

Guerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List

Tempo di lettura: 2 minuti. Gli USA aggiungono 37 entità cinesi alla Entity List per colpire la ricerca quantistica e i palloni spia, intensificando la guerra tecnologica con la Cina.

La guerra tecnologica tra Stati Uniti e Cina si intensifica ulteriormente con la decisione del Dipartimento del Commercio degli USA di aggiungere 37 entità cinesi alla Entity List, limitando severamente il flusso di risorse americane verso queste entità di ricerca cinese. Queste aziende sono state aggiunte principalmente per il loro coinvolgimento nella ricerca quantistica o per il loro ruolo nell’incidente del pallone spia cinese.

Target specifici e implicazioni

Di queste 37 entità, 22 sono state specificamente collegate agli sforzi statali cinesi volti a progredire nella ricerca quantistica o per il tentativo di acquisire tecnologia statunitense per lo studio del calcolo quantistico. Le applicazioni militari dell’accesso cinese alla computazione quantistica rappresentano una preoccupazione primaria per l’amministrazione Biden, come sottolineato dalle dichiarazioni di Gina Raimondo, Segretario del Commercio degli USA.

Strategie di protezione tecnologica

Durante un discorso al Congresso, Raimondo ha enfatizzato l’importanza di monitorare continuamente queste tecnologie dual-use per assicurarsi che la Cina non possa accedere alle tecnologie americane per i suoi scopi militari. Il Dipartimento del Commercio utilizza la Entity List come strumento chiave per prevenire l’appropriazione indebita delle tecnologie avanzate degli USA.

Disaccordi e reazioni

Nonostante l’approccio dichiaratamente non aggressivo della politica estera USA, come indicato da Antony Blinken, Segretario di Stato degli USA, che ha ribadito che gli USA non sono focalizzati su tagliare il commercio o contenere la Cina, la Cina ha reagito fortemente a questa mossa, definendola “coercizione economica palese e bullismo nel campo tecnologico“.

Conclusioni e futuro

Questo nuovo sviluppo non solo segna un’escalation nella guerra dei chip tra USA e Cina, ma pone anche nuove sfide per le aziende tecnologiche globali e per la sicurezza geopolitica. La battaglia per il controllo della tecnologia avanzata continua a definire il panorama delle relazioni internazionali tra queste due superpotenze.

C’è la Entity List?

L’Entity List è una lista di restrizioni commerciali pubblicata dal Bureau of Industry and Security (BIS) del Dipartimento del Commercio degli Stati Uniti. Questo elenco è parte integrante delle regolamentazioni amministrative degli Stati Uniti e comprende nomi di persone, entità o governi stranieri che sono stati identificati come aventi attività in contrasto con gli interessi di sicurezza nazionale o di politica estera degli Stati Uniti.

Essere incluso nell’Entity List comporta delle restrizioni severe sulle esportazioni, le rie-esportazioni e i trasferimenti di articoli soggetti alla giurisdizione degli Stati Uniti verso le entità elencate. Ciò significa che qualsiasi esportazione di beni, tecnologie o servizi dagli Stati Uniti a queste entità richiede una licenza speciale che è spesso difficile da ottenere. Questo meccanismo è utilizzato dagli Stati Uniti come uno strumento di politica estera e di controllo delle esportazioni per prevenire che tecnologie sensibili finiscano nelle mani sbagliate o contribuiscano a attività considerate dannose per la sicurezza internazionale.

Economia

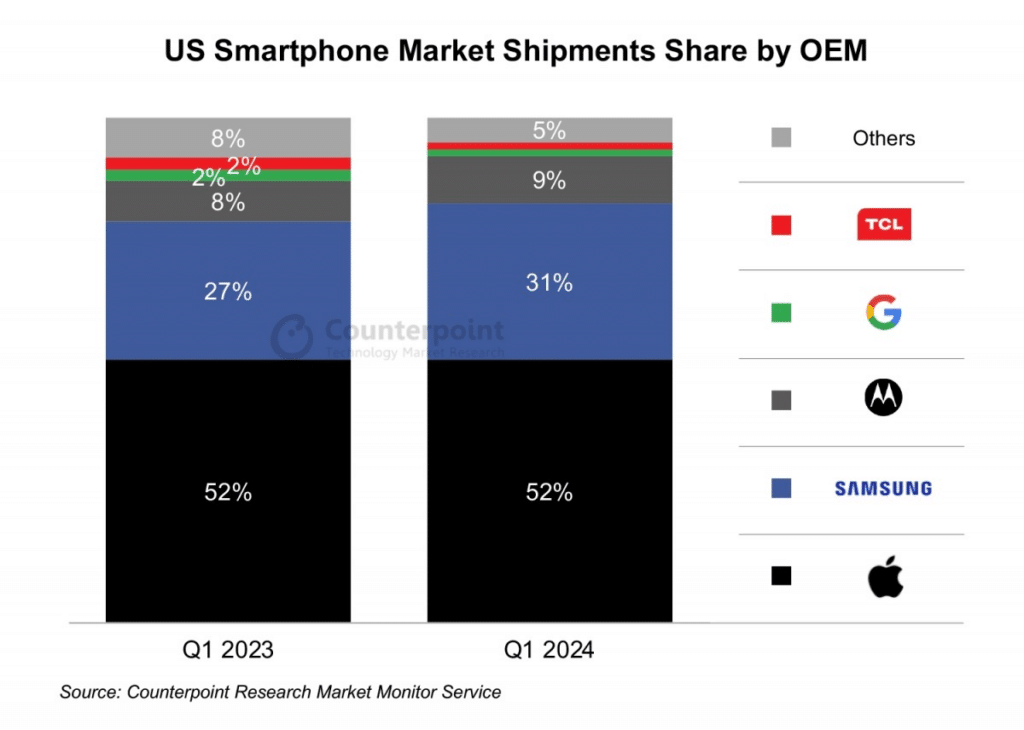

Smartphone in calo negli USA, Apple mantiene la leadership

Tempo di lettura: 2 minuti. Le vendite di smartphone negli USA continuano a calare, con Apple che mantiene una forte leadership. Samsung cresce leggermente.

Secondo l’ultimo rapporto di Counterpoint Research, il mercato degli smartphone negli USA ha continuato a registrare un calo, con una diminuzione dell’8% nelle spedizioni su base annua nei primi tre mesi del 2024 con Apple che mantiene il primato. Questo segna il sesto trimestre consecutivo di declino anno su anno.

Performance di Apple e Samsung

Nonostante il generale calo del mercato, Apple ha mantenuto una solida posizione di leadership, rappresentando il 52% delle vendite totali, un dato sostanzialmente invariato rispetto all’anno precedente. Samsung, d’altra parte, ha visto una leggera crescita nella sua quota di mercato, passando dal 27% al 31%.

Cause del declino e implicazioni di Mercato

Jeff Fieldhack, direttore della ricerca per l’America del Nord di Counterpoint, ha rivelato che gli americani sono riluttanti a sostituire i loro dispositivi. Questa tendenza è attribuita principalmente al forte impatto delle spedizioni di iPhone 14 Pro e Pro Max nel primo trimestre del 2023, un successo che la serie iPhone 15 non è riuscita a replicare. Anche le spedizioni di dispositivi Android nel segmento sotto i 300 dollari hanno registrato cali.

Il mercato degli smartphone economici continua a consolidarsi, e il numero di nuovi lanci sta diminuendo man mano che i produttori eliminano i modelli LTE a favore di quelli 5G nei canali dei carrier. Maurice Klaehne, analista senior, sottolinea che i costi aggiuntivi della connettività 5G rappresentano una sfida per i produttori di dispositivi originali nel competere efficacemente.

Prospettive future

Nonostante il panorama attuale, Counterpoint prevede segnali di recupero nel terzo trimestre dell’anno, quando i nuovi lanci potrebbero stimolare la domanda. Questo periodo vedrà anche una crescita stagionale favorita dalle festività e dall’introduzione di nuovi dispositivi con caratteristiche di intelligenza artificiale generativa, come i previsti iPhone 16. Il mercato degli smartphone negli USA mostra segni di sfide persistenti, ma la forte posizione di Apple e i modesti guadagni di Samsung offrono spunti di riflessione sulle dinamiche competitive. Con le prospettive di una ripresa nei mesi futuri, l’industria potrebbe ancora vedere cambiamenti significativi grazie alle innovazioni tecnologiche e alle variazioni nelle preferenze dei consumatori.

Economia2 settimane fa

Economia2 settimane faApple, Regno Unito vuole più sicurezza informatica e l’Europa indica iPadOS Gatekeeper

Editoriali1 settimana fa

Editoriali1 settimana faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste1 settimana fa

Inchieste1 settimana faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia1 settimana fa

Economia1 settimana faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali6 giorni fa

Editoriali6 giorni faAnche su Giovanna Pedretti avevamo ragione

Economia6 giorni fa

Economia6 giorni faCulture di lavoro a confronto: Meta vs Google

L'Altra Bolla6 giorni fa

L'Altra Bolla6 giorni faJack Dorsey getta la spugna e lascia Bluesky

Economia1 settimana fa

Economia1 settimana faApple: cala il fatturato, preoccupazioni per il DOJ e speranze dal nuovo iPad