Editoriali

La Bestia di Tangentopoli ha vinto contro Morisi

Pochi giorni dopo le elezioni quello che rimane di Morisi e della sua storia è che l’inventore della Bestia social di Salvini non è uno spacciatore, ma solo un gay con il brutto vizio della droga.

Quello che dovrebbe emergere, dopo aver assistito al dibattito sulla notizia del party orgiastico, è invece che la Bestia non è morta, anzi, è più viva che mai ed ha sembianze un pò vintage sia per i suoi componenti sia per il metodo comunicativo applicato.

Nonostante l’appello di Lapo Elkan, una delle vittime di Salvini, nel mantenere toni bassi sulla vicenda, la sceneggiatura andata in onda è stata la solita:

- Si è alzato il polverone

- Si è individuato il nemico

- Lo si è attaccato senza dargli la possibilità di risposta

- Il tutto dietro la scusa che gli attacchi sono partiti per prima dalla parte opposta, adesso offesa.

Sarà una coincidenza, ma Morisi è stato gettato nell’agone del dibattito social per relegare nell’ombra Salvini ed il suo apparato, non sempre politicamente corretto per carità, e il fatto ha avuto un doppio effetto sia sulla leadership sia sull’esito elettorale, e non è un caso che Meloni sia stata travolta dall’inchiesta perfetta, quanto la tempesta che l’ha travolta pochi giorni prima del voto, di Fanpage.

Oltre all’accusa di spaccio che è stata diffusa sui giornali, c’è addirittura chi ha definito la bestia uno strumento terroristico, peggio addirittura dei protagonisti degli anni di piombo con cui si è condivisa una ideologia politica, c’è chi ha paragonato Morisi agli spacciatori a cui Salvini ha dedicato ampio spazio nelle sue accuse, addirittura per dare maggior risalto al caso si è data la proprietà della linea editoriale dello stesso premier della Lega, descrivendolo come il burattinaio delle parole che in video rappresentavano il primo partito d’Italia.

Qual è la colpa di Morisi?

La vera identità di Morisi, prima dello scandalo, è quella di essere un docente universitario ed un professionista visionario al servizio del partito evidentemente sbagliato e gliel’hanno riconosciuto anche i suoi nemici sul campo nel caos più totale fatto di indiscrezioni, anticipazioni strambe e condanne eseguite senza una sentenza.

Da come sono andate le cose è morta la bestia di Morisi ed ha vinto l’altra bestia, quella che a livello internazionale lavora da tempo per chiudere le pagine social di una parte e vuole estendere il dominio editoriale già attualmente predominante sui media tradizionali per consolidarsi e macinare un pensiero unico.

I Social sono un campo di battaglia

In una società che vota sempre di meno e sposta le sue opinioni quotidianamente su diverse piattaforme digitali, la politica ha perso la sua efficacia di fornire una riflessione sugli eventi, prediligendo invece lo humor della giornata. Le strumentalizzazioni sono all’ordine del giorno, idem le notizie distorte che circolano, ma questo ovviamente fa parte del gioco. Un gioco che fa aumentare profitti ed importanza ad una piattaforma, rispetto che a un’altra.

Quello che è sotto gli occhi di tutti viene tenuto segreto fin quando fa gioco ad un potere rispetto che a un altro. Nel 2017, nel volume La prigione dell’umanità, ho trattato dettagliatamente le misure adottate dai social network per generare maggiore interesse su se stesse ed incollare per ore il pubblico. Sembrava un qualcosa di fantascientifico, ma in fondo si è scoperto che la strategia è proprio quella di essere divisivi. Tra gli esempi utilizzati nell’argomentare questa strategia, si è spiegata la questione israeliana dove i social come Facebook tenevano ben lontane le rappresentazioni palestinesi, almeno in occidente. Una teoria, la mia, che fu anche presa con scetticismo da un giornalista di fama nazionale come Nicola Porro.

Così come Facebook ha più volte osato con il suo algoritmo collegando persone che non si amavano nella vita reale, generando in comunità ristrette maggiori tensioni sociali.

Perché nessuno ne parla?

La struttura dei social “divisivi” è emersa in questi giorni dall’informatrice, ex dipendente di Facebook, e molti si sono mostrati sorpresi. Quello che però va detto è che questo aspetto è chiaro da tempo, ma invece di risolvere il problema, nel mondo si cerca di lottizzare le piattaforme per abbattere il nemico e prendersi tutta la fetta e lo si fa minacciando il social di renderlo uguale a tutte le altre società e quindi di spogliarlo dei privilegi che oggi gli consentono di essere delle piazze virtuali private, ma che in effetti svolgono un ruolo pubblico. Ecco perché oggi sono pochi ad essere credibili quando si parla di neutralità dei social, perché, quelli che vengono chiamati ad intervenire sulle questioni in materia, molto spesso sono gli stessi che invitano a sputare nel piatto dove mangiano i novax, che inflazionano la parola razzista e fascista per muovere orde di persone contro e in alcuni casi creano fake news di potenziali rischi antisemiti come i 40.000 commenti al giorno contro la senatrice a vita Liliana Segre.

Il ruolo del “generale” Morisi

Tutto questo è parte di una guerra, dove Morisi e quelli come lui prestano servizio in capo a una o all’altra parte, ma non sono loro a dettare la linea come ci hanno voluto far credere, bensì hanno l’incarico di diffondere il pensiero del proprio assistito e nella Lega questo è avvenuto utilizzando uno strumento che è stato invidiato da molti senza che qualcuno sia riuscito a replicarlo ed ecco allora che si è passati al gioco pesante dove la Bestia era l’obiettivo mentre il suo autore poteva essere anche diffamato e distrutto con le svariate scuse. Le dichiarazioni di Pillon, la crisi interna alla Lega tra l’ala governativa e Salvini, lasciano intendere che Morisi rappresentava un personaggio scomodo all’interno di una riforma interna al Partito.

La giusta riflessione da fare

Può una società privata gestire l’anticamera dell’urna impunemente, magari affidandosi a una parte rispetto ad un’altra?

E’ possibile evitare di pilotare le bolle, lasciandole al caso e non cedere pezzi di algoritmo al politico che ti intima di applicare una determinata linea editoriale?

Il concetto di guerra politica dovrebbe garantire equità nei limiti stabiliti da legge.

Bandire il fascismo e il razzismo non basta, bisognerebbe anche prendere seri provvedimenti sulle campagne di fango che vengono lanciate come nel caso di Morisi, ma anche di Cucchi. Riconoscere con il senno di poi che una persona ha avuto ragione su un determinato fatto e non lasciare all’estemporaneità una vicenda che ha fatto morti e feriti o semplicemente ostaggi politici che verranno liberati dopo che l’effetto dello scandalo che li ha coinvolti sarà svanito.

Questo è necessario farlo per far sì che i social prendano la giusta piega ed esprimano più il concetto di internet libero che di testate pilotate da interessi editoriali e non è un caso ad esempio che su Twitter si muovano gli stessi giornalisti che in barba al garantismo da anni intrattengono campagne di attacco sui media tradizionali.

Non è un caso che il vero successo di Salvini e di Morisi, ma anche del Movimento Cinque Stelle che oggi tutti dimenticano seppur abbia avuto il maggior numero di pagine Facebook in passato, è stato quello di anticipare uno strumento da sempre utilizzato sulla carta stampata proprio da chi oggi esulta per la morte della sua bestia.

Uno strumento nuovo, ma che per modi e metodi, ha il sapore vintage dei tempi di Tangentopoli, manca solo un lancio di Bitcoin ed il quadro è completo in salsa moderna.

Editoriali

Anche su Giovanna Pedretti avevamo ragione

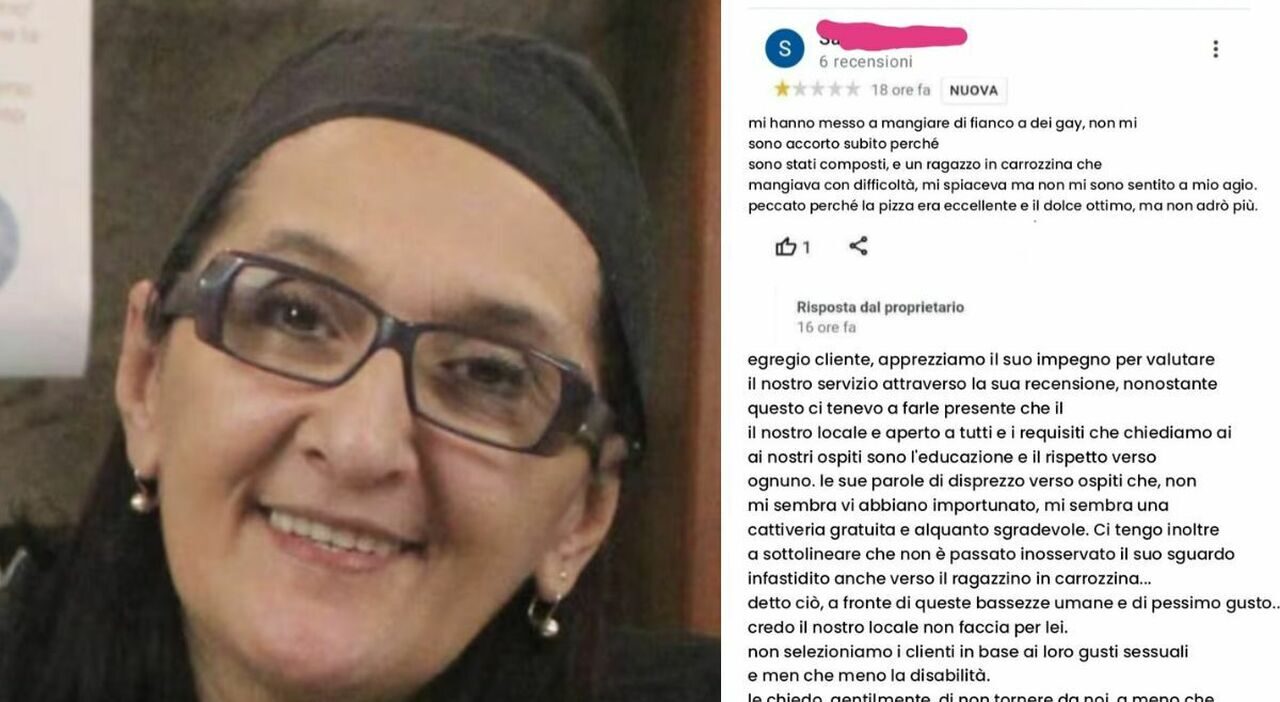

Tempo di lettura: 2 minuti. Procura di Lodi chiede l’archiviazione sul suicidio di Giovanna Pedretti, escludendo colpe di Lucarelli e Biagiarelli: la recensione era falsa

Recentemente, la Procura di Lodi ha avanzato una richiesta di archiviazione per il caso di Giovanna Pedretti, la ristoratrice di Sant’Angelo Lodigiano trovata morta a gennaio nelle acque del Lambro. L’indagine ha escluso qualsiasi istigazione o aiuto al suicidio da parte di terze persone.

Dettagli dell’indagine

La vicenda di Pedretti aveva suscitato grande attenzione mediatica, specialmente sui social media, dopo che era stata accusata ingiustamente di aver pubblicato una recensione falsa online. Questo episodio era seguito a una tempesta di critiche, principalmente influenzata da una serie di post di Selvaggia Lucarelli e del suo compagno, Lorenzo Biagiarelli, che avevano messo in dubbio l’autenticità della recensione. Tuttavia, le indagini hanno dimostrato che la recensione era effettivamente falsa e che nessuna azione diretta di terzi ha contribuito al tragico evento.

Esito e Reazioni

Con la richiesta di archiviazione, si chiude un capitolo doloroso, ma sorgono interrogativi sulla responsabilità dei media e delle figure pubbliche nell’amplificare situazioni che possono avere conseguenze gravi. Selvaggia Lucarelli, tramite i suoi canali social, ha espresso sollievo e ha criticato duramente la stampa per la gestione della notizia, sottolineando come la situazione abbia evidenziato una “storia squallida e meschina”.

Matrice Digitale dalla parte della verità

Matrice Digitale si è schierata senza esito a favore di Selvaggia Lucarelli e del giornalista del TG3 andato a chiedere spiegazioni sulla veridicità del post su cui si è scatenata una gogna mediatica con un richiamo ufficiale dell’azienda attraverso il Governo. La verità era chiara dall’inizio: la recensione era falsa ed era stata trasformata in una notizia solo perchè sfruttava l’immagine della comunità LGBT con un messaggio che poteva essere positivo, ma non era sicuramente una notizia. Questo caso non dovrebbe passare inosservato per “rispetto del dolore della famiglia” bensì diventare un caso di studio come tanti altri avvenuti in passato dove la notizia si è costruita per fini politici e commerciali.

Editoriali

Chip e smartphone cinesi ci avvisano del declino Occidentale

Tempo di lettura: < 1 minuto. Un declino quasi annunciato facendo un’analisi geopolitica degli ultimi eventi nel settore dei semiconduttori

Dopo mesi di sanzioni alla Russia si scopre che l’approvvigionamento di Mosca dei processori è ritornato al livello di normalità Questo vuol dire che su 140 paesi nel mondo, le sanzioni anglo-euro-nato non sono state efficaci a costringere i russi a “rubare le lavatrici per utilizzare i chip“.

La Russia, sta costruendo in casa sua i processori, ma non hanno molto successo se consideriamo il fatto che molti sono difettosi. Quindi li prende dalla Cina che attraverso Huawei è entrata silenziosamente nel Mercato Europeo con la sua ultima creatura: la Serie Pura 70 non solo è uno smartphone potente, ma allo stesso tempo è l’evoluzione in stile Apple di quella che un tempo era considerata una cinesata.

Oggi questa cinesata è prodotta al 90% in Cina con materiali cinesi e questo dovrebbe far comprendere a noi Europei che se non facciamo i bravi, saremmo costretti ad usare i chip delle friggitrici ad aria e le plastiche delle bici per produrre degli smartphone.

Chiudiamo l’analisi, che difficilmente leggerete altrove per tanti motivi, tra cui la lesa maestà. La chiusura della fabbrica di Intel in Russia coincide con risultati economici disastrosi del gigante tecnologico.

Indovinate chi sta sopperendo a questa perdita con fondi pubblici: l’Europa.

Editoriali

MITRE vittima di zero day Ivanti: anche i migliori le prendono

Tempo di lettura: 2 minuti. Anche le organizzazioni ben preparate come MITRE possono essere vulnerabili a minacce cibernetiche avanzate

Nel contesto della sicurezza informatica, anche le organizzazioni più preparate possono trovarsi vulnerabili di fronte a minacce persistenti e avanzate, come dimostrato dagli attacchi recentemente subiti da MITRE. Questo caso sottolinea l’importanza di adottare un approccio informato sulle minacce per la difesa contro gli attacchi cyber sempre più sofisticati.

Cos’è MITRE?

MITRE è una corporazione senza scopo di lucro americana con sede principale a Bedford, Massachusetts, e una secondaria a McLean, Virginia. Fondata nel 1958, l’organizzazione opera centri federali di ricerca e sviluppo (FFRDCs) per conto del governo degli Stati Uniti. MITRE è dedicata all’interesse pubblico e lavora su una vasta gamma di questioni di sicurezza nazionale, aviazione, sanità, cybersecurity e innovazione del governo.

La missione principale di MITRE è quella di risolvere problemi complessi per un mondo più sicuro, fornendo ricerca, sviluppo e consulenza strategica ai vari enti governativi per aiutarli a prendere decisioni informate e implementare soluzioni tecnologiche avanzate. Uno degli aspetti notevoli del lavoro di MITRE è il suo impegno nella sicurezza informatica, attraverso lo sviluppo di framework e strumenti come il Common Vulnerabilities and Exposures (CVE) e l’ATT&CK framework, che sono largamente utilizzati a livello internazionale per la gestione delle minacce e la protezione delle infrastrutture critiche. Per ulteriori informazioni, puoi visitare il sito ufficiale.

Dettagli dell’attacco subito da MITRE

MITRE, un’organizzazione che si impegna a mantenere elevati standard di sicurezza cibernetica, ha recentemente rivelato di essere stata vittima di un attacco informatico significativo. Nonostante la solidità delle sue difese, MITRE ha scoperto vulnerabilità critiche che sono state sfruttate dagli attaccanti, segnalando un tema di sicurezza concentrato sulla compromissione di dispositivi di protezione perimetrale.

L’incidente e le sue conseguenze

L’attacco ha avuto inizio con un’intensa attività di ricognizione da parte degli attaccanti nei primi mesi del 2024, culminata nell’uso di due vulnerabilità zero-day nel VPN di Ivanti Connect Secure, bypassando l’autenticazione multifattore tramite session hijacking. Questo ha permesso agli attaccanti di muoversi lateralmente e infiltrarsi profondamente nell’infrastruttura VMware di MITRE, utilizzando account amministrativi compromessi e un mix di backdoor sofisticate e web shell per mantenere la persistenza e raccogliere credenziali.

Risposta di MITRE all’incidente

La risposta all’incidente ha incluso l’isolamento dei sistemi colpiti, la revisione completa della rete per impedire ulteriori diffusione dell’attacco, e l’introduzione di nuove suite di sensori per monitorare e analizzare i sistemi compromessi. Inoltre, l’organizzazione ha avviato una serie di analisi forensi per determinare l’entità del compromesso e le tecniche utilizzate dagli avversari.

Lezioni apprese e miglioramenti futuri

Questo incidente ha rafforzato per MITRE l’importanza di comprendere i comportamenti degli hacker come mezzo per sconfiggerli, spingendo l’organizzazione a creare tassonomie comportamentali che catalogano le TTP (tattiche, tecniche e procedure) degli avversari, che hanno portato alla creazione di MITRE ATT&CK®. Questo evento ha anche stimolato l’adozione del concetto di difesa informata dalle minacce, culminando nella creazione del Center for Threat-Informed Defense. L’incidente di sicurezza subito serve da monito per tutte le organizzazioni sulla necessità di mantenere sistemi di difesa aggiornati e proattivi, utilizzando le risorse come il MITRE ATT&CK, costantemente monitorato anche da CISA i cui bollettini sono riportati puntualmente da Matrice Digitale, per rimanere informati sulle ultime strategie degli avversari e su come contrastarle efficacemente.

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: azione legale contro Stati Uniti per bloccare il divieto

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta testa la condivisione incrociata da Instagram a Threads

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX sotto indagine dell’Unione Europea

Robotica6 giorni fa

Robotica6 giorni faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Smartphone1 settimana fa

Smartphone1 settimana faXiaomi 14 e 14 Ultra, problemi di condensa nelle fotocamere

Smartphone1 settimana fa

Smartphone1 settimana faGoogle Pixel 8a vs Pixel 8: quale scegliere?