Il mondo della Cybersecurity è in grande agitazione dopo la scoperta de reparto di sicurezza informatica Google nel febbraio 2019 che ha consigliato ad Apple di rivedere una falla esistente da oltre due anni sul browser Safari perché rendeva vulnerabile il “cuore” del sistema operativo. Dopo la segnalazione, in rigoroso silenzio, i tecnici di Cupertino hanno risolto il problema senza comunicare l’accaduto.

La sintesi è questa ed evidentemente vi tornano in mente le parole che vi ripeto sempre circa i bugs informatici sui dispositivi mobile che recita: Apple è più sicura, fino a quando però non si viene a conoscenza di un bug che assume una portata inimmaginabile in termini di danni.

In effetti questa falla creava i presupposti all’attaccante di essere nella condizione di visionare tutti i dati racchiusi nella memoria del telefono, più i messaggi criptati sulle piattaforme di messaggistica come Telegram e WhatsApp.

Ed ecco che la Mela morsicata, di cui sono un assiduo utente da anni, è diventata frullata.

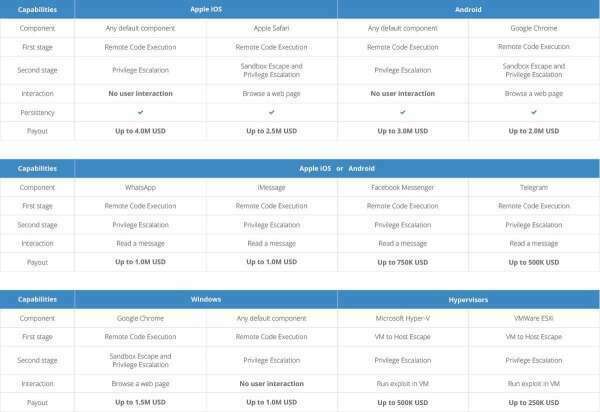

Di questo frullatore, molti del settore ne erano a conoscenza, tant’è vero che, possiamo notare come i prezzi al mercato grigio fossero calati per le vulnerabilità di Safari.

Questo ovviamente, noi comuni mortali non potevamo saperlo e non potevamo nemmeno immaginare che Samsung, con il suo Android, fosse diventato più certosino nel garantire maggiore sicurezza ai suoi utenti.

Partiamo prima da un uno “stimato ricercatore di sicurezza informatica” che in rete va sotto il nome di Odisseus”. Chiacchierando mi dice: “Ad esempio, se io voglio bucare il tuo iPhone devo usare una vulnerabilità che non è stata patchata: tuttavia se voglio davvero bucare un device, devo evitare che la sera, se la vittima spengne il telefono, anche il mio trojan si spenga con lui. Quindi una volta bucato un telefono si dice che il mio trojan diventa “persistente” se riesco a far in modo che esso venga “caricato” anche alla riaccensione. Per raggiungere questo scopo ci sono tecniche o vulnerabilità apposite sfruttate per ottenere tale effetto.”

Quindi uno spegnimento del dispositivo può azzerare l’infezione?

“Se il trojan non ha ancora eseguito tutta la sequenza o se è temporaneo, spegnere il telefono potrebbe interrompere la sua “installazione” nel telefono. Tuttavia quando uno buca un dispositivo ha lo scopo non solo di “entrare”, ma di “restarci”. Quindi usando le vulnerabilità che uno ha comprato (o scoperto) riesce a rendere persistente il trojan in pochi secondi. C’è da tenere in contro che un trojan di solito ha una sequenza di attacco stabilita su una piattaforma stabilita e usa delle vulnerabilità stabilite: entra in un sistema e chiama in sequenza le vulnerabilità e quindi cerca di rendersi persistente. A volte però gli exploit non funzionano, a volte trovano delle misconfiguration e non sempre gli attacchi vanno a buon fine.”

E come funzionava il sito che è stato scoperto a distribuire malware?

“Aveva una versione particolare di exploit kit: in base al tuo sistema operativo era in grado di inoculare il malware “giusto” per la tua piattaforma, Android, Windows che fosse. Succede spesso che su siti compromessi ci siano questo tipo di exploit kit che capiscono la piattforma con cui ti colleghi e ti iniettano il software malevolo su misura per il loro telefono/pc. Di solito gli antivirus se ne accorgono e bloccano l’infezione. In questo caso, usando diverse vulnerabilità su Apple, la gente si infettava senza che gli antivirus se ne accorgessero.”

Quindi questo non è un caso isolato?

“Ma sai quante volte succede? Hanno scoperto un malware nell’app di android CamScan: ma sai quante altre app ce l’hanno dentro e non lo sappiamo?”

Passiamo ora al parere di Andrea aka Pinperepette o the Pirate on Twitter, molto erudito sui sistemi di sicurezza dei dispositivi del mondo della mela morsicata, come spieghi questa vulnerabilità così rischiosa?

“Calcola che più volte nella storia di Iphone abbiamo visto fare il jailbreak addiritura da siti internet. Ricordo perfettamente Jailbreakme. Il Jailbreak, è la procedura non autorizzata che modifica il kernel (che è la parte dell’os che contiene le strutture base, driver ecc..) permettendoti di accedere al filesystem e di bypassare il controllo di signature del software, e se serve può anche riprogrammare la BaseBand (la parte della gestione telefonica x intenderci).”

Perchè avviene ciò?

“La scelta, commerciale di darti un device dove non sei root, cioè amministratore del dispositivo con pieni poteri, certamente non aiuta l’utente ad accorgersi di falle. “

Questi siti quali erano, si sa?

“Presumo non diranno quali sono i siti, e sicuramente l’attaccante non si espone con un sito di sua proprietà. Se sono servizi avranno comprato server in bitcoin, se sono pirati ne hanno preso qualcuno vulnerabile “

Perchè non diranno i siti? perchè il problema è stato risolto?

“Il problema è risolto altrimenti non verrebbe divulgato. I siti in questione saranno parte di un indagine “

Chi fa le indagini? e divulgheranno gli avanzamenti delle stesse?

“Non ne ho la minima idea, Apple se ha raccolto i dati, avrà fatto sicuramente una denuncia, da lì le competenze del paese in questione. Di certo non divulgheranno nulla perché 99% non troveranno nulla. Questi non sono ragazzetti sprovveduti. “

Ed ecco che entriamo nel campo più difficile da analizzare, quello che spesso viene addidato come complotto, ma poi però si rivela reale ed anche facilmente prevedibile. Forbes ha forse individuato un collegamento tra il modo di agire di questo malware con quello utilizzato dal Governo cinese per monitorare la popolazione musulmana insediata nel suo territorio. Ho chiesto un parere ad un agente impegnato nel campo dell’intelligence, che mi ha rivelato la poca solidità di questa notizia ed in effetti il suo ragionamento non fa una piega.

“In realtà, se ci fai caso, tutta la tecnologia dietro Internet è cinese ed è a basso costo. Se i cinesi volessero spiare, avrebbero tutto il modo di farlo senza farsi beccare. Idem i russi, mentre noi siamo gli unici stupidi ad usare antivirus “stranieri” e non abbiamo mai ragionato su un antivirus nazionale.”

ah, questo lo sostengo da tre anni e l’ho scritto nel mio libro.

“Se se devi dare la colpa a qualcuno, solitamente la dai russi o al cinese. Comunque anche se fosse stato un Governo, non lo prenderesti perché hanno un casino di risorse che non puoi neanche immaginarti e che gli consentono di passare sempre inosservati “

In conclusione, la falla è stata risolta, comunicata in ritardo ai consumatori, ma nessuno ha il coraggio di alzare il dito e chiedere: chi ha preso i dati? Chi ha subito l’attacco? Apple pagherà i danni agli utenti colpiti?

La società cambia, ma le popolazioni sono sempre più impotenti ed i loro dati sembrano avere un valore utile per esigenze lobbistiche commerciali e mai etiche., ma questo è un altro discorso che ricalca quelle sbarre della Prigione dell’Umanità.