Sommario

Gli ultimi sviluppi nel panorama della cybersecurity rivelano un’escalation delle minacce informatiche a livello globale. Da un lato, un attacco ransomware che ha colpito un’azienda asiatica ha evidenziato il riutilizzo di strumenti di cyber-spionaggio cinesi in attività criminali. Dall’altro, Palo Alto Networks ha rilasciato patch urgenti per PAN-OS, correggendo una vulnerabilità di autenticazione bypass che potrebbe essere sfruttata per compromissioni di sistema.

Questi eventi mettono in evidenza l’evoluzione delle strategie dei gruppi di attacco, che integrano tattiche tipiche dello spionaggio con il cybercrimine a scopo di lucro, e la crescente necessità di aggiornamenti di sicurezza tempestivi per mitigare il rischio di intrusioni.

RA World ransomware e cyber-spionaggio cinese: il caso Emperor Dragonfly

Un attacco ransomware che ha preso di mira un’azienda di software asiatica ha rivelato il coinvolgimento di Emperor Dragonfly, un gruppo cinese storicamente associato a operazioni di cyber-spionaggio. La peculiarità di questo attacco risiede nell’utilizzo di strumenti precedentemente impiegati per attività di intelligence, ora adattati per richieste di riscatto economico.

L’attacco ha visto l’uso di PlugX (Korplug), un malware avanzato distribuito tramite DLL sideloading con l’eseguibile legittimo Toshiba toshdpdb.exe, accompagnato da una libreria dannosa (toshdpapi.dll). Gli aggressori hanno inoltre sfruttato NPS proxy, uno strumento sviluppato in Cina per comunicazioni di rete occulte, e payload crittografati con RC4 per evitare il rilevamento.

Secondo gli analisti di Symantec, l’attacco ha avuto inizio con lo sfruttamento della vulnerabilità CVE-2024-0012 su Palo Alto PAN-OS, permettendo agli attaccanti di infiltrarsi nei sistemi bersaglio. Dopo aver compromesso l’infrastruttura, il gruppo ha crittografato i dati aziendali con RA World ransomware, chiedendo un riscatto di 2 milioni di dollari.

La sovrapposizione tra cyber-spionaggio e ransomware solleva dubbi sulla possibilità che alcuni operatori statali “operino al di fuori dell’orario di lavoro” per scopi personali, sfruttando strumenti riservati alle attività governative. Questa tendenza evidenzia la crescente sfida per le aziende e gli enti governativi, che devono ora difendersi sia da attacchi finanziari che da intrusioni legate all’intelligence.

Palo Alto PAN-OS: vulnerabilità di autenticazione bypass (CVE-2025-0108) e patch urgenti

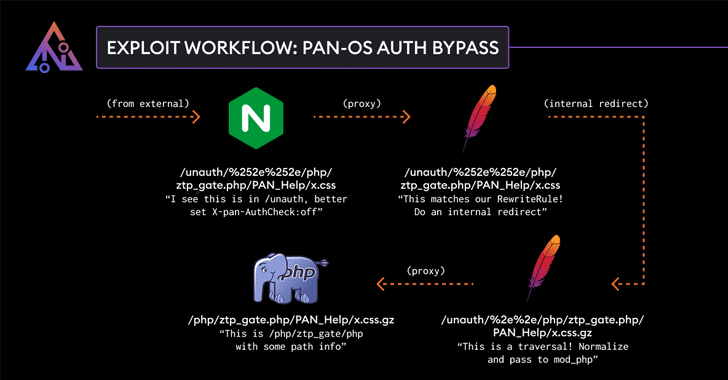

Nel frattempo, Palo Alto Networks ha rilasciato aggiornamenti di sicurezza critici per PAN-OS, risolvendo una grave vulnerabilità di autenticazione bypass (CVE-2025-0108) che potrebbe permettere a un attaccante di aggirare il sistema di autenticazione della gestione web del firewall.

Con un punteggio CVSS di 7.8, questa vulnerabilità consente a un attore malevolo con accesso alla rete di inviare richieste PHP non autorizzate, compromettendo la confidenzialità e l’integrità dei sistemi. Il rischio è particolarmente alto per i firewall esposti su Internet, sebbene il punteggio di gravità si riduca a 5.1 nel caso in cui l’accesso alla gestione web sia limitato a un jump server.

Oltre a questa falla, Palo Alto Networks ha corretto altre due vulnerabilità:

- CVE-2025-0109: un bug di file deletion non autenticato, che potrebbe permettere la cancellazione di log e file di configurazione.

- CVE-2025-0110: una vulnerabilità di command injection nel plugin OpenConfig, che consente a un amministratore autenticato di eseguire comandi arbitrari bypassando le restrizioni di sistema.

Gli esperti consigliano di aggiornare immediatamente PAN-OS alle versioni corrette o, in alternativa, disabilitare l’accesso alla gestione web da reti non fidate per ridurre il rischio di exploit.

La convergenza tra cyber-spionaggio e ransomware è una minaccia crescente

Le recenti vicende confermano l’evoluzione della cybercriminalità, con gruppi avanzati che adattano strumenti di intelligence per attacchi finanziari. L’infiltrazione in un’azienda asiatica con tecniche di cyber-spionaggio e il successivo utilizzo di ransomware solleva interrogativi sulla linea sempre più sottile tra operazioni statali e criminalità informatica.

Nel frattempo, le vulnerabilità critiche su Palo Alto PAN-OS dimostrano che anche le infrastrutture di sicurezza devono essere costantemente aggiornate per evitare di diventare il punto di ingresso per minacce sofisticate. La sicurezza informatica richiede oggi un approccio proattivo, in cui la gestione delle vulnerabilità e la threat intelligence sono fondamentali per prevenire compromissioni gravi.