Sommario

DinodasRAT, conosciuto anche come XDealer, è una backdoor multi-piattaforma scritta in C++ che offre una gamma di funzionalità per il controllo remoto e il furto di dati sensibili da computer bersaglio ed è stata analizzata da SecureList di Kaspersky. Originariamente utilizzato in attacchi contro enti governativi in Guyana tramite una versione per Windows, questo RAT ha recentemente rivelato una variante per Linux, scoperta dopo le pubblicazioni di ESET su Operation Jacana.

Caratteristiche e infezione iniziale di DinodasRAT su Linux

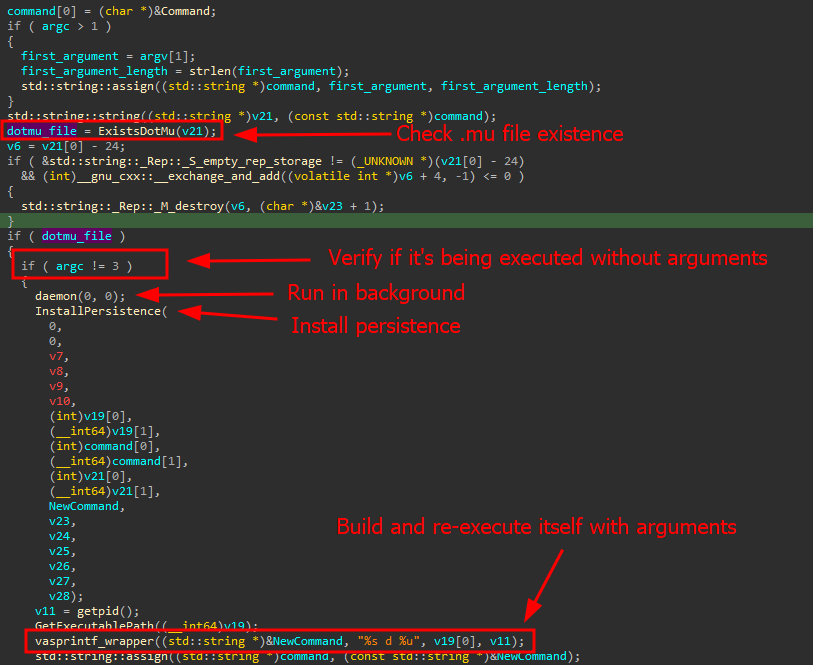

DinodasRAT mira principalmente a distribuzioni basate su Red Hat e Ubuntu Linux. Al suo primo esecuzione, crea un file nascosto nella stessa directory dell’eseguibile, che funge da mutex per garantire l’esecuzione di una sola istanza dell’implant. Il malware mantiene la persistenza e si avvia con specifiche tecniche che includono l’esecuzione senza argomenti per operare in background e l’utilizzo di script di avvio SystemV o SystemD per stabilire la persistenza nel sistema infetto.

Generazione dell’ID della vittima e persistenza

Prima di stabilire la comunicazione con il server C2, DinodasRAT raccoglie informazioni sulla macchina infetta e sul momento dell’infezione per creare un identificatore unico. Questo UID include la data dell’infezione, un hash MD5 dell’output del comando dmidecode, un numero generato casualmente come ID e la versione della backdoor. Il malware memorizza queste informazioni locali in un file nascosto, che contiene i metadati raccolti, per mantenere traccia delle vittime infette.

Comunicazione con il Server C2

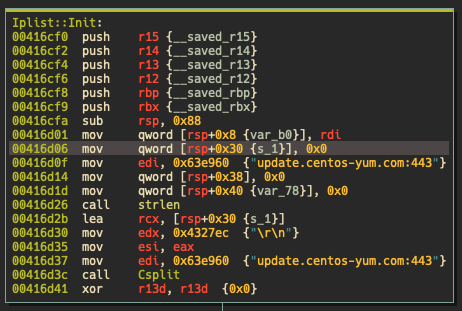

La versione Linux di DinodasRAT comunica con il server C2 utilizzando protocolli TCP o UDP, con il dominio C2 codificato direttamente nel binario.

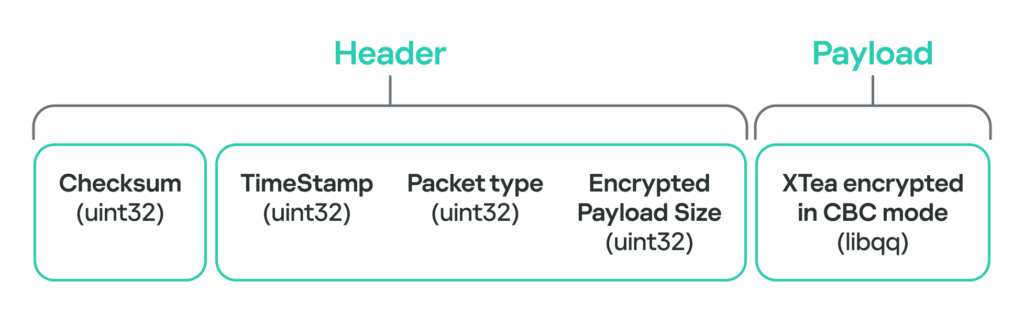

Il malware dispone di una struttura di pacchetti di rete per inviare informazioni al C2 e riconosce diversi comandi C2 per eseguire azioni come elencare il contenuto di una directory, caricare o scaricare file, modificare l’indirizzo IP del C2, controllare processi e servizi in esecuzione, eseguire comandi shell e altro ancora.

Crittografia e infrastruttura

La versione Linux di DinodasRAT condivide caratteristiche di crittografia con la versione Windows, utilizzando le funzioni della libreria qq_crypt di Pidgin per la cifratura della comunicazione e dei dati. L’infrastruttura utilizzata dalle varianti Linux di DinodasRAT sembra essere attiva, con un indirizzo IP che risolve sia per i domini C2 della versione Windows che per quelli della versione Linux.

Paesi e territori più colpiti

Dall’ottobre 2023, i dati di telemetria e il monitoraggio continuo di questa minaccia hanno mostrato che i paesi e i territori più colpiti sono Cina, Taiwan, Turchia e Uzbekistan. Tutti i prodotti Kaspersky rilevano questa variante Linux come HEUR:Backdoor.Linux.Dinodas.a.

Questo approfondimento su DinodasRAT sottolinea l’importanza di rimanere vigili e di adottare misure di sicurezza appropriate per proteggersi da minacce sofisticate che possono colpire sistemi Linux, spesso considerati meno esposti a rischi rispetto ad altre piattaforme.