Sicurezza Informatica

Gigabyte blocca un attacco backdoor con un aggiornamento del BIOS

Tempo di lettura: < 1 minuto. Gigabyte rilascia un aggiornamento del BIOS per aumentare la sicurezza, eliminando una backdoor di sistema presente su centinaia di modelli di PC Gigabyte.

Gigabyte ha rilasciato un aggiornamento del BIOS con sicurezza potenziata in seguito alla scoperta di una backdoor di sistema involontaria presente su centinaia di modelli di PC Gigabyte, pronta per l’abuso da parte dei cybercriminali. Il produttore di hardware, schede madri e schede grafiche ha rilasciato gli aggiornamenti Beta del BIOS delle serie Intel 700/600 e AMD 500/400 il 1° giugno, solo un giorno dopo che la backdoor di Gigabyte è stata rivelata pubblicamente dai ricercatori di Eclypsium Labs.

La scoperta della backdoor

“Recentemente, la piattaforma Eclypsium ha iniziato a rilevare un comportamento sospetto simile a una backdoor all’interno dei sistemi Gigabyte”, hanno spiegato gli analisti di Eclypsium in un post sul blog, notando che il problema è presente nel modo in cui i sistemi gestiscono la funzionalità del centro app. “Abbiamo scoperto che il firmware nei sistemi Gigabyte sta rilasciando ed eseguendo un eseguibile nativo di Windows durante il processo di avvio del sistema, e questo eseguibile scarica ed esegue payload aggiuntivi in modo non sicuro.”

Le correzioni implementate

Le correzioni includono una validazione più rigorosa dei file scaricati dai server remoti, così come blocchi sui download di file da server senza certificati validi, ha aggiunto Gigabyte. “Per rafforzare la sicurezza del sistema, Gigabyte ha implementato controlli di sicurezza più rigorosi durante il processo di avvio del sistema operativo”, ha dichiarato Gigabyte nel suo comunicato.

Sicurezza Informatica

Ransomware gang mira Windows con malvertising di PuTTy e WinSCP

Tempo di lettura: 2 minuti. Un’operazione ransomware prende di mira gli amministratori Windows tramite annunci pubblicitari falsi di PuTTy e WinSCP

Un’operazione ransomware sta prendendo di mira gli amministratori di sistema Windows utilizzando annunci pubblicitari falsi su Google per promuovere siti di download fasulli di PuTTy e WinSCP. Questi strumenti sono comunemente usati dagli amministratori per la gestione remota di server, rendendoli obiettivi preziosi per i criminali informatici che desiderano diffondersi rapidamente attraverso una rete, rubare dati e ottenere l’accesso ai controller di dominio per distribuire ransomware.

Dettagli della campagna

Un recente rapporto di Rapid7 ha rilevato una campagna pubblicitaria sui motori di ricerca che mostrava annunci per siti falsi di PuTTy e WinSCP quando gli utenti cercavano “download winscp” o “download putty” dimostratisi poi vettori di ransomware. Questi annunci utilizzavano nomi di dominio typo-squatting come puutty.org, wnscp.net e vvinscp.net per ingannare gli utenti.

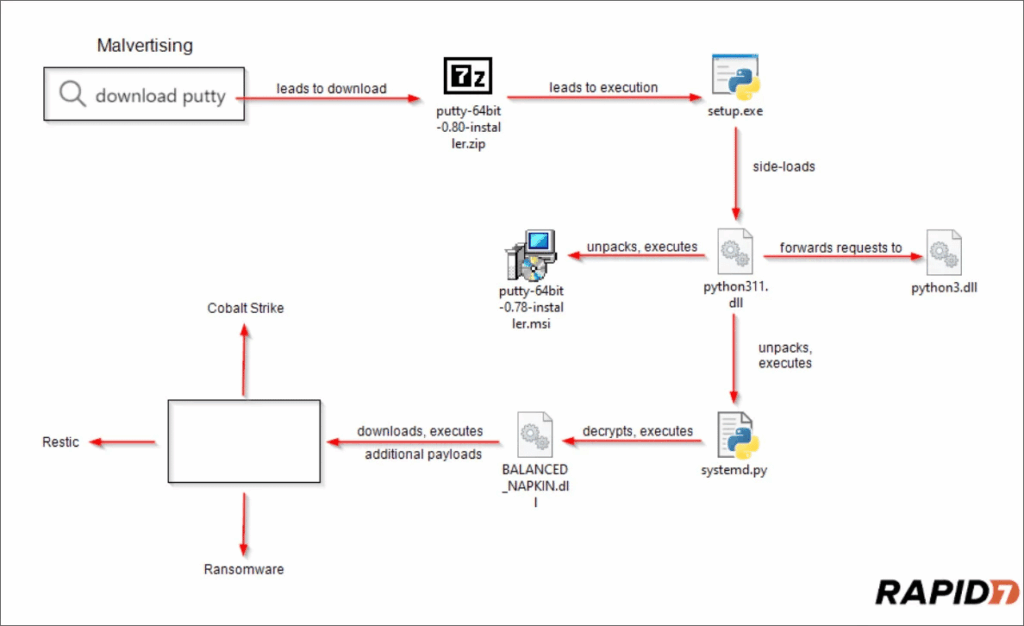

I siti falsi includevano link di download che, quando cliccati, indirizzavano l’utente a siti legittimi o scaricavano un archivio ZIP contenente un eseguibile Setup.exe, che era una versione rinominata e legittima di pythonw.exe per Windows, e un file DLL dannoso python311.dll.

Meccanismo di attacco

Quando l’eseguibile pythonw.exe viene lanciato, tenta di caricare un file DLL legittimo. Tuttavia, i criminali informatici hanno sostituito questo DLL con una versione dannosa che viene caricata utilizzando la tecnica del DLL Sideloading. L’esecuzione di Setup.exe carica il DLL malevolo, che estrae ed esegue uno script Python criptato.

Questo script infine installa il toolkit post-sfruttamento Sliver, utilizzato per ottenere l’accesso iniziale alle reti aziendali. Rapid7 ha osservato che gli attaccanti utilizzano Sliver per distribuire ulteriori payload, inclusi beacon di Cobalt Strike, per esfiltrare dati e tentare di distribuire un encryptor ransomware.

Similarità con campagne precedenti

Rapid7 ha osservato somiglianze tra questa campagna e quelle viste in passato da Malwarebytes e Trend Micro, che distribuivano il ransomware BlackCat/ALPHV, ora dismesso. Gli annunci sui motori di ricerca sono diventati un problema significativo negli ultimi anni, con numerosi attori malevoli che li utilizzano per diffondere malware e siti di phishing.

Misure di sicurezza

Gli amministratori di sistema devono essere cauti e verificare sempre l’autenticità dei siti di download, evitando di cliccare su annunci pubblicitari non verificati. È fondamentale utilizzare fonti ufficiali per scaricare software e mantenere aggiornati gli strumenti di sicurezza per rilevare e prevenire tentativi di attacco.

Sicurezza Informatica

Trojan bancario Grandoreiro: nuove campagne globali

Tempo di lettura: 4 minuti. Grandoreiro, il trojan bancario gestito come MaaS, espande le sue campagne di phishing globali con aggiornamenti tecnici significativi. Scopri come proteggerti.

Dal marzo 2024, IBM X-Force ha monitorato diverse campagne di phishing su larga scala che distribuiscono il trojan bancario Grandoreiro, probabilmente gestito come un servizio di malware (MaaS). L’analisi del malware ha rivelato importanti aggiornamenti nell’algoritmo di decodifica delle stringhe e nella generazione dei domini (DGA), nonché la capacità di utilizzare i client Microsoft Outlook su host infetti per diffondere ulteriori email di phishing.

Principali scoperte

- Grandoreiro è un trojan bancario multi-componente, probabilmente gestito come un MaaS.

- Viene distribuito attivamente in campagne di phishing che impersonano enti governativi in Messico, Argentina e Sud Africa.

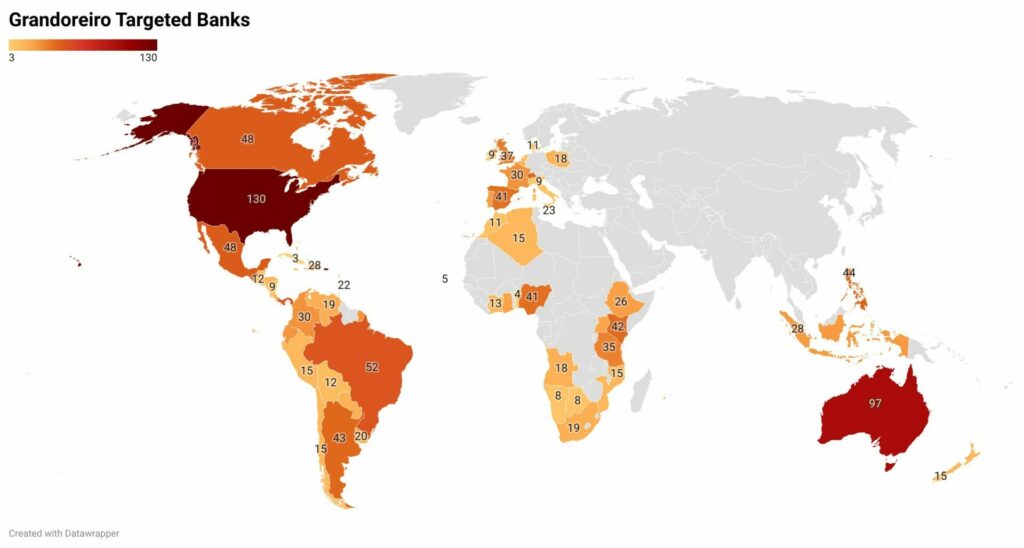

- Il trojan bancario prende di mira specificamente oltre 1500 applicazioni e siti bancari globali in più di 60 paesi, incluse regioni dell’America Centrale/Sud, Africa, Europa e Indo-Pacifico.

- L’ultima variante contiene importanti aggiornamenti, inclusi la decodifica delle stringhe e il calcolo del DGA, permettendo almeno 12 domini C2 differenti al giorno.

- Grandoreiro supporta la raccolta di indirizzi email dagli host infetti e l’utilizzo del client Microsoft Outlook per inviare ulteriori campagne di phishing.

Espansione delle campagne di Grandoreiro

Campagne focalizzate in LATAM

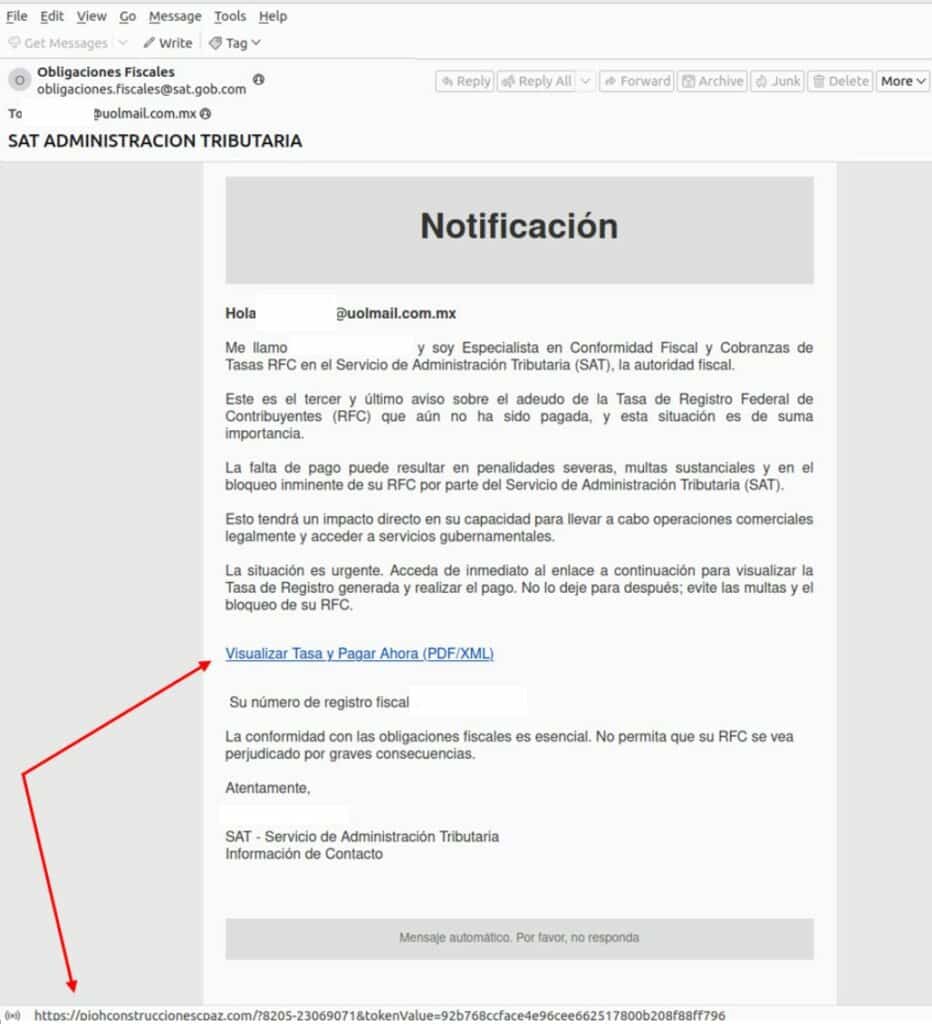

Dalla fine di marzo 2024, X-Force ha osservato campagne di phishing che impersonano il Servizio di Amministrazione Fiscale del Messico (SAT), la Commissione Federale dell’Elettricità (CFE), la Segreteria di Amministrazione e Finanze di Città del Messico e il Servizio Fiscale di Argentina. Le email prendono di mira utenti in America Latina, inclusi i domini di primo livello (TLD) di Messico, Colombia e Cile.

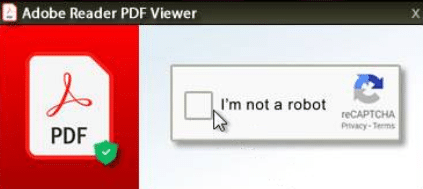

Le campagne cercano di apparire ufficiali e urgenti, informando i destinatari che stanno ricevendo un avviso finale riguardante un debito fiscale non pagato, con potenziali conseguenze come multe e blocco del numero di identificazione fiscale. Altre campagne ricordano agli utenti l’iscrizione a servizi come CFEMail, fornendo accesso alle dichiarazioni di conto tramite link. Un’altra campagna imita la Segreteria di Amministrazione e Finanze, chiedendo ai destinatari di cliccare su un PDF per leggere i dettagli di un avviso di conformità. In ogni campagna, i destinatari sono istruiti a cliccare su un link per visualizzare una fattura o fare un pagamento. Se il destinatario è in un paese specifico, viene scaricato un file ZIP contenente un eseguibile mascherato da PDF.

Campagna che impersona il Servizio Fiscale del Sud Africa

Recentemente, X-Force ha osservato una campagna di phishing che impersona il Servizio Fiscale del Sud Africa (SARS), purporting to be from the Taxpayer Assistance Services Division. Queste campagne raggiungono anche utenti in Spagna, Giappone, Paesi Bassi e Italia, indicando un’espansione oltre LATAM. Le email riferiscono un numero fiscale e informano il destinatario che sta ricevendo una fattura fiscale elettronica in conformità con le normative di SARS.

Analisi: Loader di Grandoreiro

Il loader di Grandoreiro esegue tre compiti principali:

- Verifica se il client è una vittima legittima.

- Raccoglie dati di base della vittima e li invia al C2.

- Scarica, decrittografa ed esegue il trojan bancario Grandoreiro.

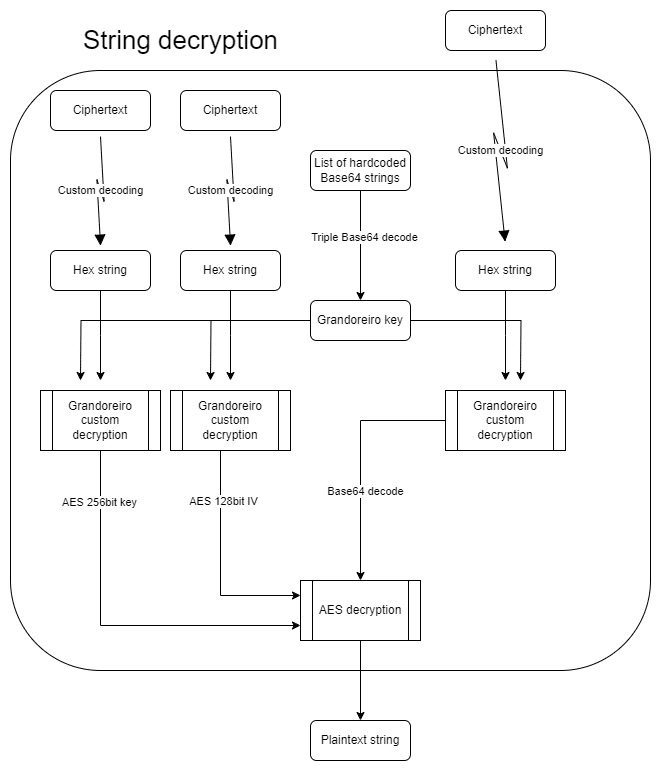

Decodifica delle stringhe

Il loader genera una chiave di grandi dimensioni, codificata in tripla Base64, e utilizza una decodifica personalizzata per convertirla in una serie di caratteri esadecimali interpretati come byte. Il risultato viene decrittografato con un algoritmo personalizzato di Grandoreiro, seguito da una decrittografia AES CBC a 256 bit per recuperare la stringa in chiaro.

Verifica e profilazione della vittima

Il loader raccoglie informazioni come nome del computer, nome utente, versione del sistema operativo, antivirus installato e indirizzo IP pubblico. Utilizza queste informazioni per verificare che la vittima non sia un ricercatore o un ambiente sandbox, e per profilare la vittima inviando i dati al C2.

- Public IP country

- Public IP region

- Public IP city

- Computer name

- Username

- OS Version information

- Installed AV solution

- Check in the registry subkey “Software\Clients\Mail” if the Outlook mail client is installed. If true, the value is set to “SIM”, which means “Yes” in Portuguese

- Check if crypto-wallets exist: Binance, Electrum, Coinomi, Bitbox, OPOLODesk, Bitcoin

- Check if special banking security software is installed: IBM Trusteer, Topaz OFD, Diebold

- Number of Desktop monitors

- Volume Serial Number

- Date of infection

- Time of infection

Comunicazione C2 e caricamento di Grandoreiro

Il loader invia una richiesta HTTP GET crittografata al server C2, richiedendo il payload finale di Grandoreiro. Se la richiesta ha successo, il server risponde con un URL di download, un nome di directory e altre informazioni necessarie. Il file scaricato viene decrittografato e decompresso, pronto per l’esecuzione.

Le recenti campagne di phishing che distribuiscono il trojan bancario Grandoreiro dimostrano una notevole espansione geografica e sofisticazione tecnica. Le organizzazioni devono rimanere vigili, monitorare il traffico di rete per rilevare potenziali infezioni e adottare misure di sicurezza proattive per proteggere i propri sistemi.

Sicurezza Informatica

Vulnerabilità RCE zero-day nei router D-Link EXO AX4800

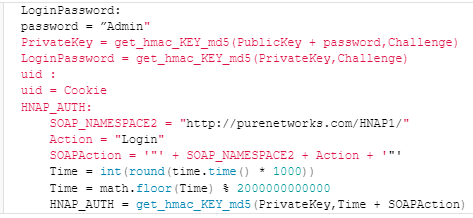

Un gruppo di ricercatori di SSD Secure Disclosure ha scoperto una vulnerabilità critica nei router D-Link EXO AX4800 (DIR-X4860), che consente l’esecuzione di comandi remoti non autenticati (RCE). Questa falla può portare a compromissioni complete dei dispositivi da parte di aggressori con accesso alla porta HNAP (Home Network Administration Protocol).

Dettagli sulla vulnerabilità

Il router D-Link DIR-X4860 è un dispositivo Wi-Fi 6 ad alte prestazioni, capace di raggiungere velocità fino a 4800 Mbps e dotato di funzionalità avanzate come OFDMA, MU-MIMO e BSS Coloring. Nonostante sia molto popolare in Canada e venduto a livello globale, il dispositivo presenta una vulnerabilità che può essere sfruttata per ottenere privilegi elevati e eseguire comandi come root.

La vulnerabilità è presente nella versione firmware DIRX4860A1_FWV1.04B03. Gli aggressori possono combinare un bypass di autenticazione con l’esecuzione di comandi per compromettere completamente il dispositivo.

Processo di sfruttamento

Il team di SSD ha pubblicato un proof-of-concept (PoC) dettagliato che illustra il processo di sfruttamento della vulnerabilità:

- Accesso alla porta HNAP: Solitamente accessibile tramite HTTP (porta 80) o HTTPS (porta 443) attraverso l’interfaccia di gestione remota del router.

- Richiesta di login HNAP: Un attacco inizia con una richiesta di login HNAP appositamente creata, che include un parametro chiamato ‘PrivateLogin’ impostato su “Username” e un nome utente “Admin”.

- Risposta del router: Il router risponde con una sfida, un cookie e una chiave pubblica, utilizzati per generare una password di login valida per l’account “Admin”.

- Bypass dell’autenticazione: Una successiva richiesta di login con l’header HNAP_AUTH e la password generata consente di bypassare l’autenticazione.

- Iniezione di comandi: Una vulnerabilità nella funzione ‘SetVirtualServerSettings’ permette l’iniezione di comandi tramite il parametro ‘LocalIPAddress’, eseguendo il comando nel contesto del sistema operativo del router.

Fonte: SSD Secure Disclosure

Fonte: SSD Secure Disclosure

Nel frattempo, è consigliato agli utenti del DIR-X4860 di disabilitare l’interfaccia di gestione remota del dispositivo per prevenire possibili sfruttamenti.

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste5 giorni fa

Inchieste5 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla6 giorni fa

L'Altra Bolla6 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste5 giorni fa

Inchieste5 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone3 giorni fa

Smartphone3 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Smartphone6 giorni fa

Smartphone6 giorni faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia1 settimana fa

Economia1 settimana faGuerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List