Sommario

Il gruppo di minacce avanzate persistenti APT34 è stato identificato come l’artefice di un nuovo attacco di phishing che impiega un malware recentemente analizzato, denominato Menorah. Questo malware è stato progettato per la cyber-spionaggio, capace di identificare la macchina, leggere e caricare file dalla macchina, e scaricare un altro file o malware.

Malware Menorah

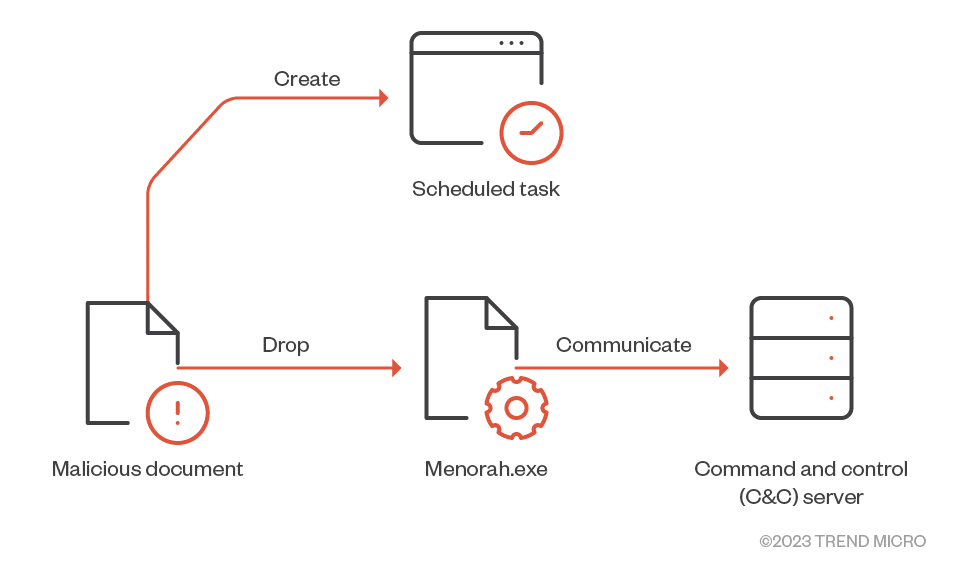

Nel mese di agosto, le attività di caccia alle minacce hanno identificato un documento malevolo utilizzato durante un attacco di phishing mirato dal gruppo. Il documento è responsabile del rilascio del malware Menorah e della creazione di un compito pianificato per la persistenza. Nonostante ci siano poche informazioni sulle vittime mirate da questo malware, il file utilizzato per l’attacco è denominato “MyCv.doc”, un modulo di registrazione di licenza relativo all’Autorità di Licenza delle Seychelles, contenente informazioni sui prezzi in Riyal Sauditi, indicando potenzialmente che la vittima mirata era un’organizzazione all’interno del Regno dell’Arabia Saudita.

Background e obiettivi di APT34

APT34 è un gruppo di cyber-spionaggio che si specializza nel mirare a organizzazioni e attività illecite nel Medio Oriente. Il gruppo si concentra principalmente sulla raccolta di informazioni sensibili, impiegando campagne di spear phishing e abusando di tecniche avanzate per infiltrarsi e mantenere l’accesso nelle reti mirate. APT34 è stato coinvolto in attacchi informatici di alto profilo contro una vasta gamma di obiettivi nel Medio Oriente, inclusi enti governativi, infrastrutture critiche, telecomunicazioni e entità regionali chiave.

Metodi di infezione e esfiltrazione dei dati

APT34 sta passando all’impiego di nuovi metodi di esfiltrazione dei dati. I ricercatori hanno osservato il gruppo nell’uso di una nuova variante del malware SideTwist. L’attacco inizia con un documento malevolo che rilascia il malware Menorah e crea un compito pianificato per assicurare la persistenza del malware sul sistema infetto.

In conclusione, è essenziale rimanere vigili e adottare misure di sicurezza robuste per proteggere le reti e i sistemi da tali minacce avanzate e persistenti.