Sicurezza Informatica

Sony introduce il supporto per le Passkey negli account PlayStation

Tempo di lettura: < 1 minuto. Sony annuncia il supporto per le passkey negli account PlayStation, offrendo un accesso più sicuro tramite autenticazione biometrica.

Sony ha annunciato che da oggi gli utenti potranno accedere ai loro account PlayStation utilizzando le passkey. Il supporto per questa funzione sarà disponibile sul sito web PlayStation, nelle app PlayStation e sui dispositivi PlayStation. La configurazione di una passkey per l’account consentirà agli utenti di effettuare l’accesso verificando la loro identità tramite autenticazione biometrica, come l’impronta digitale, su telefoni Android, o tramite Face ID, Touch ID e codice dispositivo su iPhone.

Le passkey sono considerate più sicure e comode rispetto alle tradizionali password. Attualmente, sono supportate su dispositivi Android dalla versione 9 in poi, iOS 16 in poi, iPadOS 16 in poi e MacOS Ventura in poi. Recentemente, molte aziende hanno iniziato a supportare le passkey, tra cui Google, Microsoft, Best Buy, PayPal ed eBay.

Sicurezza Informatica

Truffe romantiche Online: Polizia Postale indaga 7 persone

Tempo di lettura: 3 minuti. La Polizia Postale indaga sette persone per truffe romantiche online, utilizzando falsi profili per ingannare le vittime e ottenere denaro.

I social network sono diventati il terreno di caccia preferito dai truffatori che utilizzano falsi profili per instaurare relazioni sentimentali fittizie che sfociano in truffe romantiche dove la Polizia Postale viene avvisata troppo tardi dell’accaduto. Presentandosi come affascinanti giovani francesi che lavorano all’estero, questi truffatori guadagnano la fiducia delle loro vittime per poi iniziare a richiedere denaro, giustificando le richieste con necessità personali e difficoltà economiche. Questo modus operandi ha portato la Polizia di Stato a eseguire perquisizioni a carico di sette persone indagate per truffa e riciclaggio.

Le indagini sono state avviate grazie alla denuncia di una vittima stanca delle continue richieste di denaro. Dopo aver interrotto i contatti, la vittima è stata minacciata di diffusione online di foto intime ottenute con l’inganno, un metodo tipico delle “truffe romantiche”. Questi reati sfruttano la vulnerabilità di persone fragili, che spesso non denunciano per vergogna.

Gli investigatori hanno scoperto che, in un anno, sui conti correnti dei truffatori sono transitati oltre un milione di euro provenienti da questa attività illecita. I fondi venivano poi trasferiti e monetizzati in paesi dell’Africa centrale, come Costa d’Avorio, Etiopia e Burkina Faso, oltre che in paesi europei come Francia, Belgio, Austria e Cipro.

L’analisi tecnica e la raccolta delle prove sono state condotte dal Servizio Operativo per la Sicurezza Cibernetica (Sosc) di Savona, con il supporto del Centro Operativo per la Sicurezza Cibernetica (Cosc) della Polizia Postale di Genova. Le operazioni sono state coordinate dal Servizio Polizia Postale e per la Sicurezza Cibernetica di Roma, in collaborazione con i centri operativi di Bologna, Roma e Firenze, e con le sezioni operative di Modena e Viterbo.

I precedenti scoperti da Matrice Digitale: Truffa Kadena

Un’altra truffa online ha colpito duramente diverse donne arrivando ad un bottino di 100.000 secondo quanto raccolto da Matrice Digitale attraverso le segnalazioni di donne rimaste truffate.

Dettagli della truffa Kadena

La truffa su Kadena è iniziata con una serie di promesse di alti rendimenti sugli investimenti in criptovalute. La vittima è stata attratta da queste prospettive allettanti e ha deciso di investire una somma considerevole. Tuttavia, una volta effettuato il deposito, la piattaforma si è rivelata essere una truffa. La donna ha cercato di recuperare i suoi soldi, ma è stata ripetutamente ignorata e alla fine ha perso l’intero importo investito.

Meccanismo della Truffa

Le truffe su piattaforme di investimento in criptovalute, a cui si arriva anche attraverso il metodo delle truffe romantiche, seguono spesso uno schema simile:

- Promesse di alti rendimenti: Le vittime vengono attratte da promesse di guadagni elevati in tempi brevi.

- Interfaccia professionale: Le piattaforme truffaldine spesso hanno siti web dall’aspetto professionale per guadagnare la fiducia delle vittime.

- Richiesta di investimenti iniziali: Una volta che le vittime sono convinte, vengono richiesti investimenti iniziali.

- Blocco dei fondi: Dopo l’investimento, le vittime scoprono che i loro fondi sono bloccati e non riescono a ritirarli.

- Assenza di risposte: Le vittime tentano di contattare l’assistenza della piattaforma senza ottenere risposte.

Prevenzione e Consigli

Per evitare di cadere in truffe simili, è essenziale seguire alcune linee guida:

- Verifica delle piattaforme: Prima di investire, effettuare ricerche approfondite sulla piattaforma e leggere recensioni di altri utenti.

- Diffidare delle promesse troppo allettanti: Se un’offerta sembra troppo buona per essere vera, probabilmente lo è.

- Utilizzare piattaforme regolamentate: Investire solo su piattaforme regolamentate e riconosciute dalle autorità competenti.

- Educazione finanziaria: Aumentare la propria conoscenza sulle criptovalute e sugli investimenti online per riconoscere i segnali di allarme.

La truffa su Kadena è un monito per tutti gli investitori online a essere cauti e vigilanti soprattutto alle donne che subiscono truffe romantiche e denunciano troppo tardi alla Polizia Postale gli eventi. La perdita di 30.000 euro è un duro colpo, ma può servire come lezione per evitare futuri incidenti simili. La prudenza e l’informazione sono le migliori difese contro le truffe online.

Sicurezza Informatica

Microsoft risolve Backup di Windows, ma rompe BitLocker

Tempo di lettura: 2 minuti. Microsoft risolve i problemi di backup di Windows con l’aggiornamento KB5040527, ma alcuni utenti affrontano la schermata di recupero di BitLocker

Microsoft ha recentemente rilasciato un aggiornamento cumulativo opzionale KB5040527 per Windows 11, mirato a risolvere problemi critici legati ai backup di Windows e agli aggiornamenti di sistema ma, tuttavia, alcuni utenti hanno riscontrato la comparsa della schermata di recupero di BitLocker dopo l’installazione di un altro aggiornamento di sicurezza. Vediamo nel dettaglio queste novità.

Aggiornamento KB5040527: Risoluzione dei Problemi di Backup

L’aggiornamento KB5040527 di luglio 2024 per Windows 11, disponibile per le versioni 23H2 e 22H2, introduce diverse correzioni significative. Tra queste, la risoluzione di un problema che causava il fallimento dei backup di Windows su dispositivi con una partizione di sistema EFI (Extensible Firmware Interface). Inoltre, questo aggiornamento affronta un problema noto con l’abbonamento Windows Enterprise che causava errori di accesso negato durante gli aggiornamenti da Windows Professional.

L’aggiornamento corregge anche una perdita di memoria nel Controllo delle Applicazioni di Windows Defender (WDAC) che poteva portare all’esaurimento della memoria di sistema durante la configurazione dei dispositivi Windows, oltre a un bug separato del WDAC che provocava il fallimento delle applicazioni quando venivano applicate le politiche di ID delle applicazioni WDAC.

Gli utenti possono installare questo aggiornamento opzionale andando su Impostazioni > Windows Update e cliccando su Verifica aggiornamenti. In alternativa, l’aggiornamento può essere scaricato e installato manualmente dal catalogo di aggiornamenti di Microsoft.

Schermata di recupero di BitLocker dopo l’aggiornamento

Alcuni utenti di Windows hanno segnalato la comparsa della schermata di recupero di BitLocker dopo aver applicato gli aggiornamenti di sicurezza rilasciati da Microsoft nel mese di luglio. BitLocker è una funzionalità di sicurezza di Windows che cripta interi dischi per prevenire l’accesso non autorizzato ai dati su dispositivi rubati o smarriti.

Microsoft ha riconosciuto il problema e ha fornito dettagli su come risolverlo sulla dashboard di salute dei rilasci di Windows. I sistemi interessati eseguono Windows 10, 11 o una delle versioni server (Windows Server 2022, 2019, 2016, 2012 R2, 2012, 2008 R2, 2008) e hanno molto probabilmente la crittografia del dispositivo abilitata.

Se ci si trova di fronte alla schermata di recupero di BitLocker, è necessario inserire la chiave di recupero per sbloccare il disco e avviare il sistema. La chiave di recupero può essere trovata accedendo a https://aka.ms/myrecoverykey con l’ID del proprio account Microsoft utilizzato sul sistema interessato. Una volta trovata la chiave di recupero corrispondente, questa va inserita nella schermata di recupero di BitLocker per avviare normalmente il sistema.

Gli aggiornamenti recenti di Microsoft risolvono problemi critici legati ai backup di Windows e agli aggiornamenti di sistema, migliorando la sicurezza e la stabilità dei dispositivi, ma tuttavia, alcuni utenti potrebbero dover affrontare la schermata di recupero di BitLocker a causa di un aggiornamento difettoso. Microsoft ha fornito istruzioni dettagliate su come risolvere questo problema e recuperare l’accesso ai propri dispositivi.

Sicurezza Informatica

USA: indagini e taglie contro APT della Corea del Nord

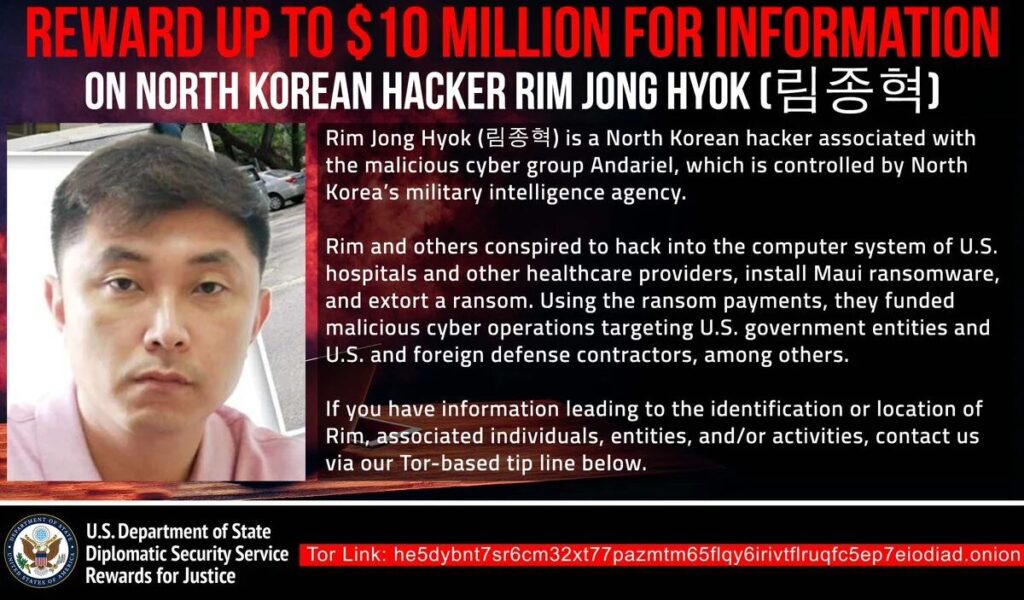

Tempo di lettura: 3 minuti. Gli Stati Uniti intensificano la lotta contro le APT della corea delnord: le indagini su Andariel e la taglia su Rim Jong Hyok.

Gli USA sono in prima linea nella lotta contro il cybercrimine legato alla Corea del Nord, offrendo ricompense significative per informazioni sui principali attori coinvolti. In questo contesto, due recenti sviluppi evidenziano l’importanza e l’urgenza di affrontare questa minaccia: l’accusa contro il gruppo Andariel e l’offerta di una ricompensa per informazioni su un hacker nordcoreano collegato agli attacchi ransomware Maui.

Il gruppo Andariel e l’Indagine degli Stati Uniti

Gli Stati Uniti hanno accusato il gruppo di hacker nordcoreani Andariel di essere coinvolto in attacchi ransomware, in particolare contro infrastrutture critiche e organizzazioni sanitarie. Uno degli hacker, identificato come Rim Jong Hyok, è stato accusato di cospirazione per commettere hacking informatico e riciclaggio di denaro. È stato emesso un mandato di arresto federale contro Hyok nel distretto del Kansas.

Le indagini hanno collegato il gruppo Andariel a numerosi incidenti di ransomware che hanno colpito due basi dell’aeronautica statunitense, cinque fornitori di servizi sanitari, quattro appaltatori della difesa con sede negli Stati Uniti e l’Ufficio dell’Ispettore Generale della NASA. Gli attacchi hanno criptato i computer e i server utilizzati per i test medici e i registri elettronici dei pazienti, interrompendo i servizi sanitari. I pagamenti dei riscatti sono stati utilizzati per finanziare operazioni di cyber attacco contro enti governativi statunitensi e appaltatori della difesa, sia negli Stati Uniti che all’estero.

Offerta di ricompensa per informazioni su Rim Jong Hyok

Il Dipartimento di Stato degli Stati Uniti offre una ricompensa fino a 10 milioni di dollari per informazioni che possano aiutare a catturare Rim Jong Hyok. Questo è parte del programma Rewards for Justice (RFJ), che offre ricompense per informazioni sugli attori delle minacce che mirano alla sicurezza nazionale degli Stati Uniti.

Hyok e altri operativi di Andariel sono stati collegati agli attacchi ransomware Maui, che hanno preso di mira infrastrutture critiche e organizzazioni sanitarie negli Stati Uniti. Gli attacchi hanno criptato i computer e i server, causando interruzioni significative nei servizi sanitari e utilizzando i pagamenti dei riscatti per finanziare ulteriori operazioni di cyber attacco.

Le autorità statunitensi hanno anche istituito un server Tor SecureDrop dedicato per inviare segnalazioni su Andariel o altri gruppi di minacce ricercati. Questo server offre un canale sicuro per fornire informazioni che potrebbero portare all’arresto degli hacker coinvolti.

Collaborazione internazionale e Avvisi di Sicurezza

CISA e l’FBI, in collaborazione con le agenzie di cybersicurezza del Regno Unito e della Corea del Sud, hanno emesso un avviso congiunto riguardante il gruppo di hacker Andariel, noto anche come APT45, Onyx Sleet, DarkSeoul, Silent Chollima, e Stonefly/Clasiopa. Questo gruppo è collegato al 3° Ufficio del Bureau di Ricognizione Generale della Corea del Nord (RGB).

L’avviso evidenzia che Andariel si concentra sul furto di informazioni militari sensibili e proprietà intellettuale di organizzazioni nei settori della difesa, aerospaziale, nucleare e ingegneristico. Le informazioni mirate includono specifiche contrattuali, distinte base, dettagli di progetto, disegni di progettazione e documenti ingegneristici, che hanno applicazioni sia militari che civili.

Mandiant ha identificato Andariel/APT45 come una delle operazioni di cyber attacco più longeve della Corea del Nord, risalente al 2009. Nel 2019, il gruppo ha preso di mira numerose centrali nucleari e strutture di ricerca, tra cui la centrale nucleare di Kudankulam in India.

Le recenti azioni contro il gruppo Andariel e l’offerta di una ricompensa per informazioni su Rim Jong Hyok dimostrano l’impegno degli Stati Uniti nella lotta contro il cybercrimine nordcoreano. La collaborazione internazionale e l’uso di tecnologie avanzate per la raccolta di informazioni sono strumenti cruciali per contrastare queste minacce e proteggere la sicurezza nazionale e le infrastrutture critiche.

Economia1 settimana fa

Economia1 settimana faGoogle e Samsung scatta l’antitrust per Gemini AI e Meta trattiene modelli AI in Europa

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faWhatsApp e Instagram: contatti preferiti e 20 Tracce in un Reel

Economia1 settimana fa

Economia1 settimana faSamsung compra Oxford Semantic Technologies e crea AI in Cina

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faVulnerabilità Cisco: aggiornamenti critici e raccomandazioni

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faElon Musk sposta X in Texas e TikTok perde causa in Europa

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faBlocco informatico di Microsoft Azure e crollano azioni di CrowdStrike

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faTrump: Cellebrite sblocca in 40 minuti smartphone dell’attentatore

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faVulnerabilità critica in Apache HugeGraph: aggiornate subito