Tech

Cosa sono i malware? Impariamo a conoscerli e proteggersi

Tempo di lettura: 3 minuti. Prestando più attenzione nel compiere determinate azioni, è possibile diminuire notevolmente le possibilità di contrarre una infezione da malware. Vediamo alcune caratteristiche tipiche e i principali canali di propagazione

Il malware è ormai una minaccia concreta per qualsiasi utente che possieda un dispositivo connesso a Internet. Gli attaccanti, infatti, hanno sviluppano negli anni sempre nuove tecniche per aggirare anche i più moderni sistemi di protezione. In questo scenario anche la diffusione sempre più capillare dei dispositivi mobili ha esteso la superficie di attacco sfruttabile dai criminali informatici che di fatto hanno trovato sempre più utenti poco avvezzi ai temi della cyber security e consapevoli dei pericoli correlati.

Prestando più attenzione nel compiere determinate azioni, infatti, sarebbe possibile diminuire notevolmente le possibilità di contrarre una infezione da malware.

Vediamo alcune caratteristiche tipiche dei malware e i principali canali di propagazione, tutte informazioni che possono aiutare a riconoscerli e proteggersi.

Il malware, lo strumento degli attacchi cyber

Con il termine malware, che deriva dalla contrazione di due termini inglesi “malicious” e “software” (codice malevolo) si identificano una serie di entità software usate negli attacchi informatici che in base alle caratteristiche specifiche di azione, possono essere così classificate:

- Virus, nel caso in cui una volta eseguita, infetti altri file in modo da riprodursi facendo copie di se stessa;

- Worm, nel caso in cui si autoreplichi e si diffonda senza la necessità di contagiare altri file;

- Trojan Horse, qualora sia camuffata in modo da sembrare un programma o app legittimo;

- Hijacker, qualora prenda il controllo di un browser al fine di modificarne la pagina iniziale facendolo accedere automaticamente a siti indesiderati;

- Keylogger, nel caso in cui registri tutte le informazioni digitate su tastiera, le memorizzi e poi le trasmetta ad un server remoto e presidiato;

- Spyware, qualora raccolga informazioni di vario tipo tasmettendole ad un server remoto in ascolto;

- Adwrare, qualora il software pubblicitario possa essere in grado di minare la sicurezza con contenuti pubblicitari vettori di malware;

- Criptolocker, qualora l’azione del codice si traduca nel criptare i dati del sistema colpito. In caso venga richiesto anche un pagamento di riscatto per la decrittazione trattasi di Ransomware;

- Exploit, se l’azione del codice sfrutta una vulnerabilità del sistema informatico;

- Malware Fileless, nel caso risieda in memoria o nel registro di sistema. I malware senza file sono in genere avviati sfruttando programmi legittimi esistenti e/o integrati nel sistema operativo. Sono difficili da rilevare;

- Hybrid Malware: nel caso possa assumere caratteristiche diverse nelle varie fasi evolutive dell’infezione. Ad esempio Wannacry ha sfruttato un exploit per il contagio, si è diffuso come un worm ed ha colpito come un ransomware.

Il ciclo di vita del malware

Nonostante ogni tipologia di codice malevolo usi metodiche diverse, si può con buona approssimazione definire un ciclo di vita del malware suddiviso nelle seguenti quattro fasi:

- Contagio. In questa prima fase, il codice virale s’installa all’interno del sistema, raggirando eventuali protezioni, modificando impostazioni di sistema e guadagnando persistenza;

- Attesa. Il codice virale resta in attesa che si realizzi una determinata condizione, a seguito della quale si attiva, agendo secondo l’algoritmo pianificato;

- Reiterazione e diffusione. Al determinarsi di certi eventi o condizioni, il codice malevolo si riproduce e/o individua i target verso cui propagarsi, infettando altri sistemi. Questa fase ad esempio è tipica dei virus e dei worm ma non dei trojan;

- Attacco: nell’ultima fase il codice virale esegue i compiti per i quali è stato implementato ritornando nella fase di attesa o replicandosi, fino alla compromissione definitiva del sistema ospitante.

I principali canali d’infezione

Il malware, come visto, deve prima di tutto introdursi all’interno del sistema bersaglio contagiandolo talvolta anche tramite l’azione inconsapevole della vittima.

Ecco i principali canali d’infezione:

- Fisico. Questa modalità, prevede l’uso di un supporto di memorizzazione per il trasporto e l’inserimento del malware nei sistemi. Le operazioni di trasporto e inserimento possono essere svolte dall’attaccante malevolo o, inconsapevolmente, dalla vittima stessa e prevedono un accesso fisico al dispositivo.

- Posta elettronica. In questo caso il malware è allegato a messaggi di posta elettronica o nascosto in link contraffatti in essi contenuti. L’utente viene invitato/indotto ad aprire l’allegato o a cliccare sul link;

- Web. Questo canale di diffusione trasmette il codice malevolo attraverso un download da una pagina web. In particolare, in questo processo la vittima può svolgere un ruolo attivo o passivo. Nel primo caso, l’utente contrae il malware scaricandolo direttamente invece, nel secondo caso, il malware può essere trasmesso con la semplice apertura di una pagina web, sfruttando una o più vulnerabilità browser (drive-by download).

Come proteggersi

Eseguendo alcune semplici regole di buon senso è possibile attenuare il rischio di infezione da malware.

- prestare attenzione alle tecniche d’ingegneria sociale che possono includere falsi messaggi e-mail, avvisi, profili e offerte;

- verificare la fonte prima di ogni download. Quindi, prima di scaricare qualcosa, controllare sempre che il fornitore e lo store siano affidabili leggendo attentamente recensioni e commenti;

- scaricare uno strumento per il blocco degli annunci;

- prestare attenzione ai siti Web che si visitano, limitando la navigazione a siti attendibili;

- integrare a queste buone abitudini online anche l’uso di un software antivirus affidabile.

Smartphone

TECNO CAMON 30 Series promette Android 16

Tempo di lettura: 2 minuti. La serie TECNO CAMON 30 offre tre anni di aggiornamenti Android e patch di sicurezza, garantendo prestazioni avanzate e sicurezza duratura.

TECNO ha annunciato che la sua serie CAMON 30 riceverà tre anni di aggiornamenti del sistema operativo Android, fino ad Android 16, e tre anni di supporto per le patch di sicurezza. Questo impegno non solo estende la durata utile dei dispositivi, ma garantisce anche che gli utenti beneficeranno delle ultime protezioni tecniche e aggiornamenti di sicurezza per anni a venire.

Dettagli sull’aggiornamento e caratteristiche del CAMON 30

La serie CAMON 30 è stata lanciata a livello globale nell’aprile 2024 come uno smartphone di punta per l’imaging, rispecchiando la filosofia di design di TECNO che combina capacità fotografiche professionali con un’estetica elegante. Il modello di punta, il CAMON 30 Premier 5G, si distingue per l’aggiornamento significativo nel campo dell’imaging con doppio chip, tra cui il chip di imaging Sony CXD5622GG, e quattro lenti da 50MP, tra cui una camera principale Sony IMX890 50MP OIS.

Oltre alle capacità fotografiche, la serie CAMON 30 sfrutta l’intelligenza artificiale per migliorare l’esperienza utente e offre prestazioni di livello superiore grazie alla combinazione di hardware avanzato e un impegno costante nel miglioramento del software.

Innovazioni software e esperienza utente

TECNO è anche tra i primi produttori di smartphone a offrire la versione beta di Android 15, che sarà disponibile sul CAMON 30 Pro 5G. Questo aggiornamento porterà una serie di miglioramenti e potenziamenti che eleveranno ulteriormente l’esperienza complessiva dell’utente.

Impegno di TECNO verso l’innovazione

TECNO, con operazioni in oltre 70 paesi e regioni, continua a rivoluzionare l’esperienza digitale nei mercati globali emergenti, spingendo per l’integrazione perfetta di design contemporaneo e tecnologie all’avanguardia. Guidata dal motto “Stop At Nothing”, TECNO si impegna a sbloccare le migliori e più nuove tecnologie per individui con uno sguardo al futuro, ispirando i consumatori di tutto il mondo a non smettere mai di perseguire il meglio di sé e un futuro migliore.

Tech

Huawei lancia il WATCH FIT 3 e il Vision Smart Screen 4

Tempo di lettura: 3 minuti. Huawei introduce il nuovo Watch Fit 3 e la serie Vision Smart Screen 4, offrendo avanzate tecnologie per fitness e intrattenimento domestico.

Huawei ha introdotto nuovi dispositivi nell’ambito della sua conferenza estiva di lancio di nuovi prodotti, evidenziando il suo impegno nell’innovazione e nell’espansione della gamma di dispositivi intelligenti disponibili per i consumatori.

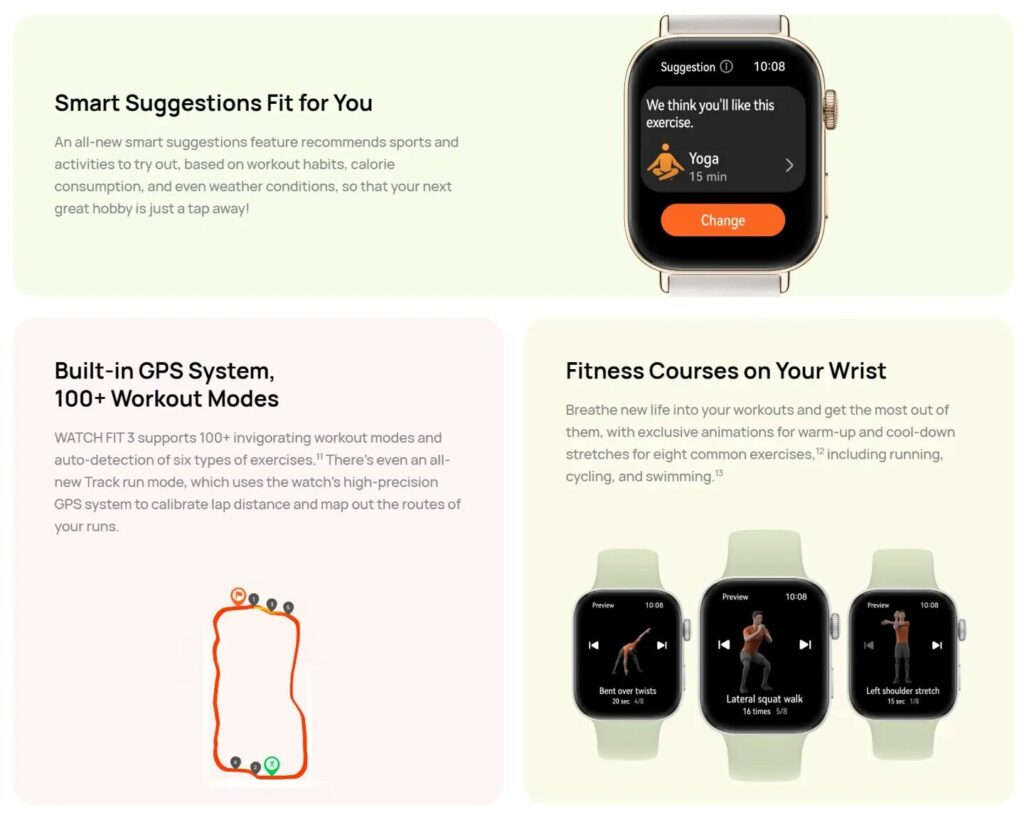

Huawei WATCH FIT 3: Un salto evolutivo nel fitness

Il nuovo Huawei Watch Fit 3 rappresenta una significativa evoluzione del design rispetto ai modelli precedenti, con un corpo in lega di alluminio sottile e leggero e un display AMOLED rettangolare arrotondato da 1.82 pollici.

Questo smartwatch non solo è esteticamente gradevole con una corona rotante metallica che aggiunge un tocco di classe, ma è anche funzionalmente robusto con oltre 100 modalità di esercizio e rilevamento automatico delle attività fisiche.

Il sistema di monitoraggio del battito cardiaco TruSeen 5.5 di Huawei e la nuova capacità di rilevamento dell’ossigeno nel sangue arricchiscono le funzionalità di salute dell’orologio. Con una durata della batteria fino a 10 giorni e opzioni di connettività avanzate, il Watch Fit 3 è posizionato come un compagno ideale per fitness e salute quotidiana.

Huawei Vision Smart Screen 4: Innovazione nei TV intelligenti

Parallelamente, Huawei ha rilasciato la sua nuova serie di smart TV, la Vision Smart Screen 4, che include i modelli Vision Smart Screen 4 e 4 SE. Queste TV sono progettate per arricchire le esperienze personali e familiari, offrendo un’esperienza utente premium con funzionalità come il controllo remoto Link Pointing che permette un’interazione intuitiva simile a quella degli smartphone.

Il modello Vision Smart Screen 4 offre mirroring 4K superiore, supporto per l’esecuzione diretta di milioni di applicazioni mobili e una camera AI super-sensibile che supporta funzionalità come il riconoscimento della postura seduta dei bambini e il tracciamento del ritratto nelle videochiamate Changlian.

Disponibilità e Prezzi

Il Huawei Watch Fit 3 è disponibile su Amazon in sei opzioni di colore e due varianti di cinturino, con prezzi che partono da 999 yuan ($138) per il modello in fluororubber e 1,199 yuan ($277) per quello in pelle.

La serie Vision Smart Screen 4 offre diversi modelli con prezzi variabili a seconda delle dimensioni e delle specifiche, rendendola accessibile a una vasta gamma di consumatori alla ricerca di un’esperienza televisiva intelligente avanzata. In conclusione, con il lancio di questi dispositivi, Huawei non solo rafforza la sua presenza nel mercato degli smartwatch e delle smart TV, ma stabilisce anche nuovi standard di innovazione e qualità che beneficiano gli utenti finali con tecnologie all’avanguardia e design intuitivi.

Smartphone

Aggiornamenti Android 15 per Nothing Phone (2a) e Realme 12 Pro+

Tempo di lettura: 2 minuti. Scopri come installare l’aggiornamento Android 15 beta su Nothing Phone (2a) e Realme 12 Pro+, inclusi i dettagli sui problemi noti e le precauzioni necessarie.

Google ha rilasciato l’aggiornamento Android 15 in versione beta per Nothing Phone (2a) e Realme 12 Pro+, con alcune limitazioni regionali e note di cautela per i tester.

Aggiornamento Android 15 Beta per Realme 12 Pro+

L’aggiornamento Android 15 per il Realme 12 Pro+, scoprilo su Amazon, è attualmente disponibile solo per gli utenti in India. Questo aggiornamento beta potrebbe presentare problemi come la mancanza di alcune funzionalità di sistema e app non funzionanti. Realme consiglia di eseguire un backup completo dei dati prima di procedere con l’aggiornamento, dato che il processo cancellerà tutti i dati esistenti. Gli utenti al di fuori dell’India sono avvisati di non installare questa versione beta per evitare malfunzionamenti.

Aggiornamento Android 15 Beta per Nothing Phone (2a)

Per quanto riguarda il Nothing Phone (2a), scoprilo su Amazon, questo è l’unico dispositivo della linea Nothing che riceverà l’aggiornamento Android 15 per ora. L’aggiornamento può essere installato tramite sideload, scaricabile qui. Gli utenti devono essere attenti in quanto l’aggiornamento cancellerà tutti i dati e presenta alcuni problemi noti, come l’impossibilità di registrare impronte digitali e il malfunzionamento del face unlock. Inoltre, alcune app e widget predefiniti non saranno disponibili nel primo build.

Per aggiornare, gli utenti devono copiare il pacchetto di aggiornamento in una cartella chiamata “ota” nella memoria interna del dispositivo e avviare l’aggiornamento tramite un codice speciale nel dialer del telefono. Nothing offre anche l’opzione per tornare alla versione stabile corrente del sistema operativo, se necessario.

Questi aggiornamenti rappresentano passi importanti per entrambi i dispositivi, Phone 2a e realme 12 pro+, in termini di accesso alle nuove funzionalità e miglioramenti di sicurezza offerti da Android 15, sebbene con l’avvertenza che come beta possono presentare instabilità e problemi, e sottolineano l’importanza di testare accuratamente le versioni beta e di seguire attentamente le istruzioni fornite per minimizzare eventuali inconvenienti. Gli utenti sono incoraggiati ad eseguire backup completi e a prepararsi per possibili interruzioni dato che le versioni beta possono contenere errori non ancora risolti.

Editoriali2 settimane fa

Editoriali2 settimane faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste2 settimane fa

Inchieste2 settimane faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia2 settimane fa

Economia2 settimane faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali1 settimana fa

Editoriali1 settimana faAnche su Giovanna Pedretti avevamo ragione

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faJack Dorsey getta la spugna e lascia Bluesky

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità

Smartphone1 settimana fa

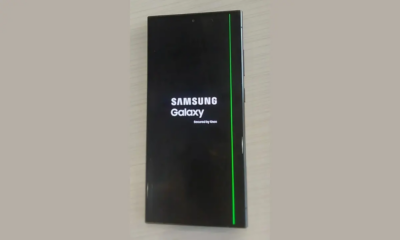

Smartphone1 settimana faRichiesta di Class Action contro Samsung per il Galaxy S24 Ultra