Tech

iOS compromesso: indizi per scoprire se il proprio iPhone è stato hackerato

Tempo di lettura: 6 minuti. I consigli di ESET per verificare l’integrità del proprio IiPhone

Se il vostro iPhone o iPad è connesso a Internet, c’è il rischio che venga violato. Certo, le statistiche sembrano supportare l’idea che il vostro dispositivo iOS sia abbastanza sicuro (e Apple continua ad aggiungere nuove funzioni di sicurezza), ma la vostra sicurezza dipende in gran parte da come utilizzate effettivamente il dispositivo.

In questo articolo esamineremo alcuni dei modi più comuni in cui le minacce informatiche compromettono gli iPhone, alcuni segnali di allarme che il vostro telefono potrebbe essere stato violato e come reagire.

Come può essere violato un iPhone?

Applicazioni caricate lateralmente (sideloading)

Una delle maggiori lamentele nei confronti di iOS è la lentezza del sistema operativo nell’adottare funzioni presenti da tempo sui dispositivi Android. Per ovviare a questo problema, alcuni utenti ricorrono a un’opzione che va contro i termini e le condizioni di Apple: il jailbreak del telefono.

In questo modo si aggirano le limitazioni integrate ai contenuti dell’App Store di Apple, consentendo agli utenti di caricare applicazioni e widget da negozi di terze parti. Il sideloading – l’atto di ottenere un’applicazione da un negozio non ufficiale – può essere fatto anche scaricandola direttamente attraverso un sito web su Safari o qualsiasi altro browser.

Sebbene sia discutibile consentire o meno l’accesso a contenuti provenienti da store di terze parti, per ora solo le applicazioni presenti sull’App Store sono state ufficialmente esaminate per verificarne la sicurezza. Nel frattempo, i rischi sono chiari: installando un’applicazione non verificata, le si dà accesso illimitato al proprio dispositivo.

Applicazioni false nell’App Store

Il negozio ufficiale di Apple sul vostro dispositivo iOS è generalmente noto per fornire contenuti sicuri. Tutte le applicazioni rese disponibili sull’App Store sono state sottoposte a un processo di controllo per verificare la presenza di bug, problemi di privacy, identificazione di fornitori di pubblicità di terze parti e requisiti di licenza.

Ma a volte una cattiva applicazione sfugge alla rete di sicurezza. Un semplice spam di un evento del calendario, un link dannoso condiviso tramite le app di messaggistica o una pubblicità aggressiva visualizzata durante la navigazione in un sito web possono aprire l’App Store e suggerirvi di installare una di queste app recensite in modo impreciso.

E poiché si trovano sullo store ufficiale, non c’è motivo di dubitare della loro autenticità, giusto? Sbagliato. Un’app così poco affidabile cercherà di fare cassa, ad esempio vendendovi qualcosa di cui non avete bisogno (e che non funziona) utilizzando il sistema di acquisti in-app di Apple.

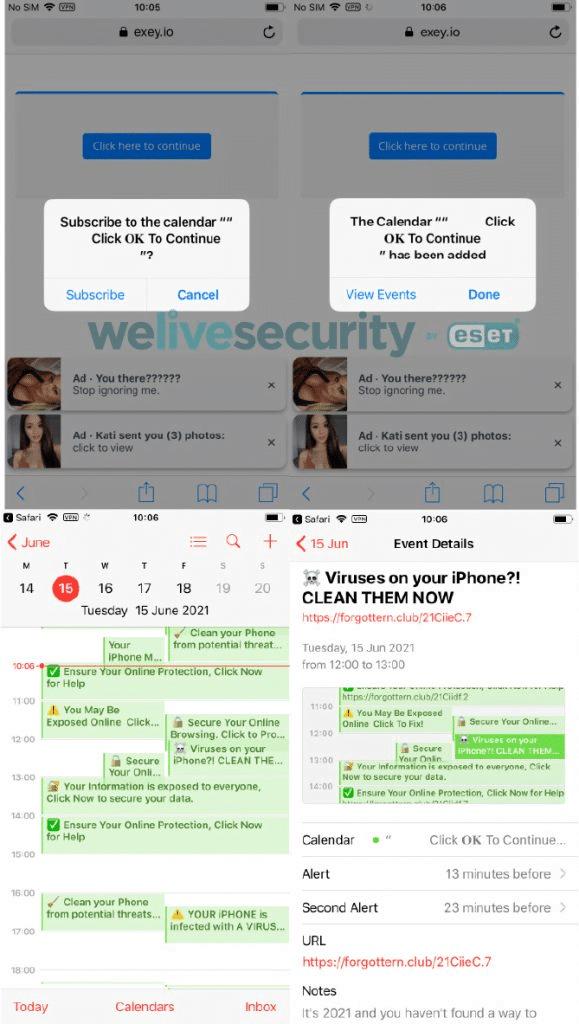

Inviti al calendario

L’app Calendario del vostro iPhone potrebbe sembrare il luogo più sicuro del vostro dispositivo, ma in realtà è uno dei modi più comuni per distribuire malware su iOS. Proprio come chiunque abbiate appena conosciuto può inviarvi un invito sul Calendario per un caffè nel corso della settimana, gli hacker possono fare lo stesso!

Questi inviti indesiderati possono provenire da indirizzi e-mail trapelati o dall’utente che si è involontariamente iscritto a eventi del calendario su siti web poco raccomandabili. Ricordate che le truffe sono progettate per far sì che le persone ci caschino. Quindi, se vi capita, cancellate l’iscrizione al calendario e non toccate mai singoli eventi che non conoscete e di cui non vi fidate, perché vi condurrebbero ad altro spam.

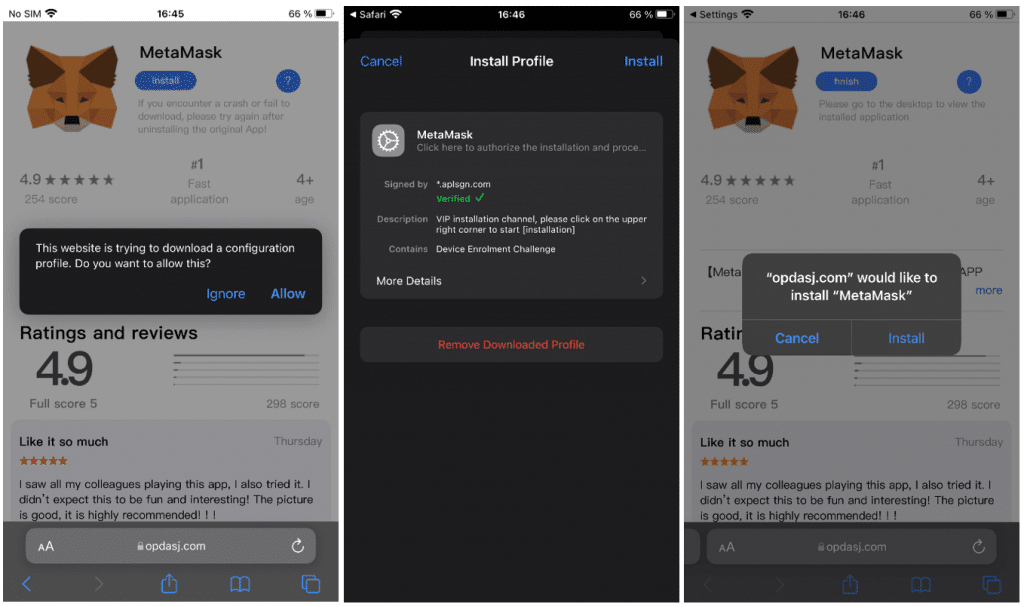

Profili di configurazione

Nel 2010 Apple ha reso possibile l’aggiunta di profili di configurazione ai suoi dispositivi iOS. In questo modo, le aziende potevano gestire sui loro iPhone una serie di impostazioni e funzioni specifiche, nonché installare applicazioni utilizzate internamente che non devono essere disponibili pubblicamente sull’App Store.

Sebbene si tratti di uno strumento utile per l’uso legittimo di aziende e scuole, gli hacker hanno imparato a sfruttare questa funzione. Come di consueto, attraverso attacchi di phishing e trappole di social engineering, gli hacker possono indurre le loro vittime a selezionare un link che installerà un profilo di configurazione dannoso, garantendo loro l’accesso al Wi-Fi, alle impostazioni VPN, alla gestione delle app o al traffico Internet.

Oltre ai rischi per la privacy e la sicurezza posti da questo tipo di minaccia, la maggior parte degli utenti non è a conoscenza delle opzioni di gestione dei profili, dando agli hacker il tempo necessario per esplorare e sfruttare le password degli utenti, rubare informazioni bancarie o addirittura installare spyware.

I rischi sono reali

Se ricevere spam sul calendario sembra un rischio minore, avere qualcuno che ti rintraccia potrebbe sembrare molto peggio. Ma la cosa più pericolosa di questo tipo di hacking è che sono tutti interconnessi. Quello che all’inizio era un piccolo invito a un evento spam può facilmente degenerare nell’installazione di un’applicazione sideloaded o di un profilo di configurazione dannoso.

Tenete presente che il vostro telefono può anche finire nelle mani sbagliate senza che ve ne accorgiate. Questo aspetto può essere particolarmente delicato nel contesto di relazioni abusive. Lo stalkerware, uno strumento utilizzato per accedere ai vostri dispositivi da remoto, può essere installato sul vostro telefono senza il vostro consenso. Gli aggressori possono quindi prendere di mira le vostre informazioni personali su iCloud, tracciare la vostra posizione o accedere alle vostre foto e note.

Come posso capire se il mio iPhone è stato violato?

Se si sospetta o si teme che il proprio iPhone sia stato violato, si possono controllare alcuni elementi per cominciare:

- Livelli della batteria: Le batterie si consumano naturalmente con il tempo. Tuttavia, se il dispositivo ha solo pochi mesi di vita, il consumo troppo rapido della batteria potrebbe essere il segno di un’attività inattesa in background. Controllate quali app stanno utilizzando la batteria e lo stato di salute della stessa per scartare questa opzione.

- Dati: Se non siete grandi utilizzatori del vostro piano dati mobile, ma raggiungete comunque i suoi limiti molto velocemente, è possibile che il vostro iPhone sia stato violato. Un software nascosto sul dispositivo potrebbe utilizzare i dati per trasmettere informazioni. Tuttavia, la cosa più probabile è che si stia dando il permesso a qualche app di lavorare in background.

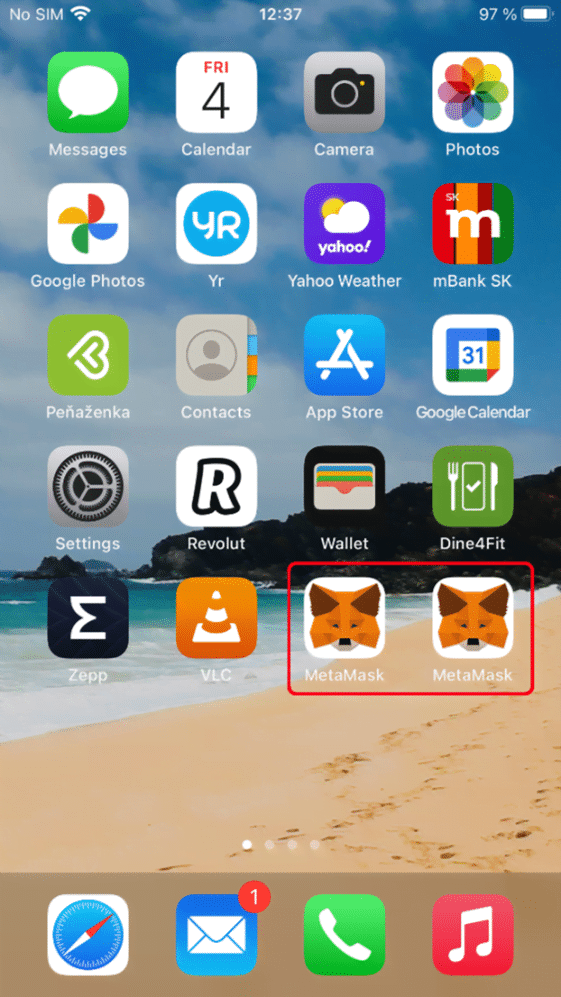

- Strane “cose”: C’è un’app sul vostro iPhone che non ricordate di aver scaricato? O magari un’app che sembra duplicata? Questi potrebbero essere chiari segnali che il vostro dispositivo è stato violato. Gli aggressori potrebbero tentare di installare questi contenuti sul vostro telefono attraverso un’app sideloaded e anche se siete esperti di tecnologia, potete essere vulnerabili a questi stratagemmi.

Come posso rimuovere un hacker dal mio iPhone?

- Controllate se il vostro dispositivo è jailbroken. Sia che siate stati hackerati o che siate stati perseguitati, potreste non essere consapevoli che il vostro telefono è stato jailbroken da qualcun altro. Poiché ora Apple consente di rimuovere le app dalla schermata iniziale, utilizzate la funzione di ricerca per trovare applicazioni per il jailbreak come Cydia o Sileo. Se le trovate, ripristinate completamente le impostazioni di fabbrica del dispositivo.

- Eliminate le app e i profili di configurazione non necessari. Se avete applicazioni che non utilizzate, come quelle per lo sfondo o il meteo, eliminatele. Anche se sono sicure, potrebbero tracciare e vendere i vostri dati a terzi. Rimuovete anche tutti i profili di configurazione che non sono stati installati dalla vostra organizzazione o scuola.

- Controllare le impostazioni delle app. Utilizzate l’app Impostazioni per esaminare tutte le app installate e controllare le autorizzazioni concesse. Sapete a quali app avete dato il permesso di usare la vostra posizione e rimuovete il consenso dalle app che non ne hanno bisogno.

- Cancellate il contenuto e le impostazioni del vostro iPhone o iPad. Assicuratevi di avere un backup delle foto e dei documenti prima di ripristinare completamente il dispositivo. Una volta riacceso, il dispositivo sarà pulito da qualsiasi malware e sarà sufficiente accedere con il proprio ID Apple per renderlo di nuovo vostro.

Posso evitare di essere hackerato?

Tutti possono essere vittime di un attacco informatico, ma potete ridurre al minimo i rischi seguendo alcuni semplici accorgimenti.

Non eseguite il jailbreak del vostro iPhone. Resistete alla tentazione. Potrebbero esserci molte funzioni interessanti, ma i pericoli non ne valgono la pena. Inoltre, il jailbreak annulla la garanzia del dispositivo!

- Non installate applicazioni di terze parti. Ci sono migliaia di app sullo store ufficiale. Se scegliete un iPhone, cercate di attenervi a ciò che è sicuro per voi e per il vostro dispositivo.

- Fate attenzione alle truffe di phishing. Non illudetevi di non cadere nelle truffe: tutti ci caschiamo. Quindi fate attenzione alle e-mail truffaldine che richiedono informazioni personali e che potrebbero rubare le credenziali dell’account.

- Non aprite i link di persone che non conoscete e non riconoscete. Si tratta di un consiglio semplice, ma che vi aiuterà a evitare molti grattacapi.

- Utilizzate l’autenticazione a più fattori. Se gli hacker si impossessano del vostro telefono, impediscono loro di attaccare con successo gli altri account. Aggiungete ulteriori passaggi per proteggere le vostre credenziali.

- Utilizzate una VPN. Rafforzerà la vostra privacy e la protezione dei dati, soprattutto se utilizzate una rete Wi-Fi pubblica.

- Mantenete sempre aggiornato il vostro telefono. Assicuratevi di utilizzare l’ultimo aggiornamento di iOS. Apple aggiunge regolarmente nuove versioni con nuove funzionalità e, soprattutto, patch di sicurezza per proteggere i vostri dispositivi.

Alla fine, indipendentemente dalla probabilità di essere violati, è importante comprendere i rischi e attuare alcune semplici precauzioni. Evitare il jailbreak del dispositivo, astenersi dal toccare link sconosciuti e utilizzare l’autenticazione a più fattori, laddove disponibile, contribuirà a proteggere il dispositivo e i dati.

Smartphone

Bug iOS 17.5: riemergono vecchie foto cancellate

Tempo di lettura: 2 minuti. Un bug nell’aggiornamento iOS 17.5 fa riemergere vecchie foto cancellate, sollevando preoccupazioni tra gli utenti.

L’ultimo aggiornamento iOS 17.5 di Apple sta causando preoccupazioni tra gli utenti, con segnalazioni di un bug che fa riapparire nelle librerie foto vecchie e cancellate, alcune delle quali eliminate anni fa.

Problemi di sincronizzazione e indice

Dopo l’aggiornamento a iOS 17.5, diversi utenti hanno riportato su Reddit e altri forum di aver ritrovato nelle loro gallerie fotografiche immagini che credevano di aver cancellato definitivamente. In alcuni casi, si trattava di foto sensibili o personali eliminate nel 2021, che sono riemerse come se fossero state caricate di recente su iCloud. Altri utenti hanno segnalato episodi simili, con foto risalenti al 2010 che continuano a ricomparire nonostante i tentativi di eliminazione.

Possibili cause del bug

Le cause di questo problema non sono ancora chiare, ma potrebbe trattarsi di un bug di indicizzazione, corruzione della libreria fotografica, o un problema di sincronizzazione tra i dispositivi locali e iCloud Photos. Una teoria suggerisce che, nel tentativo di risolvere un precedente bug di sincronizzazione delle foto con iOS 17.3, Apple potrebbe aver involontariamente introdotto una nuova problematica legata ai backup di iCloud.

Implicazioni per gli utenti

Questo bug solleva questioni significative riguardo la privacy e la sicurezza delle informazioni personali degli utenti, soprattutto considerando la natura sensibile di alcune delle foto coinvolte. La riapparizione inaspettata di foto cancellate può causare imbarazzo o preoccupazioni per la privacy, e solleva dubbi sulla affidabilità dei meccanismi di eliminazione delle foto di Apple. Apple dovrà indagare su questo problema e fornire una soluzione per evitare ulteriori inconvenienti. Gli utenti colpiti dal bug di iOS 17.5 sono invitati a segnalare i loro casi al supporto tecnico di Apple per assistenza.

Tech

Galaxy Watch 7 avrà l’innovativo chip 3nm di Samsung

Tempo di lettura: 2 minuti. Scopri il Galaxy Watch 7 di Samsung con il nuovo chip 3nm che migliora prestazioni ed efficienza

Le ultime anticipazioni sul Galaxy Watch 7 di Samsung rivelano che almeno uno dei modelli potrebbe essere dotato del primo chip costruito con il processo a 3nm della compagnia, segnando un significativo passo avanti in termini di tecnologia e prestazioni per gli smartwatch.

Un salto generazionale nel design dei chip

Il Galaxy Watch 7 si distingue non solo per le sue funzionalità avanzate ma anche per l’adozione di un chip Exynos W1000 a 3nm, una vera novità per gli orologi intelligenti di Samsung. Questo chip, caratterizzato da un’architettura di seconda generazione, promette miglioramenti notevoli in termini di velocità e efficienza energetica, con prestazioni superiori del 20% e un incremento dell’efficienza energetica anch’esso del 20%.

Variazioni e modelli previsti

Si prevede che la serie Galaxy Watch 7 includa tre diversi modelli, ognuno con un proprio punto di prezzo e set di caratteristiche. Tra questi, ci sarà il Galaxy Watch 7 Pro e un’altra variante che potrebbe essere un modello FE o simile. La grande incognita rimane su quale dei modelli sarà effettivamente equipaggiato con il nuovo chip 3nm; è possibile che solo la variante Pro lo includa, mentre il modello di base potrebbe utilizzare un chip meno avanzato, come l’Exynos W940 ipotizzato in precedenza.

Implicazioni per il mercato degli smartwatch

L’introduzione di un chip a 3nm in uno smartwatch rappresenta una svolta tecnologica che potrebbe ridefinire gli standard di performance e durata della batteria in questa categoria di dispositivi. Se Samsung conferma queste innovazioni nel Galaxy Watch 7, potrebbe consolidare ulteriormente la sua posizione di leader nel mercato degli smartwatch, offrendo agli utenti un dispositivo estremamente capace e efficiente.

Galaxy Watch 7, scopri le offerte su Amazon, con il chip Exynos W1000 a 3nm è atteso con grande interesse per vedere come le promesse di miglioramenti delle prestazioni si tradurranno in esperienze utente tangibili. Sarà interessante vedere come questa tecnologia influenzerà l’uso quotidiano e l’interazione con gli smartwatch.

Smartphone

Xiaomi Redmi K70 Ultra: nuova certificazione conferma la ricarica a 120W

Tempo di lettura: < 1 minuto. Il Redmi K70 Ultra di Xiaomi con ricarica a 120W promette prestazioni top di gamma e innovazioni in ricarica rapida.

Xiaomi ha recentemente ottenuto la certificazione 3C per il suo nuovo smartphone di punta, il Redmi K70 Ultra, che promette prestazioni eccezionali con supporto per la ricarica rapida a 120W.

Innovazioni in ricarica e prestazioni elevate

Il Redmi K70 Ultra si distingue per la sua capacità di supportare una ricarica cablata fino a 120W grazie al caricatore MDY-14-ED, una caratteristica che garantisce tempi di ricarica estremamente ridotti, posizionando questo dispositivo tra i più veloci del mercato in termini di ricarica. In aggiunta, sarà compatibile anche con il supporto di ricarica wireless MDY-16-EB, che offre una potenza di 80W.

Potenzialità hardware di spicco

Oltre alle sue capacità di ricarica, il Redmi K70 Ultra è atteso per le sue impressionanti specifiche hardware, che includono il chipset Dimensity 9300+, fino a 24 GB di RAM LPDDR5T e 1 TB di memoria interna UFS 4.0. Queste caratteristiche indicano che il dispositivo non solo sarà eccezionalmente veloce nella ricarica, ma anche potente e capace di gestire qualsiasi tipo di applicazione o gioco con facilità.

La grande incognita rimane se Xiaomi implementerà miglioramenti significativi nel comparto fotografico del Redmi K70 Ultra o se le novità si limiteranno principalmente al nuovo chipset MediaTek. Questo aspetto sarà cruciale per gli utenti che valutano l’acquisto basandosi sulla qualità della fotocamera.

Redmi K70 Ultra, Xiaomi sembra pronta a stabilire nuovi standard nel mercato degli smartphone, offrendo tecnologie avanzate di ricarica e specifiche hardware di alto livello che promettono di attrarre sia gli appassionati di tecnologia che gli utenti generalisti in cerca di un dispositivo performante e la certificazione sulla ricarica da 120 w promette bene.

Editoriali2 settimane fa

Editoriali2 settimane faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste2 settimane fa

Inchieste2 settimane faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia2 settimane fa

Economia2 settimane faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali1 settimana fa

Editoriali1 settimana faAnche su Giovanna Pedretti avevamo ragione

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faJack Dorsey getta la spugna e lascia Bluesky

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

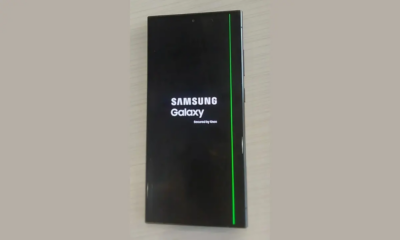

Smartphone1 settimana fa

Smartphone1 settimana faRichiesta di Class Action contro Samsung per il Galaxy S24 Ultra

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità