Sommario

Nell’ambito delle minacce emergenti legate alla pubblicità fraudolenta, l’operazione denominata Scallywag rappresenta una delle architetture più complesse e insidiose mai osservate. Secondo quanto riportato da HUMAN Security, il meccanismo si fonda su un sistema articolato di cloaking pubblicitario, manipolazione del traffico web e monetizzazione indiretta di contenuti pirata, orchestrato attraverso moduli WordPress ampiamente disponibili e strumenti di tracciamento pubblicitario. L’operazione si colloca nel solco di precedenti campagne come Camu e Merry-Go-Round, dalle quali riprende l’approccio tecnico e l’impostazione strategica, ma ne amplia la portata su scala industriale.

L’intera infrastruttura si regge su una rete di cashout domains, intermediari tecnici che si presentano come blog legittimi, ma che in realtà funzionano da schermo tra il contenuto illegale e l’ecosistema pubblicitario, permettendo ai criminali di incassare denaro da visitatori inconsapevoli. Con un picco di 1,4 miliardi di richieste di bidding fraudolente al giorno, Scallywag ha ridefinito gli standard della frode pubblicitaria online applicata al settore della pirateria.

Dalla pirateria al profitto: il meccanismo a più stadi di Scallywag

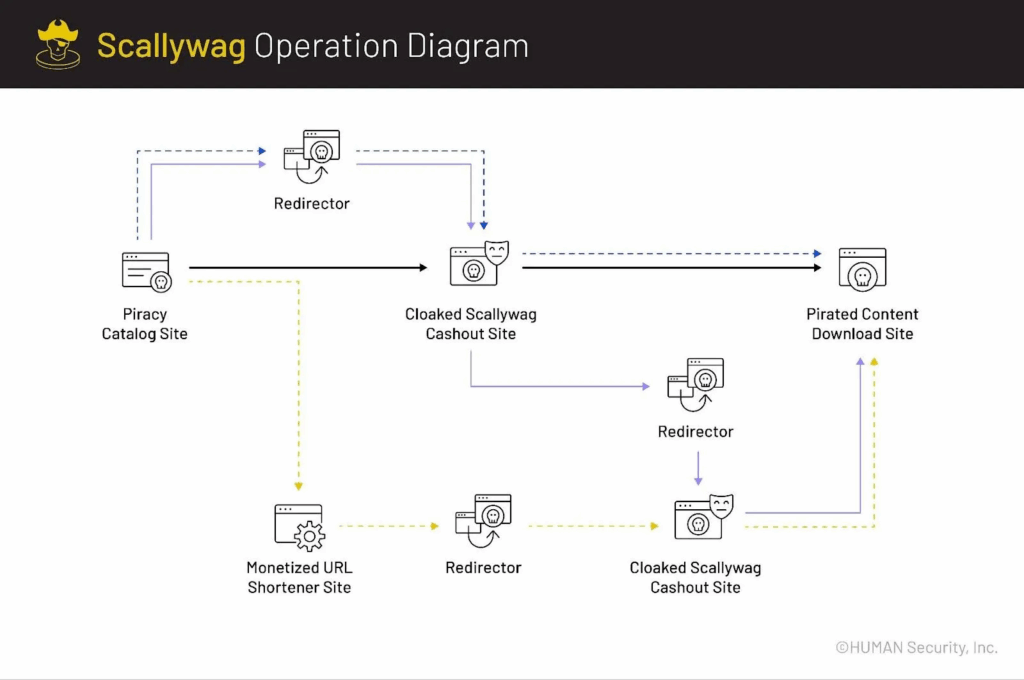

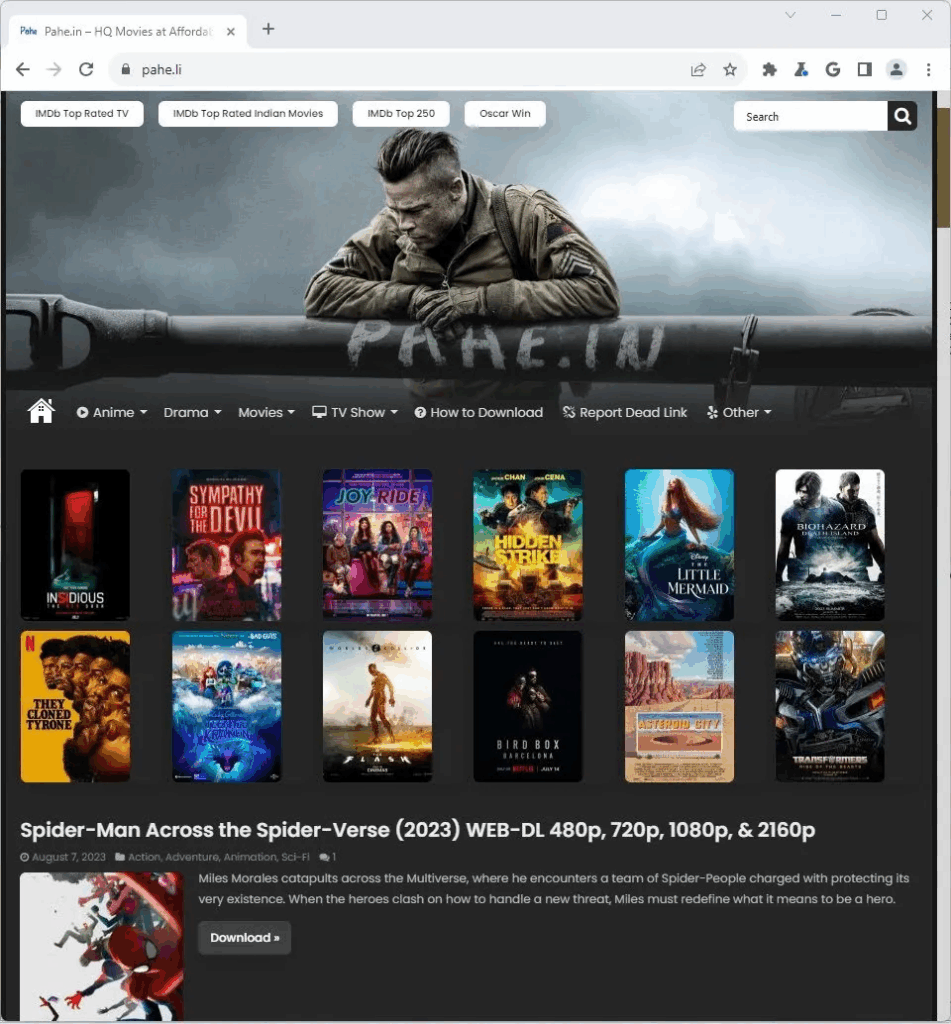

L’infrastruttura Scallywag nasce da un’idea semplice, ma estremamente scalabile: trasformare il desiderio di accedere a contenuti pirata in una fonte redditizia per i criminali, senza mai ospitare direttamente materiale illegale sui propri server. L’utente, alla ricerca di contenuti multimediali gratuiti su un sito catalogo, clicca sul link desiderato e viene immediatamente indirizzato verso una pagina intermediaria camuffata, su cui vengono caricati annunci pubblicitari. Solo dopo una serie di azioni obbligatorie, come attese temporizzate o risoluzione di CAPTCHA, l’utente ottiene l’accesso al contenuto.

Il punto critico di questa catena è rappresentato dai moduli WordPress installati da chi gestisce i siti coinvolti. Questi moduli — identificati come Soralink, Yu Idea, WPSafeLink e Droplink — non richiedono competenze tecniche avanzate e consentono di configurare in pochi passaggi un sistema completo di cloaking e redirect. Gli attori malevoli possono decidere il numero di annunci da visualizzare, il comportamento del sito in base all’origine del traffico e il tipo di contenuto da mostrare agli spider pubblicitari rispetto agli utenti reali.

Tecniche di manipolazione dell’esperienza utente e monetizzazione forzata

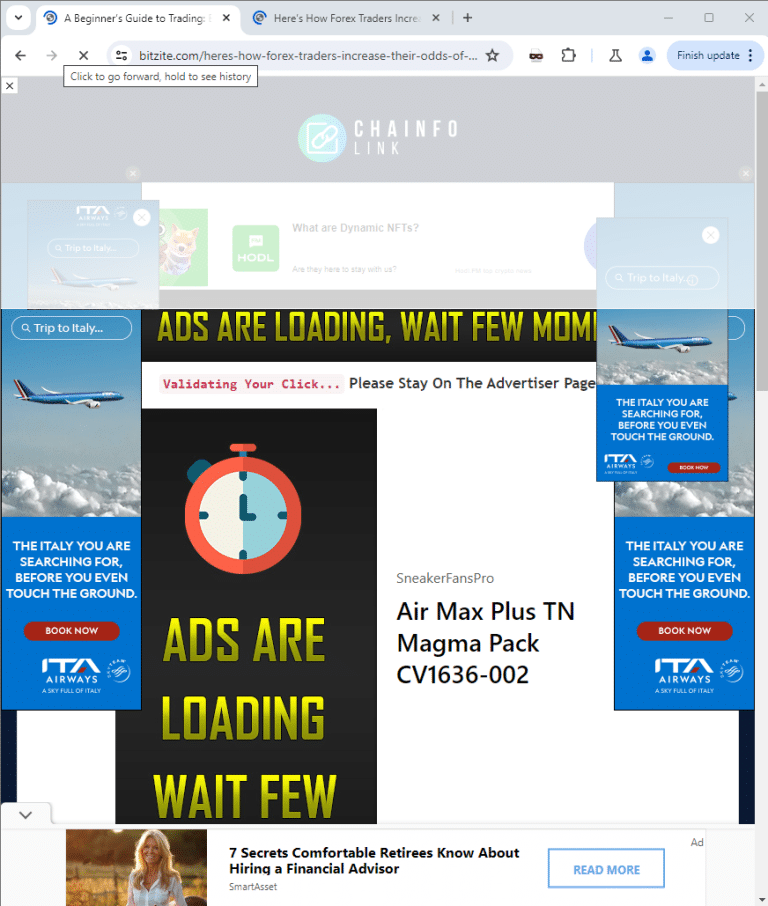

Il comportamento delle pagine intermedie è progettato per massimizzare la rendita pubblicitaria, sfruttando ogni secondo dell’attenzione dell’utente. In particolare, vengono imposte azioni obbligatorie come lo scrolling completo della pagina, la navigazione attraverso più livelli di link interni e l’attesa di timer visivi. In alcuni casi, l’utente deve interagire con pulsanti che cambiano etichetta da “Attendere…” a “Download”, solo dopo che i banner pubblicitari si sono caricati completamente.

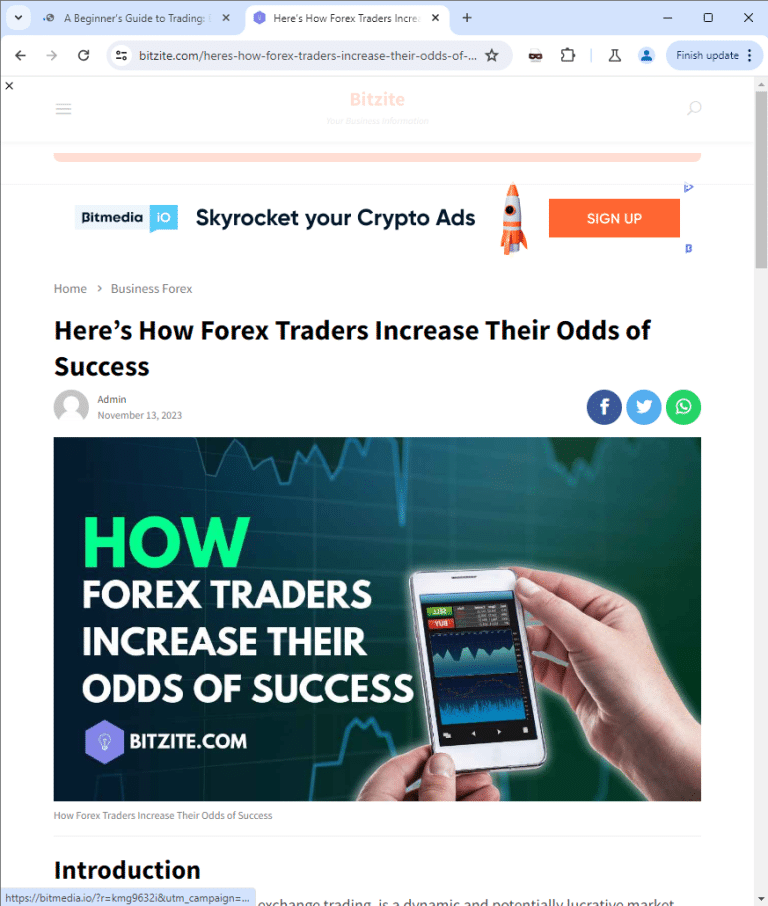

Le versioni “decloaked” delle stesse pagine, visibili solo in presenza di redirect da siti pirata o accorciatori URL, sono piene di annunci e prive di contenuti utili. Al contrario, la stessa URL, se visitata direttamente da un crawler o da un browser normale, si mostra come un innocuo blog di criptovalute, cucina o lifestyle. Questa tecnica, nota come cloaking, consente ai criminali di superare i controlli automatizzati delle piattaforme pubblicitarie, facendo apparire le visite come genuine e provenienti da siti conformi alle policy.

Architettura modulare e decentralizzazione dell’infrastruttura

Uno degli aspetti più pericolosi di Scallywag risiede nella modularità e distribuzione della sua architettura. I moduli WordPress utilizzati sono venduti liberamente su forum, marketplace e persino su YouTube, dove esistono centinaia di video tutorial che illustrano come installarli e monetizzare il traffico. In questo modo, il modello Scallywag può essere replicato all’infinito da singoli attori, ciascuno dei quali può modificare le variabili per adattarle alla propria strategia.

Tre dei moduli principali — Soralink, Yu Idea e WPSafeLink — vengono distribuiti come plugin commerciali con documentazione disponibile dal 2016 al 2020, mentre Droplink è gratuito, ma accessibile solo dopo aver attraversato una catena di pagine piene di annunci. Questo approccio rende la diffusione virale e resistente a ogni tentativo di interdizione centralizzata, dal momento che le installazioni sono indipendenti tra loro e facilmente replicabili.

Misure difensive, impatto sul traffico globale e declino post mitigazione

L’attività di contrasto da parte di HUMAN Security ha portato a una riduzione del 95% nel traffico associato a Scallywag, grazie a contromisure sofisticate che vanno oltre i classici filtri basati su dominio. I ricercatori hanno adottato una metodologia comportamentale, capace di rilevare pattern anomali nella sequenza delle richieste pubblicitarie e nella composizione degli headers HTTP, che indicano un uso fraudolento degli spazi pubblicitari.

Una delle tecniche più usate dagli attori malevoli per aggirare le mitigazioni è la domain rotation, ovvero la creazione continua di nuovi domini di cashout, per sostituire quelli bloccati. Tuttavia, le strategie difensive avanzate implementate da HUMAN sono riuscite a intercettare anche i nuovi domini grazie alla persistenza delle dinamiche fraudolente sottostanti, che restano riconoscibili a prescindere dal dominio utilizzato.

Nonostante il successo parziale nel contenere l’impatto della campagna, alcuni operatori hanno già tentato una migrazione verso nuovi sistemi di monetizzazione, basati su reti di content discovery piuttosto che sulla pubblicità tradizionale, nel tentativo di sfuggire alla sorveglianza automatizzata.

Decentralizzazione criminale e monetizzazione illecita nel web moderno

Il caso Scallywag dimostra in modo inequivocabile che la monetizzazione della pirateria digitale ha assunto forme complesse e altamente tecnicizzate, che sfruttano strumenti legittimi come WordPress, plugin modulari e reti pubblicitarie programmatiche. L’infrastruttura risulta difficile da disarticolare, proprio perché ogni nodo è potenzialmente indipendente e gestito da attori diversi.

Il ruolo dell’ad fraud nel finanziare questi sistemi si conferma centrale, rendendo necessario un approccio difensivo multilivello, capace di analizzare comportamenti in tempo reale, piuttosto che affidarsi a blocchi statici o signature.

Con una capacità di adattamento continua, modelli di cloaking sempre più sofisticati e una community criminale che agisce apertamente su piattaforme mainstream, Scallywag segna un’evoluzione strutturale nelle tecniche di evasione pubblicitaria e rappresenta un campanello d’allarme per l’intero ecosistema dell’ad tech e della cybersecurity.