Le nuove analisi sulle minacce informatiche mettono in luce due fronti di rischio critico per aziende e sviluppatori: la gestione inadeguata delle chiavi applicative pubblicate su repository e la vulnerabilità di esecuzione remota di codice (RCE) che colpisce Wing FTP Server, piattaforma usata da numerose realtà enterprise e provider di servizi cloud.

Leaked app_key pubblici: un pericolo silente nella supply chain software

Un’indagine approfondita pubblicata da GitGuardian rivela come decine di migliaia di app_key – chiavi di autenticazione per applicazioni, API, servizi cloud e piattaforme SaaS – siano frequentemente esposte in repository pubblici su GitHub, GitLab, Bitbucket e altre piattaforme di versionamento. I ricercatori hanno scoperto centinaia di app_key attivi non solo su progetti personali o amatoriali, ma anche in repository di aziende, prodotti open source e librerie largamente adottate nella supply chain IT. In alcuni casi, le chiavi erano state caricate per errore insieme a file di configurazione, in altri erano rimaste accessibili anche dopo merge o fork di branch di sviluppo, permettendo accesso non autorizzato a risorse cloud, storage, database e ambienti di produzione.

Implicazioni operative e tecniche

L’esposizione di app_key consente a un attaccante di impersonare applicazioni, accedere a dati sensibili, effettuare chiamate API, compromettere flussi CI/CD o inserire codice malevolo nella catena di distribuzione software. Le chiavi trovate spesso non sono soggette a rotazione automatica e rimangono attive per mesi o anni, favorendo il rischio di attacchi supply chain a lungo termine. GitGuardian raccomanda l’implementazione di scanner automatici, rotazione periodica delle chiavi e controllo degli accessi granulari, oltre a procedure di incident response immediate per la revoca e la sostituzione in caso di leak.

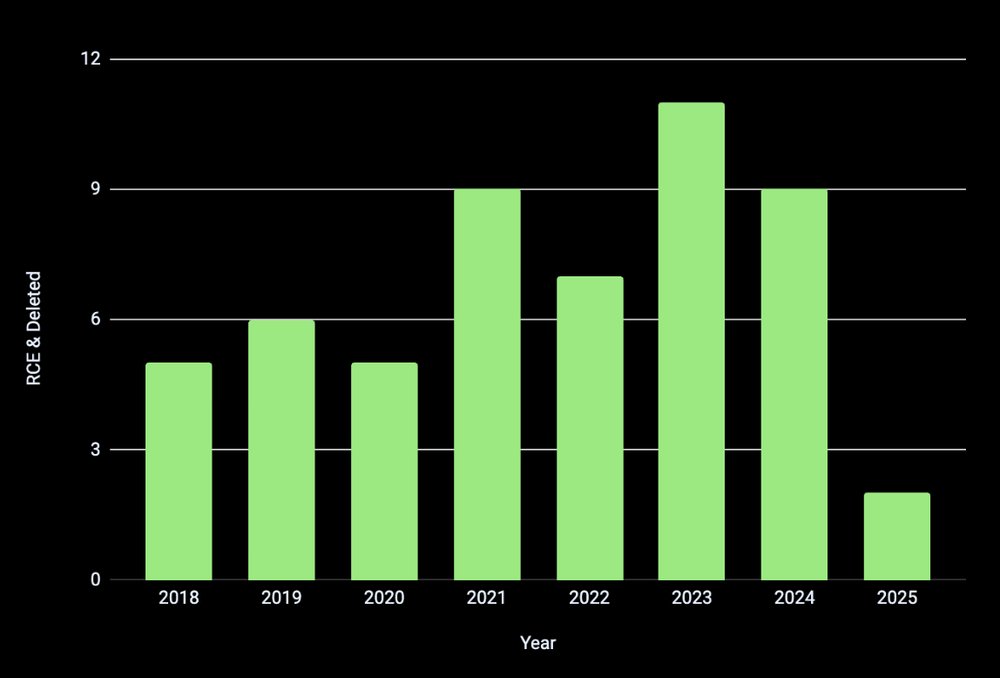

Vulnerabilità RCE in Wing FTP Server: attacchi attivi e patch urgenti

Wing FTP Server, diffuso soprattutto in ambienti enterprise e provider cloud per la gestione sicura dei trasferimenti file, è stato recentemente colpito da una vulnerabilità RCE critica (CVE-2024-4040). I ricercatori e i team di sicurezza hanno identificato exploit attivi che permettono a un utente remoto non autenticato di eseguire codice arbitrario sul server, sfruttando una falla nella gestione delle richieste HTTP verso endpoint specifici.

L’exploit consente la compromissione totale del sistema: dall’accesso a dati riservati alla creazione di backdoor persistenti, fino all’utilizzo della macchina come punto di partenza per movimenti laterali all’interno della rete. Gli attacchi, già osservati in-the-wild, mostrano payload adattabili sia a sistemi Windows che Linux, con una rapidità di propagazione che rende indispensabile l’aggiornamento immediato all’ultima versione del software rilasciata dal vendor.

Conseguenze della fuga di app_key e difesa della supply chain

La diffusione incontrollata di app_key nei repository pubblici rappresenta una delle principali minacce alla supply chain software moderna. Un malintenzionato in possesso di una chiave valida può avviare azioni di escalation che vanno dalla compromissione di ambienti di test e produzione fino all’impatto diretto su clienti e utenti finali. Il rischio si amplifica nei contesti CI/CD, dove chiavi condivise o lasciate in chiaro consentono la modifica del codice sorgente, la pubblicazione di release malevole o l’iniezione di malware in librerie e servizi downstream.

Per limitare i danni, è fondamentale implementare pipeline di scansione automatica delle credenziali, policy di least privilege e rotazione costante delle chiavi, oltre a un monitoraggio continuo dei repository e degli accessi tramite strumenti di secrets detection e alerting proattivo. La tempestività nella revoca delle chiavi esposte resta la misura più efficace per prevenire l’abuso.

Attacco RCE a Wing FTP Server: dettagli tecnici e raccomandazioni

L’exploit attivo contro Wing FTP Server sfrutta una vulnerabilità critica (CVE-2024-4040) che interessa le versioni non aggiornate, consentendo l’esecuzione di codice remoto senza autenticazione previa. Gli attaccanti, tramite richieste HTTP artatamente costruite, possono installare web shell, scaricare altri malware, manipolare file o acquisire il pieno controllo del server vulnerabile. La facilità di sfruttamento e la presenza di codice PoC pubblico stanno favorendo una rapida diffusione degli attacchi, con bersagli privilegiati tra provider di servizi cloud, aziende IT e settori che gestiscono grandi volumi di file riservati o dati sensibili.

Le best practice suggerite includono l’aggiornamento immediato all’ultima release sicura di Wing FTP Server, la revisione dei log di accesso per individuare tentativi di exploit e la segregazione della piattaforma su reti interne non accessibili direttamente da internet. È inoltre consigliabile adottare strumenti di threat intelligence e intrusion detection per segnalare attività anomale e facilitare la risposta rapida in caso di compromissione.

Gestione delle chiavi e patch management come priorità di sicurezza

L’emergere di queste due minacce sottolinea la centralità della gestione delle chiavi applicative e della rapidità nel patch management all’interno delle strategie di difesa moderna. Solo una combinazione di automazione, processi di revisione continui e cultura della sicurezza può ridurre la superficie d’attacco e mitigare l’impatto di vulnerabilità e fughe di credenziali che rischiano di colpire tutta la filiera IT.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.