Editoriali

La patente sociale dell’Emilia Romagna: uno strumento ottimo, ma speriamo non venga gestito alla “Facebook”

In questi giorni di guerra ha destato scalpore l’iniziativa del comune di Fidenza dell’istituire una patente sociale per i cittadini virtuosi a cui si è aggiunto anche l’interesse di altri comuni. Non è un caso che la patente sociale subentri ad un periodo appena trascorso nel quale c’è stato un “semaforo” sociale: il Greenpass. Uno strumento anche questo politico, come hanno ammesso tutte le parti coinvolte in causa, ma anche un precursore e nuovo parente della già sperimentata patente a punti che ha rallentato la marcia di molte auto in autostrada e nelle extraurbane.

La patente sociale è essenzialmente una card, fisica e virtuale, dove il cittadino parte da una base di partenza. Più virtuoso è e più guadagna punti, più punti guadagna più ha diritto a dei benefit e, nel caso di Fidenza, sicuramente è conosciuto: il diritto alla casa.

All’interno del documento vengono riportate le tabelle “dei divieti e degli obblighi legati all’alloggio e agli spazi accessori”, entrati in vigore dal 19 marzo scorso. Tra i divieti, figurano “l’utilizzo di barbecue e griglie sul balcone” (pena la perdita di 10 punti) o l’ospitare “persone estranee al nucleo senza la preventiva autorizzazione del Comune e/o dell’Ente gestore”, comportamento che si tradurrebbe in una multa di 50 euro e nella decurtazione di 25 punti dalla “Carta dell’assegnatario”. Per quanto riguarda, invece, gli spazi comuni è vietato consumare alcolici o “distribuire cibo alle popolazioni libere di colombi e volatili in genere”, pena la perdita di 10 punti. Nel caso di segnalazioni e quindi di possibili “comportamenti illeciti”, il nuovo regolamento approvato dal Comune di Fidenza prevede l’intervento di un “agente accertatore” formato da ACER, la società che gestisce gli alloggi popolari in Emilia-Romagna. Al funzionario è assegnata la facoltà di ispezionare gli alloggi e sanzionare i nuclei familiari.

fonte https://www.lindipendente.online/2022/03/23/il-comune-di-fidenza-introduce-la-patente-a-punti-per-le-case-popolari/

“Più curi il tuo immobile comunale, più paghi regolarmente e più punti prendi”. Chi invece non lo fa? Non è degno di vivere in un alloggio comunale.

Detto così suona bene per il classico spot all’italiana dove le persone amano dividersi tra giustizialisti ed antifascisti “anomali”, così definiti perché quelli veri sono quasi sempre a favore di queste iniziative nazionalpopolari e lo notiamo dal padrino dell’iniziativa: il presidente dell’Emilia Romagna Stefano Bonaccini che aspira ad essere il leader nazionale del Partito Democratico e per forza di cose deve dare l’esempio della società modello del futuro, che richiede una trasformazione in questo presente fatto di crisi del lavoro e geopolitiche.

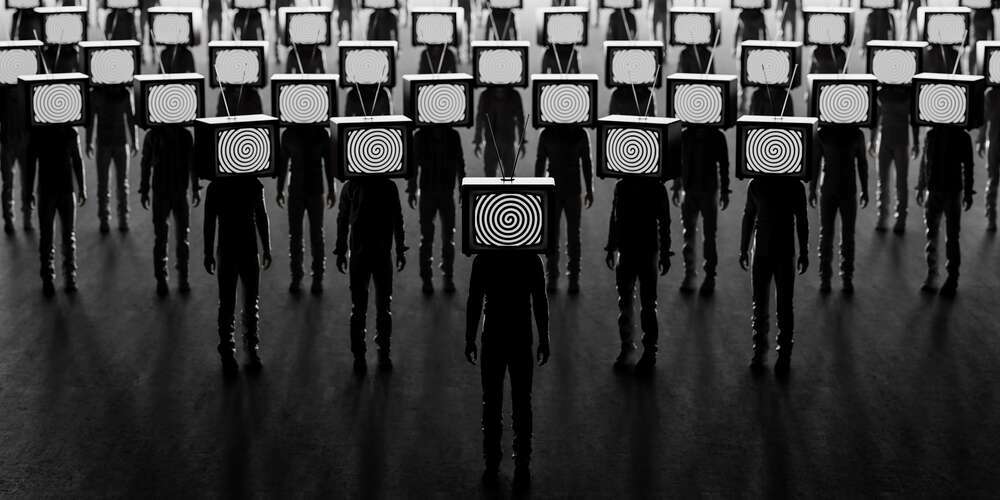

La società della sorveglianza composta dal monitoraggio costante delle nostre vite, adesso si sposta a quella del controllo dove vige la missione “ti sorveglio, ma posso anche decidere la tua vita in modo arbitrario“.

No, quanto virgolettato non è una forzatura, ma come si è detto è un punto positivo su cui si può essere d’accordo anche visto che il cittadino onesto è quello che non ha difficoltà nel rispettare le regole ed essere ligio agli ordini del quieto vivere.

Il problema reale, però, risiede nel metodo e nel contesto perché un precedente di credito sociale c’è in Cina ed online. Il modello cinese, oltre ad avere un sistema di sorveglianza all’avanguardia tanto da avergli noi italiani affidato le telecamere delle strutture governative, comprese quelle dell’intelligence dove il regime non tollera per esempio la libertà di espressione e di manifestare, ne consegue che le persone se aprono bocca vengono penalizzate e “bullizzate” quando si trovano nei luoghi affollati ed i monitor di strada avvisano la gente lì presente della presenza di persone “indegne” perché prive di crediti sociali.

In poche parole, quali sono le regole alla base che consentono di fare questo?

Se l’Italia dovesse attuare delle regole sempre più stringenti per via delle crisi senza fine che contraddistingueranno i prossimi anni, siamo sicuri che il credito sociale non diventi uno strumento intimidatorio?

Altro aspetto da non sottovalutare, come funzioneranno le sanzioni?

Ci sarà modo di appellarsi alle decisioni? Oppure sceglieranno il modello Facebook?

Ecco, questo è un altro problema su cui vale la pena riflettere: una persona accusata di compiere reati ed è innocente, come si colloca in questo schema?

Gli vengono tolti i punti oppure ha modo di appellarsi? E in che modo?

Facebook, che ha dichiarato in questi mesi di avere lo scopo di tutelare i reati di opinione in primis e già questo puzza di fascismo e di regole avverse alla piazza libera di Internet, quando una persona ha da ridire sulla decisione, cosa succede?

Questo è possibile già spiegarlo. Innanzitutto Facebook commina delle penalità singole o congiunte come l’impossibilità di postare, di pubblicare nei gruppi e quella peggiore, soprattutto quando lo fa verso un professionista dell’informazione o una persona coinvolta socialmente, di togliere la visibilità per diversi mesi ai post dell’utente.

Se ci si appella, non si ha la certezza che il ricorso venga osservato da una persona manualmente e se pure forse non c’è possibilità di riscrivere manualmente delle memorie difensive, come fa Google, mancando di rispetto all’utente. In poche parole, i ricorsi vengono sempre respinti e viene fornita una ulteriore opportunità come quella di rivolgersi ad un comitato indipendente che però “esamina casi campione una tantum“, ci fanno sapere dal social che si prefigge di essere i social modello di democrazia.

Ecco, che intenzione c’è quindi nel gestire la premialità di questi crediti sociali che non interessano lo spazio virtuale, ma la vita reale?

Proprio perché la tecnologia aiuta, idem una eventuale schedatura, è possibile capire come si collocherà la tecnologia sulle fasce deboli digitalmente parlando?

L’aspetto rischioso è proprio questo: il contesto ibrido. Una tecnologia del genere dovrebbe abolire l’arbitrio umano per funzionare meglio ed impiegarlo solo nei casi estremi per certificare le gravi sanzioni comminate delle “macchine” ed il fattore patente a punti lo dovrebbe insegnare. Un tutor scatta la foto, l’agente l’approva, e arriva in automatico la multa a casa o sul cassetto fiscale.

In questo caso, i punti come verranno decurtati e a quali leggi faranno riferimento?

Quale sarà la possibilità di manipolazione degli esseri umani sulle scelte delle macchine di sorveglianza?

Interrogativi che lasciano spazio a delle decisioni apparentemente superficiali e che rispondono al comando “bisogna partire e poi si aggiustano le cose“: concetto corretto se non fosse che in ballo ci sia la dignità sociale delle persone ed i diritti basilari. Un altro aspetto fondamentale è quello del valutare l’affidamento del trattamento dati al pubblico o al privato con tutta la discussione che ne deriverebbe, come già avvenuto nel caso di Immuni. Oltre a questo, è innegabile la pericolosità per la democrazia l’iniziare a mettere in piedi un progetto di questa portata per poi modificarlo ed il greenpass lo ha dimostrato.

Da semaforo vaccinale a semaforo sociale che ha limitato alcuni diritti fondamentali e non per questioni sanitarie, ma politiche visti gli effetti e la stessa ammissione della componente politica dirigenziale del Bel Paese.

In conclusione, l’idea dell’istituzione del credito sociale può essere utile, ma in periodi così incerti di guerra rappresenta un rischio concreto per l’attuazione di un sistema “provvisorio” fallace sotto molti punti di vista e che possa stabilizzarsi con evidenti rischi per il funzionamento democratico del Paese.

Editoriali

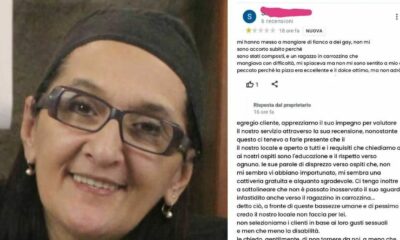

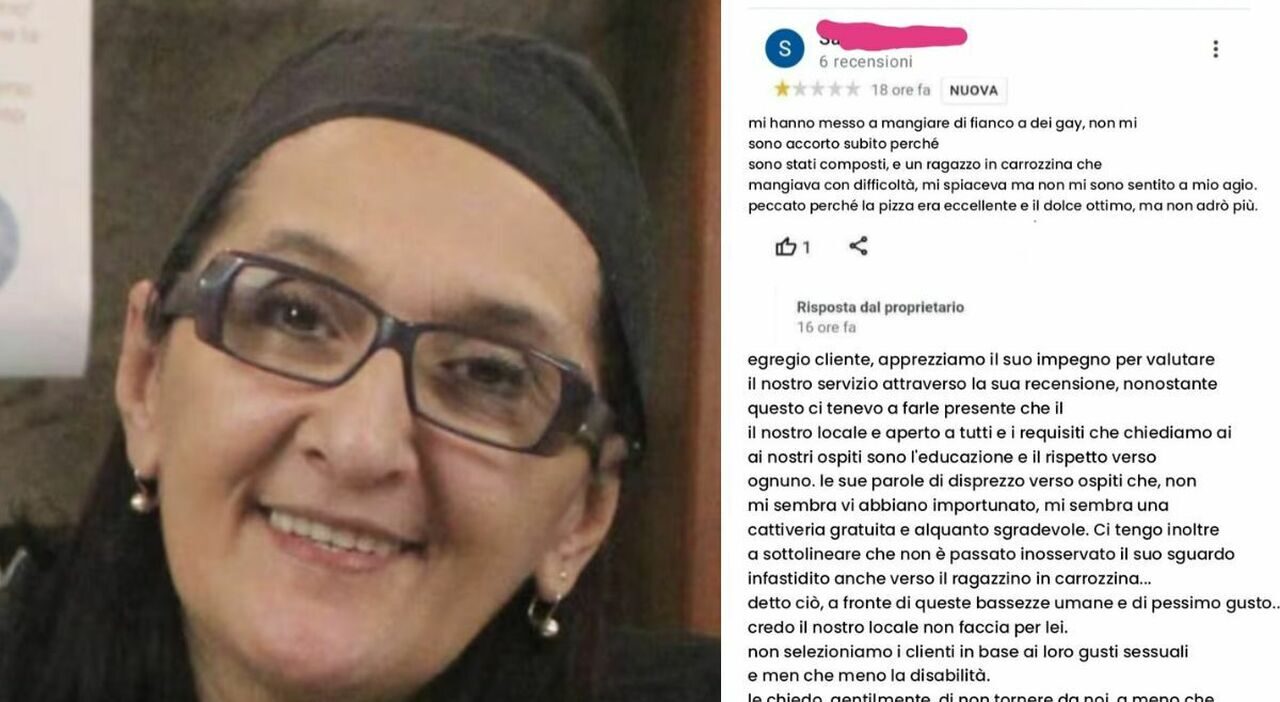

Anche su Giovanna Pedretti avevamo ragione

Tempo di lettura: 2 minuti. Procura di Lodi chiede l’archiviazione sul suicidio di Giovanna Pedretti, escludendo colpe di Lucarelli e Biagiarelli: la recensione era falsa

Recentemente, la Procura di Lodi ha avanzato una richiesta di archiviazione per il caso di Giovanna Pedretti, la ristoratrice di Sant’Angelo Lodigiano trovata morta a gennaio nelle acque del Lambro. L’indagine ha escluso qualsiasi istigazione o aiuto al suicidio da parte di terze persone.

Dettagli dell’indagine

La vicenda di Pedretti aveva suscitato grande attenzione mediatica, specialmente sui social media, dopo che era stata accusata ingiustamente di aver pubblicato una recensione falsa online. Questo episodio era seguito a una tempesta di critiche, principalmente influenzata da una serie di post di Selvaggia Lucarelli e del suo compagno, Lorenzo Biagiarelli, che avevano messo in dubbio l’autenticità della recensione. Tuttavia, le indagini hanno dimostrato che la recensione era effettivamente falsa e che nessuna azione diretta di terzi ha contribuito al tragico evento.

Esito e Reazioni

Con la richiesta di archiviazione, si chiude un capitolo doloroso, ma sorgono interrogativi sulla responsabilità dei media e delle figure pubbliche nell’amplificare situazioni che possono avere conseguenze gravi. Selvaggia Lucarelli, tramite i suoi canali social, ha espresso sollievo e ha criticato duramente la stampa per la gestione della notizia, sottolineando come la situazione abbia evidenziato una “storia squallida e meschina”.

Matrice Digitale dalla parte della verità

Matrice Digitale si è schierata senza esito a favore di Selvaggia Lucarelli e del giornalista del TG3 andato a chiedere spiegazioni sulla veridicità del post su cui si è scatenata una gogna mediatica con un richiamo ufficiale dell’azienda attraverso il Governo. La verità era chiara dall’inizio: la recensione era falsa ed era stata trasformata in una notizia solo perchè sfruttava l’immagine della comunità LGBT con un messaggio che poteva essere positivo, ma non era sicuramente una notizia. Questo caso non dovrebbe passare inosservato per “rispetto del dolore della famiglia” bensì diventare un caso di studio come tanti altri avvenuti in passato dove la notizia si è costruita per fini politici e commerciali.

Editoriali

Chip e smartphone cinesi ci avvisano del declino Occidentale

Tempo di lettura: < 1 minuto. Un declino quasi annunciato facendo un’analisi geopolitica degli ultimi eventi nel settore dei semiconduttori

Dopo mesi di sanzioni alla Russia si scopre che l’approvvigionamento di Mosca dei processori è ritornato al livello di normalità Questo vuol dire che su 140 paesi nel mondo, le sanzioni anglo-euro-nato non sono state efficaci a costringere i russi a “rubare le lavatrici per utilizzare i chip“.

La Russia, sta costruendo in casa sua i processori, ma non hanno molto successo se consideriamo il fatto che molti sono difettosi. Quindi li prende dalla Cina che attraverso Huawei è entrata silenziosamente nel Mercato Europeo con la sua ultima creatura: la Serie Pura 70 non solo è uno smartphone potente, ma allo stesso tempo è l’evoluzione in stile Apple di quella che un tempo era considerata una cinesata.

Oggi questa cinesata è prodotta al 90% in Cina con materiali cinesi e questo dovrebbe far comprendere a noi Europei che se non facciamo i bravi, saremmo costretti ad usare i chip delle friggitrici ad aria e le plastiche delle bici per produrre degli smartphone.

Chiudiamo l’analisi, che difficilmente leggerete altrove per tanti motivi, tra cui la lesa maestà. La chiusura della fabbrica di Intel in Russia coincide con risultati economici disastrosi del gigante tecnologico.

Indovinate chi sta sopperendo a questa perdita con fondi pubblici: l’Europa.

Editoriali

MITRE vittima di zero day Ivanti: anche i migliori le prendono

Tempo di lettura: 2 minuti. Anche le organizzazioni ben preparate come MITRE possono essere vulnerabili a minacce cibernetiche avanzate

Nel contesto della sicurezza informatica, anche le organizzazioni più preparate possono trovarsi vulnerabili di fronte a minacce persistenti e avanzate, come dimostrato dagli attacchi recentemente subiti da MITRE. Questo caso sottolinea l’importanza di adottare un approccio informato sulle minacce per la difesa contro gli attacchi cyber sempre più sofisticati.

Cos’è MITRE?

MITRE è una corporazione senza scopo di lucro americana con sede principale a Bedford, Massachusetts, e una secondaria a McLean, Virginia. Fondata nel 1958, l’organizzazione opera centri federali di ricerca e sviluppo (FFRDCs) per conto del governo degli Stati Uniti. MITRE è dedicata all’interesse pubblico e lavora su una vasta gamma di questioni di sicurezza nazionale, aviazione, sanità, cybersecurity e innovazione del governo.

La missione principale di MITRE è quella di risolvere problemi complessi per un mondo più sicuro, fornendo ricerca, sviluppo e consulenza strategica ai vari enti governativi per aiutarli a prendere decisioni informate e implementare soluzioni tecnologiche avanzate. Uno degli aspetti notevoli del lavoro di MITRE è il suo impegno nella sicurezza informatica, attraverso lo sviluppo di framework e strumenti come il Common Vulnerabilities and Exposures (CVE) e l’ATT&CK framework, che sono largamente utilizzati a livello internazionale per la gestione delle minacce e la protezione delle infrastrutture critiche. Per ulteriori informazioni, puoi visitare il sito ufficiale.

Dettagli dell’attacco subito da MITRE

MITRE, un’organizzazione che si impegna a mantenere elevati standard di sicurezza cibernetica, ha recentemente rivelato di essere stata vittima di un attacco informatico significativo. Nonostante la solidità delle sue difese, MITRE ha scoperto vulnerabilità critiche che sono state sfruttate dagli attaccanti, segnalando un tema di sicurezza concentrato sulla compromissione di dispositivi di protezione perimetrale.

L’incidente e le sue conseguenze

L’attacco ha avuto inizio con un’intensa attività di ricognizione da parte degli attaccanti nei primi mesi del 2024, culminata nell’uso di due vulnerabilità zero-day nel VPN di Ivanti Connect Secure, bypassando l’autenticazione multifattore tramite session hijacking. Questo ha permesso agli attaccanti di muoversi lateralmente e infiltrarsi profondamente nell’infrastruttura VMware di MITRE, utilizzando account amministrativi compromessi e un mix di backdoor sofisticate e web shell per mantenere la persistenza e raccogliere credenziali.

Risposta di MITRE all’incidente

La risposta all’incidente ha incluso l’isolamento dei sistemi colpiti, la revisione completa della rete per impedire ulteriori diffusione dell’attacco, e l’introduzione di nuove suite di sensori per monitorare e analizzare i sistemi compromessi. Inoltre, l’organizzazione ha avviato una serie di analisi forensi per determinare l’entità del compromesso e le tecniche utilizzate dagli avversari.

Lezioni apprese e miglioramenti futuri

Questo incidente ha rafforzato per MITRE l’importanza di comprendere i comportamenti degli hacker come mezzo per sconfiggerli, spingendo l’organizzazione a creare tassonomie comportamentali che catalogano le TTP (tattiche, tecniche e procedure) degli avversari, che hanno portato alla creazione di MITRE ATT&CK®. Questo evento ha anche stimolato l’adozione del concetto di difesa informata dalle minacce, culminando nella creazione del Center for Threat-Informed Defense. L’incidente di sicurezza subito serve da monito per tutte le organizzazioni sulla necessità di mantenere sistemi di difesa aggiornati e proattivi, utilizzando le risorse come il MITRE ATT&CK, costantemente monitorato anche da CISA i cui bollettini sono riportati puntualmente da Matrice Digitale, per rimanere informati sulle ultime strategie degli avversari e su come contrastarle efficacemente.

Editoriali2 settimane fa

Editoriali2 settimane faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste2 settimane fa

Inchieste2 settimane faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia2 settimane fa

Economia2 settimane faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali1 settimana fa

Editoriali1 settimana faAnche su Giovanna Pedretti avevamo ragione

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faJack Dorsey getta la spugna e lascia Bluesky

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

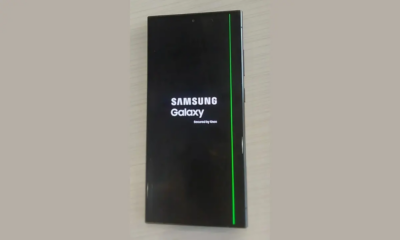

Smartphone1 settimana fa

Smartphone1 settimana faRichiesta di Class Action contro Samsung per il Galaxy S24 Ultra

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità