Multilingua

Cybercriminali sfruttano PowerShell per rubare dati sensibili

Tempo di lettura: 2 minuti. Scopri come i cybercriminali stanno utilizzando PowerShell per rubare hash NTLMv2 da sistemi Windows compromessi e come proteggere i dati sensibili.

Un nuovo attacco cibernetico sta utilizzando lo script PowerShell associato a uno strumento legittimo di red teaming per rubare hash NTLMv2 da sistemi Windows compromessi, principalmente situati in Australia, Polonia e Belgio. L’attività è stata soprannominata “Steal-It” da Zscaler ThreatLabz. Ecco i dettagli su come i cybercriminali stanno sfruttando PowerShell per perpetrare attacchi e come proteggere i sistemi sensibili.

Dettagli sull’attacco “Steal-It”

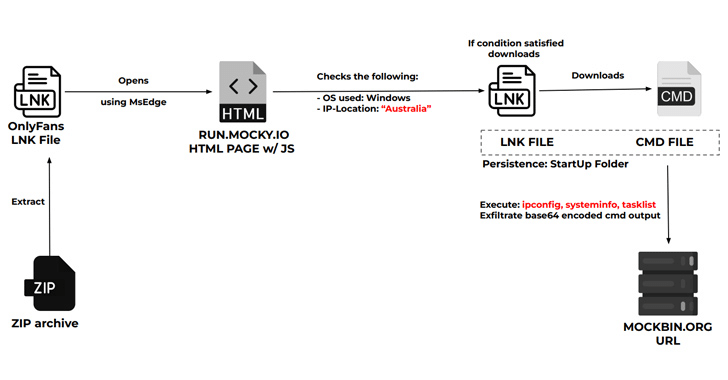

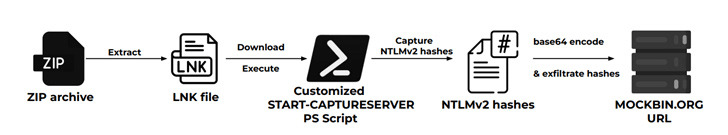

Nella campagna “Steal-It”, gli attori della minaccia rubano ed esfiltrano hash NTLMv2 utilizzando versioni personalizzate dello script PowerShell “Start-CaptureServer” di Nishang, eseguendo vari comandi di sistema ed esfiltrando i dati recuperati tramite le API Mockbin. Nishang è un framework e una raccolta di script e payload PowerShell per la sicurezza offensiva, i test di penetrazione e il red teaming.

Gli attacchi sfruttano fino a cinque diverse catene di infezione, sebbene tutte inizino con email di phishing contenenti archivi ZIP come punto di partenza per infiltrarsi in specifici obiettivi utilizzando tecniche di geofencing. Le catene di infezione includono:

- Catena di infezione per il furto di hash NTLMv2, che utilizza una versione personalizzata dello script PowerShell menzionato per raccogliere hash NTLMv2.

- Catena di infezione per il furto di informazioni di sistema, che utilizza esche OnlyFans per indurre gli utenti australiani a scaricare un file CMD che ruba informazioni di sistema.

- Catena di infezione Fansly whoami, che utilizza immagini esplicite di modelli ucraini e russi di Fansly per indurre gli utenti polacchi a scaricare un file CMD che esfiltra i risultati del comando whoami.

- Catena di infezione dell’aggiornamento di Windows, che prende di mira gli utenti belgi con falsi script di aggiornamento di Windows progettati per eseguire comandi come tasklist e systeminfo.

Implicazioni e rischi

È importante notare che l’ultima sequenza di attacco è stata evidenziata dal Computer Emergency Response Team dell’Ucraina (CERT-UA) nel maggio 2023 come parte di una campagna APT28 diretta contro le istituzioni governative nel paese. Questo solleva la possibilità che la campagna “Steal-It” possa essere anche opera di un attore minaccioso sponsorizzato dallo stato russo.

Gli script PowerShell personalizzati degli attori della minaccia e l’uso strategico dei file LNK all’interno degli archivi ZIP evidenziano la loro competenza tecnica. La persistenza mantenuta spostando i file dalla cartella Download alla cartella di avvio e rinominandoli sottolinea la dedizione degli attori della minaccia all’accesso prolungato.

Multilingua

APT LilacSquid prende di mira settore energetico e farmaceutico

Tempo di lettura: 2 minuti. La campagna di spionaggio LilacSquid prende di mira reti chiave in Europa usando malware sofisticato e tecniche avanzate di infiltrazione.

Un’indagine di Cisco Talos ha rivelato una campagna di furto di dati che ha preso di mira diverse organizzazioni in Europa, attribuita a un attore di minaccia persistente avanzato (APT) noto come LilacSquid. Questa campagna, attiva almeno dal 2021, ha colpito organizzazioni nei settori della tecnologia, dell’energia e della farmaceutica, suggerendo che l’attore di minaccia potrebbe essere indifferente ai verticali industriali e cercare di rubare dati da una varietà di fonti.

Tecniche e strumenti utilizzati

Malware Headlace e strumenti Open Source

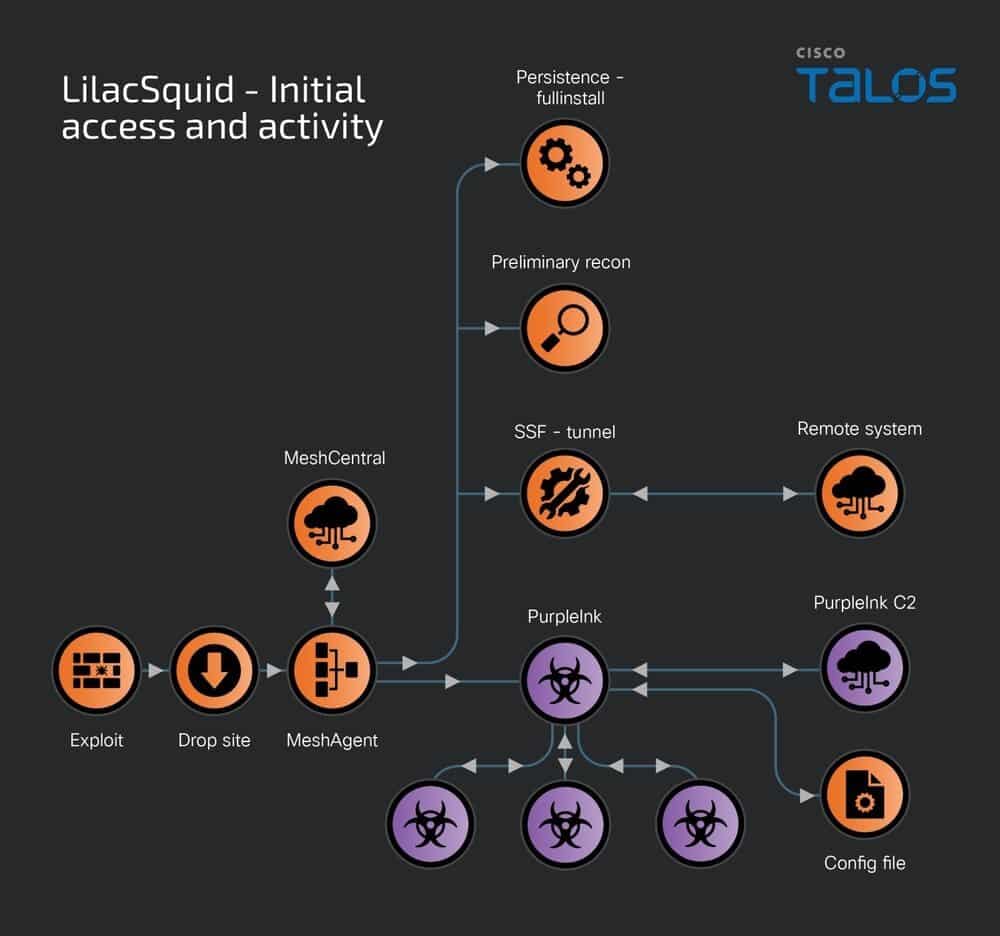

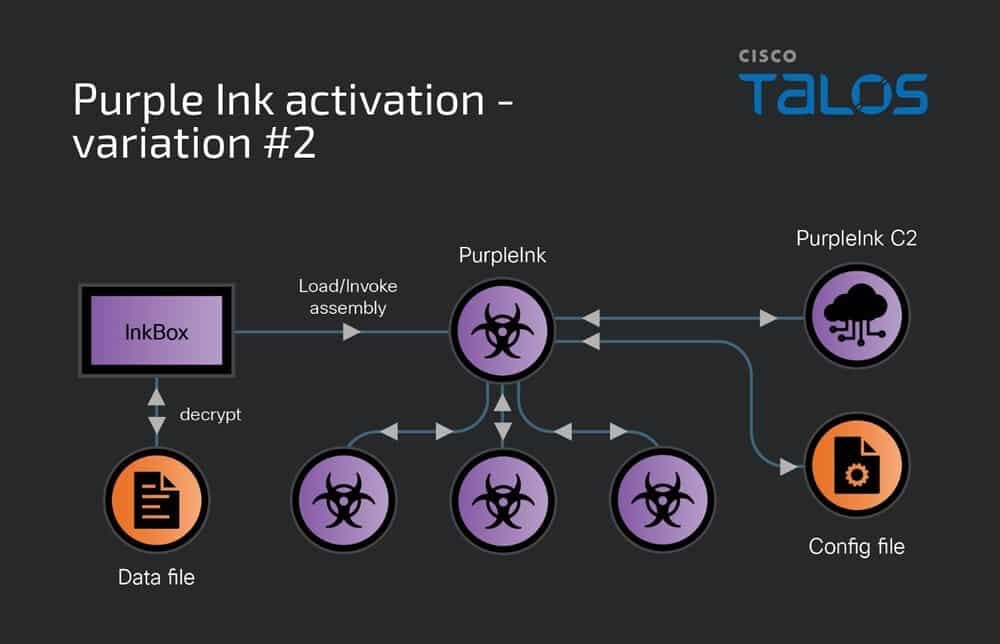

LilacSquid utilizza MeshAgent, uno strumento di gestione remota open-source, e una versione personalizzata di QuasarRAT chiamata “PurpleInk” come impianti principali dopo aver compromesso server di applicazioni vulnerabili esposti a Internet. La campagna sfrutta vulnerabilità nei server di applicazioni pubblicamente accessibili e credenziali RDP compromesse per orchestrare la distribuzione di vari strumenti open-source, come MeshAgent e SSF, insieme a malware personalizzati come “PurpleInk” e due loader di malware chiamati “InkBox” e “InkLoader”.

Persistenza e Raccolta Dati

Dopo il compromesso, LilacSquid stabilisce un accesso a lungo termine alle organizzazioni vittima per esfiltrare dati di interesse verso server controllati dagli attaccanti. L’infrastruttura operativa di LilacSquid, monitorata da Cisco Talos, indica che il gruppo ha condotto operazioni di cyber-spionaggio sofisticate attraverso diverse tecniche di accesso iniziale, tra cui lo sfruttamento delle vulnerabilità e l’uso di credenziali RDP compromesse.

Fasi dell’infezione

LilacSquid utilizza principalmente due catene di infezione:

- Sfruttamento di vulnerabilità in applicazioni web: Gli attaccanti distribuiscono script per configurare directory di lavoro per il malware e poi scaricano ed eseguono MeshAgent da un server remoto.

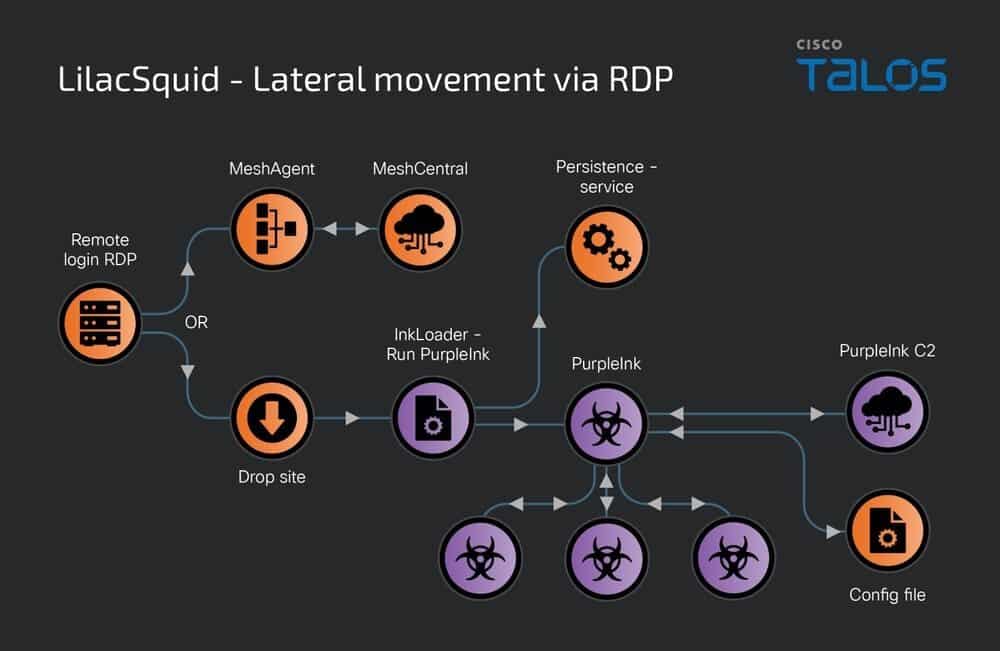

- Uso di credenziali RDP compromesse: L’infezione prevede il download di InkLoader e PurpleInk, copiandoli nelle directory desiderate sul disco e registrando InkLoader come servizio che viene poi avviato per distribuire PurpleInk.

Caratteristiche di PurpleInk

PurpleInk è un impianto versatile e fortemente offuscato, con capacità di Trojan di accesso remoto (RAT). Può eseguire varie azioni sul sistema infetto, tra cui:

- Enumerazione e gestione dei processi

- Raccolta di informazioni di sistema tramite query WMI

- Esecuzione di shell remote e gestione dei file

Implicazioni e raccomandazioni

Le operazioni di LilacSquid sottolineano l’importanza di rafforzare le misure di sicurezza informatica. Le organizzazioni devono implementare:

- Monitoraggio avanzato e analisi dei contenuti online per identificare rapidamente le campagne di disinformazione

- Limitazione dell’accesso a servizi Internet non essenziali

- Sorveglianza potenziata delle infrastrutture di rete critiche

- Formazione continua sulla sicurezza informatica

Per ulteriori dettagli sull’analisi completa, è possibile consultarla qui

Multilingua

Russia e Cina usano OpenAI per diffondere disinformazione

Tempo di lettura: 2 minuti. Russia e Cina utilizzano l’IA di OpenAI per diffondere disinformazione: strategie e le contromisure per contrastare questa minaccia globale.

Le recenti scoperte rivelano che Russia e Cina stanno sfruttando gli strumenti di OpenAI per condurre campagne di disinformazione su larga scala secondo quanto rivelato da Ars Technica. Queste nazioni stanno utilizzando l’intelligenza artificiale per creare e diffondere contenuti falsi, con l’obiettivo di influenzare l’opinione pubblica e destabilizzare le società democratiche.

Strategie di Disinformazione

Utilizzo degli strumenti AI di OpenAI

I governi russo e cinese stanno utilizzando modelli linguistici avanzati, come GPT-4, per generare testi che sembrano autentici. Questi testi vengono poi diffusi attraverso vari canali, tra cui social media, blog e siti di notizie falsi, per seminare disinformazione e creare confusione.

Contenuti Mirati

Le campagne di disinformazione si concentrano su temi sensibili e controversi, come elezioni politiche, crisi sanitarie e conflitti internazionali. Creando narrazioni false ma plausibili, queste operazioni cercano di manipolare l’opinione pubblica e creare divisioni all’interno delle società democratiche.

Implicazioni Globali

L’uso dell’IA per la disinformazione rappresenta una minaccia significativa per la sicurezza globale. Le capacità avanzate degli strumenti di OpenAI rendono difficile distinguere tra informazioni veritiere e false, aumentando il rischio di destabilizzazione politica e sociale.

Contromisure e Raccomandazioni

Per contrastare queste minacce, è essenziale che i governi e le organizzazioni lavorino insieme per sviluppare strategie di difesa. Tra le misure raccomandate ci sono:

- Monitoraggio e Analisi: Implementare sistemi avanzati per monitorare e analizzare i contenuti online, identificando rapidamente le campagne di disinformazione.

- Educazione e Consapevolezza: Promuovere l’alfabetizzazione mediatica tra il pubblico, aiutando le persone a riconoscere e resistere alla disinformazione.

- Regolamentazione e Collaborazione: Collaborare a livello internazionale per creare regolamenti che limitino l’uso improprio dell’IA e promuovano la trasparenza nei modelli di generazione di contenuti.

L’uso degli strumenti di OpenAI da parte di Russia e Cina per diffondere disinformazione evidenzia la necessità di una risposta coordinata e globale. Rafforzare le difese contro queste campagne è cruciale per proteggere la verità e mantenere la stabilità delle società democratiche.

Multilingua

Misterioso malware distrugge 600.000 Router di un ISP in 72 Ore

Tempo di lettura: 2 minuti. Un misterioso malware distrugge 600.000 router Windstream in 72 ore, evidenziando gravi vulnerabilità nella sicurezza delle reti.

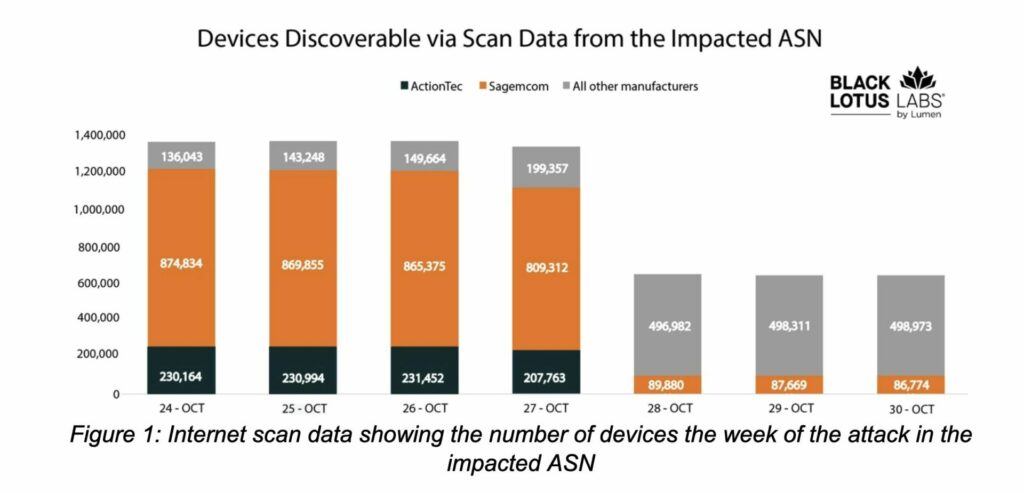

Un attore sconosciuto ha utilizzato un malware per distruggere oltre 600.000 router appartenenti a un singolo ISP in un arco di tempo di 72 ore. L’incidente ha suscitato preoccupazioni significative riguardo alla sicurezza delle infrastrutture di rete e alla protezione degli utenti.

L’Attacco e le Conseguenze

Il 25 ottobre, gli abbonati a Windstream hanno iniziato a segnalare che i loro router erano improvvisamente diventati inutilizzabili. I modelli di router ActionTec T3200 forniti da Windstream non rispondevano ai tentativi di riavvio e presentavano una luce rossa fissa sul fronte. Gli utenti hanno inizialmente incolpato l’ISP per aver inviato aggiornamenti che avrebbero danneggiato i dispositivi.

Impatto sugli Utenti

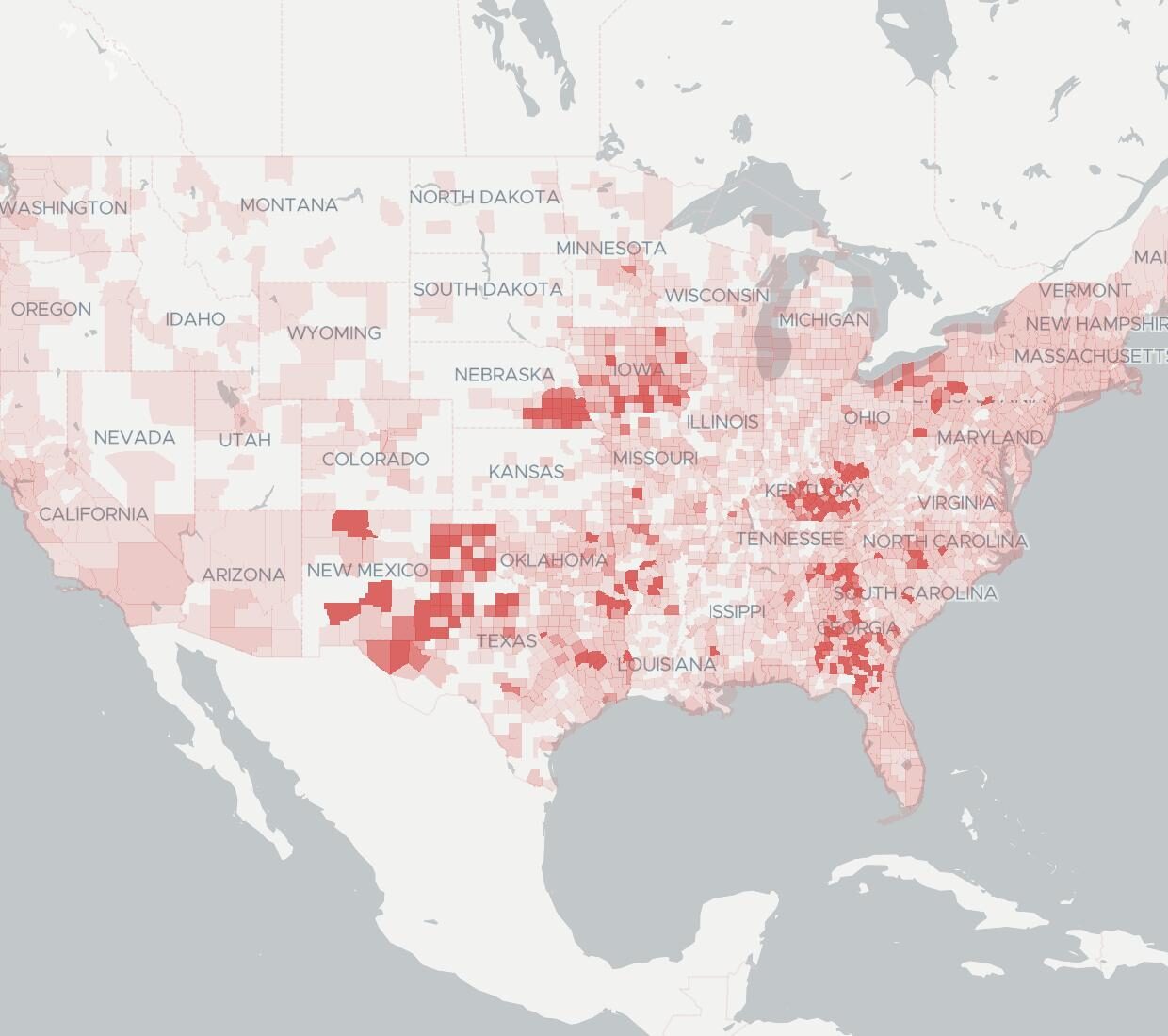

Windstream, che offre servizi a circa 1,6 milioni di abbonati in 18 stati tra cui Iowa, Alabama, Arkansas, Georgia e Kentucky, è stata sommersa dalle lamentele dei clienti che hanno subito gravi disagi. Molti utenti, che dipendono da Kinetic per il lavoro da casa e altre attività essenziali, hanno riportato perdite economiche significative.

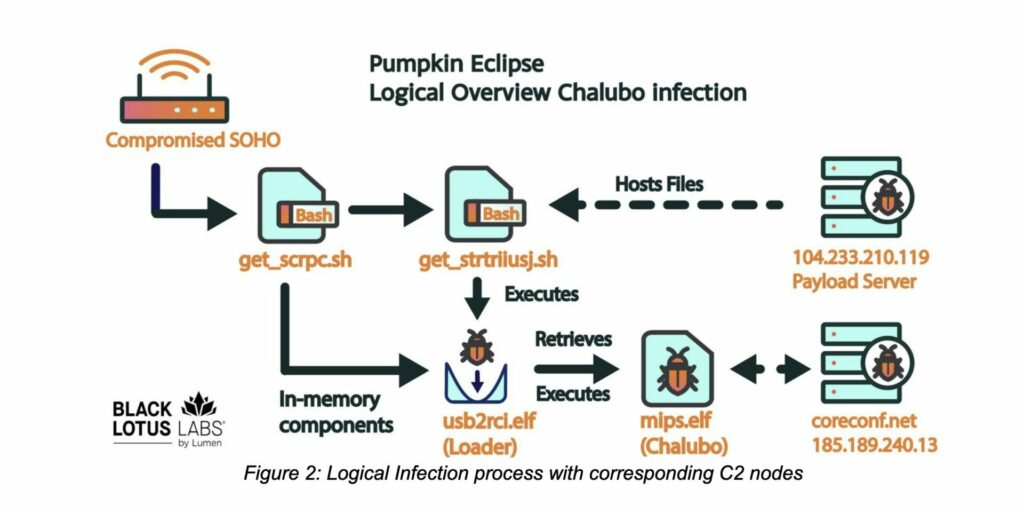

Dopo aver constatato che i router non potevano essere recuperati, Windstream ha inviato nuovi dispositivi ai clienti interessati. L’evento è stato denominato “Pumpkin Eclipse” dalla società di sicurezza Black Lotus Labs di Lumen Technologies.

Analisi dell’incidente

Il rapporto pubblicato da Black Lotus Labs ha rivelato che il malware, identificato come Chalubo, è stato utilizzato per infettare i router e sovrascrivere permanentemente il firmware. Questo malware ha permesso agli attaccanti di eseguire script personalizzati che hanno causato il danneggiamento irreversibile dei dispositivi.

Motivazioni sconosciute

Gli attaccanti, la cui identità e motivazioni rimangono sconosciute, hanno preso misure deliberate per coprire le loro tracce utilizzando malware comune anziché strumenti sviluppati su misura. La portata dell’attacco e l’uso di Chalubo indicano una volontà deliberata di causare interruzioni di servizio.

Implicazioni e preoccupazioni

L’attacco ha avuto gravi implicazioni, specialmente per le comunità rurali o sottoservite, dove l’accesso a servizi essenziali come l’assistenza sanitaria e i servizi di emergenza potrebbe essere stato interrotto. Il recupero da tali interruzioni può richiedere molto più tempo in queste aree rispetto ai centri urbani.

Misure di Sicurezza Consigliate

Per prevenire futuri attacchi simili, Black Lotus Labs consiglia alcune misure di sicurezza generiche ma cruciali:

- Installazione di Aggiornamenti di Sicurezza: Mantenere sempre aggiornato il firmware dei dispositivi.

- Utilizzo di Password Forti: Sostituire le password predefinite con password forti e uniche.

- Riavvio Regolare dei Dispositivi: Eseguire riavvii periodici per mitigare alcune forme di attacchi persistenti.

- Protezione delle Interfacce di Gestione: Implementare misure di sicurezza aggiuntive per proteggere le interfacce di gestione dei router.

L’attacco che ha distrutto 600.000 router Windstream in soli tre giorni è un grave promemoria dell’importanza della sicurezza informatica nelle infrastrutture di rete. Gli ISP e gli utenti devono rimanere vigili e adottare misure preventive per proteggere le proprie reti da minacce sempre più sofisticate.

Inchieste1 settimana fa

Inchieste1 settimana faMazarsiu e Temunao: non solo truffa, ma un vero metodo

Economia1 settimana fa

Economia1 settimana faLinktree: 50 milioni di utenti e programma di Social Commerce

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX nasconde i “Mi Piace” e ne rimuoverà la scheda dai Profili

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: report rivela una campagna di propaganda della Cina

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faGoogle Gemini: nuove funzionalità per YouTube e YouTube Music

Economia7 giorni fa

Economia7 giorni faGoogle investe 350 Milioni di dollari in Flipkart

Economia6 giorni fa

Economia6 giorni faSamsung esternalizza produzione smartphone in Cina

Robotica7 giorni fa

Robotica7 giorni faL’Intelligenza Artificiale pronta a rivoluzionare i Servizi di Concierge