Sommario

Il team di ricerca sulle minacce di Securonix ha scoperto una nuova catena di infezione sofisticata, denominata CLOUD#REVERSER, che sfrutta i servizi di archiviazione cloud popolari come Google Drive e Dropbox per orchestrare le operazioni dannose degli attori delle minacce. Questo metodo utilizza piattaforme cloud legittime per diffondere malware e esfiltrare dati sensibili, mantenendo al contempo un basso profilo nella rete.

Catena di Infezione Iniziale

L’attacco inizia quando l’utente riceve un’email di phishing e scarica un archivio zip inviato come allegato. Il file zip contiene un file eseguibile modificato per sembrare un’icona di file Excel di Microsoft Office. L’estensione del file viene mascherata utilizzando caratteri di inversione da sinistra a destra (LTRO), facendo apparire il file come un documento Excel legittimo.

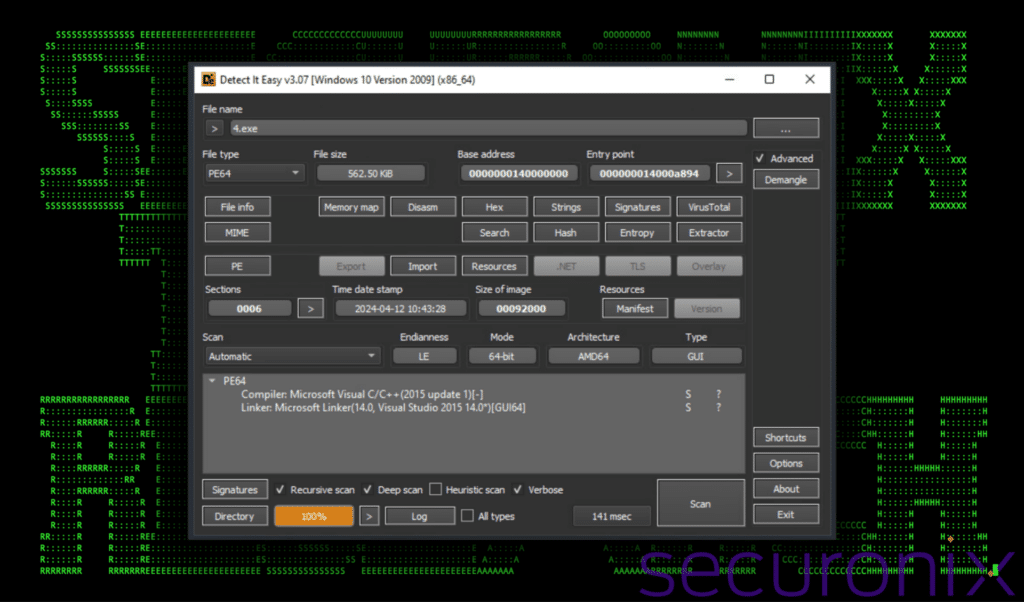

Quando l’utente fa doppio clic sul file, pensando di aprire un foglio di calcolo, si attiva l’infezione da malware. L’eseguibile è relativamente piccolo (circa 560KB) e compila utilizzando Visual Studio 2015. Dopo l’esecuzione, il payload scrive diversi file nella directory C:\ProgramData, spesso utilizzata dai malware per il loro staging.

Esecuzione dei Payload

Dopo aver scritto i file nella directory, il malware esegue un file VBScript (3156.vbs) che, a sua volta, esegue ulteriori script e file temporanei. Il malware crea attività pianificate che eseguono i payload ad intervalli regolari, garantendo la persistenza nel sistema.

Utilizzo di Google Drive e Dropbox

Il malware utilizza script PowerShell per interagire con le API di Google Drive e Dropbox, caricando e scaricando file da queste piattaforme cloud. Questi script gestiscono l’autenticazione OAuth 2.0 e utilizzano tecniche avanzate come la codifica base64 per eseguire comandi dannosi.

Raccomandazioni per la Sicurezza

- Evitare di scaricare file o allegati da fonti esterne non richieste, specialmente se il messaggio è inaspettato o crea un senso di urgenza.

- Monitorare le directory comuni di staging del malware, in particolare le attività correlate agli script nelle directory scrivibili a livello globale come C:\ProgramData.

- Implementare robusti sistemi di logging degli endpoint per rilevare attività sospette, includendo il logging avanzato dei processi e degli script PowerShell.

Conclusione

La campagna CLOUD#REVERSER dimostra l’ingegno degli attori delle minacce nel sfruttare piattaforme cloud legittime per le loro operazioni dannose. La capacità del malware di aggiornarsi dinamicamente e di mantenere la persistenza utilizzando attività pianificate e script PowerShell sottolinea la necessità di strategie di sicurezza avanzate e proattive per proteggere le reti aziendali.