Multilingua

Killnet: “DDoS all’Italia”. Polizia Postale “contiene” attacchi informatici

Killnet aveva annunciato un attacco hacker a vari portali istituzionali italiani e così è stato. La Polizia Postale è al lavoro dalle 22 di ieri sera per mitigare gli attacchi DDoS

I siti presi di mira sono quelli del:

- Consiglio Superiore della Magistratura (affondato)

- dell’Agenzia delle Dogane (funzionante)

- Ministerio Esteri (funzionante)

- Ministero dell’Istruzione (funzionante)

- Beni Culturali (affondato)

Della lista di proscrizione messa in piedi da Killnet, composta da diversi siti di ministeri, aziende, autorità di garanzia, media, organi giudiziari, sono pochi ad aver subito danni dall’attacco. Molti di questi si appoggiano a piattaforme come Cloudflare visto che mitigano bene gli attacchi DDoS anche se dovessero durare 48 ore come richiesto dal gruppo.

Multilingua

Lazarus perfeziona gli attacchi da job recruitment

Tempo di lettura: 2 minuti. Avast rivela la tattica nota di Lazarus che utilizza offerte di lavoro fasulle per distribuire malware avanzato e exploit zero-day

In una recente scoperta, Avast ha identificato una complessa campagna di cyber attacchi mirata di Lazarus che sfrutta offerte di job recruitment fittizie per colpire individui specifici, prevalentemente nell’area asiatica. L’attacco ha utilizzato una catena sofisticata che culmina con il deploy di un rootkit “FudModule 2.0” e un exploit zero-day.

Analisi dell’attacco

Il gruppo di attacco, identificato con il nome di Lazarus, ha perfezionato le sue tecniche sfruttando vulnerabilità nei driver e tecnologie di rootkit per nascondere efficacemente le proprie operazioni e mantenere la persistenza sui dispositivi infetti. L’exploit zero-day impiegato, noto come CVE-2024-21338, mirava a un driver di Windows predefinito, appid.sys, sfruttando una vulnerabilità critica per ottenere privilegi elevati nel sistema.

Tecnica di ingresso e propagazione

L’attacco inizia con offerte di lavoro ingannevoli inviate alle vittime, utilizzando tecniche di ingegneria sociale per stabilire un rapporto e guadagnare la fiducia. Questo spesso avviene attraverso piattaforme di comunicazione come LinkedIn, WhatsApp o email. Una volta stabilito il contatto, gli attaccanti inducono le vittime a scaricare e montare un file ISO che apparentemente contiene strumenti legittimi per l’intervista, ma in realtà è infetto.

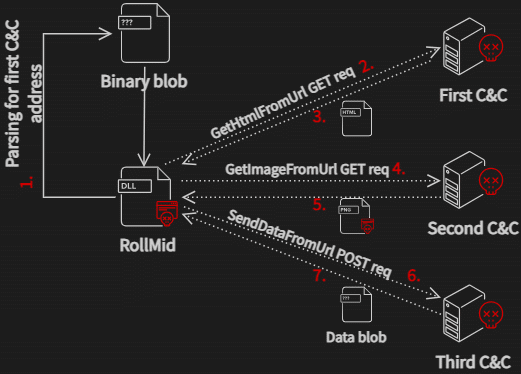

Strumenti e metodologie di Attacco

Il file ISO trasporta un eseguibile mascherato e un DLL malevolo, che utilizza tecniche di sideloading per bypassare i controlli di sicurezza. Il malware si inietta in processi legittimi per evitare rilevamenti, utilizzando tecniche di esecuzione fileless e crittografia per nascondere ulteriormente le sue tracce.

Implicazioni e prevenzione

Questo caso evidenzia l’avanzata capacità degli attaccanti di sfruttare sia le vulnerabilità tecniche che quelle umane. Gli esperti di sicurezza consigliano di verificare sempre l’origine delle comunicazioni relative a offerte di lavoro e di essere particolarmente cauti nel scaricare file da fonti non verificate. Inoltre, l’aggiornamento costante dei sistemi e l’uso di soluzioni di sicurezza affidabili possono aiutare a mitigare il rischio di tali attacchi.

L’attacco svelato da Avast mette in luce la crescente sofisticazione dei gruppi cybercriminali che non solo utilizzano strumenti tecnologicamente avanzati, ma sfruttano anche le interazioni umane per infiltrarsi nelle reti aziendali. La continua evoluzione delle tattiche di attacco richiede un impegno costante nell’educazione alla sicurezza e nelle strategie di difesa informatica.

Multilingua

Aggiornamento Galaxy A55 Migliora la Connettività 4G TDD in Europa

Tempo di lettura: 2 minuti. Scopri l’ultimo aggiornamento per il Samsung Galaxy A55 in Europa, che migliora la connettività 4G TDD

Samsung ha recentemente rilasciato un aggiornamento software per il Galaxy A55 in Europa, migliorando specificamente il supporto per la rete 4G Time Division Duplexing (TDD). Questo aggiornamento segue una serie di miglioramenti simili applicati ad altri dispositivi della gamma Galaxy, mirando a ottimizzare l’esperienza di connettività mobile degli utenti.

Dettagli dell’aggiornamento

L’aggiornamento, identificato con il numero di firmware A556BXXU1AXC4, è stato distribuito per la variante internazionale del Galaxy A55 con numero di modello SM-A556B. La nota di rilascio specifica un aggiornamento nel supporto delle bande LTE TDD regionali, sebbene non siano stati forniti dettagli specifici su come ciò influenzerà direttamente gli utenti.

Considerazioni specifiche per il Mercato

È importante notare che i modelli acquistati in Germania non potranno ricevere segnali nelle bande LTE TDD nei seguenti paesi: Belgio, Danimarca, Germania, Francia, Lussemburgo, Paesi Bassi, Austria, Polonia, Svizzera e Repubblica Ceca. Questa limitazione sottolinea l’importanza di considerare le specifiche regionali quando si utilizzano dispositivi mobili in diverse aree geografiche.

Procedura per l’Aggiornamento

Gli utenti del Galaxy A55 in Europa riceveranno automaticamente una notifica dell’aggiornamento. Per chi non avesse ancora ricevuto la notifica, è possibile verificare manualmente la disponibilità dell’aggiornamento accedendo a:

Impostazioni > Aggiornamento software > Scarica e installa.

Con l’introduzione di questo aggiornamento, Samsung continua a dimostrare il suo impegno nel migliorare continuamente l’esperienza degli utenti e la funzionalità dei suoi dispositivi mobili attraverso aggiornamenti software mirati e gli utenti del Galaxy A55, scoprilo su Amazon, in Europa beneficeranno di una migliore capacità di connessione 4G, essenziale per sfruttare al meglio le reti mobili avanzate.

Multilingua

Fedora Linux 40 ufficiale: novità inclusive del Kernel Linux 6.8

Tempo di lettura: 2 minuti. Scopri Fedora Linux 40, ora disponibile con il kernel Linux 6.8 e gli ambienti desktop GNOME 46 e KDE Plasma 6

Fedora Project ha annunciato il rilascio di Fedora Linux 40, l’ultima versione del popolare sistema operativo basato su Linux, che porta con sé aggiornamenti significativi e nuove tecnologie. Questa release è alimentata dal kernel Linux 6.8 e include l’ambiente desktop GNOME 46 per la workstation e KDE Plasma 6 per la spin KDE.

Principali aggiornamenti e caratteristiche:

- Kernel Linux 6.8: Fedora 40 è basato sull’ultima serie del kernel Linux, che fornisce miglioramenti nella performance e nella sicurezza.

- Ambienti Desktop: GNOME 46 introduce nuove funzionalità e miglioramenti nell’usabilità, mentre KDE Plasma 6 ora utilizza Wayland per default, con la sessione X11 rimossa.

- Miglioramenti alla Rete: Il rilevamento dei conflitti degli indirizzi IPv4 è ora abilitato di default. Il NetworkManager assegna MAC address stabili in modalità predefinita per le connessioni Wi-Fi.

- Sicurezza Rafforzata: Sono state abilitate funzionalità di hardening del servizio systemd per i servizi di sistema predefiniti.

Modifiche al Gestore dei Pacchetti

Fedora 40 apporta cambiamenti significativi nella gestione dei pacchetti, come l’eliminazione degli RPM Delta e la disabilitazione del supporto in DNF / DNF5 per impostazione predefinita. Tuttavia, l’atteso gestore di pacchetti DNF5 non è incluso in questa release.

Framework Machine Learning

È ora più facile installare il framework di machine learning open-source PyTorch con il comando sudo dnf install python3-torch, anche se attualmente supporta solo l’elaborazione su CPU.

Altre Caratteristiche Tecniche

Fedora 40 viene fornito con un completo aggiornamento del toolchain GNU, inclusi GCC 14.0, GNU Binutils 2.41, e altri. Supporta anche l’ultima release del software AMD ROCm 6.0, ottimizzata per l’IA e le prestazioni dei carichi di lavoro HPC, che ora supporta le GPU datacenter AMD Instinct MI300A e MI300X.

Fedora Spins e Fedora Atomic Desktops

Le spins di Fedora, come Fedora Cinnamon che ora include Cinnamon 6.0, continuano a evolversi. Fedora Silverblue e Fedora Kinoite utilizzano ora bootupd per la gestione degli aggiornamenti del bootloader, raggruppate sotto il nuovo ombrello di Fedora Atomic Desktops, che comprende anche Sway Atomic e Budgie Atomic.

Fedora Linux 40 segna un importante passo avanti nell’evoluzione di Fedora come una delle distribuzioni Linux più all’avanguardia, mantenendo il suo impegno verso l’innovazione e la sicurezza. Disponibile per l’installazione su piattaforme amd64 e AArch64, questa release è ideale per nuove installazioni o per l’aggiornamento da Fedora 39, scaricala qui.

Notizie2 settimane fa

Notizie2 settimane faMiner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Notizie2 settimane fa

Notizie2 settimane faUSA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Notizie2 settimane fa

Notizie2 settimane faKapeka: nuova backdoor di Sandworm per l’Est Europa

Cyber Security2 settimane fa

Cyber Security2 settimane faFortinet: vulnerabilità FortiClient EMS minaccia le aziende media

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faTruth Social di Trump lancia una Piattaforma di Streaming TV Live

Editoriali1 settimana fa

Editoriali1 settimana faUniversità, Israele e licenziamenti BigTech

Robotica1 settimana fa

Robotica1 settimana faAtlas di Boston Dynamics non è morto

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faTikTok Notes: novità sulla prossima App concorrente di Instagram