Sicurezza Informatica

Agent Tesla, utilizzato un vecchio bug Excel per infettare dispositivi Windows

Tempo di lettura: 2 minuti. Sfruttato il bug di sicurezza RCE tracciato come CVE-2017-11882/CVE-2018-0802

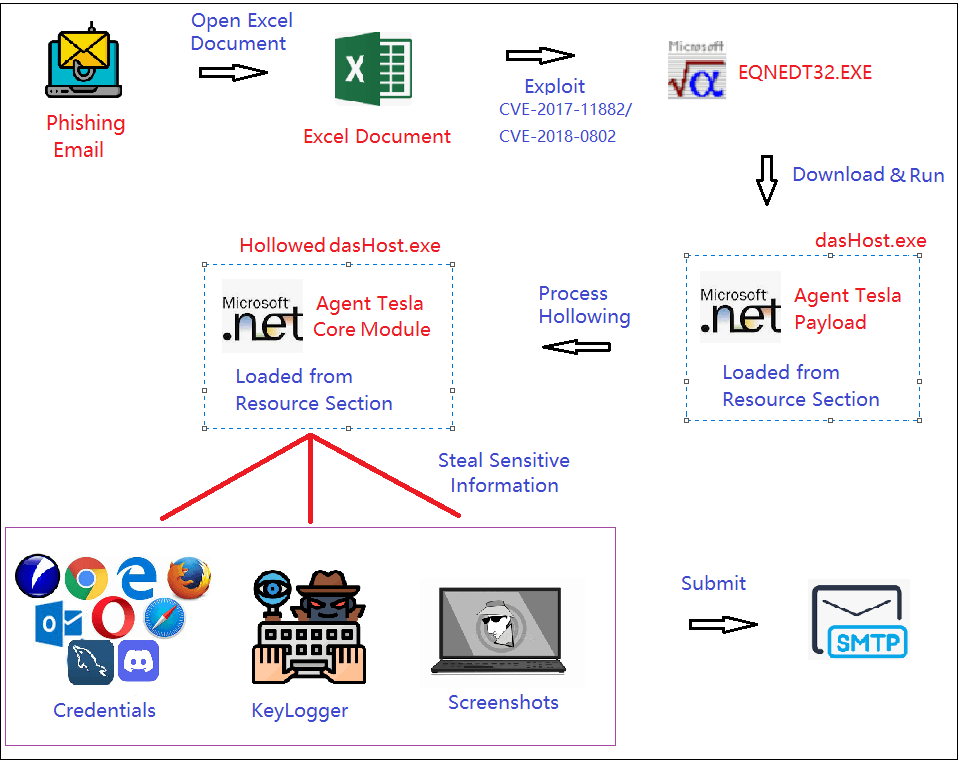

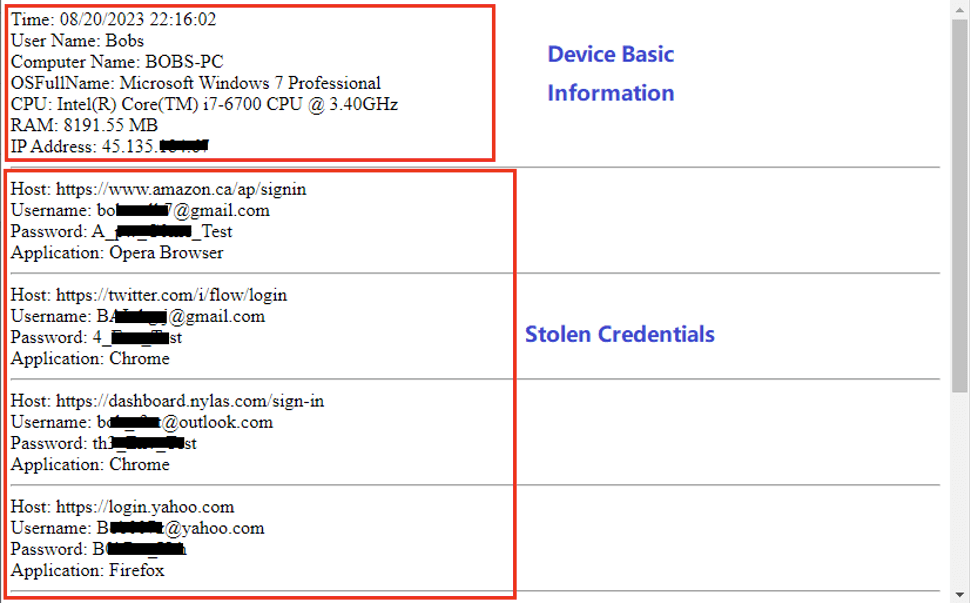

I ricercatori di FortiGuard Labs hanno rilevato una campagna di phishing veicolante una nuova variante del malware Agent Tesla che utilizza un infostealer e un RAT (Trojan di Accesso Remoto) basato su .NET per l’accesso iniziale. Il malware offerto come Malware-as-a-Service potrebbe rubare credenziali, dati di keylogging e screenshot attivi da dispositivi Windows infetti, esfiltrandoli tramite protocollo SMTP.

Lo schema d’attacco

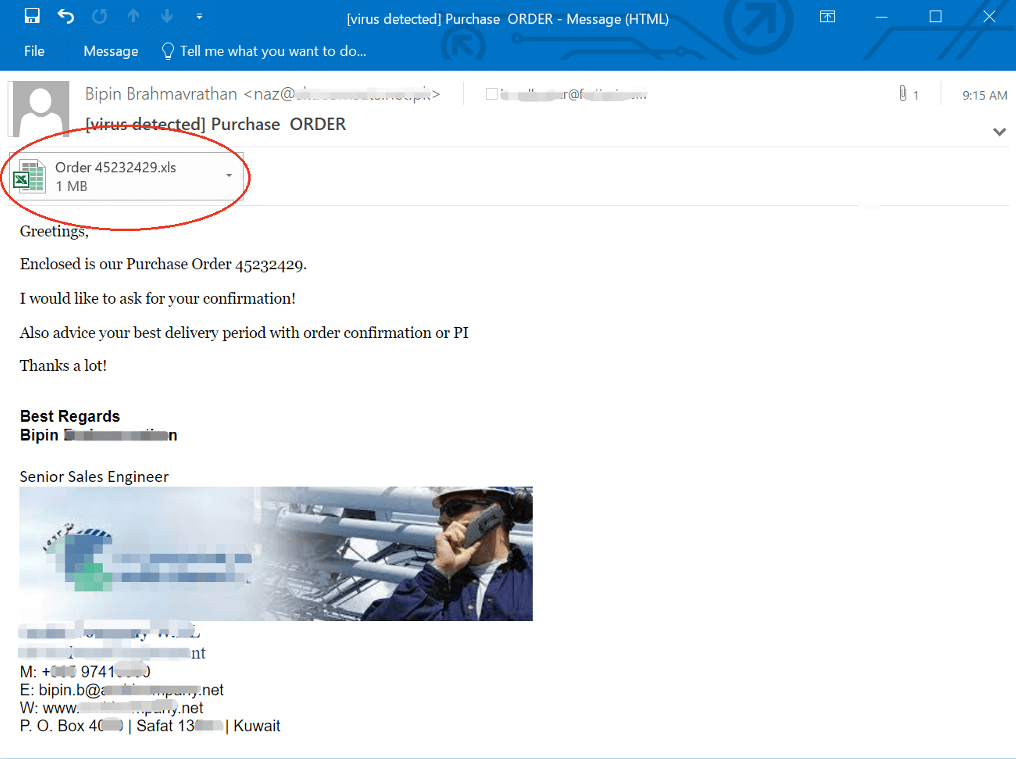

Il contatto iniziale avviene tramite un’e-mail di phishing allestita per indurre gli utenti a scaricare il malware e spacciata come una notifica di un presunto ordine di acquisto da confermare.

L’allegato MS Excel denominato “Order 45232429.xls” è un documento in formato OLE contenente dati di equazioni predisposte per lo sfruttamento di un vecchio bug di sicurezza RCE tracciato come CVE-2017-11882/CVE-2018-0802 e corretto da Microsoft nel 2017. “Nonostante le correzioni per CVE-2017-11882 / CVE-2018-0802 siano state rilasciate da Microsoft a novembre 2017 e gennaio 2018, questa vulnerabilità rimane popolare tra gli autori delle minacce, suggerendo che ci sono ancora dispositivi senza patch in circolazione, anche dopo oltre cinque anni. Stiamo osservando e mitigando 3000 attacchi al giorno, a livello IPS. Il numero di dispositivi vulnerabili osservati è di circa 1300 al giorno.“, commenta l’analista Xiaopeng Zhang.

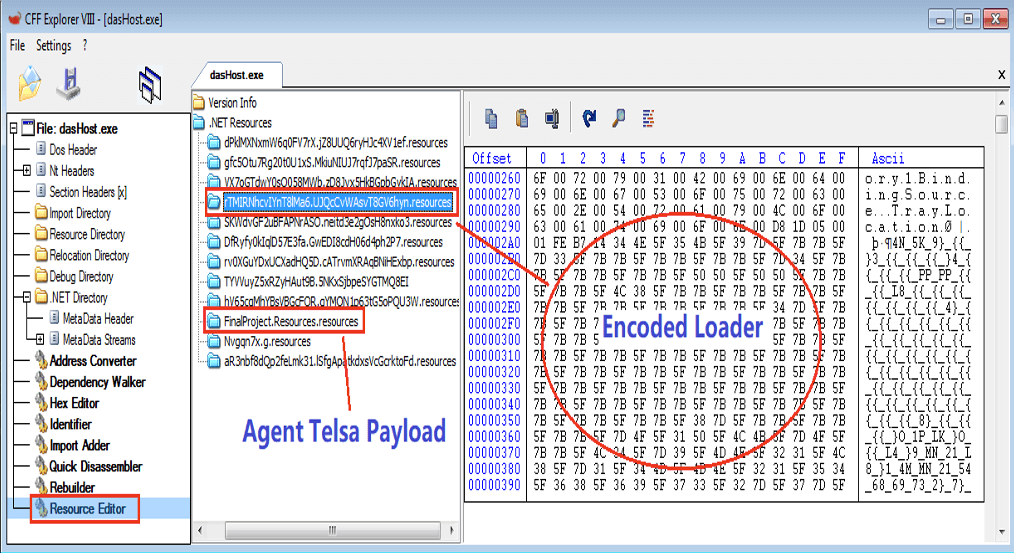

Questa vulnerabilità provocando il danneggiamento della memoria nel processo “EQNEDT32.EXE” consentirebbe l’esecuzione di codice arbitrario tramite il metodo ProcessHollowing. Uno shellcode infine scarica e esegue il payload Agent Tesla “dasHost.exe” (un programma .NET protetto da due packer, IntelliLock e .NET Reactor) che procede a rubare sequenze tasti, screenshot e credenziali archiviate su:

- Browser Web (“Opera Browser”, “Yandex Browser”, “Iridium Browser”, “Chromium”, “7Star”, “Torch Browser”, “Cool Novo”, “Kometa”, “Amigo”, “Brave”, “CentBrowser”, “Chedot”, “Orbitum”, “Sputnik”, “Comodo Dragon”, “Vivaldi”, “Citrio”, “360 Browser”, “Uran”, “Liebao Browser”, “Elements Browser”, “Epic Privacy”, “Coccoc”, “Sleipnir 6”, “QIP Surf”, “Coowon”, “Chrome”, “Flock Browser”, “QQ Browser”, “IE/Edge”, “Safari”, “UC Browser”, “Falkon Browser”.);

- Client di posta elettronica (“Outlook”, “ClawsMail”, “IncrediMail”, “FoxMail”, “eM Client”, “Opera Mail”, “PocoMail”, “Windows Mail App”, “Mailbird”, “The Bat!”, “Becky!”, “Eudora”);

- client FTP (“Flash FXP”, “WS_FTP”, “FTPGetter”, “SmartFTP”, “FTP Navigator”, “FileZilla”, “CoreFTP”, “FtpCommander”, “WinSCP”. );

- Client VPN (“NordVPN”, “Private Internet Access”, “OpenVPN”).

inviando tutte le informazioni raccolte agli attaccanti tramite protocollo STMP.

Il malware infine mantiene la sua persistenza utilizzando un comando per creare un’attività nel sistema TaskScheuler nel modulo payload oppure aggiungendo un elemento di esecuzione automatica nel registro di sistema.

Consigli di mitigazione minimi

Per proteggersi contro tali campagne è sempre bene diffidare di qualsiasi e-mail che richieda informazioni personali o finanziarie e mantenere regolarmente aggiornati software e programma antivirus.

Sicurezza Informatica

Nuovo attacco “Pathfinder” alle CPU Intel: è il nuovo Spectre?

Tempo di lettura: 2 minuti. Pathfinder mira ai CPU Intel, in grado di recuperare chiavi di crittografia e perdere dati attraverso tecniche di attacco Spectre.

Ricercatori hanno scoperto due nuovi metodi di attacco che prendono di mira i CPU Intel ad alte prestazioni, potenzialmente sfruttabili per recuperare le chiavi di crittografia utilizzate dall’algoritmo AES (Advanced Encryption Standard). Questi attacchi sono stati denominati collettivamente Pathfinder.

Dettagli tecnici

Pathfinder permette agli aggressori di leggere e manipolare componenti chiave “del predittore di diramazione“, permettendo principalmente due tipi di attacchi: ricostruire la storia del flusso di controllo del programma e lanciare attacchi Spectre ad alta risoluzione. Questo include l’estrazione di immagini segrete da librerie come libjpeg e il recupero delle chiavi di crittografia AES attraverso l’estrazione di valori intermedi.

Meccanismo dell’attacco

L’attacco si concentra su una caratteristica del predittore di diramazione chiamata Path History Register (PHR), che tiene traccia delle ultime diramazioni prese. Questo viene utilizzato per indurre errori di previsione di diramazione e far eseguire al programma vittima percorsi di codice non intenzionali, rivelando così i suoi dati confidenziali.

Dimostrazioni pratiche

Nel corso delle dimostrazioni descritte nello studio, il metodo si è dimostrato efficace nell’estrazione della chiave segreta di crittografia AES e nella fuga di immagini segrete durante l’elaborazione con la libreria di immagini libjpeg ampiamente utilizzata.

Misure di mitigazione

Intel ha risposto con un avviso di sicurezza, affermando che Pathfinder si basa sugli attacchi Spectre v1 e che le mitigazioni precedentemente implementate per Spectre v1 e i canali laterali tradizionali attenuano gli exploit segnalati. Non ci sono prove che impatti i CPU AMD.

Implicazioni per la Sicurezza

Questo attacco evidenzia la vulnerabilità del PHR a fughe di informazioni, rivela dati non accessibili attraverso i Prediction History Tables (PHTs), espone una gamma più ampia di codice di diramazione come superfici di attacco potenziali e non può essere mitigato (cancellato, offuscato) utilizzando tecniche proposte per i PHTs. Queste scoperte sono cruciali per la comprensione delle vulnerabilità nelle moderne architetture di CPU e sottolineano la necessità di continuare a sviluppare e implementare robuste misure di sicurezza per proteggere dati sensibili e infrastrutture critiche.

Sicurezza Informatica

Nuovo attacco “TunnelVision” espone il traffico VPN

Tempo di lettura: 2 minuti. Scopri come il nuovo attacco TunnelVision utilizza server DHCP malevoli per esporre il traffico VPN, eludendo la crittografia e mettendo a rischio la sicurezza degli utenti.

Un recente attacco denominato “TunnelVision” può deviare il traffico fuori dal tunnel crittografato di una VPN, consentendo agli aggressori di intercettare il traffico non crittografato mentre si mantiene l’apparenza di una connessione VPN sicura. Questo attacco è stato dettagliato in un rapporto di Leviathan Security, che sfrutta l’opzione 121 del Dynamic Host Configuration Protocol (DHCP) per configurare percorsi statici di classe su un sistema client.

Metodo dell’attacco

Gli aggressori configurano un server DHCP malevolo che modifica le tabelle di instradamento in modo che tutto il traffico VPN venga inviato direttamente alla rete locale o a un gateway maligno, evitando così il tunnel VPN crittografato. L’approccio consiste nell’operare un server DHCP sulla stessa rete di un utente VPN bersagliato e configurare il DHCP per utilizzare se stesso come gateway.

Sicurezza e vulnerabilità

Una delle principali preoccupazioni è l’assenza di un meccanismo di autenticazione per i messaggi in entrata nel DHCP che potrebbero manipolare i percorsi. Questo problema di sicurezza è noto e sfruttabile dai malintenzionati almeno dal 2002, ma non ci sono casi noti di sfruttamento attivo in campo.

Identificazione e impatto

Il problema, denominato CVE-2024-3661, colpisce i sistemi operativi Windows, Linux, macOS e iOS, con l’eccezione di Android che non supporta l’opzione DHCP 121 e quindi non è influenzato dagli attacchi TunnelVision.

Mitigazione dell’attacco TunnelVision

Gli utenti possono essere più esposti agli attacchi TunnelVision se si connettono a una rete controllata dall’aggressore o dove l’aggressore ha presenza. Le mitigazioni proposte includono l’uso di spazi di nomi di rete su Linux per isolare le interfacce di rete e le tabelle di instradamento dal resto del sistema, configurare i client VPN per negare tutto il traffico in entrata e in uscita che non utilizza l’interfaccia VPN, e configurare i sistemi per ignorare l’opzione DHCP 121 mentre sono connessi a una VPN.

Raccomandazioni per i Fornitori VPN

I fornitori di VPN sono incoraggiati a migliorare il loro software client per implementare propri gestori DHCP o integrare controlli di sicurezza aggiuntivi che bloccherebbero l’applicazione di configurazioni DHCP rischiose. Questo attacco evidenzia la necessità di una maggiore vigilanza e di misure di sicurezza più robuste nei sistemi di rete, soprattutto per quegli utenti che dipendono da connessioni VPN per la protezione dei loro dati sensibili.

Sicurezza Informatica

Truffatori austriaci scappano dagli investitori, ma non dalla legge

Tempo di lettura: 2 minuti. Le forze dell’ordine hanno smascherato e arrestato un gruppo di truffatori austriaci dietro una frode di criptovalute.

Le forze dell’ordine austriache, cipriote e ceche hanno arrestato sei austriaci responsabili di una truffa online relativa a criptovalute. Europol e Eurojust hanno supportato questa indagine mirata ai creatori di una presunta nuova criptovaluta lanciata nel dicembre 2017. Durante l’operazione sono stati eseguiti sei perquisizioni domiciliari, sequestrando oltre 500.000 euro in criptovalute, 250.000 euro in valuta corrente, e bloccato decine di conti bancari. Inoltre, sono stati sequestrati due automobili e una proprietà di lusso del valore di 1.400.000 euro.

Dettagli della Truffa

Tra dicembre 2017 e febbraio 2018, i truffatori hanno finto di aver creato una compagnia di trading online legittima che aveva emesso una nuova criptovaluta. L’offerta iniziale di moneta (ICO) ammontava a 10 milioni di token – o diritti rispettivi alla nuova valuta. Gli investitori hanno pagato in criptovalute consolidate come Bitcoin o Ethereum. Per guadagnare credibilità con gli investitori, i truffatori austriaci hanno anche sostenuto di aver sviluppato il proprio software e un algoritmo unico per la vendita dei token.

Comportamenti sospetti ed Exit Scam

Tradizionalmente, un’ICO si basa sulla trasparenza e comunica chiaramente su ogni membro del team responsabile. In questo caso, c’era una mancanza di trasparenza riguardo i membri del team coinvolti e l’algoritmo alla base della criptovaluta. Nel febbraio 2018, i perpetratori hanno improvvisamente chiuso tutti gli account dei social media del progetto e ritirato offline il sito web della falsa compagnia. Dopo questa truffa di uscita, è diventato evidente agli investitori di essere stati frodati.

Sforzo collaborativo delle Forze dell’Ordine

Gli specialisti di Europol hanno organizzato cinque incontri operativi e hanno lavorato in stretta collaborazione con il desk austriaco presso Eurojust, fornendo un’analisi olistica dell’indagine. Europol ha anche dispiegato uno specialista con un ufficio mobile a Cipro per supportare le attività operative e facilitare lo scambio di informazioni. Eurojust ha supportato il giorno dell’azione con un centro di coordinamento, consentendo una comunicazione in tempo reale tra tutte le autorità giudiziarie coinvolte e l’esecuzione rapida dei mandati di arresto europei e dei mandati di perquisizione.

Autorità Partecipanti:

- Austria: Servizio di Intelligence Criminale dell’Austria (Bundeskriminalamt – Centro di Competenza per la Cybercriminalità (C4)), Ufficio Specializzato per la Lotta contro i Crimini Economici e la Corruzione (Wirtschafts- und Korruptionsstaatsanwaltschaft)

- Cipro: Polizia di Cipro a Larnaca

- Repubblica Ceca: Polizia della Repubblica Ceca, Agenzia Nazionale per la Lotta al Crimine Organizzato (Národní centrála proti organizovanému zločinu – NCOZ)

Agenzie Partecipanti: Europol, Eurojust

Questo caso dimostra l’efficacia della collaborazione internazionale nel contrasto al crimine organizzato e alla frode finanziaria, sottolineando l’importanza della vigilanza nella partecipazione a investimenti in criptovalute.

Inchieste2 settimane fa

Inchieste2 settimane faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Cyber Security2 settimane fa

Cyber Security2 settimane faACN: tutto quello che c’è da sapere sulla relazione annuale 2023

Robotica2 settimane fa

Robotica2 settimane faPerché i Robot non riescono a superare gli animali in corsa?

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faReddit rivoluziona l’E-Commerce con Dynamic Product Ads

Economia1 settimana fa

Economia1 settimana faApple, Regno Unito vuole più sicurezza informatica e l’Europa indica iPadOS Gatekeeper

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faByteDance “chiuderà TikTok negli USA piuttosto che venderlo”

Editoriali6 giorni fa

Editoriali6 giorni faChip e smartphone cinesi ci avvisano del declino Occidentale

Economia5 giorni fa

Economia5 giorni faInternet via satellite: progetto europeo IRIS² in grande difficoltà