Sommario

Si chiude con questo articolo l’approfondimento sul rapporto IOCTA dell’Europol. Nelle puntate precedenti abbiamo analizzato dapprima le truffe online ed i ransomware per poi passare agli approfondimenti sul Dark Web e la Pedopornografia online.

Sintesi del rapporto IOCTA

Riassumendo quanto descritto in precedenza, la pandemia da COVID19 ha portato all’esposizione online di tantissime persone, adulti e bambini, che sono stati esposti a tantissimi tentativi di truffa online con le metodiche già conosciute come ad esempio il phishing, lo smishing ed i casi più complessi come le strategie di exitscam avvenute sia nelle piattaforme di trading sia nelle criptovalute come quella di Squid Game che ha fruttato più di un milione di euro in pochi giorni ai criminali informatici. Anche il mercato dei ransomware cresce esponenzialmente grazie non solo alla presenza di tantissime varianti, ma anche alla nuova tendenza del ransomware as a service, che consente di noleggiare i file malevoli a chi si impegna nell’infettare quante più macchine possibili, in cambio di una provvigione sulle quote di riscatto pagate. Il Dark web cala ed il mercato va in favore di Telegram, ma nella rete oscura cresce il già noto Wickr insieme al Monero che viene preferito al più noto Bitcoin. I venditori si sono industriati ed hanno sviluppato piattaforme di commercio autonome per uscire dal radar delle forze di polizia internazionali. Anche i pedofili hanno rafforzato le loro misure di sicurezza. Le piattaforme esistenti hanno regole di iscrizione sempre più granitiche e le piattaforme di scambio dei file illegali sono spostate su altre reti decentralizzate. Il dato che preoccupa di più è invece quello dei video pedopornografici che, per la maggior parte, due terzi del totale, sono autoprodotti da minori che o ne fanno un business o sono sfruttati da adulti come vittime di ricatti.

Le operazioni di polizia

Se lo spirito di analisi del percorso intrapreso in queste tre puntate, ha portato a muovere anche delle critiche al rapporto dell’Europol, adesso è giunto il momento di dare risalto alle azioni di polizia messe in atto in questi mesi nel contrasto del crimine online, citando quelle messe in atto dall’agenzia europea che racchiude tutte le polizie del territorio UE.

Addio Botnet Emotet

Nel gennaio 2021, l’Europol ha buttato giù la botnet Emotet che prende nome dal malware utilizzato per infettare i computer zombie che venivano impiegati anche per diffondere ulteriori file malevoli come ransomware ed in questo caso specifico sembrerebbero essere stati diffusi codici malevoli di altre gangs criminali. Dopo l’operazione congiunta dell’Europol, gli attori hanno impiegato altri malware come BazarLoader e IcedID.

Boystown: luogo preferito da 400.000 pedofili

La piattaforma Dark Web, conosciuta come Boystown, è stata abbattuta da una task force internazionale internazionale istituita dalla polizia criminale federale tedesca (Bundeskriminalamt), Europol e le forze dell’ordine di Australia, Canada, Paesi Bassi, Svezia e Stati Uniti. Questo sito si concentrava sull’abuso sessuale dei bambini e aveva 400.000 utenti registrati quando è stato chiuso. Diversi altri siti di chat sul Dark Web usati da pedofili sono stati sequestrati nello stesso periodo. Il caso illustra ciò che Europol sta riscontrando nella vendita di pedopornografia: le comunità di pedofili online le comunità di pedofili online sul dark web mostrano una notevole capacità di ripresa in risposta alle azioni delle forze dell’ordine che li prendono di mira. Le loro reazioni includono la resurrezione di vecchie comunità, la creazione di nuove comunità seguite da grandi sforzi per organizzarle e amministrarle.

Un Secreto da 15 milioni di dollari

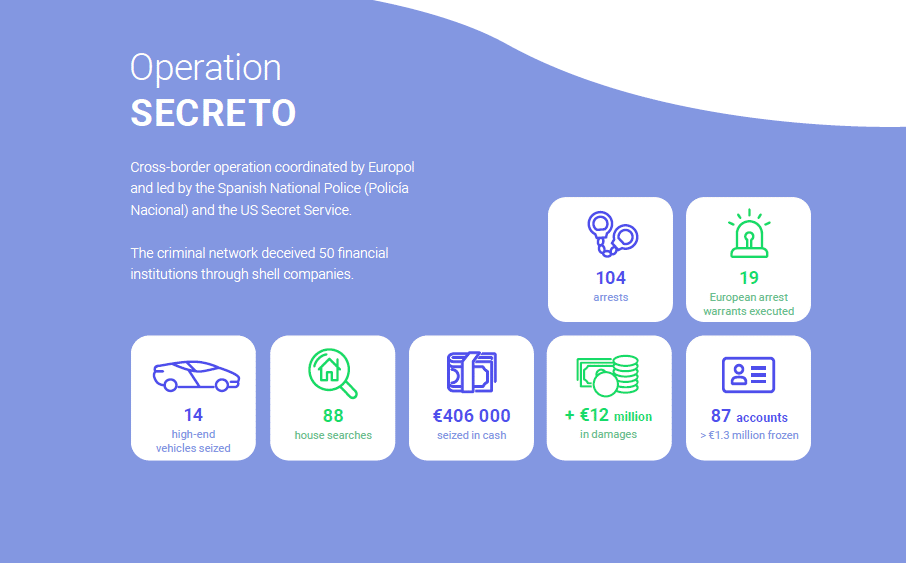

L’Europol ha coordinato un’operazione transfrontaliera e guidata dalla polizia nazionale spagnola (Policía Nacional) e dai servizi segreti americani. La rete criminale sgominata ha ingannato 50 istituzioni finanziarie attraverso società di comodo. Il blitz ha portato a 88 perquisizioni, 104 arresti, 406.000 euro in contanti, 14 auto di lusso, sulla base di un importo da 12 milioni di euro come gravità della truffa.

Il Dark Web sotto attacco

Dopo le operazioni condotte contro il sito pedopornografico Boystown, l’Europol ha chiuso diversi mercati, ma il colpo grosso l’ha fatto con Dark Market. Cinquecentomila utenti e 2400 venditori sono rimasti senza la piattaforma, che negli anni ha generato 320.000 transazioni per un valore di 140 milioni di euro, movimentando 4.600 Bitcoins e 12.800 Monero. I due principali amministratori sono stati arrestati, mentre il mercato e la sua attività criminale sono stati decapitati in un’azione coordinata in collaborazione tra Europol e le polizie di Australia, Danimarca, Germania, Moldavia, Ucraina, Regno Unito e Stati Uniti.

Tor sotto attacco

L’operazione coordinata DisrupTor ha dimostrato che la chiusura di un mercato del dark web ha segnato un ulteriore conclusione positiva di un’indagine, aprendone molte altre. In DisrupTor, i dati, raccolti durante l’operazione che ha portato alla chiusura di Wall Street Market, sono stati utilizzati per identificare e arrestare 179 venditori in Europa e negli Stati Uniti. L’azione denominata DisrupTor è stata guidata dalla polizia criminale federale tedesca (Bundeskriminalamt), con il supporto della polizia nazionale olandese (Politie), Europol, Eurojust e varie agenzie governative statunitensi. Le operazioni di collaborazione come DisrupTor hanno preoccupato non poco i criminali ed i venditori che sfruttano la crittografia della rete Tor, perché ha dimostrato la capacità delle forze dell’ordine nel contrastare la crittografia e l’anonimato dei criminali informatici sul dark web.

Assassini e armi: meglio non comprarle nel dark web

L’Europol ha contribuito all’arresto di un cittadino italiano sospettato di aver assoldato un sicario sul dark web. Inoltre, diverse forze dell’ordine delle agenzie di polizia dell’UE hanno menzionato l’ingaggio di sicari e il sequestro di armi acquistate sul web oscuro che sono state sequestrate. Diversi casi simili sono stati riportati dai media. Per esempio, nei Paesi Bassi una persona è stata condannata a 8 anni di reclusione per diversi tentativi di ordinare un omicidio su commissione tramite piattaforme sul web e applicazioni di chat criptate. Inoltre, armi venivano vendute su un mercato del dark web smantellato nel maggio 2021 dalle autorità francesi. Nel settembre 2020, un laboratorio illegale per la stampa di armi tridimensionali è stato smantellato in Spagna, rivelando un nuovo modus operandi. Il sospetto ha scaricato modelli per la stampa di armi dal il dark web. Durante una delle perquisizioni domiciliari in dell’operazione congiunta dell’Agenzia fiscale spagnola e della Polizia Nazionale, gli agenti delle forze dell’ordine hanno incontrato varie stampanti 3D, una delle quali era in fase di stampa di una arma da fuoco di tipo corto.