Sicurezza Informatica

Malware Industroyer: USA mette taglia di 10 milioni su 6 hacker russi

Il governo degli Stati Uniti ha annunciato fino a 10 milioni di dollari di ricompense per informazioni su sei hacker associati ai servizi segreti militari russi.

“Questi individui hanno partecipato ad attività informatiche dannose per conto del governo russo contro le infrastrutture critiche degli Stati Uniti in violazione del Computer Fraud and Abuse Act“, secondo quanto sostenuto dal programma Rewards for Justice del Dipartimento di Stato.

Tutti i sei ufficiali russi sono membri di un gruppo avanzato di minacce persistenti chiamato Sandworm (alias Voodoo Bear o Iron Viking), che è noto per essere operativo almeno dal 2008 con un focus specifico sul targeting di entità in Ucraina con l’obiettivo di stabilire una presenza illecita, a lungo termine al fine di estrarre dati altamente sensibili.

Leggi la storia completa di Sandworm

Gli hacker, ritenuti ufficiali della Direzione principale di intelligence dello Stato Maggiore delle Forze Armate della Federazione Russa (GRU), sono i seguenti:

- Artem Valeryevich Ochichenko, collegato a campagne di ricognizione tecnica e spear-phishing per ottenere l’accesso non autorizzato alle reti IT di strutture di infrastrutture critiche in tutto il mondo

- Petr Nikolayevich Pliskin, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov e Yuriy Sergeyevich Andrienko, che si dice abbiano sviluppato componenti del malware NotPetya e Olympic Destroyer utilizzati dal governo russo il 27 giugno 2017 per infettare i sistemi informatici,

- Anatoliy Sergeyevich Kovalev, accusato di aver sviluppato tecniche e messaggi di spear-phishing utilizzati dal governo russo per violare i sistemi informatici delle infrastrutture critiche

Il 15 ottobre 2020, il Dipartimento di Giustizia degli Stati Uniti ha incriminato i suddetti ufficiali per aver condotto attacchi malware distruttivi con l’obiettivo di disturbare e destabilizzare altre nazioni e causare perdite monetarie, accusandoli di cospirazione per commettere frode telematica e furto d’identità aggravato.

Come parte dell’iniziativa, la Rewards of Justice ha istituito un sito web nel dark web all’indirizzo “he5dybnt7sr6cm32xt77pazmtm65flqy6irivtflruqfc5ep7eiodiad[.]onion” che può essere utilizzato per inviare suggerimenti su questi attori di minacce in modo anonimo, o in alternativa condividere le informazioni tramite Signal, Telegram o WhatsApp.

Il collettivo Sandworm, non molto tempo fa, è stato attribuito a un sofisticato malware botnet ora neutralizzato, soprannominato Cyclops Blink, che ha intrappolato dispositivi firewall e router connessi a Internet di WatchGuard e ASUS.

Leggi la notizia di Cyclops Blink

Altre recenti attività di hacking associate al gruppo includono il dispiegamento di una versione aggiornata del malware Industroyer contro le sottostazioni elettriche ad alta tensione in Ucraina, durante l’invasione russa del paese.

Leggi la notizia di Industroyer

Sicurezza Informatica

Zoom avrà la crittografia Post-Quantum End-to-End

Tempo di lettura: 2 minuti. Zoom introduce la crittografia end-to-end post-quantum per Zoom Meetings, migliorando la sicurezza contro le minacce future.

Zoom Video Communications, Inc. ha annunciato che la crittografia end-to-end post-quantum (E2EE) è ora disponibile a livello globale per Zoom Workplace, in particolare per Zoom Meetings. Presto, questa funzione sarà estesa anche a Zoom Phone e Zoom Rooms. Con questa mossa, Zoom diventa la prima azienda UCaaS (Unified Communications as a Service) a offrire una soluzione E2EE post-quantum per le videoconferenze.

Necessità di una maggiore sicurezza

Con l’evolversi delle minacce informatiche, è sempre più cruciale proteggere i dati degli utenti. In alcuni casi, gli attaccanti potrebbero essere in grado di intercettare il traffico di rete criptato con l’intento di decrittarlo in futuro, quando i computer quantistici saranno più avanzati — uno scenario noto come “harvest now, decrypt later”. Sebbene i computer quantistici con tali capacità non siano ancora disponibili, Zoom ha adottato un approccio proattivo aggiornando gli algoritmi per resistere a queste potenziali minacce future.

Come Funziona la Crittografia End-to-End Post-Quantum

Quando gli utenti abilitano la E2EE per le loro riunioni, il sistema di Zoom è progettato per fornire solo ai partecipanti l’accesso alle chiavi di crittografia utilizzate per crittografare la riunione; questo comportamento è valido sia per la E2EE standard che per quella post-quantum. Poiché i server di Zoom non possiedono la chiave di decrittazione necessaria, i dati criptati trasmessi attraverso i server di Zoom risultano indecifrabili. Per difendersi dagli attacchi “harvest now, decrypt later”, la crittografia post-quantum di Zoom utilizza Kyber 768, un algoritmo in fase di standardizzazione da parte del National Institute of Standards and Technology (NIST) come Mechanism Lattice-based Key Encapsulation Mechanism (ML-KEM) nel FIPS 203.

Implicazioni per gli Utenti

Dal lancio della crittografia end-to-end per Zoom Meetings nel 2020 e per Zoom Phone nel 2022, è emerso che i clienti utilizzano sempre più questa funzionalità, dimostrando l’importanza di offrire una piattaforma sicura che soddisfi le loro esigenze uniche. Con l’introduzione della E2EE post-quantum, Zoom sta ulteriormente rafforzando la sicurezza e fornendo funzionalità all’avanguardia per aiutare gli utenti a proteggere i propri dati.

L’introduzione della crittografia end-to-end post-quantum rappresenta un significativo miglioramento nella protezione dei dati degli utenti di Zoom. Con queste nuove funzionalità, Zoom si pone all’avanguardia nella sicurezza delle comunicazioni, preparandosi a difendere gli utenti dalle minacce future emergenti.

Per maggiori dettagli su quali versioni e piattaforme di Zoom Workplace supportano l’uso della crittografia end-to-end post-quantum, è possibile visitare l’articolo di supporto.

Sicurezza Informatica

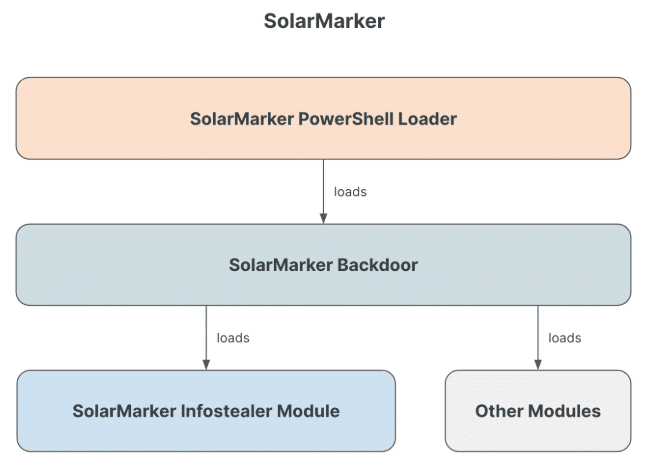

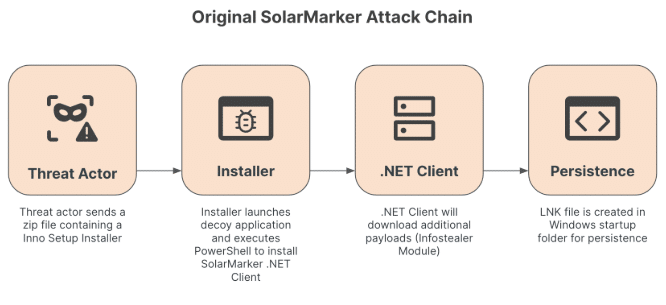

SolarMarker minaccia informatica costante dal 2021

Tempo di lettura: 2 minuti. SolarMarker utilizza un’infrastruttura multi-tier e tecniche di elusione avanzate per evitare il rilevamento e colpire settori critici come l’istruzione e la sanità.

Il malware SolarMarker, noto anche come Yellow Cockatoo e Jupyter Infostealer, è stato una minaccia costante dal 2021. Questo malware è particolarmente pericoloso per i settori dell’istruzione, della sanità e delle piccole e medie imprese (PMI). SolarMarker utilizza un’infrastruttura multi-tier in evoluzione e tecniche di elusione avanzate per evitare il rilevamento, come i certificati Authenticode e file zip di grandi dimensioni.

Infrastruttura Multi-tier di SolarMarker

L’infrastruttura di SolarMarker è composta da almeno due cluster distinti: uno primario per le operazioni attive e uno secondario utilizzato probabilmente per testare nuove strategie o per mirare a regioni o industrie specifiche. Questa separazione consente al malware di adattarsi rapidamente e rispondere alle contromisure, rendendolo particolarmente difficile da eradicare.

Tecniche di Elusione

SolarMarker impiega tecniche di elusione sofisticate, come l’uso di certificati Authenticode, che conferiscono legittimità ai payload dannosi, e l’uso di grandi file zip per bypassare i software antivirus. Queste tattiche aumentano l’efficacia del malware nel rimanere inosservato e continuare a compromettere i sistemi.

Impatto e settori colpiti

Il malware ha preso di mira numerosi settori, inclusi l’istruzione, la sanità, il governo, l’ospitalità e le PMI. Gli attacchi di SolarMarker mirano sia agli individui che alle organizzazioni, rubando grandi quantità di dati che possono essere venduti nei forum criminali, portando a ulteriori exploit e attacchi.

Misure di Difesa a Breve Termine

Per difendersi da SolarMarker, le organizzazioni dovrebbero:

- Implementare allow-listing delle applicazioni: Questo previene il download di file apparentemente legittimi che contengono malware.

- Formazione sulla sicurezza: Educare i dipendenti a riconoscere i segnali di una potenziale violazione, come download di file inattesi o reindirizzamenti sospetti che potrebbero indicare malvertising.

Misure di difesa a Lungo Termine

A lungo termine, è cruciale monitorare l’ecosistema cybercriminale per anticipare nuove minacce. Le organizzazioni dovrebbero:

- Raffinare le politiche di sicurezza: Adattare e migliorare le misure di difesa per rimanere un passo avanti rispetto agli attori delle minacce.

- Rafforzare le misure regolatorie: Implementare misure regolatorie migliori mirate all’infrastruttura cybercriminale e sostenere gli sforzi delle forze dell’ordine per affrontare queste minacce alla radice.

L’uso di regole YARA e Snort è fondamentale per rilevare le infezioni attuali e storiche. Poiché il malware continua ad evolversi, è essenziale aggiornare regolarmente queste regole e utilizzare metodi di rilevamento aggiuntivi come l’analisi degli artefatti di rete.

Per ulteriori dettagli, è possibile leggere l’analisi completa e scaricare il report in formato PDF qui.

Sicurezza Informatica

Gala Games: hacker restituisce $23M in ETH

Tempo di lettura: 2 minuti. Gala Games riceve $23M in ETH dal hacker; adotta strategia “buy and burn” per aumentare il valore dei token GALA.

Gala Games ha recentemente vissuto un evento sorprendente con il ritorno di $23 milioni in ETH da parte di un hacker. Questo sviluppo ha fornito al progetto un’opportunità significativa per rafforzare la propria posizione nel mercato. Eric Schiermeyer, CEO del progetto, ha annunciato su Discord che il team utilizzerà questi fondi recuperati per implementare una strategia di “buy and burn” per i token GALA.

Il ripristino di ETH rubati rappresenta un raro caso di considerazione etica nel mondo delle criptovalute. Il motivo dietro la decisione del hacker di restituire i token rubati non è chiaro, ma il risultato è indubbiamente positivo per Gala Games. Questo ritorno ha permesso al progetto di pianificare una strategia per migliorare il valore dei propri token.

Implementazione della Strategia “Buy and Burn”

Con i $23 milioni in ETH ora di nuovo a disposizione, Gala Games ha deciso di adottare una strategia di “buy and burn”. Questo processo comporta l’acquisto di token GALA utilizzando gli ETH recuperati e successivamente la rimozione permanente di questi token dalla circolazione. Eric Schiermeyer, noto anche come Benefactor nella comunità, ha spiegato che questa mossa mira a ridurre l’offerta totale di token GALA, aumentando potenzialmente il loro valore attraverso la scarsità.

La strategia di “buy and burn” è progettata per rafforzare la fiducia nella comunità di Gala Games e stabilizzare il mercato dopo la volatilità causata dal hack. La trasparenza mostrata da Schiermeyer nel comunicare questi piani rafforza ulteriormente il legame di fiducia tra il team del progetto e i suoi sostenitori.

Impatto sulla Comunità e sul Mercato

La decisione di implementare la strategia di “buy and burn” dimostra l’impegno del team di Gala Games a proteggere gli interessi degli investitori e a mantenere l’integrità del progetto. La rimozione di una quantità significativa di token dalla circolazione potrebbe avere un impatto positivo sul prezzo dei token GALA, beneficiando così i detentori esistenti.

Questa mossa strategica non solo aiuta a mitigare l’impatto negativo del hack, ma stabilisce anche un precedente su come affrontare situazioni simili in futuro con trasparenza e lungimiranza strategica. La comunità delle criptovalute seguirà con attenzione l’evoluzione del mercato di Gala Games per vedere come si svilupperanno le dinamiche post-implementazione della strategia di “buy and burn”.

Prospettive future per Gala Games

Il recupero di $23 milioni in ETH e la decisione di bruciare i token GALA segnano un momento cruciale nella storia di Gala Games. Con una pianificazione accurata e una comunicazione trasparente, il progetto è pronto a emergere più forte e resiliente, rafforzando la sua posizione nel competitivo panorama del gaming su blockchain.

La strategia di “buy and burn” di Gala Games potrebbe diventare un modello per altri progetti che affrontano sfide simili. La comunità cripto osserverà attentamente come questa decisione influenzerà il mercato e il valore dei token GALA, aspettandosi potenzialmente di vedere un aumento della fiducia e del valore nel lungo termine.

Inchieste1 settimana fa

Inchieste1 settimana faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste1 settimana fa

Inchieste1 settimana faTerrore in Campania: dati sanitari di SynLab nel dark web

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Economia6 giorni fa

Economia6 giorni faTemu accusata di violare il DSA dell’UE: reclami dei consumatori

Economia6 giorni fa

Economia6 giorni fa40 Milioni di persone si abbonano al piano con Pubblicità di Netflix

Economia5 giorni fa

Economia5 giorni faGoogle dona 15 milioni alla “democrazia” in Europa

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24