Sicurezza Informatica

BouldSpy, lo spyware Android che l’Iran utilizza per spiare gruppi minoritari

Tempo di lettura: < 1 minuto. Oltre 300 individui appartenenti a gruppi minoritari iraniani sono stati presi di mira dal malware BouldSpy

Un nuovo software spia per Android, probabilmente utilizzato dal governo iraniano, è stato impiegato per spiare oltre 300 persone appartenenti a gruppi minoritari.

BouldSpy e il Comando delle Forze dell’Ordine della Repubblica Islamica dell’Iran (FARAJA)

Il malware, denominato BouldSpy, è stato attribuito con moderata fiducia al Comando delle Forze dell’Ordine della Repubblica Islamica dell’Iran (FARAJA). Tra le vittime, figurano curdi, baluchi, azeri e gruppi cristiani armeni iraniani. Secondo Lookout, il software spia potrebbe essere stato utilizzato anche per contrastare e monitorare attività illegali legate al traffico di armi, droga e alcol, sulla base dei dati trafugati che contenevano foto di droghe, armi da fuoco e documenti ufficiali rilasciati da FARAJA.

Funzionalità e modalità di diffusione di BouldSpy

BouldSpy, come altre famiglie di malware per Android, abusa dei servizi di accessibilità di Android e di altre autorizzazioni intrusive per raccogliere dati sensibili come cronologia del browser, foto, liste di contatti, registri degli SMS, battiture, screenshot, contenuti degli appunti, audio del microfono e registrazioni di videochiamate. Le prove raccolte finora indicano che BouldSpy venga installato sui dispositivi delle vittime tramite accesso fisico, probabilmente dopo la confisca durante la detenzione.

Il pannello di controllo e la componente ransomware non funzionale

Il malware è dotato di un pannello di comando e controllo (C2) per gestire i dispositivi delle vittime e creare nuove app malevole che si celano dietro a strumenti apparentemente innocui, come convertitori di valuta, calcolatori di interessi e utility per eludere la censura come Psiphon. BouldSpy integra anche una componente ransomware “inutilizzata e non funzionale” che prende spunto da un progetto open source chiamato CryDroid, suggerendo che potrebbe essere in fase di sviluppo attivo o rappresentare una falsa bandiera piantata dall’attore minaccioso.

Sicurezza Informatica

BlueDelta: campagna di cyber spionaggio in corso in Europa

Tempo di lettura: 2 minuti. BlueDelta, unità del GRU russo, ha condotto una campagna di spionaggio multi-fase in Europa utilizzando il malware Headlace

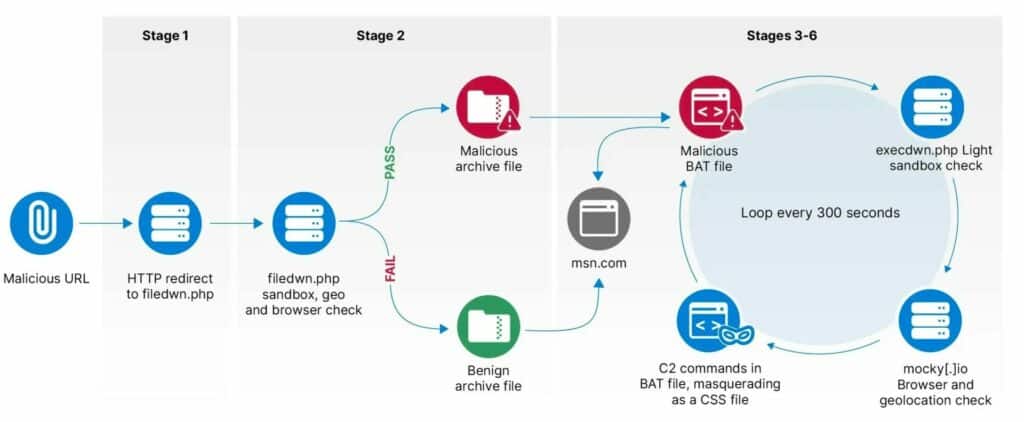

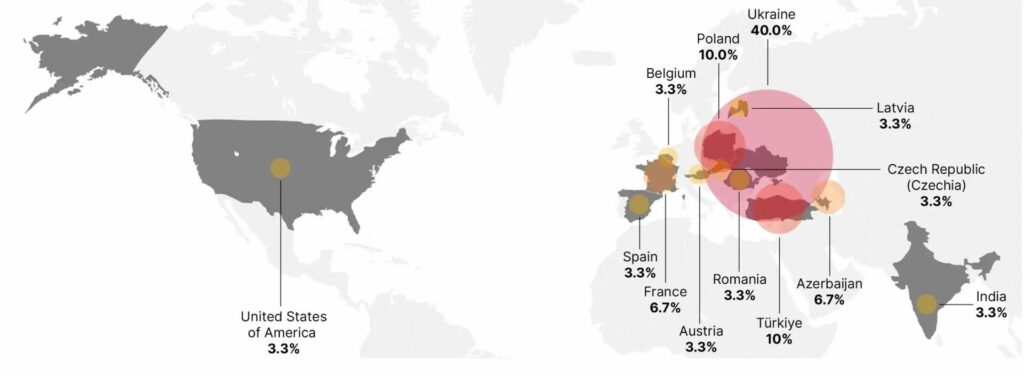

Il gruppo Insikt ha monitorato l’evoluzione dell’infrastruttura operativa di BlueDelta, un’unità di intelligence militare russa (GRU) che ha condotto operazioni di cyber-spionaggio sofisticate. BlueDelta ha preso di mira reti chiave in Europa utilizzando il malware Headlace e pagine di raccolta credenziali. L’operazione, condotta in tre fasi distinte tra aprile e dicembre 2023, ha coinvolto phishing, servizi Internet compromessi e binari “living off the land” per estrarre informazioni.

Dettagli della Campagna di BlueDelta

Malware Headlace e Phishing

BlueDelta ha distribuito il malware Headlace in tre fasi utilizzando tecniche di geofencing per colpire le reti in tutta Europa, con un forte focus sull’Ucraina. Le email di phishing, talvolta simili a comunicazioni legittime, aumentano l’efficacia degli attacchi. BlueDelta sfrutta servizi Internet legittimi (LIS) e binari LOLBins, nascondendo le operazioni nel traffico di rete normale, rendendo difficile la rilevazione.

Raccolta Credenziali

Le pagine di raccolta credenziali di BlueDelta sono avanzate e capaci di trasmettere l’autenticazione a due fattori e le sfide CAPTCHA. Gli obiettivi recenti includono il Ministero della Difesa ucraino, aziende di importazione ed esportazione di armi ucraine, infrastrutture ferroviarie europee e un think tank azero. L’infiltrazione di queste reti potrebbe permettere a BlueDelta di raccogliere informazioni utili per tattiche di battaglia e strategie militari più ampie.

Implicazioni e Raccomandazioni

Le operazioni di BlueDelta sottolineano la necessità per le organizzazioni governative, militari e dei settori della difesa di rafforzare le misure di sicurezza informatica. È essenziale:

- Prioritizzare la rilevazione di tentativi di phishing sofisticati

- Limitare l’accesso a servizi Internet non essenziali

- Potenziare la sorveglianza delle infrastrutture di rete critiche

- Fornire formazione continua sulla sicurezza informatica per riconoscere e rispondere a minacce avanzate

Per ulteriori dettagli sull’analisi completa, è possibile scaricare il rapporto in formato PDF qui.

Sicurezza Informatica

Milano: operazione “Trust”, frodi informatiche e riciclaggio di criptovaluta

Tempo di lettura: 2 minuti. Scoperta un’organizzazione criminale transnazionale specializzata in frodi informatiche e riciclaggio di criptovaluta nell’operazione “Trust”

Un’indagine coordinata dalla procura di Milano e condotta dai poliziotti del Centro operativo per la sicurezza cibernetica della Lombardia, in collaborazione con la Polícia Judiciária portoghese e con il supporto di Europol, ha portato all’individuazione di un’organizzazione criminale transnazionale specializzata in frodi informatiche e nel riciclaggio di criptovaluta nell’operazione Trust.

Dettagli dell’operazione

L’operazione internazionale, denominata “Trust”, ha portato all’arresto di un membro dell’organizzazione e all’esecuzione di 12 perquisizioni domiciliari e informatiche. Durante queste operazioni, sono stati sequestrati numerosi dispositivi elettronici e centinaia di migliaia di euro in criptovaluta.

Schema di Truffa: “Rip Deal”

Le indagini sono state avviate a seguito della denuncia di due giovani imprenditori milanesi. Gli investigatori hanno ricostruito un sofisticato schema di truffa noto come “Rip deal”, che ha colpito vittime in tutta Europa. Questo raggiro tecnico-informatico prendeva di mira operazioni di scambio di valuta digitale come Bitcoin, Ethereum, Dogecoin e Stellar Lumen.

Modus Operandi

I criminali si spacciavano per rappresentanti di un fondo di investimento internazionale, contattando le vittime e proponendo loro accordi economici vantaggiosi per finanziare le loro start-up. Gli incontri avvenivano in lussuosi ristoranti o hotel di lusso, durante i quali le vittime erano indotte a movimentare ingenti somme di denaro in criptovaluta attraverso wallet digitali o app per dispositivi mobili.

Prima di finalizzare l’operazione, i truffatori verificavano che le vittime disponessero di un fondo di garanzia “reale”, solitamente in criptovaluta. Utilizzando tecniche informatiche sofisticate, i criminali sottraevano il controllo dei wallet digitali alle vittime, svuotandoli completamente prima che queste si rendessero conto della frode.

Identificazione dei Membri dell’Organizzazione

Le indagini, durate oltre un anno, hanno permesso di identificare i membri dell’organizzazione e delineare i loro ruoli. Gli adescatori e gli interlocutori con le vittime erano originari dei Balcani, per lo più residenti in Francia, mentre i riciclatori di criptovaluta erano prevalentemente asiatici stabiliti in Italia.

Coinvolgimento internazionale

Le vittime individuate provenivano da Austria, Portogallo, Romania, Spagna, Svizzera e Italia. In Italia, le attività investigative si sono svolte a Milano, Monza, Lodi, Roma, Torino, Cagliari e Nuoro.

Sicurezza Informatica

Phishing FlyingYeti mira all’Ucraina

Tempo di lettura: 3 minuti. Cloudforce One interrompe la campagna di phishing FlyingYeti che mira all’Ucraina utilizzando esche a tema debito. Scopri come proteggerti da queste minacce.

Cloudforce One ha pubblicato i risultati della sua indagine e delle sue operazioni in tempo reale per rilevare, negare, degradare, interrompere e ritardare le attività di minaccia del gruppo FlyingYeti, allineato con la Russia, durante la loro ultima campagna di phishing che prende di mira l’Ucraina. A seguito dell’invasione russa dell’Ucraina il 24 febbraio 2022, l’Ucraina ha introdotto un moratorium sugli sfratti e sulla sospensione dei servizi pubblici per debiti non pagati, moratorium terminato a gennaio 2024. FlyingYeti ha sfruttato l’ansia per la possibile perdita di accesso a alloggi e servizi pubblici per convincere le vittime ad aprire file dannosi, risultando in infezioni con il malware PowerShell noto come COOKBOX.

Riassunto esecutivo

- Il 18 aprile 2024, Cloudforce One ha rilevato il gruppo di minacce FlyingYeti, allineato con la Russia, che preparava una campagna di phishing contro individui in Ucraina.

- FlyingYeti utilizzava tattiche, tecniche e procedure simili a quelle dettagliate dall’articolo del CERT ucraino su UAC-0149, un gruppo di minacce che ha preso di mira principalmente enti di difesa ucraini con il malware COOKBOX dal 2023.

- Da metà aprile a metà maggio, FlyingYeti ha condotto attività di ricognizione, creato contenuti esca per la loro campagna di phishing e sviluppato varie iterazioni del loro malware.

- Dopo settimane di monitoraggio, Cloudforce One è riuscito a interrompere l’operazione di FlyingYeti subito dopo la creazione del payload finale di COOKBOX.

- Il payload includeva uno sfruttamento della vulnerabilità WinRAR CVE-2023-38831, che FlyingYeti continuerà probabilmente a utilizzare nelle sue campagne di phishing.

Chi è FlyingYeti?

FlyingYeti è il nome in codice dato da Cloudforce One al gruppo di minacce dietro questa campagna di phishing, che si sovrappone all’attività UAC-0149 tracciata dal CERT-UA. Il gruppo utilizza DNS dinamico (DDNS) per la loro infrastruttura e piattaforme cloud-based per l’hosting di contenuti dannosi e per il controllo e comando del malware.

Sfondo della Campagna

Nei giorni precedenti l’inizio della campagna, Cloudforce One ha osservato FlyingYeti condurre ricognizioni sui processi di pagamento per l’alloggio comunale e i servizi pubblici in Ucraina:

- Il 22 aprile 2024, hanno ricercato i cambiamenti introdotti nel 2016 che hanno introdotto l’uso di codici QR negli avvisi di pagamento.

- Il 22 aprile 2024, hanno esaminato gli sviluppi attuali riguardanti i debiti per l’alloggio e i servizi pubblici in Ucraina.

- Il 25 aprile 2024, hanno studiato la base legale per la ristrutturazione dei debiti per l’alloggio in Ucraina.

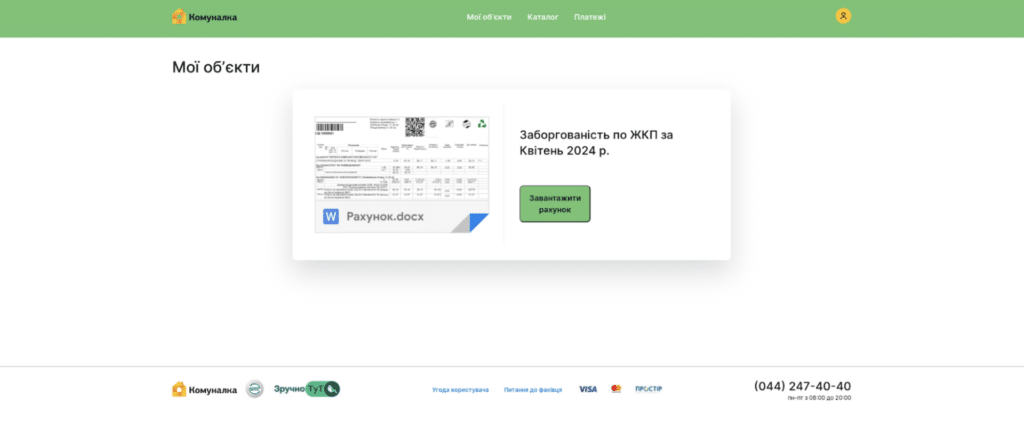

Analisi del Sito di Phishing a Tema Komunalka

La campagna di phishing avrebbe diretto le vittime a una pagina GitHub controllata da FlyingYeti, che imitava il sito di pagamento comunale di Kyiv, Komunalka. La pagina visualizzava un grande pulsante verde che, se cliccato, scaricava un archivio dannoso “Заборгованість по ЖКП.rar” (“Debito per servizi di alloggio e pubblici.rar”).

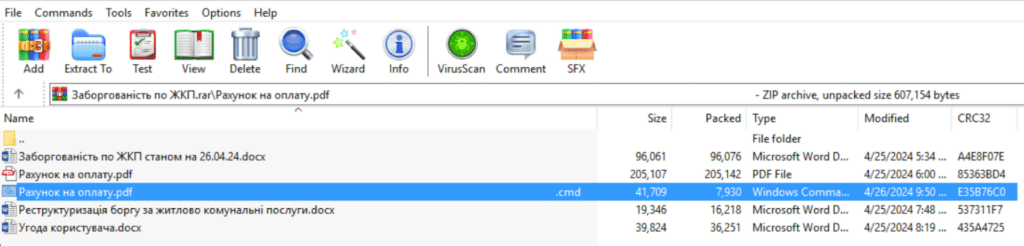

Analisi del File RAR dannoso

Cloudforce One ha recuperato l’archivio RAR dannoso e ha analizzato il payload. L’archivio conteneva più file, tra cui uno con un carattere unicode “U+201F” per nascondere l’estensione del file. Questo file appariva come un documento PDF ma era in realtà un file CMD dannoso contenente il malware PowerShell COOKBOX.

Misure di mitigazione

Cloudforce One ha preso diverse misure per interrompere la campagna di FlyingYeti, inclusa la collaborazione con GitHub per rimuovere i contenuti dannosi e la notifica a partner come CrowdStrike e Microsoft Threat Intelligence. Queste azioni hanno prolungato la tempistica operativa del gruppo di minacce da giorni a settimane.

Raccomandazioni

Per mitigare attività simili, Cloudforce One consiglia:

- Implementare architetture Zero Trust

- Distribuire soluzioni di sicurezza email per proteggersi da phishing e altre minacce

- Utilizzare l’isolamento del browser per separare le applicazioni di messaggistica dalla rete principale

- Assicurarsi che i sistemi siano aggiornati con le ultime patch di sicurezza di WinRAR e Microsoft

- Eseguire strumenti di rilevamento e risposta agli endpoint (EDR) per ottenere visibilità sull’esecuzione dei binari sugli host

Economia1 settimana fa

Economia1 settimana faLinktree: 50 milioni di utenti e programma di Social Commerce

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX nasconde i “Mi Piace” e ne rimuoverà la scheda dai Profili

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: report rivela una campagna di propaganda della Cina

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faGoogle Gemini: nuove funzionalità per YouTube e YouTube Music

Economia1 settimana fa

Economia1 settimana faGoogle investe 350 Milioni di dollari in Flipkart

Economia6 giorni fa

Economia6 giorni faSamsung esternalizza produzione smartphone in Cina

Robotica1 settimana fa

Robotica1 settimana faL’Intelligenza Artificiale pronta a rivoluzionare i Servizi di Concierge

Inchieste6 giorni fa

Inchieste6 giorni faIsraele vs Hamas oppure vs Palestina? Le AI più importanti rispondono