Sicurezza Informatica

Tendenze e previsioni 2024 di CrowdStrike per l’Europa

Con il 2024 alle porte, la cybersecurity si trova ancora una volta in una fase cruciale, segnata da un panorama di minacce in rapida evoluzione guidato dai progressi tecnologici. Il mondo digitale continua a espandere i suoi orizzonti, dall’Internet of Things all’intelligenza artificiale (AI), rendendo la cybersecurity più critica e complessa. E proprio mentre facciamo i conti con gli sviluppi dell’anno che si sta concludendo, il 2024 promette l’emergere di nuove tendenze e modelli di minacce informatiche destinate a guidare il settore verso nuove direzioni.

La Direttiva NIS2

Nel 2024, un cambiamento fondamentale nel panorama europeo della cybersecurity sarà l’impatto della Direttiva NIS2 sulle aziende che operano negli Stati membri dell’UE. Sebbene sia un passo positivo, la legislazione porterà a 12 mesi di confusione per le aziende interessate (quelle classificate come infrastrutture critiche di base) che dovranno capire come conformarsi alle nuove norme. L’obiettivo di questa nuova direttiva dell’Unione Europea è stabilire un livello più elevato di sicurezza e resilienza informatica all’interno delle organizzazioni dell’UE. Poiché gli Stati membri avranno tempo fino al 17 ottobre 2024 per recepire la NIS2 nella propria legislazione nazionale, è probabile che si crei una certa confusione, poiché i diversi Paesi implementeranno e reagiranno alla legislazione in modo diverso.

Per quanto riguarda le singole aziende, molte di queste sperano che un “interruttore magico” le possa garantire la conformità. L’idea dietro l’obiettivo NIS2 non riguarda però solo la tecnologia, ma anche le pratiche e le operazioni. L’impatto di questa direttiva dipenderà dal punto in cui l’azienda si trova nel suo percorso di maturità in materia di sicurezza. La sua implementazione potrebbe infatti richiedere per molte aziende un grande sforzo, trattandosi di un modo nuovo di pensare alla sicurezza. Mentre per altre – che hanno già dato priorità alle moderne pratiche di sicurezza – l’impatto potrebbe essere trascurabile. In ogni caso, il 2024 rappresenterà per le aziende dell’UE un periodo di adattamento in materia di sicurezza informatica.

Condivisione dell’intelligence e notifica alle vittime

Il cambiamento culturale verso una condivisione delle informazioni più aperta e collaborativa è destinato a diventare una caratteristica fondamentale delle pratiche di cybersecurity nel 2024. Attualmente esiste un divario significativo nella portata e nell’efficacia della condivisione delle informazioni dopo gli incidenti di cybersecurity. Questa lacuna è in parte dovuta alla riluttanza delle vittime a condividere le informazioni, spesso alimentata dal timore di essere colpevolizzati, e dallo stigma che può derivare dagli incidenti informatici. Tale riluttanza non solo ostacola la comprensione collettiva delle nuove minacce, ma impedisce anche lo sviluppo di solidi meccanismi di difesa.

Riconoscendo questo problema, si prevede che le amministrazioni locali e gli enti normativi giocheranno un ruolo fondamentale nel ridisegnare il quadro di condivisione delle informazioni nel 2024. Applicando politiche che incoraggiano o impongono la condivisione degli incidenti di cybersecurity e delle informazioni sulle minacce, questi enti intendono promuovere un ambiente più collaborativo e meno colpevolizzante per le vittime. Questo cambiamento non riguarda solo la conformità; si tratta di coltivare una mentalità in cui le organizzazioni considerano la condivisione delle informazioni come una responsabilità comune, vitale per la resilienza informatica collettiva. Con il passaggio a una cultura che privilegia la protezione, l’educazione e la prevenzione rispetto alla penalizzazione, possiamo aspettarci un fronte più unito contro le minacce informatiche, a vantaggio sia delle organizzazioni che dei singoli. L’attenzione sarà posta sull’apprendimento derivante dall’osservazione degli incidenti, sulla diffusione della conoscenza delle minacce emergenti e sull’elaborazione collettiva di strategie per la prevenzione di attacchi simili, creando così un ecosistema digitale più sicuro e consapevole.

Continuo aumento degli attacchi di social engineering

Nel 2024, gli attacchi basati sull’identità continueranno a essere l’arma principale degli attori delle minacce, dimostrando che il metodo sul quale si basano risulta essere sempre molto efficace. Come emerge dall’ultimo Threat Hunting Report di CrowdStrike, l’80% delle violazioni avviene attraverso l’uso di identità compromesse. Gli avversari non si affidano esclusivamente a credenziali valide compromesse, ma abusano di tutte le forme di identificazione e autorizzazione, comprese le credenziali deboli acquistate sul mercato nero, ed elevano le loro tecniche di phishing e social engineering.

L’ingegneria sociale è una criticità, per questo le aziende si stanno educando i propri dipendenti a riconoscere i modi più comuni utilizzati dagli attori del crimine informatico per ingannarli. Ciò rende la protezione dell’identità la più strategica da rafforzare nel 2024. Gli avversari continueranno altrimenti a prendere di mira questa debolezza, e il più delle volte avranno successo.

Convergenza dei team IT e di sicurezza

L’emergere di nuove minacce nel corso del 2024, renderà meno netti i confini tra le responsabilità dell’IT e quelle della sicurezza. Si presenterà quindi l’opportunità di migliorare la resilienza organizzativa facendo convergere i team IT e di sicurezza all’interno delle aziende. Tradizionalmente operanti in unità separate, questi team stanno scoprendo che i loro obiettivi e le loro operazioni quotidiane sono sempre più interconnessi. Questo cambiamento è determinato non solo dal rapido progresso della tecnologia, ma anche dall’evoluzione dei rischi per la sicurezza che hanno un impatto diretto sull’infrastruttura IT.

È particolarmente importante e necessario facilitare tale convergenza poiché le singole minacce tendono oggi a prendere di mira contemporaneamente le infrastrutture e la sicurezza, e ciò richiede una risposta comune. Promuovendo una collaborazione più stretta, condividendo tecnologie e piattaforme, questi team che prima operavano separatamente possono ora unire le loro competenze per rafforzare le difese contro minacce informatiche sempre più sofisticate.

L’avvento di nuove piattaforme di cybersecurity, studiate appositamente per i team IT, testimonia questa tendenza. Queste piattaforme sono progettate per integrarsi perfettamente con le operazioni IT, fornendo approfondimenti in tempo reale e risposte automatiche agli incidenti di sicurezza, riducendo così i tempi di risposta e migliorando la sicurezza complessiva.

Le aziende che prendono sul serio la sicurezza hanno maggiori probabilità di sopravvivere alle minacce

Non sarà una sorpresa, ma vale la pena dirlo: le organizzazioni che danno priorità alla sicurezza informatica sono in una posizione nettamente migliore rispetto a quelle che non lo fanno. I team più lungimiranti non solo investono in infrastrutture di sicurezza avanzate, ma promuovono anche cultura e consapevolezza informatica tra i propri dipendenti. Integrando solide misure di cybersecurity, tra cui crittografia all’avanguardia, autenticazione a più fattori e sistemi di monitoraggio delle minacce in tempo reale, è possibile creare una difesa formidabile anche contro gli attacchi più sofisticati. Un approccio proattivo alla cybersecurity rimarrà un fattore critico per ridurre i rischi, salvaguardare le risorse digitali e mantenere la fiducia durante il 2024.

Sicurezza Informatica

Europol identifica 8 cybercriminali nell’Operation Endgame

Tempo di lettura: 2 minuti. Europol identifica otto cybercriminali legati a botnet di malware loader. Scopri di più su Operation Endgame e i profili dei criminali.

Europol e le forze dell’ordine tedesche hanno rivelato l’identità di otto cybercriminali collegati a vari malware droppers e loader, interrotti nell’ambito dell’operazione di contrasto denominata Operation Endgame. Annunciata ieri, l’Operazione Endgame ha portato al sequestro di 100 server utilizzati in operazioni di malware, tra cui IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader e SystemBC.

L’operazione di contrasto ha inoltre portato all’arresto di quattro persone, una in Armenia e tre in Ucraina. Il Federal Criminal Police Office della Germania ha rivelato l’identità di otto cybercriminali di origine russa, ritenuti figure centrali nelle operazioni di malware Smokeloader e Trickbot.

Profili dei cybercriminali identificati

- Airat Rustemovich Gruber: Un russo di 42 anni sospettato di essere l’amministratore della botnet “Smokeloader”. Le sue attività includono l’accesso non autorizzato a centinaia di migliaia di sistemi, spionaggio dei dati e l’installazione di malware di terze parti per profitto. Si stima che abbia generato oltre un milione di euro da queste attività.

- Oleg Vyacheslavovich Kucherov: Conosciuto anche come “gabr”, un russo di 51 anni implicato come membro chiave del gruppo “Trickbot”, anche noto come “Wizard Spider”. Le sue attività comprendono l’infezione di sistemi informatici, il furto di dati e l’uso di ransomware per estorcere vittime.

- Sergey Valerievich Polyak: Un russo di 34 anni, noto come “cypher”, membro del gruppo “Trickbot”. È sospettato di cercare nuove vittime e pianificare attacchi mirati.

- Fedor Aleksandrovich Andreev: Conosciuto con gli alias “azot” e “angelo”, un russo di 37 anni che ha giocato un ruolo significativo nel gruppo “Trickbot”, inizialmente testando malware e successivamente guidando un team.

- Georgy Sergeevich Tesman: Usando l’alias “core”, il russo di 25 anni ha contribuito alle attività del gruppo “Trickbot” agendo come crypter, assicurando che il malware eludesse la rilevazione degli antivirus.

- Anton Alexandrovich Bragin: Conosciuto come “hector”, un russo di 41 anni sospettato di contribuire significativamente alle attività del gruppo “Trickbot” migliorando il pannello di amministrazione utilizzato per gestire l’infrastruttura criminale del gruppo.

- Andrei Andreyevich Cherepanov: Usando gli alias “fast” e “basil”, il russo di 39 anni ha giocato un ruolo cruciale nel gruppo “Trickbot” sviluppando un bot spam e successivamente agendo come crypter per aiutare il gruppo a eludere la rilevazione degli antivirus.

- Nikolai Nikolaevich Chereshnev: Conosciuto con l’alias “biggie”, il russo di 34 anni era coinvolto nel mantenimento dell’infrastruttura VPN per il gruppo “Trickbot” e successivamente agiva come crypter per garantire che il malware rimanesse non rilevato.

Richieste di Informazioni

Le autorità non hanno informazioni sulla posizione attuale di nessuno degli otto cybercriminali implicati nell’Operation Endgame, ma si ritiene che risiedano nella Federazione Russa, tranne Kucherov, che secondo le indagini vive negli Emirati Arabi Uniti. Il portale “Europe’s Most Wanted”, che ora elenca gli otto cybercriminali, chiede al pubblico di fornire informazioni sulla loro ubicazione, dettagli di comunicazione da persone che li hanno contattati recentemente e ulteriori informazioni sulla loro presenza online.

Sicurezza Informatica

CISA: vulnerabilità Linux attivamente sfruttata

Tempo di lettura: 2 minuti. CISA avverte di una vulnerabilità critica di elevazione dei privilegi nel kernel Linux. Scopri come proteggere i tuoi sistemi con le ultime patch e mitigazioni.

La U.S. Cybersecurity & Infrastructure Security Agency (CISA) ha aggiunto due vulnerabilità al suo catalogo delle Vulnerabilità Sfruttate Conosciute (KEV), inclusa una falla di elevazione dei privilegi nel kernel Linux.

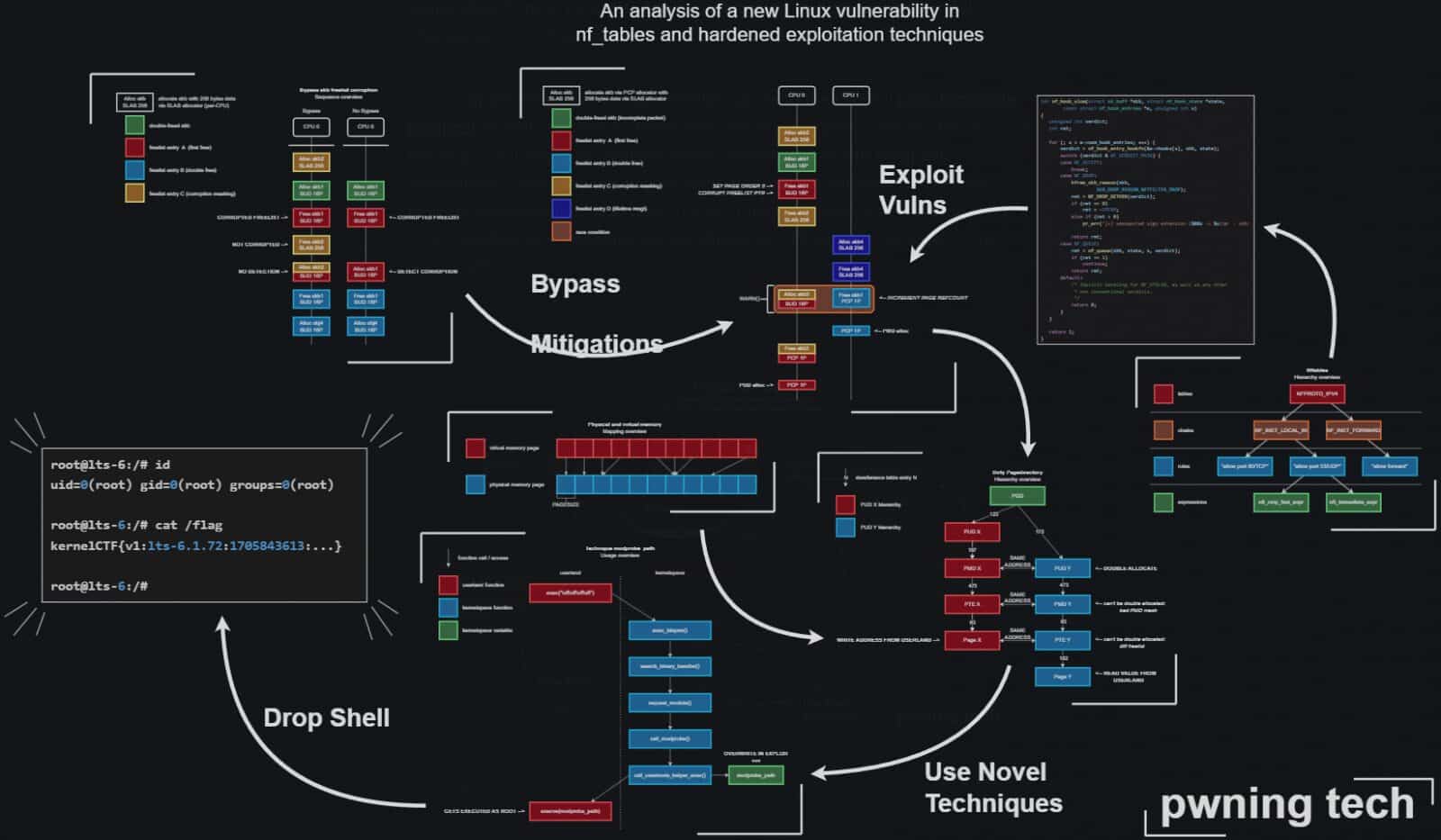

La vulnerabilità, di alta severità, identificata come CVE-2024-1086, è stata divulgata per la prima volta il 31 gennaio 2024 come un problema di “use-after-free” nel componente netfilter: nf_tables. Tuttavia, la vulnerabilità è stata introdotta da un commit nel febbraio 2014.

Dettagli della vulnerabilità

Netfilter è un framework fornito dal kernel Linux che consente varie operazioni legate alla rete, come il filtraggio dei pacchetti, la traduzione degli indirizzi di rete (NAT) e la manipolazione dei pacchetti. La vulnerabilità è causata dal fatto che la funzione ‘nft_verdict_init()’ consente l’uso di valori positivi come errore di drop all’interno del verdetto dell’hook, facendo sì che la funzione ‘nf_hook_slow()’ esegua un doppio free quando viene emesso NF_DROP con un errore di drop simile a NF_ACCEPT.

Lo sfruttamento di CVE-2024-1086 permette a un attaccante con accesso locale di ottenere l’elevazione dei privilegi sul sistema target, potenzialmente acquisendo accesso di livello root.

La vulnerabilità è stata corretta tramite un commit inviato nel gennaio 2024, che rifiuta i parametri di verdetto QUEUE/DROP, prevenendo così lo sfruttamento.

Versioni del Kernel Aggiornate

La correzione è stata retroportata a diverse versioni stabili del kernel, tra cui:

- v5.4.269 e successive

- v5.10.210 e successive

- v6.6.15 e successive

- v4.19.307 e successive

- v6.1.76 e successive

- v5.15.149 e successive

- v6.7.3 e successive

Sfruttamento Attivo e Consigli di Mitigazione

Alla fine di marzo 2024, un ricercatore di sicurezza noto come ‘Notselwyn’ ha pubblicato un dettagliato resoconto e un exploit proof-of-concept (PoC) su GitHub, dimostrando come ottenere l’elevazione dei privilegi locali sfruttando la falla nelle versioni del kernel Linux tra 5.14 e 6.6.

Sebbene la maggior parte delle distribuzioni Linux abbia distribuito le correzioni abbastanza rapidamente, Red Hat non ha rilasciato una correzione fino a marzo, rendendo possibile che attori di minacce abbiano utilizzato l’exploit pubblico su sistemi compromessi.

CISA ha dato alle agenzie federali fino al 20 giugno 2024, per applicare le patch disponibili.

Se l’aggiornamento non è possibile, gli amministratori sono consigliati di applicare le seguenti mitigazioni:

- Bloccare ‘nf_tables’ se non è necessario/usato attivamente.

- Limitare l’accesso agli spazi dei nomi utente per ridurre la superficie di attacco.

- Caricare il modulo Linux Kernel Runtime Guard (LKRG) (può causare instabilità).

Sicurezza Informatica

BlueDelta: campagna di cyber spionaggio in corso in Europa

Tempo di lettura: 2 minuti. BlueDelta, unità del GRU russo, ha condotto una campagna di spionaggio multi-fase in Europa utilizzando il malware Headlace

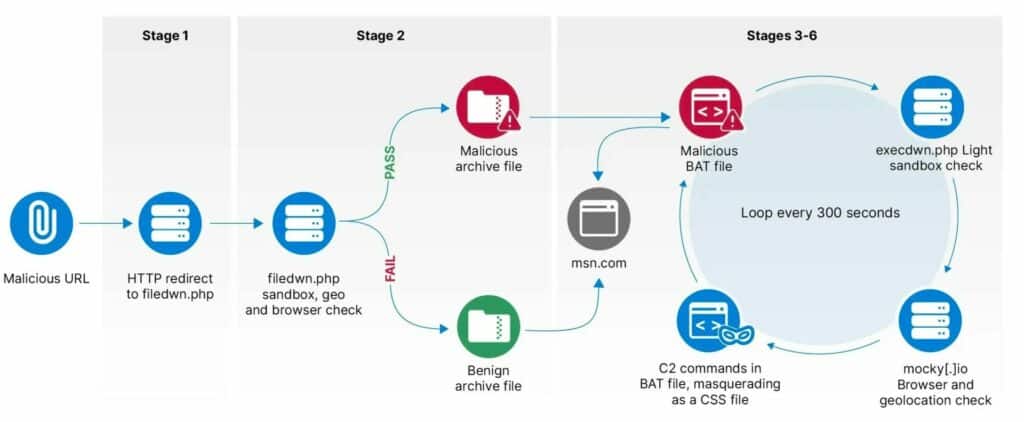

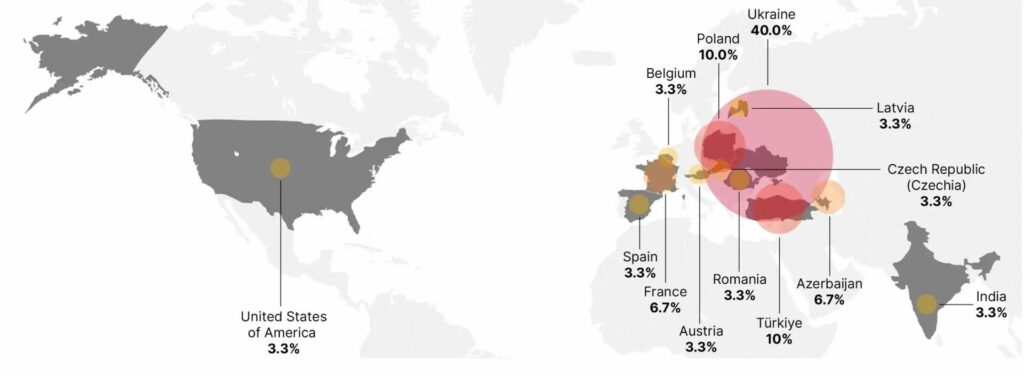

Il gruppo Insikt ha monitorato l’evoluzione dell’infrastruttura operativa di BlueDelta, un’unità di intelligence militare russa (GRU) che ha condotto operazioni di cyber-spionaggio sofisticate. BlueDelta ha preso di mira reti chiave in Europa utilizzando il malware Headlace e pagine di raccolta credenziali. L’operazione, condotta in tre fasi distinte tra aprile e dicembre 2023, ha coinvolto phishing, servizi Internet compromessi e binari “living off the land” per estrarre informazioni.

Dettagli della Campagna di BlueDelta

Malware Headlace e Phishing

BlueDelta ha distribuito il malware Headlace in tre fasi utilizzando tecniche di geofencing per colpire le reti in tutta Europa, con un forte focus sull’Ucraina. Le email di phishing, talvolta simili a comunicazioni legittime, aumentano l’efficacia degli attacchi. BlueDelta sfrutta servizi Internet legittimi (LIS) e binari LOLBins, nascondendo le operazioni nel traffico di rete normale, rendendo difficile la rilevazione.

Raccolta Credenziali

Le pagine di raccolta credenziali di BlueDelta sono avanzate e capaci di trasmettere l’autenticazione a due fattori e le sfide CAPTCHA. Gli obiettivi recenti includono il Ministero della Difesa ucraino, aziende di importazione ed esportazione di armi ucraine, infrastrutture ferroviarie europee e un think tank azero. L’infiltrazione di queste reti potrebbe permettere a BlueDelta di raccogliere informazioni utili per tattiche di battaglia e strategie militari più ampie.

Implicazioni e Raccomandazioni

Le operazioni di BlueDelta sottolineano la necessità per le organizzazioni governative, militari e dei settori della difesa di rafforzare le misure di sicurezza informatica. È essenziale:

- Prioritizzare la rilevazione di tentativi di phishing sofisticati

- Limitare l’accesso a servizi Internet non essenziali

- Potenziare la sorveglianza delle infrastrutture di rete critiche

- Fornire formazione continua sulla sicurezza informatica per riconoscere e rispondere a minacce avanzate

Per ulteriori dettagli sull’analisi completa, è possibile scaricare il rapporto in formato PDF qui.

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX nasconde i “Mi Piace” e ne rimuoverà la scheda dai Profili

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: report rivela una campagna di propaganda della Cina

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faGoogle Gemini: nuove funzionalità per YouTube e YouTube Music

Economia1 settimana fa

Economia1 settimana faGoogle investe 350 Milioni di dollari in Flipkart

Economia7 giorni fa

Economia7 giorni faSamsung esternalizza produzione smartphone in Cina

Inchieste6 giorni fa

Inchieste6 giorni faIsraele vs Hamas oppure vs Palestina? Le AI più importanti rispondono

Robotica1 settimana fa

Robotica1 settimana faL’Intelligenza Artificiale pronta a rivoluzionare i Servizi di Concierge

Robotica1 settimana fa

Robotica1 settimana faMAMA BEAR: novità Stampa 3D e nell’apprendimento automatico