Sommario

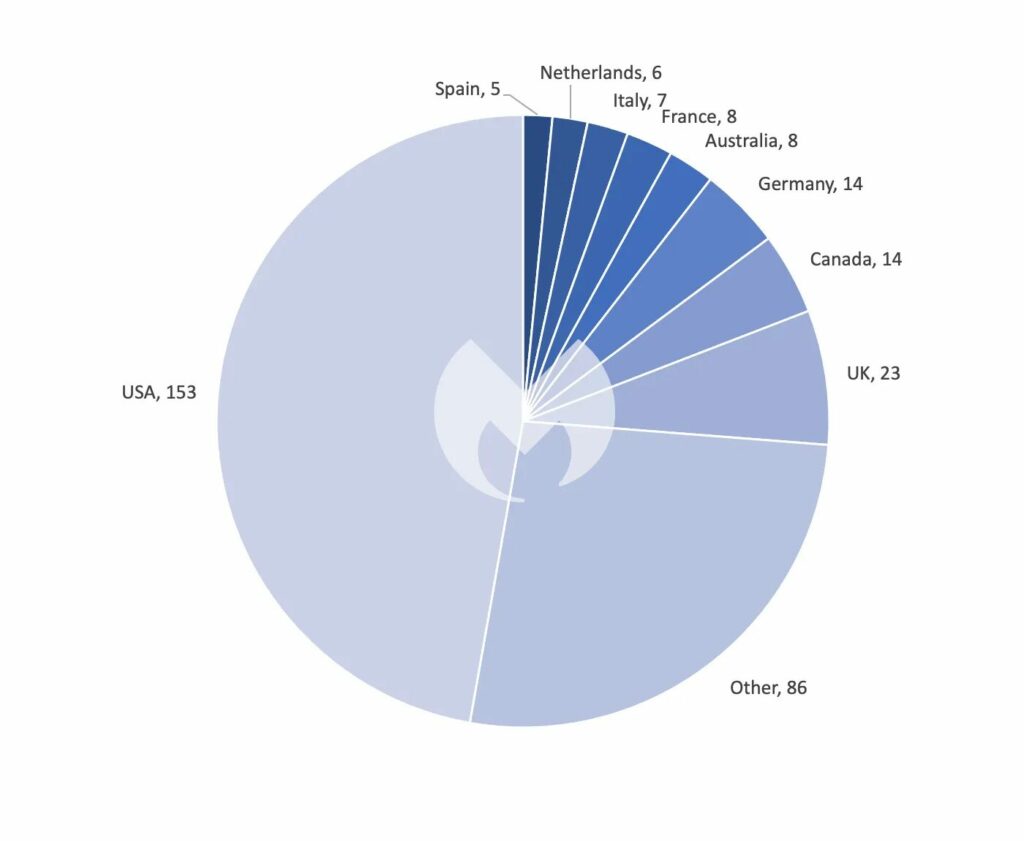

Nel gennaio 2024, il mondo del ransomware ha visto un aumento nell’attività e l’emergere di nuove gang. Secondo Marcelo Rivero, specialista di ransomware di Malwarebytes, sono stati monitorati i siti Dark Web utilizzati dalle gang di ransomware per pubblicare informazioni sulle loro vittime. In questo mese, la scena del ransomware ha registrato 334 attacchi, con l’attenzione concentrata sulla saga del shutdown di ALPHV.

Intervento dell’FBI contro ALPHV

L’FBI ha avuto un ruolo cruciale nella perturbazione delle operazioni di ALPHV, intervenendo con l’arresto dei loro URL e la recuperazione delle chiavi di decrittazione per molte vittime.

Questa azione ha portato a un calo di fiducia tra gli affiliati di ALPHV, con alcuni che si sono spostati verso gruppi rivali come LockBit.

Possibile Cartello tra LockBit e ALPHV

Si parla di un potenziale “cartello” tra LockBit e ALPHV, segnalando un’era nuova nelle operazioni di ransomware, dove i gruppi rivali potrebbero unire risorse ed esperienze per rispondere alla crescente pressione delle forze dell’ordine.

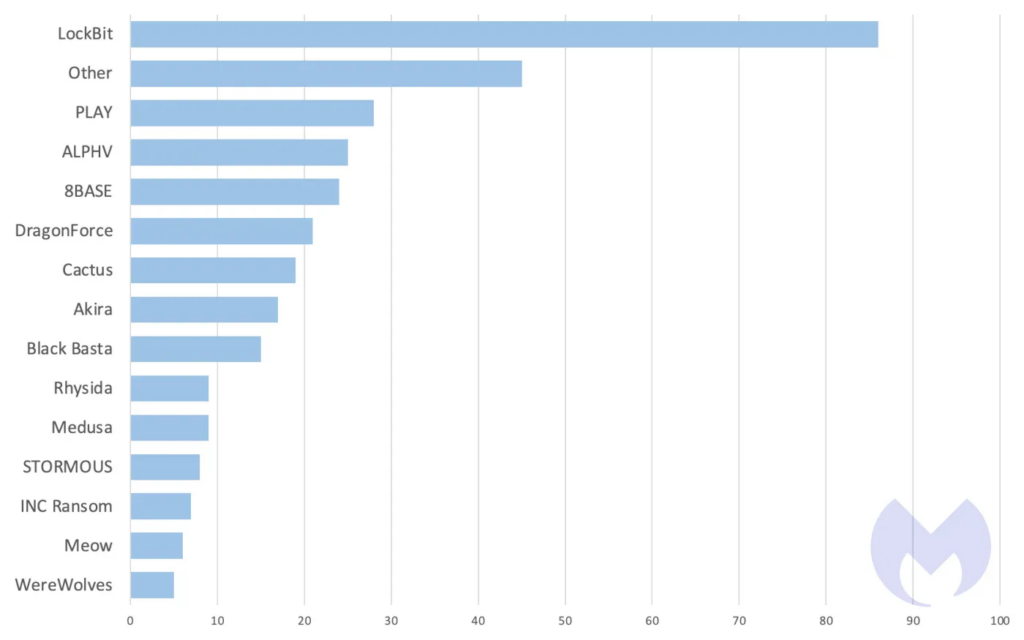

Attività di LockBit

LockBit ha continuato le sue azioni aggressive, nonostante le promesse precedenti e le politiche operative contro il targeting delle istituzioni sanitarie. L’attacco recente a Capital Health è un esempio di questo comportamento.

Nuove Gang di Ransomware: DragonForce e WereWolves

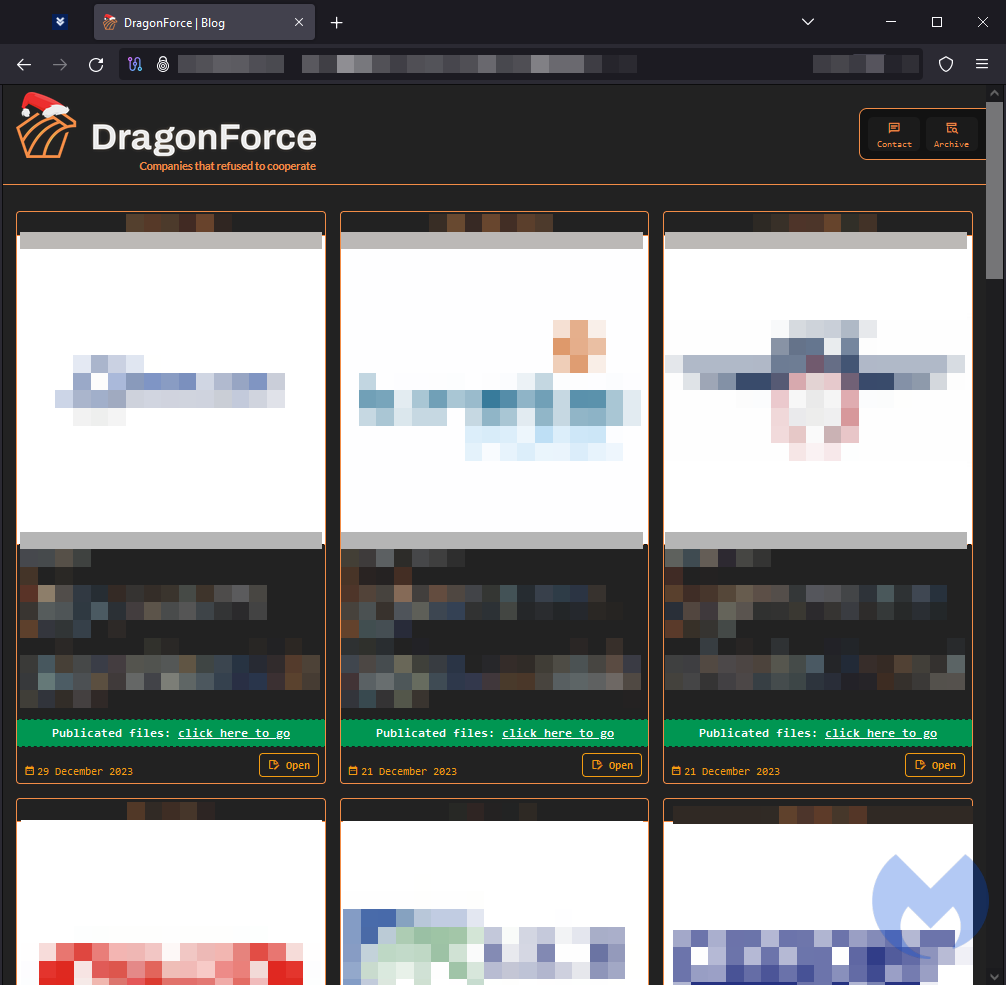

DragonForce: Una nuova gang che ha pubblicato 21 vittime sul suo sito di leak, compreso un attacco significativo alla Ohio Lottery.

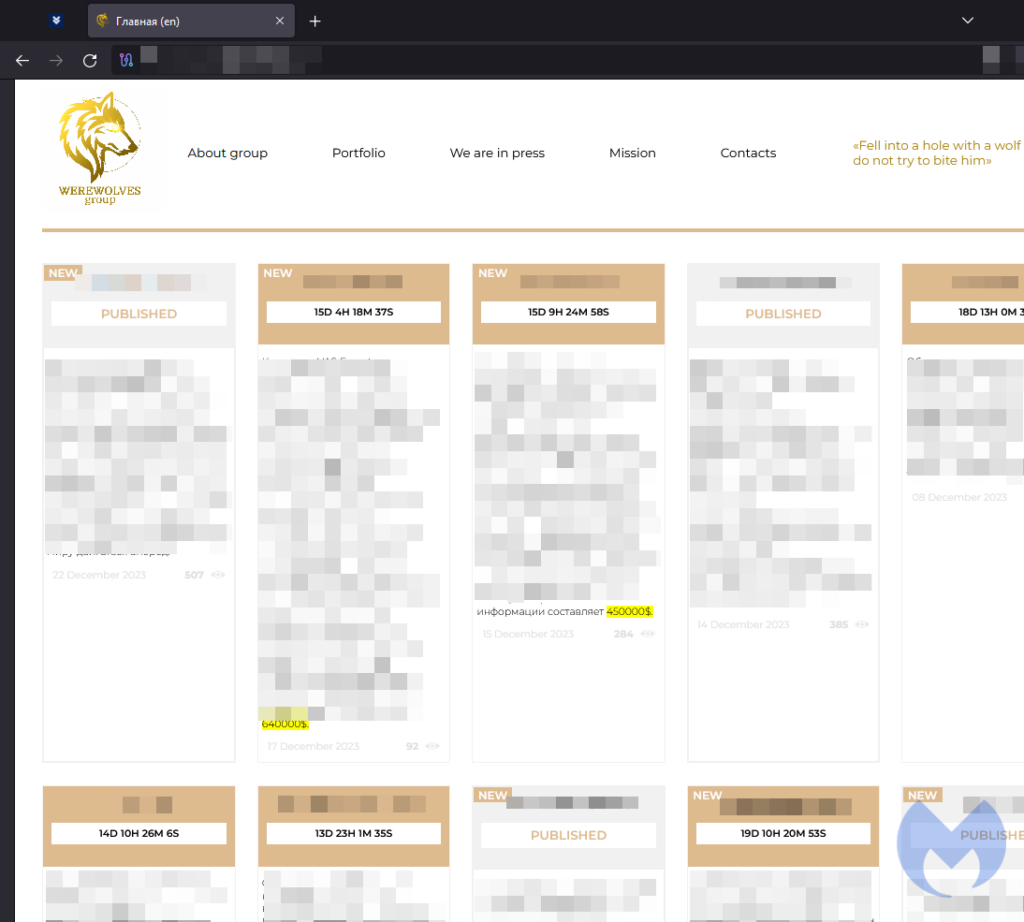

WereWolves: Un nuovo gruppo che ha postato 15 vittime e si distingue per il targeting di entità russe, impiegando una variante di LockBit3 nel loro attacco.

Prevenzione del Ransomware

Combattere le gang di ransomware richiede una strategia di sicurezza multistrato, che include la protezione degli endpoint, la gestione delle vulnerabilità e degli aggiornamenti, e la rilevazione e risposta degli endpoint.

Considerazioni Finali

Questo mese ha visto una continuazione della tendenza preoccupante di attacchi al settore sanitario, con impatti potenzialmente letali. La natura fondamentale delle operazioni di ransomware rimane immutata: sono guidate dalla perturbazione, dal furto di dati e dal guadagno finanziario a spese di obiettivi vulnerabili.

Medusa Ransomware in Ascesa: Da Fughe di Dati a Estorsioni Multiple

Gli attori di minaccia associati al ransomware Medusa hanno intensificato le loro attività dopo il debutto di un sito dedicato alle fughe di dati sul dark web a febbraio 2023 per pubblicare dati sensibili delle vittime che non acconsentono alle loro richieste. Questo gruppo, come parte della loro strategia di estorsione multipla, offre alle vittime diverse opzioni quando i loro dati vengono pubblicati sul loro sito di leak, come l’estensione del tempo, la cancellazione dei dati o il download di tutti i dati, ognuna con un prezzo variabile a seconda dell’organizzazione colpita.

Profilo e Azioni del Ransomware Medusa

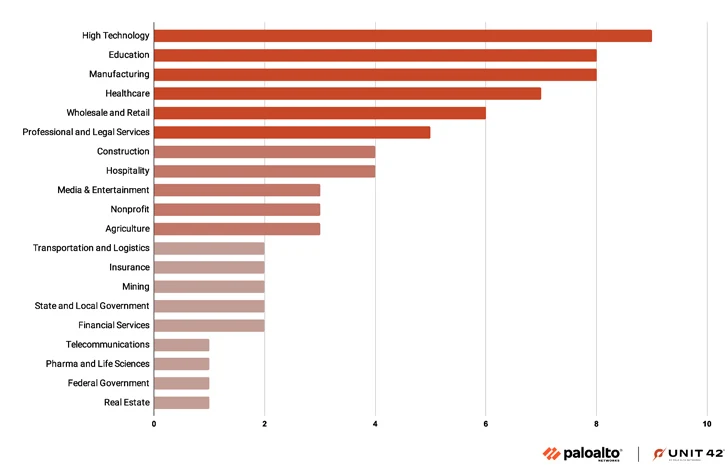

Targeting Opportunistico: Medusa, che non va confuso con Medusa Locker, è una famiglia di ransomware apparsa alla fine del 2022 e divenuta prominente nel 2023, nota per aver preso di mira un’ampia gamma di settori come alta tecnologia, educazione, produzione, sanità e vendita al dettaglio.

Impatto su Organizzazioni: Si stima che circa 74 organizzazioni, principalmente negli Stati Uniti, nel Regno Unito, in Francia, Italia, Spagna e India, siano state colpite dal ransomware nel 2023 secondo Palo Alto Unit 42.

Tecniche e Metodologie di Attacco

Gli attacchi del ransomware iniziano con lo sfruttamento di risorse o applicazioni esposte a Internet con vulnerabilità non patchate e l’uso di conti legittimi dirottati, spesso impiegando broker di accesso iniziale per ottenere un punto d’appoggio nelle reti target. In un caso osservato da una società di cybersecurity, un server Microsoft Exchange è stato sfruttato per caricare una web shell, che è stata poi utilizzata come condotto per installare ed eseguire il software di monitoraggio e gestione remota ConnectWise.

Tattiche di Evasione e Strumenti

Un aspetto notevole delle infezioni è il ricorso a tecniche di living-off-the-land (LotL) per mimetizzarsi con attività legittime ed eludere il rilevamento. Sono stati osservati anche l’uso di un paio di driver del kernel per terminare una lista codificata di prodotti di sicurezza.

Fase di Accesso Iniziale e Propagazione

Dopo la fase di accesso iniziale, segue la scoperta e il riconoscimento della rete compromessa, con gli attori che alla fine lanciano il ransomware per elencare e criptare tutti i file tranne quelli con le estensioni .dll, .exe, .lnk e .medusa (l’estensione data ai file criptati).

Le Attività sul Sito di Leak di Medusa

Per ogni vittima compromessa, il sito di leak di Medusa mostra informazioni sulle organizzazioni, il riscatto richiesto, il tempo rimanente prima che i dati rubati vengano rilasciati pubblicamente e il numero di visualizzazioni, in un tentativo di esercitare pressione sull’azienda.

Il ransomware Medusa non solo ha un team di comunicazione per gestire probabilmente i loro sforzi di branding, ma utilizza anche un canale pubblico di Telegram di “supporto informazioni”, dove i file di organizzazioni compromesse vengono condivisi e possono essere accessibili su internet. Questo sviluppo evidenzia l’aumento della professionalizzazione e della sofisticazione delle gang del ransomware.

Aumento delle Campagne Malevole e Cyberattacchi in Italia: Panoramica dal CERT-AGID

Nella prima settimana di gennaio 2024, il CERT-AGID ha rilevato un aumento significativo di attività malevole mirate a obiettivi italiani, con un totale di 21 campagne identificate. Questa attività sottolinea l’evoluzione costante della minaccia cyber e la necessità di una vigilanza continua.

Situazione delle Minacce Cyber in Italia

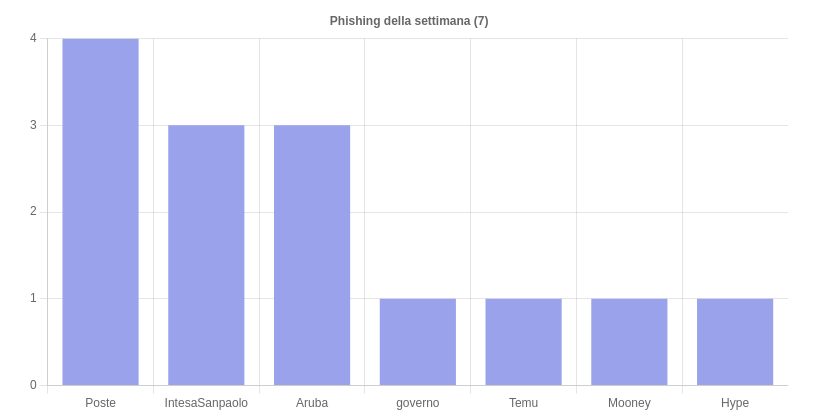

Il CERT-AGID ha osservato una varietà di temi utilizzati dai cybercriminali per veicolare le loro campagne, inclusi argomenti legati al settore bancario, ai pagamenti e alle scadenze. Questi temi sono stati utilizzati principalmente per condurre attacchi di phishing e smishing, oltre a distribuire vari tipi di malware.

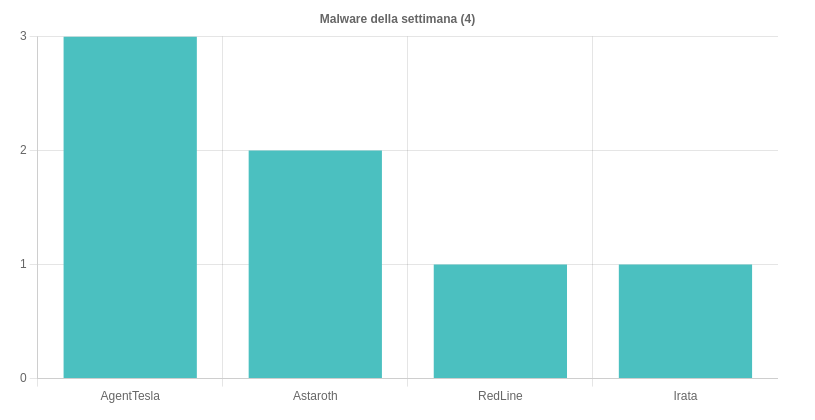

Attenzione su Specifici Malware

Le analisi hanno evidenziato la presenza di diverse famiglie di malware, tra cui AgentTesla, Astaroth, RedLine e Irata. AgentTesla è emerso in diverse campagne, sfruttando temi come ordini, consegne e rimborsi per ingannare le vittime attraverso email contenenti allegati dannosi. Astaroth e RedLine sono stati utilizzati in attacchi a tema pagamenti, mentre Irata è stato impiegato in una campagna di banking, diffondendo un APK malevolo tramite SMS.

Phishing e Smishing nel Settore Bancario

Il settore bancario italiano è risultato particolarmente colpito, con diversi brand coinvolti in campagne di phishing e smishing. Questa tendenza sottolinea l’importanza per le organizzazioni di adottare misure di sicurezza robuste e di sensibilizzare i loro clienti sulle tattiche di phishing.

Questo report del CERT-AGID mette in evidenza l’importanza della cooperazione tra enti e aziende per contrastare le minacce cyber in Italia. La consapevolezza e la preparazione sono essenziali per proteggere le informazioni sensibili e la continuità operativa delle organizzazioni.