Sicurezza Informatica

Red Hat cambia politica sul codice sorgente e la comunità insorge

Tempo di lettura: 2 minuti. Red Hat ha recentemente annunciato cambiamenti nella sua politica sul codice sorgente, suscitando reazioni intense da parte della comunità open source. Scopriamo i dettagli e le risposte della comunità.

Red Hat, una delle principali aziende nel campo dei sistemi operativi Linux, ha recentemente fatto un annuncio che ha scatenato un’ondata di reazioni da parte della comunità open source. L’azienda ha dichiarato che CentOS Stream diventerà “l’unico repository per le release del codice sorgente pubblico relative a RHEL (Red Hat Enterprise Linux)”, limitando l’accesso al codice principale di RHEL a un portale per clienti. Il codice continuerà a fluire, seppur con difficoltà:

Rocky Linux e la sua risposta

Rocky Linux, un sistema operativo compatibile con RHEL avviato dal co-fondatore di CentOS, Greg Kurtzer, ha annunciato che considera le mosse di Red Hat contrarie allo spirito e allo scopo dell’open source. Utilizzando diversi metodi, Rocky Linux intende mantenere quello che considera un accesso legittimo al codice RHEL secondo la GNU General Public License (GPL) e rendere il codice pubblico non appena esiste.

La posizione della Software Freedom Conservancy

Bradley M. Kuhn della Software Freedom Conservancy ha fornito una panoramica completa del modello di business di RHEL e del suo complicato rapporto con la conformità GPL. Kuhn ha espresso tristezza per il fatto che “questa lunga strada abbia portato la comunità FOSS in un luogo così deludente”. “Semplicemente ricompilando il codice”

La risposta di Red Hat Mike McGrath, vicepresidente di ingegneria delle piattaforme core presso Red Hat, ha scritto che gran parte della rabbia derivante dalla decisione riguarda coloro che non vogliono pagare per il tempo, lo sforzo e le risorse investite in RHEL o coloro che vogliono ripacchettizzarlo per il proprio profitto.

Sicurezza Informatica

Europol identifica 8 cybercriminali nell’Operation Endgame

Tempo di lettura: 2 minuti. Europol identifica otto cybercriminali legati a botnet di malware loader. Scopri di più su Operation Endgame e i profili dei criminali.

Europol e le forze dell’ordine tedesche hanno rivelato l’identità di otto cybercriminali collegati a vari malware droppers e loader, interrotti nell’ambito dell’operazione di contrasto denominata Operation Endgame. Annunciata ieri, l’Operazione Endgame ha portato al sequestro di 100 server utilizzati in operazioni di malware, tra cui IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader e SystemBC.

L’operazione di contrasto ha inoltre portato all’arresto di quattro persone, una in Armenia e tre in Ucraina. Il Federal Criminal Police Office della Germania ha rivelato l’identità di otto cybercriminali di origine russa, ritenuti figure centrali nelle operazioni di malware Smokeloader e Trickbot.

Profili dei cybercriminali identificati

- Airat Rustemovich Gruber: Un russo di 42 anni sospettato di essere l’amministratore della botnet “Smokeloader”. Le sue attività includono l’accesso non autorizzato a centinaia di migliaia di sistemi, spionaggio dei dati e l’installazione di malware di terze parti per profitto. Si stima che abbia generato oltre un milione di euro da queste attività.

- Oleg Vyacheslavovich Kucherov: Conosciuto anche come “gabr”, un russo di 51 anni implicato come membro chiave del gruppo “Trickbot”, anche noto come “Wizard Spider”. Le sue attività comprendono l’infezione di sistemi informatici, il furto di dati e l’uso di ransomware per estorcere vittime.

- Sergey Valerievich Polyak: Un russo di 34 anni, noto come “cypher”, membro del gruppo “Trickbot”. È sospettato di cercare nuove vittime e pianificare attacchi mirati.

- Fedor Aleksandrovich Andreev: Conosciuto con gli alias “azot” e “angelo”, un russo di 37 anni che ha giocato un ruolo significativo nel gruppo “Trickbot”, inizialmente testando malware e successivamente guidando un team.

- Georgy Sergeevich Tesman: Usando l’alias “core”, il russo di 25 anni ha contribuito alle attività del gruppo “Trickbot” agendo come crypter, assicurando che il malware eludesse la rilevazione degli antivirus.

- Anton Alexandrovich Bragin: Conosciuto come “hector”, un russo di 41 anni sospettato di contribuire significativamente alle attività del gruppo “Trickbot” migliorando il pannello di amministrazione utilizzato per gestire l’infrastruttura criminale del gruppo.

- Andrei Andreyevich Cherepanov: Usando gli alias “fast” e “basil”, il russo di 39 anni ha giocato un ruolo cruciale nel gruppo “Trickbot” sviluppando un bot spam e successivamente agendo come crypter per aiutare il gruppo a eludere la rilevazione degli antivirus.

- Nikolai Nikolaevich Chereshnev: Conosciuto con l’alias “biggie”, il russo di 34 anni era coinvolto nel mantenimento dell’infrastruttura VPN per il gruppo “Trickbot” e successivamente agiva come crypter per garantire che il malware rimanesse non rilevato.

Richieste di Informazioni

Le autorità non hanno informazioni sulla posizione attuale di nessuno degli otto cybercriminali implicati nell’Operation Endgame, ma si ritiene che risiedano nella Federazione Russa, tranne Kucherov, che secondo le indagini vive negli Emirati Arabi Uniti. Il portale “Europe’s Most Wanted”, che ora elenca gli otto cybercriminali, chiede al pubblico di fornire informazioni sulla loro ubicazione, dettagli di comunicazione da persone che li hanno contattati recentemente e ulteriori informazioni sulla loro presenza online.

Sicurezza Informatica

CISA: vulnerabilità Linux attivamente sfruttata

Tempo di lettura: 2 minuti. CISA avverte di una vulnerabilità critica di elevazione dei privilegi nel kernel Linux. Scopri come proteggere i tuoi sistemi con le ultime patch e mitigazioni.

La U.S. Cybersecurity & Infrastructure Security Agency (CISA) ha aggiunto due vulnerabilità al suo catalogo delle Vulnerabilità Sfruttate Conosciute (KEV), inclusa una falla di elevazione dei privilegi nel kernel Linux.

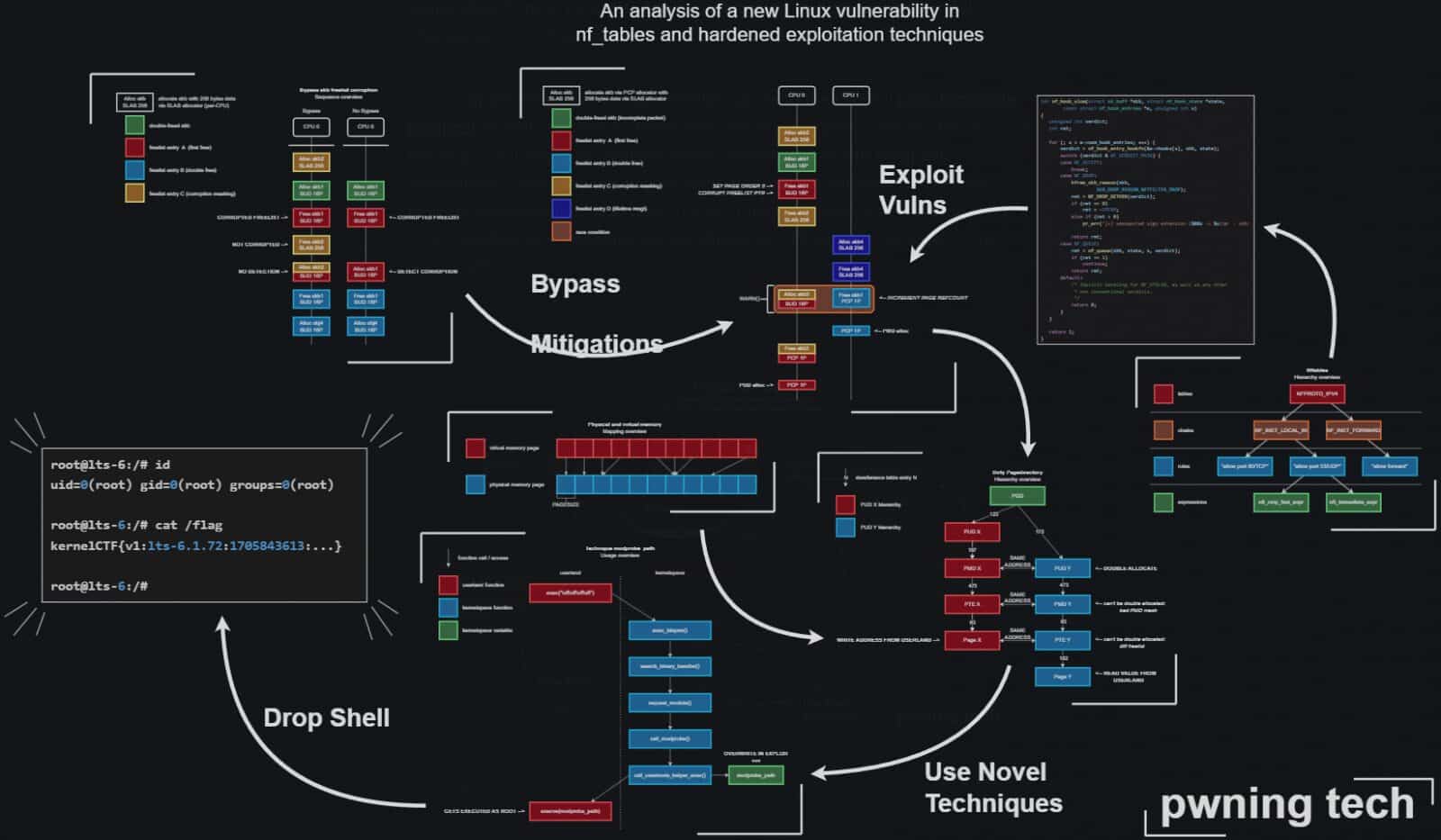

La vulnerabilità, di alta severità, identificata come CVE-2024-1086, è stata divulgata per la prima volta il 31 gennaio 2024 come un problema di “use-after-free” nel componente netfilter: nf_tables. Tuttavia, la vulnerabilità è stata introdotta da un commit nel febbraio 2014.

Dettagli della vulnerabilità

Netfilter è un framework fornito dal kernel Linux che consente varie operazioni legate alla rete, come il filtraggio dei pacchetti, la traduzione degli indirizzi di rete (NAT) e la manipolazione dei pacchetti. La vulnerabilità è causata dal fatto che la funzione ‘nft_verdict_init()’ consente l’uso di valori positivi come errore di drop all’interno del verdetto dell’hook, facendo sì che la funzione ‘nf_hook_slow()’ esegua un doppio free quando viene emesso NF_DROP con un errore di drop simile a NF_ACCEPT.

Lo sfruttamento di CVE-2024-1086 permette a un attaccante con accesso locale di ottenere l’elevazione dei privilegi sul sistema target, potenzialmente acquisendo accesso di livello root.

La vulnerabilità è stata corretta tramite un commit inviato nel gennaio 2024, che rifiuta i parametri di verdetto QUEUE/DROP, prevenendo così lo sfruttamento.

Versioni del Kernel Aggiornate

La correzione è stata retroportata a diverse versioni stabili del kernel, tra cui:

- v5.4.269 e successive

- v5.10.210 e successive

- v6.6.15 e successive

- v4.19.307 e successive

- v6.1.76 e successive

- v5.15.149 e successive

- v6.7.3 e successive

Sfruttamento Attivo e Consigli di Mitigazione

Alla fine di marzo 2024, un ricercatore di sicurezza noto come ‘Notselwyn’ ha pubblicato un dettagliato resoconto e un exploit proof-of-concept (PoC) su GitHub, dimostrando come ottenere l’elevazione dei privilegi locali sfruttando la falla nelle versioni del kernel Linux tra 5.14 e 6.6.

Sebbene la maggior parte delle distribuzioni Linux abbia distribuito le correzioni abbastanza rapidamente, Red Hat non ha rilasciato una correzione fino a marzo, rendendo possibile che attori di minacce abbiano utilizzato l’exploit pubblico su sistemi compromessi.

CISA ha dato alle agenzie federali fino al 20 giugno 2024, per applicare le patch disponibili.

Se l’aggiornamento non è possibile, gli amministratori sono consigliati di applicare le seguenti mitigazioni:

- Bloccare ‘nf_tables’ se non è necessario/usato attivamente.

- Limitare l’accesso agli spazi dei nomi utente per ridurre la superficie di attacco.

- Caricare il modulo Linux Kernel Runtime Guard (LKRG) (può causare instabilità).

Sicurezza Informatica

BlueDelta: campagna di cyber spionaggio in corso in Europa

Tempo di lettura: 2 minuti. BlueDelta, unità del GRU russo, ha condotto una campagna di spionaggio multi-fase in Europa utilizzando il malware Headlace

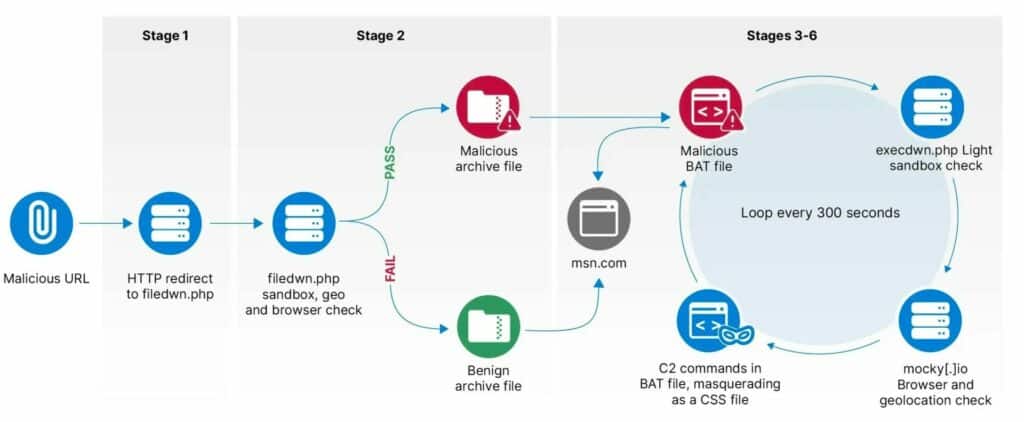

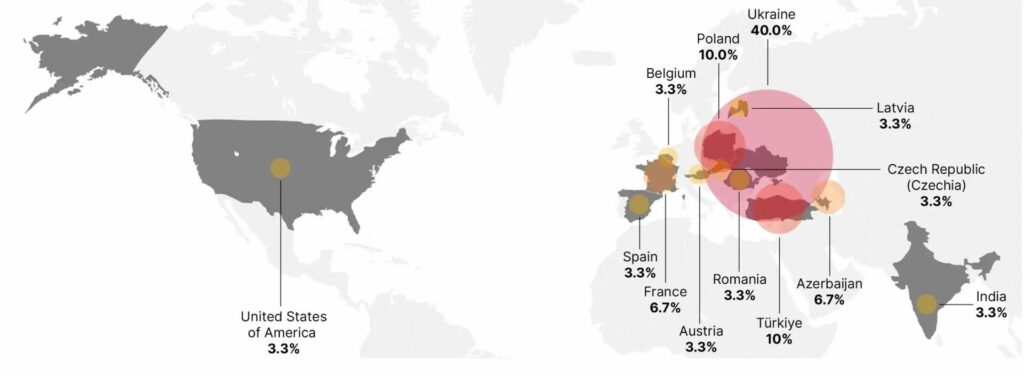

Il gruppo Insikt ha monitorato l’evoluzione dell’infrastruttura operativa di BlueDelta, un’unità di intelligence militare russa (GRU) che ha condotto operazioni di cyber-spionaggio sofisticate. BlueDelta ha preso di mira reti chiave in Europa utilizzando il malware Headlace e pagine di raccolta credenziali. L’operazione, condotta in tre fasi distinte tra aprile e dicembre 2023, ha coinvolto phishing, servizi Internet compromessi e binari “living off the land” per estrarre informazioni.

Dettagli della Campagna di BlueDelta

Malware Headlace e Phishing

BlueDelta ha distribuito il malware Headlace in tre fasi utilizzando tecniche di geofencing per colpire le reti in tutta Europa, con un forte focus sull’Ucraina. Le email di phishing, talvolta simili a comunicazioni legittime, aumentano l’efficacia degli attacchi. BlueDelta sfrutta servizi Internet legittimi (LIS) e binari LOLBins, nascondendo le operazioni nel traffico di rete normale, rendendo difficile la rilevazione.

Raccolta Credenziali

Le pagine di raccolta credenziali di BlueDelta sono avanzate e capaci di trasmettere l’autenticazione a due fattori e le sfide CAPTCHA. Gli obiettivi recenti includono il Ministero della Difesa ucraino, aziende di importazione ed esportazione di armi ucraine, infrastrutture ferroviarie europee e un think tank azero. L’infiltrazione di queste reti potrebbe permettere a BlueDelta di raccogliere informazioni utili per tattiche di battaglia e strategie militari più ampie.

Implicazioni e Raccomandazioni

Le operazioni di BlueDelta sottolineano la necessità per le organizzazioni governative, militari e dei settori della difesa di rafforzare le misure di sicurezza informatica. È essenziale:

- Prioritizzare la rilevazione di tentativi di phishing sofisticati

- Limitare l’accesso a servizi Internet non essenziali

- Potenziare la sorveglianza delle infrastrutture di rete critiche

- Fornire formazione continua sulla sicurezza informatica per riconoscere e rispondere a minacce avanzate

Per ulteriori dettagli sull’analisi completa, è possibile scaricare il rapporto in formato PDF qui.

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: report rivela una campagna di propaganda della Cina

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faGoogle Gemini: nuove funzionalità per YouTube e YouTube Music

Economia1 settimana fa

Economia1 settimana faGoogle investe 350 Milioni di dollari in Flipkart

Economia1 settimana fa

Economia1 settimana faSamsung esternalizza produzione smartphone in Cina

Inchieste7 giorni fa

Inchieste7 giorni faIsraele vs Hamas oppure vs Palestina? Le AI più importanti rispondono

Robotica1 settimana fa

Robotica1 settimana faL’Intelligenza Artificiale pronta a rivoluzionare i Servizi di Concierge

Robotica1 settimana fa

Robotica1 settimana faMAMA BEAR: novità Stampa 3D e nell’apprendimento automatico

Economia1 settimana fa

Economia1 settimana faXiaomi: Crescita da Record nel Primo Trimestre del 2024