Sicurezza Informatica

Truffa Instagram: come funziona lo schema Ponzi di Meta che sta rubando i profili

In questi giorni molti utenti sono stati vittime della truffa Instagram.

In cosa consiste la truffa?

Un “hacker” ruba un profilo di un amico ed inizia ad effettuare la procedura di recupero password ad ogni suo contatto presente sul social, a cui arriva via mail un codice numerico.

Per ottenere il codice arrivato via mail, contatta tramite messaggio diretto gli account che sta colpendo per farsi dare il seriale necessario ad effettuare il cambio mail o telefono.

Come lo fa?

La motivazione più utilizzata dai truffatori è quella di “passare il codice ricevuto sul cellulare perchè devo partecipare a un concorso“.

Una volta fornito il codice, il profilo può considerarsi perso perchè viene impostato il metodo di autenticazione a due fattori e modificati, oltre alla password, anche i contatti telefonici e mail per dirottare eventuali richieste di recupero verso il criminale informatico.

Con la scusa di un concorso, invia un link su cui andare per partecipare. La vittima si accorge che il link non funziona e lo riferisce al criminale dall’altra parte. Per velocizzare la pratica, l’attaccante chiede di fornirgli il codice arrivato via mail.

Molti utenti che hanno contattato la redazione hanno riferito di aver ricevuto dei messaggi in un italiano perfetto. La spiegazione risiede nel fatto che i soggetti attaccanti utilizzano i traduttori automatici dalla rete che hanno un indice di errore nella traduzione molto basso da far sembrare l’autore del messaggio il nostro amico in carne ed ossa.

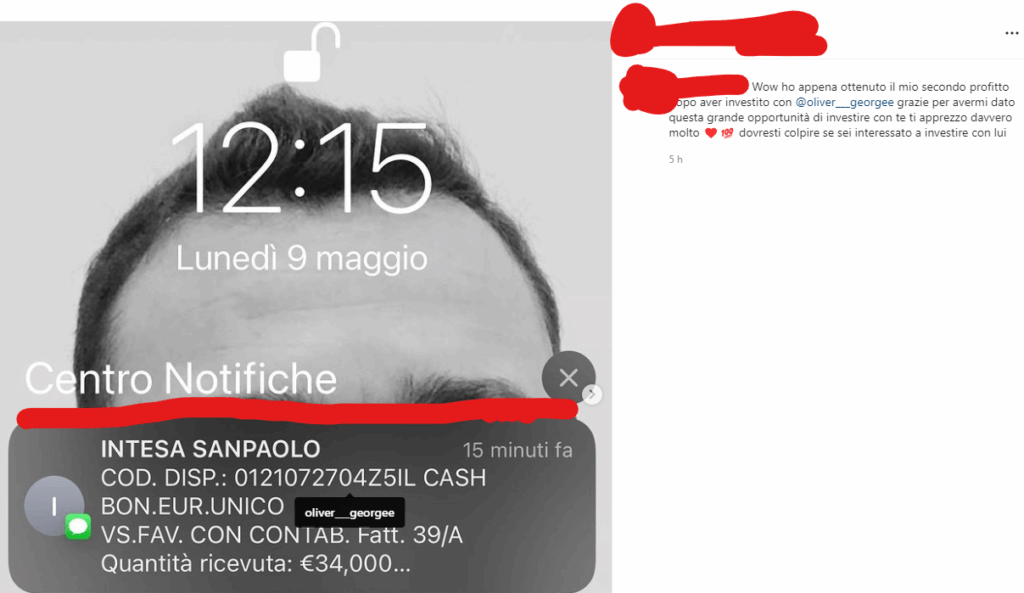

Dopo aver messo in sicurezza il profilo, l’attaccante inizia a pubblicare materiale pubblicitario di natura finanziaria sfruttando i volti delle persone truffate come ad esempio:

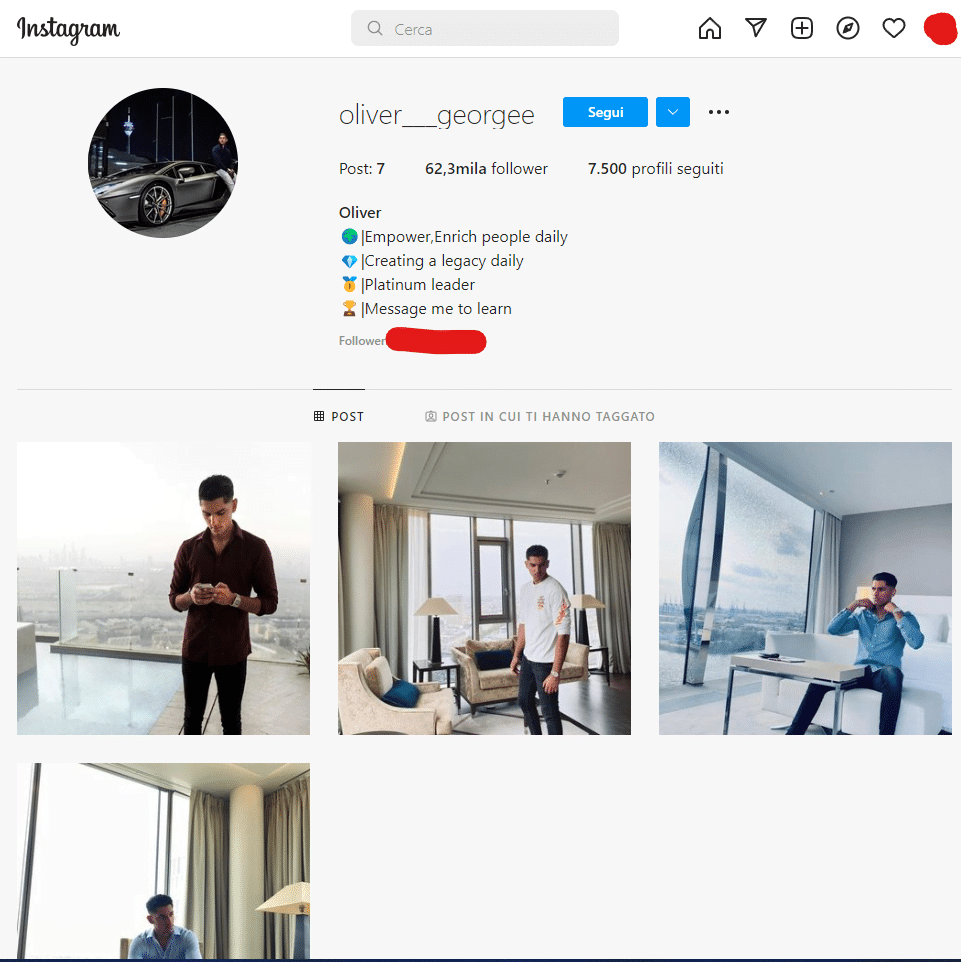

Nel post c’è menzione ad un altro profilo Instagram che ha 60 mila followers circa, ma poche foto e poche interazioni dal nome oliver___georgee che si consiglia di ricordarsi per non incorrere in eventuali truffe:

Come recuperare il profilo?

Come al solito, Meta e le sue associate sono spesso complici delle truffe in corso perché non hanno un sistema di assistenza diretta seppur forniscono la possibilità di effettuare richieste “per profilo hackerato“, ma che riportano sempre alle voci di assistenza precompilate.

Instagram, chiede addirittura di realizzare un videoselfie ed è anche capace di non riconoscere l’utente, titolare del profilo, attraverso esso.

L’unica soluzione che possiamo fornire è quella di insistere e di pregare, ma, prima di tutto di mettere in sicurezza il proprio profilo e di evitare di fornire codici a terzi, anche se sono amici o parenti.

Sicurezza Informatica

Unfading Sea Haze: APT nel Mar Cinese Meridionale

Tempo di lettura: 2 minuti. Bitdefender scopre Unfading Sea Haze, APT cinese di cyber spionaggio attivo nel Mar Cinese Meridionale da oltre sei anni

Bitdefender Labs ha condotto un’indagine su una serie di attacchi informatici mirati a organizzazioni di alto livello nei paesi del Mar Cinese Meridionale, rivelando un nuovo attore di minacce chiamato Unfading Sea Haze. Questo APT, noto per la sua persistenza e il focus regionale, sembra essere allineato con interessi cinesi, come suggeriscono i bersagli e la natura degli attacchi.

Attività e tecniche di Unfading Sea Haze

Tattiche e strumenti utilizzati

L’indagine ha rivelato che Unfading Sea Haze utilizza una varietà di strumenti e tecniche per infiltrarsi nei sistemi delle vittime e mantenere l’accesso. Tra questi strumenti, spiccano le iterazioni del framework Gh0st RAT e vari payload .NET. Gli attacchi sono stati condotti principalmente attraverso campagne di spear-phishing con archivi malevoli contenenti file LNK travestiti da documenti legittimi. Una volta aperti, questi file eseguono comandi malevoli.

Gli attacchi sono caratterizzati da un’elevata sofisticazione, con tecniche di evasione che includono l’uso di commenti lunghi nei comandi dei file LNK per evitare il rilevamento. Inoltre, il gruppo ha mostrato una notevole abilità nel ripristinare l’accesso ai sistemi compromessi, sfruttando pratiche inadeguate di gestione delle credenziali e patching.

Persistenza e evasione

Per mantenere la persistenza, Unfading Sea Haze ha utilizzato task pianificati che imitano file di sistema legittimi, combinati con il sideloading di DLL malevoli. Ad esempio, i task pianificati possono avviare un programma legittimo che carica una libreria dannosa situata nella stessa directory. Questo metodo permette agli attaccanti di sfruttare il software legittimo per eseguire codice malevolo.

Inoltre, il gruppo ha utilizzato strumenti di monitoraggio dei dispositivi USB e WPD per raccogliere informazioni dai dispositivi connessi. Questi strumenti inviano i dati raccolti a server controllati dagli attaccanti.

Implicazioni e raccomandazioni

La capacità di Unfading Sea Haze di rimanere inosservato per oltre sei anni evidenzia una significativa debolezza nella sicurezza delle credenziali e nelle pratiche di patching. È fondamentale che le organizzazioni adottino misure di sicurezza robuste per proteggersi da tali minacce.

Raccomandazioni per la Sicurezza

- Gestione delle Vulnerabilità: Implementare processi rigorosi di gestione delle patch per identificare e risolvere rapidamente le vulnerabilità critiche.

- Autenticazione Forte: Enforce politiche di password complesse e utilizzo di autenticazione multi-fattore (MFA) per ridurre il rischio di accessi non autorizzati.

- Segmentazione della Rete: Adottare un modello di rete a fiducia zero e segmentare la rete per limitare il movimento laterale degli attaccanti.

- Difesa Multilivello: Investire in una gamma diversificata di controlli di sicurezza per creare strati sovrapposti di difesa.

- Monitoraggio del Traffico di Rete: Monitorare il traffico di rete per identificare modelli di comunicazione insoliti che potrebbero indicare attività malevole.

- Registrazione Efficace: Assicurarsi che i log siano abilitati e forniscano informazioni sufficienti per il supporto forense.

- Rilevamento e Risposta: Potenziare le capacità di rilevamento e risposta per minimizzare il tempo di permanenza degli attori malevoli all’interno dell’ambiente.

- Collaborazione e Condivisione delle Informazioni: Partecipare a iniziative di condivisione delle informazioni per ottenere insights preziosi sulle minacce emergenti.

L’indagine su Unfading Sea Haze rivela un attore di minacce sofisticato con legami potenziali con l’ecosistema cyber cinese. La loro abilità nel rimanere nascosti per anni e la complessità dei loro attacchi sottolineano l’importanza di pratiche di sicurezza robuste e aggiornate. La condivisione di queste scoperte mira a rafforzare la comunità della sicurezza informatica e a fornire le conoscenze necessarie per rilevare e interrompere gli sforzi di spionaggio di questo gruppo.

Sicurezza Informatica

Cisco: aggiornamenti di sicurezza critici per ASA, FMC e FTD

Tempo di lettura: 2 minuti. Cisco rilascia aggiornamenti critici per ASA, FTD e FMC, risolvendo vulnerabilità DoS e bypass delle regole IPS e politiche di sicurezza.

Cisco ha recentemente rilasciato una serie di avvisi di sicurezza che riguardano alcune vulnerabilità critiche nei suoi prodotti Adaptive Security Appliance (ASA), Firepower Threat Defense (FTD) e Firepower Management Center (FMC). Questi aggiornamenti sono essenziali per proteggere i sistemi da potenziali attacchi e garantire la sicurezza delle reti aziendali.

Cisco ASA e FTD: vulnerabilità Denial of Service (DoS)

Cisco ha identificato una vulnerabilità di Denial of Service (DoS) nel software Cisco ASA e FTD. Questa vulnerabilità è causata da una falla nell’ispezione DNS, che potrebbe permettere a un attaccante di mandare in crash il dispositivo interessato, causando un’interruzione del servizio.

Per mitigare questo rischio, Cisco ha rilasciato aggiornamenti software gratuiti. I clienti possono ottenere queste correzioni attraverso i canali di aggiornamento usuali, assicurandosi di avere licenze valide per le versioni del software utilizzate. È possibile consultare il Cisco Software Checker per verificare la vulnerabilità del proprio software e scaricare le versioni corrette.

Snort 3: Bypass delle Regole IPS HTTP

Una vulnerabilità nel sistema di prevenzione delle intrusioni HTTP (IPS) di Snort 3, utilizzato in diversi prodotti Cisco, potrebbe permettere a un attaccante di bypassare le regole di sicurezza. Questa vulnerabilità riguarda principalmente i dispositivi che eseguono Cisco Firepower Threat Defense (FTD) Software con Snort 3 attivo.

Gli utenti possono determinare se Snort 3 è in esecuzione sui loro dispositivi consultando la documentazione specifica o utilizzando i comandi di configurazione di Cisco FTD. Anche per questa vulnerabilità, Cisco ha rilasciato aggiornamenti software che risolvono il problema.

Bypass delle Politiche di File Archiviati Crittografati

Cisco ha anche segnalato una vulnerabilità che permette il bypass delle politiche per i file archiviati crittografati nel software Cisco Firepower Threat Defense (FTD). Questa vulnerabilità potrebbe permettere a un attaccante di eludere le regole di sicurezza progettate per proteggere i dati sensibili.

Per affrontare questa minaccia, Cisco raccomanda di aggiornare i dispositivi FTD con le ultime versioni del software, seguendo le linee guida fornite nel Cisco Firepower Management Center Upgrade Guide.

Gli aggiornamenti di sicurezza rilasciati da Cisco sono cruciali per proteggere le reti aziendali da potenziali attacchi. Le vulnerabilità nei prodotti ASA, FTD e FMC possono esporre i sistemi a rischi significativi, rendendo essenziale l’adozione tempestiva degli aggiornamenti. Gli amministratori di rete dovrebbero consultare regolarmente le pagine di avvisi di sicurezza di Cisco e utilizzare strumenti come il Cisco Software Checker per garantire che i loro dispositivi siano protetti.

Sicurezza Informatica

GHOSTENGINE: nuova minaccia cryptomining invisibile

Tempo di lettura: 2 minuti. Elastic Security Labs rivela GHOSTENGINE, un set di intrusioni sofisticato progettato per eseguire attività di crypto mining furtive

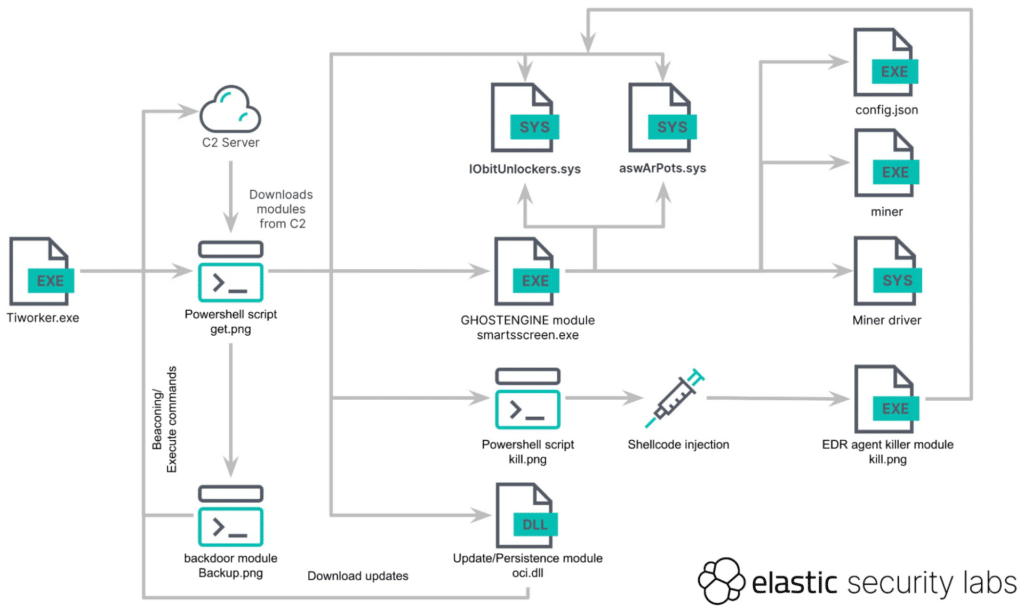

Elastic Security Labs ha identificato un set di intrusioni denominato REF4578, che include diversi moduli dannosi e sfrutta driver vulnerabili per disabilitare soluzioni di sicurezza note (EDR) al fine di eseguire attività di crypto mining. Il payload principale di questo set di intrusioni è chiamato GHOSTENGINE. Questa analisi rivela le capacità di GHOSTENGINE di stabilire la persistenza, installare una backdoor e avviare un crypto-miner.

Principali caratteristiche

- Gli autori del malware hanno incorporato numerosi meccanismi di contingenza e duplicazione.

- GHOSTENGINE sfrutta driver vulnerabili per terminare e cancellare agenti EDR noti che potrebbero interferire con il miner XMRIG.

- La campagna mostra un alto livello di complessità per garantire sia l’installazione che la persistenza del miner XMRIG.

Analisi del Codice

Il 6 maggio 2024, l’esecuzione di un file PE denominato Tiworker.exe, mascherato come il legittimo file Windows TiWorker.exe, ha segnato l’inizio dell’intrusione REF4578. Questo file scarica ed esegue uno script PowerShell che orchestra l’intero flusso di esecuzione dell’intrusione.

GHOSTENGINE

GHOSTENGINE è responsabile del recupero e dell’esecuzione dei moduli sulla macchina. Utilizza principalmente HTTP per scaricare file da un dominio configurato, con un IP di backup in caso di indisponibilità del dominio. Utilizza anche FTP come protocollo secondario con credenziali incorporate.

Moduli Principali di GHOSTENGINE

- smartscreen.exe (Modulo di controllo EDR e miner):

- Termina i processi degli agenti EDR attivi.

- Scarica e installa il client di mining XMRig.

- oci.dll (Modulo di aggiornamento/persistenza):

- Crea persistenza di sistema e scarica eventuali aggiornamenti dai server C2.

- kill.png (Modulo di terminazione EDR):

- Script PowerShell che inietta shellcode nel processo corrente, caricando un file PE in memoria.

- backup.png (Modulo backdoor):

- Funziona come una backdoor, permettendo l’esecuzione remota di comandi sul sistema.

Configurazione del Miner

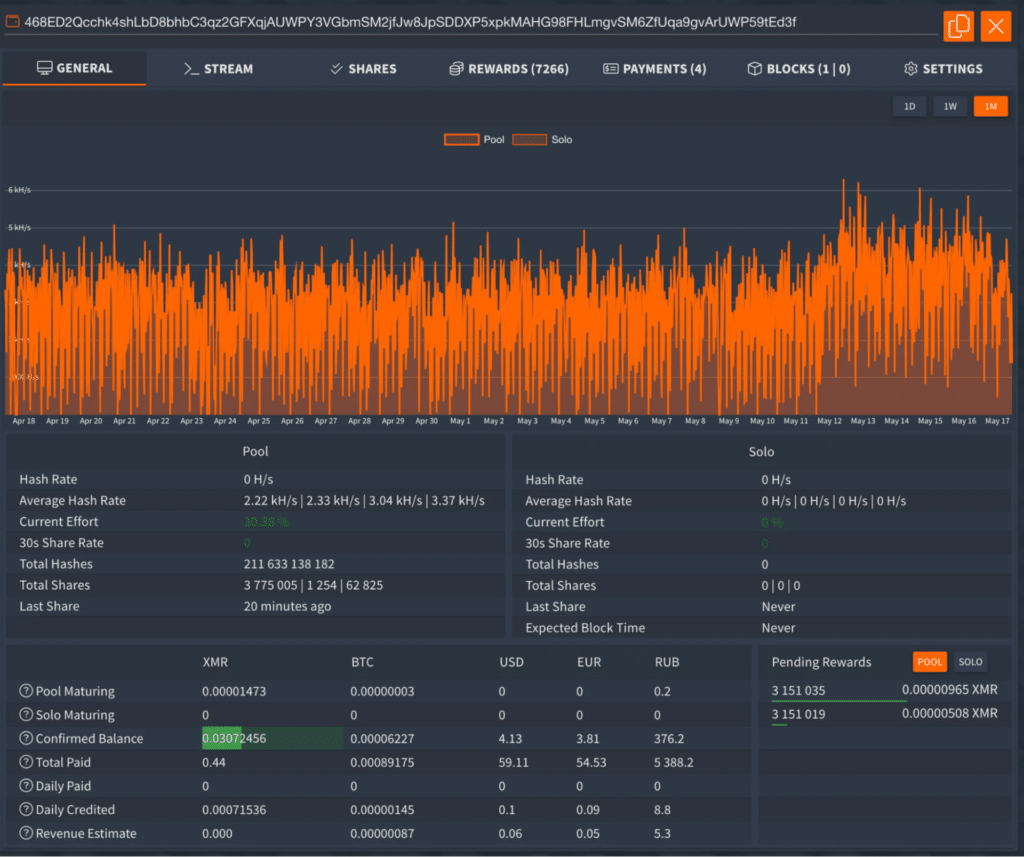

XMRig è un miner di criptovalute legittimo utilizzato per minare Monero. La configurazione di XMRig include dettagli come l’ID di pagamento Monero, che consente di tracciare le statistiche del worker e della pool, le criptovalute minate, gli ID delle transazioni e i prelievi.

Prevenzione e Mitigazione

Rilevamento

- Esecuzione sospetta di PowerShell

- Esecuzione da directory insolite

- Elevazione dei privilegi a integrità di sistema

- Distribuzione di driver vulnerabili e creazione di servizi in modalità kernel associati

Prevenzione

- Prevenzione dei file dannosi

- Prevenzione dell’iniezione di shellcode

- Prevenzione della creazione di file di driver vulnerabili

Osservazioni

Tutti gli osservabili discussi nella ricerca sono disponibili per il download in formato ECS e STIX.

GHOSTENGINE rappresenta una minaccia complessa e sofisticata, progettata per disabilitare le soluzioni di sicurezza e stabilire la persistenza per eseguire attività di crypto mining. Le organizzazioni devono implementare misure di rilevamento e prevenzione efficaci per proteggere i propri sistemi da queste intrusioni avanzate.

Inchieste1 settimana fa

Inchieste1 settimana faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste1 settimana fa

Inchieste1 settimana faTerrore in Campania: dati sanitari di SynLab nel dark web

Smartphone7 giorni fa

Smartphone7 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Economia7 giorni fa

Economia7 giorni faTemu accusata di violare il DSA dell’UE: reclami dei consumatori

Economia7 giorni fa

Economia7 giorni fa40 Milioni di persone si abbonano al piano con Pubblicità di Netflix

Economia6 giorni fa

Economia6 giorni faPornhub Charity per combattere gli abusi sui minori

Economia7 giorni fa

Economia7 giorni faGoogle dona 15 milioni alla “democrazia” in Europa