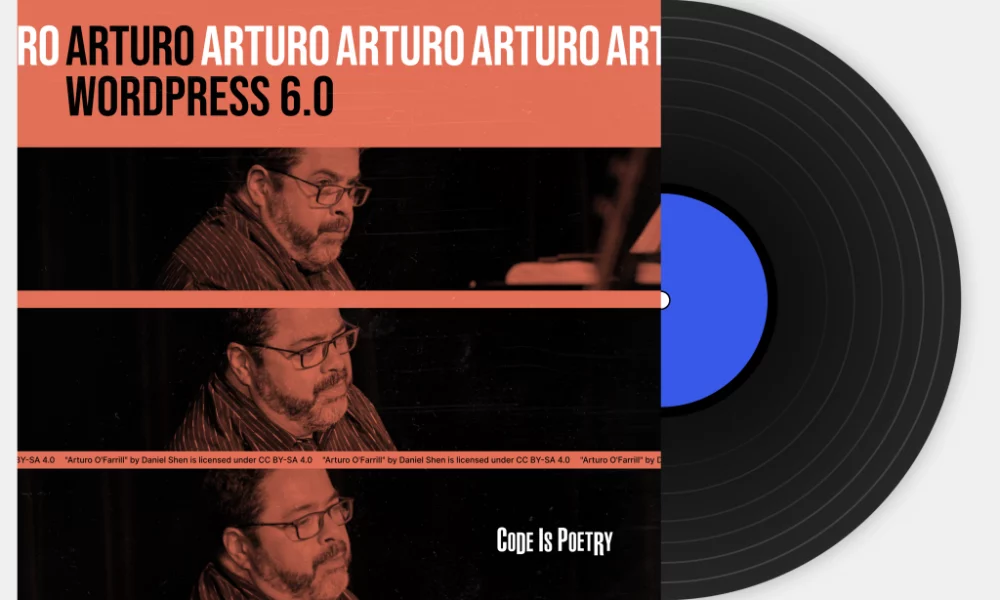

Tempo di lettura: < 1 minuto. Presentata la mondo dei webmaster “Arturo”, la versione 6 di WordPress ispirata al musicista jazz vincitore di un Grammy, Arturo O’Farrill. Noto per la sua influenza sul jazz latino contemporaneo, Arturo ha inciso più di 15 album che abbracciano cinque decenni di lavoro.