Cyber Security

Attacchi “Embedding ZIP” su estensioni di Google Chrome: vulnerabilità esposta

Tempo di lettura: 2 minuti. Scoperta una vulnerabilità nelle estensioni di Google Chrome che permetteva l’installazione di software dannoso tramite attacco di embedding ZIP

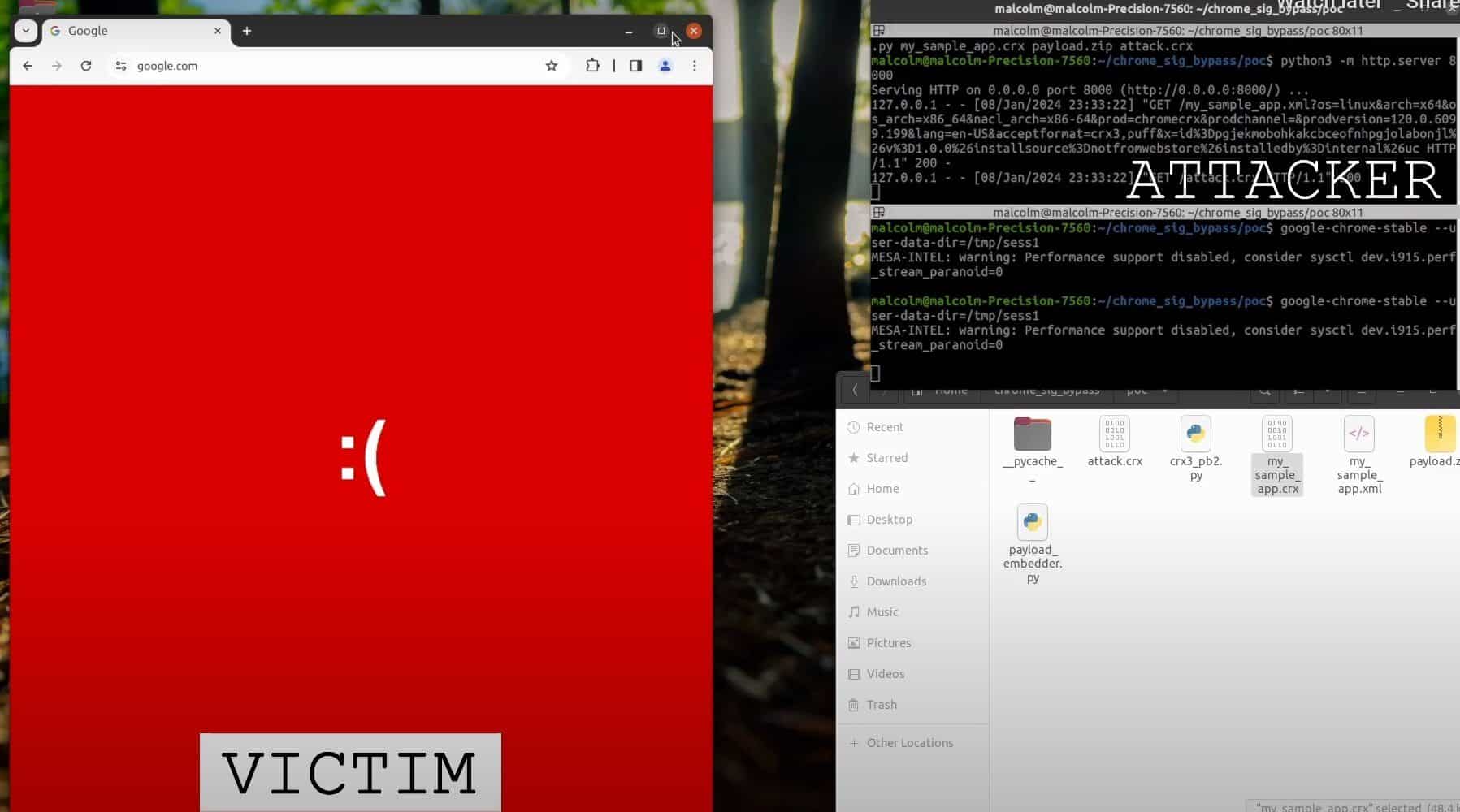

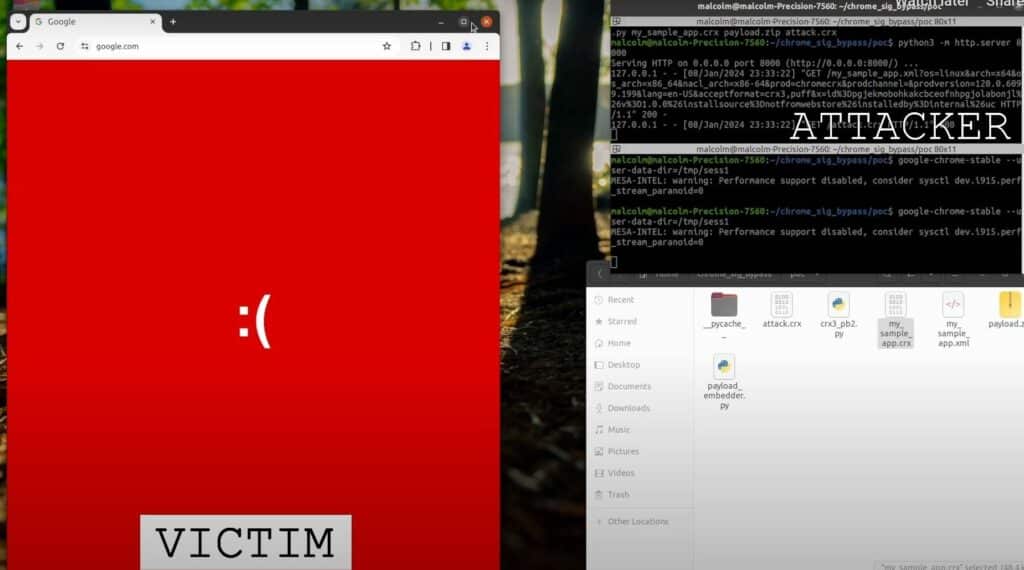

Un recente articolo su README di Synack e segnalato dal ricercatore Odisseus su X ha messo in luce una vulnerabilità significativa nelle estensioni di Google Chrome, identificata come CVE-2024-0333 e questa falla, scoperta dal ricercatore di sicurezza Malcolm Stagg, avrebbe potuto essere sfruttata per installare estensioni dannose sfruttando una tecnica di embedding ZIP.

Dettagli della vulnerabilità

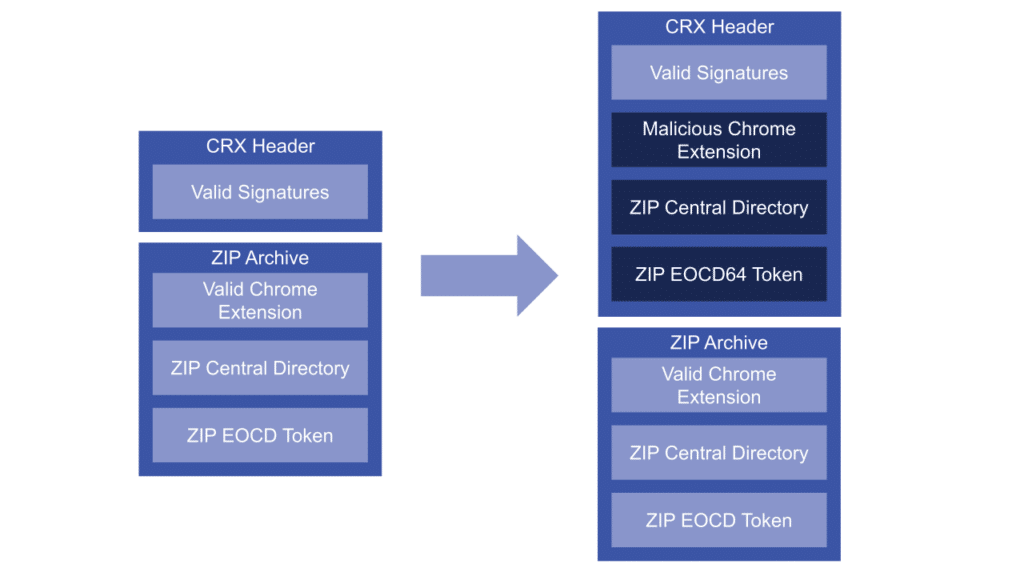

La vulnerabilità sfruttava il formato file CRX utilizzato dalle estensioni di Chrome, che è essenzialmente un file ZIP con un’intestazione aggiuntiva contenente firme digitali e metadati per garantire l’integrità del file. Stagg ha scoperto che era possibile manipolare l’intestazione dei file CRX inserendo dati extra che il parser di Chrome avrebbe ignorato, permettendo l’iniezione di contenuti dannosi senza invalidare le firme digitali.

Meccanismo dell’attacco

L’attacco specifico comportava l’aggiunta di un token EOCD (End of Central Directory) modificato all’intestazione del file CRX. I parser ZIP cercano questo token dall’estremità del file verso l’inizio per localizzare il centro della directory del file ZIP. Se il token EOCD è presente in una posizione inaspettata a causa della manipolazione dell’intestazione, il parser potrebbe ignorare il contenuto validato e utilizzare invece il contenuto dannoso inserito.

Potenziali impatti e utilizzi dell’attacco

Sebbene la manipolazione dell’intestazione del file CRX sembrasse una potenziale via per l’escalation di privilegi locali, il vero rischio emerso da questa vulnerabilità era la possibilità di alterare le estensioni durante il loro aggiornamento. Questo avrebbe potuto permettere ai criminali di modificare il comportamento delle estensioni installate senza che l’utente se ne accorgesse, potenzialmente portando al furto di dati sensibili o all’inserimento di malware.

Risposta di Google e risoluzione

Google ha risposto prontamente alla segnalazione di Stagg, correggendo la vulnerabilità nel codice sorgente di Chromium entro 24 ore dalla ricezione del rapporto. La correzione è stata poi distribuita pubblicamente in un aggiornamento del browser Chrome, stabilizzando ulteriormente il sistema contro possibili sfruttamenti di questa natura.

Questa vulnerabilità mette in evidenza l’importanza di un’attenta revisione dei sistemi di sicurezza integrati nei browser e la necessità di una vigilanza costante contro le tecniche di attacco in evoluzione. Grazie alla pronta risposta di Google, un potenziale vettore di attacco è stato chiuso, ma l’episodio serve come promemoria del costante gioco del gatto e del topo tra sviluppatori di software e attaccanti nel campo della sicurezza informatica.

Cyber Security

Cuttlefish: nuova minaccia malware per l’hardware di rete

Tempo di lettura: 2 minuti. Cuttlefish, un malware che colpisce i router SOHO, ruba dati e manipola il traffico di rete, con legami con attività cinesi.

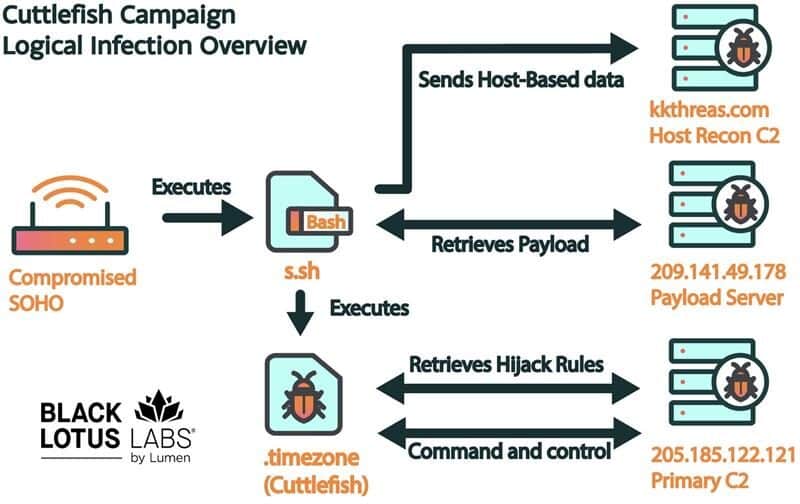

Cuttlefish è un malware recentemente identificato dai Black Lotus Labs di Lumen Technologies, che colpisce principalmente i router SOHO (Small Office/Home Office) di livello enterprise. Questo malware modulare è progettato per intercettare dati sensibili e manipolare il traffico di rete.

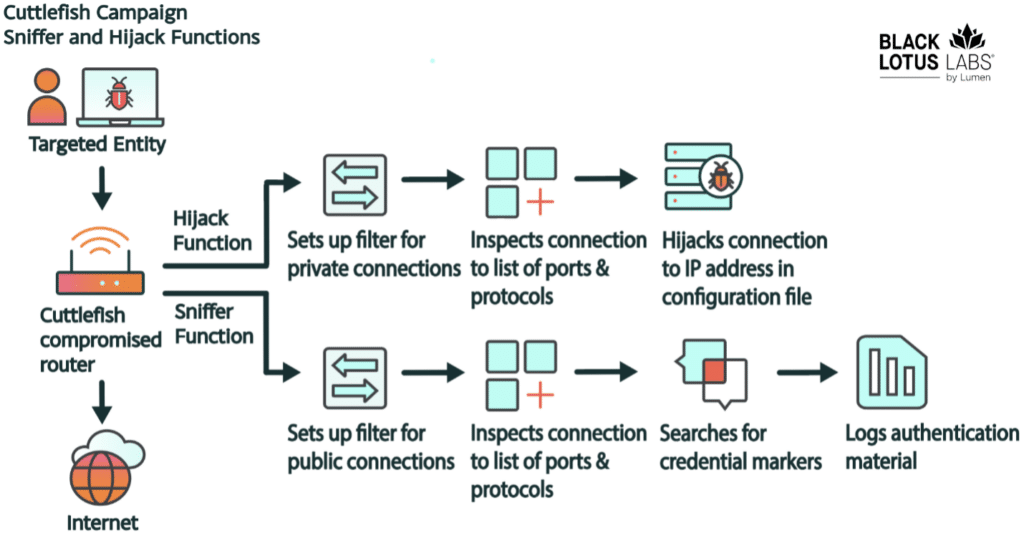

Funzionalità del malware

Il principale obiettivo di Cuttlefish è rubare credenziali autenticate attraverso le richieste web che transitano tramite il router. Una funzione secondaria permette al malware di dirottare sia il traffico DNS che HTTP, mirando a connessioni verso spazi IP privati. Cuttlefish è in grado di interagire con altri dispositivi sulla rete locale (LAN) e trasferire o introdurre nuovi agenti.

Connessioni e metodologie

Analizzando le somiglianze nel codice e i percorsi di costruzione incorporati, è stata rilevata una sovrapposizione con un cluster di attività precedentemente segnalato chiamato HiatusRat, che mostra interessi attribuibili alla Repubblica Popolare Cinese. Sebbene ci sia una sovrapposizione di codice tra Cuttlefish e HiatusRat, non sono stati osservati vittime comuni.

Campionamento e analisi tecnica

Cuttlefish utilizza un approccio zero-click per catturare dati da utenti e dispositivi dietro il perimetro di rete bersaglio. Il malware utilizza un packet sniffer progettato per acquisire materiale di autenticazione, soprattutto da servizi basati su cloud. Per esfiltrare i dati, gli attaccanti creano un tunnel proxy o VPN attraverso un router compromesso, utilizzando credenziali rubate per accedere a risorse mirate.

Vittime e distribuzione

Il pattern di infezione è stato unico, con il 99% delle infezioni verificatesi in Turchia, principalmente attraverso due fornitori di telecomunicazioni. Altre vittime non turche includono indirizzi IP di clienti probabilmente associati a fornitori globali di telefonia satellitare e un possibile data center con sede negli Stati Uniti.

Cyber Security

CISA rilascia avvisi per tre ICS e una vulnerabilità per Windows Smart Screen

Tempo di lettura: 2 minuti. Cisa rilascia 3 avvisi ICS ed aggiunge una vulnerabilità al suo catalogo di Microsoft Smart Screen confermando l’attenzione alla cybersecurity

CISA (Cybersecurity and Infrastructure Security Agency) ha annunciato importanti aggiornamenti sulla sicurezza per i sistemi di controllo industriale (ICS) e ha aggiunto una nuova vulnerabilità al suo catalogo di vulnerabilità sfruttate conosciute. Ecco una sintesi dettagliata delle recenti pubblicazioni e delle loro implicazioni.

Aggiornamenti su tre avvisi ICS

Il 30 aprile 2024, CISA ha rilasciato tre avvisi per sistemi di controllo industriale che affrontano questioni di sicurezza, vulnerabilità ed exploit attuali. I dettagli specifici di questi avvisi includono:

- ICSA-24-121-01 Delta Electronics CNCSoft-G2 DOPSoft – Questo avviso riguarda una specifica vulnerabilità nel software CNCSoft-G2 DOPSoft di Delta Electronics, che potrebbe essere sfruttata per compromettere i sistemi.

- ICSA-24-016-01 SEW-EURODRIVE MOVITOOLS MotionStudio (Update A) – Un aggiornamento sulla sicurezza del software MOVITOOLS MotionStudio di SEW-EURODRIVE, con dettagli su mitigazioni e correzioni per vulnerabilità note.

- ICSA-24-109-01 Unitronics Vision Legacy Series (Update A) – Fornisce informazioni sulla sicurezza per la serie legacy Vision di Unitronics, evidenziando gli aggiornamenti necessari per affrontare le minacce attuali.

CISA incoraggia gli utenti e gli amministratori a esaminare attentamente questi avvisi per dettagli tecnici e misure di mitigazione.

Nuova vulnerabilità nel catalogo delle vulnerabilità sfruttate

In aggiunta agli avvisi ICS, CISA ha inserito una nuova vulnerabilità nel suo Catalogo delle Vulnerabilità Sfruttate Conosciute:

- CVE-2024-29988 – Una vulnerabilità nel Microsoft SmartScreen che permette di bypassare le funzioni di sicurezza. Questa vulnerabilità è particolarmente critica poiché è stata attivamente sfruttata, rappresentando un rischio significativo per l’impresa federale.

Direttiva operativa vincolante (BOD) 22-01

La BOD 22-01 stabilisce il Catalogo delle Vulnerabilità Sfruttate Conosciute come un elenco dinamico di vulnerabilità comuni (CVE) che presentano rischi significativi per l’impresa federale. Questa direttiva richiede alle agenzie del ramo esecutivo civile federale (FCEB) di rimediare alle vulnerabilità identificate entro le date stabilite per proteggere le reti FCEB da minacce attive.

Anche se la BOD 22-01 si applica solo alle agenzie FCEB, CISA esorta fortemente tutte le organizzazioni a ridurre la loro esposizione agli attacchi informatici dando priorità alla tempestiva rimediazione delle vulnerabilità elencate nel catalogo, come parte della loro pratica di gestione delle vulnerabilità.

Questi aggiornamenti rafforzano l’importanza della vigilanza continua e dell’adozione di pratiche di sicurezza informatica robuste per proteggere infrastrutture critiche e dati sensibili contro le minacce in evoluzione.

Cyber Security

Malware Android “Wpeeper” si nasconde dietro siti WordPress compromessi

Tempo di lettura: 2 minuti. Scopri Wpeeper, un nuovo malware per Android che sfrutta siti WordPress compromessi per nascondere i suoi server C2

Un nuovo malware per Android chiamato “Wpeeper” è stato scoperto, notevole per la sua capacità di utilizzare siti WordPress compromessi come relè per i suoi veri server di comando e controllo (C2). Questo metodo serve come meccanismo di evasione per mascherare le sue vere attività.

Modalità di azione

Wpeeper è stato identificato per la prima volta il 18 aprile 2024 dal team XLab di QAX, durante l’analisi di un file ELF sconosciuto incorporato in file APK (Android package files), che al momento della scoperta non aveva rilevamenti su VirusTotal. L’attività del malware è cessata bruscamente il 22 aprile, presumibilmente come decisione strategica per mantenere un basso profilo ed evitare la rilevazione da parte di professionisti della sicurezza e sistemi automatizzati.

Struttura di comunicazione del C2

Wpeeper struttura la sua comunicazione C2 per sfruttare i siti WordPress compromessi come punti di relè intermedi, oscurando la posizione e l’identità dei suoi veri server C2. I comandi inviati dal C2 ai bot sono inoltrati tramite questi siti, e sono inoltre criptati AES e firmati con una firma a curva ellittica per impedire l’acquisizione da parte di terzi non autorizzati.

Capacità del malware

Le principali funzionalità di Wpeeper includono il furto di dati, facilitato da un ampio set di comandi con 13 funzioni distinte, come il recupero di informazioni dettagliate sull’apparecchio infetto, l’elenco delle applicazioni installate, l’aggiornamento degli indirizzi del server C2, e la capacità di scaricare ed eseguire file arbitrari.

Precauzioni raccomandate

Per evitare rischi come Wpeeper, si raccomanda di installare applicazioni solo dall’app store ufficiale di Android, Google Play, e di assicurarsi che lo strumento anti-malware integrato del sistema operativo, Play Protect, sia attivo sul dispositivo.

L’emergere di Wpeeper sottolinea l’importanza di misure di sicurezza robuste e la vigilanza continua, soprattutto considerando come gli attori di minacce continuano a trovare nuovi modi per sfruttare infrastrutture e tecnologie legittime per condurre attività maligne.

Editoriali2 settimane fa

Editoriali2 settimane faUniversità, Israele e licenziamenti BigTech

Robotica2 settimane fa

Robotica2 settimane faAtlas di Boston Dynamics non è morto

Editoriali2 settimane fa

Editoriali2 settimane faMITRE vittima di zero day Ivanti: anche i migliori le prendono

Inchieste1 settimana fa

Inchieste1 settimana faMercato ITC in Italia nel 2024: numeri e crescita vertiginosa rispetto al paese

Inchieste1 settimana fa

Inchieste1 settimana faManaged Service Providers in Italia: numeri di un mercato in crescita

Inchieste1 settimana fa

Inchieste1 settimana faCloud Italiano qual è il Trend del 2024? Aziende e servizi disponibili

Inchieste1 settimana fa

Inchieste1 settimana faCloud Provider Italiani: quali sono le caratteristiche preferite dagli specialisti IT?

Economia2 settimane fa

Economia2 settimane faApple rimuove WhatsApp e Threads dall’App Store in Cina