Cyber Security

Urgente: patchare bug di massima gravità in Flowmon

Tempo di lettura: 2 minuti. Un grave bug di sicurezza affligge Flowmon: ecco come il CVE-2024-2389 può compromettere la tua rete mettendo a rischio le informazioni

Flowmon, una soluzione cruciale per il monitoraggio delle prestazioni di rete, è sotto attacco a causa di una vulnerabilità di massima gravità. La piattaforma, utilizzata da oltre 1.500 aziende globali, tra cui SEGA, KIA e Volkswagen, è stata colpita da un exploit pubblico che mette a rischio la sicurezza delle reti aziendali. Il problema di sicurezza, indicato con il codice CVE-2024-2389, ha ricevuto il punteggio massimo di severità di 10 su 10.

Profondità della Vulnerabilità

Il bug in questione permette agli attaccanti di ottenere accesso remoto non autenticato all’interfaccia web di Flowmon e di eseguire comandi di sistema arbitrari. Questo accesso è ottenibile attraverso una richiesta API specificamente formulata, sfruttando le lacune nella sicurezza del software. La facilità con cui si può sfruttare questa vulnerabilità la rende particolarmente pericolosa, ed è stata dimostrata da un exploit proof-of-concept rilasciato da Rhino Security Labs.

Risposta e aggiornamenti da Progress Software

Progress Software, lo sviluppatore di Flowmon, ha rapidamente risposto con un aggiornamento critico, esortando tutti gli utenti a installare immediatamente le nuove versioni del software, v12.3.5 e v11.1.14, per mitigare il rischio. Gli aggiornamenti sono stati resi disponibili attraverso il download automatico di pacchetti oppure manualmente attraverso il centro di download.

Importanza dell’Aggiornamento e Misure di Sicurezza

È fondamentale che tutte le organizzazioni che utilizzano Flowmon verifichino le loro versioni del software e applichino gli aggiornamenti senza indugi. In aggiunta agli aggiornamenti automatici, è consigliabile una revisione regolare delle impostazioni di sicurezza per prevenire future vulnerabilità. L’attenzione alla sicurezza deve essere massima, data la facilità con cui gli attacchi possono essere condotti tramite exploit esistenti.

Implicazioni a lungo termine per gli Utenti di Flowmon

Le organizzazioni devono prendere atto della crescente sofisticazione degli attacchi informatici e dell’importanza di mantenere sistemi aggiornati e sicuri. La gestione proattiva delle minacce e la comprensione delle potenziali vulnerabilità diventano componenti essenziali della sicurezza informatica in un mondo sempre più interconnesso.

Cyber Security

Synlab Italia, c’è la rivendicazione di Black Basta: dati sanitari in rete

Tempo di lettura: 2 minuti. Dopo 2 settimane di incertezza c’è la rivendicazione di un attacco ransomware da parte di Black Basta a SynLab Italia: dati sanitari in rete

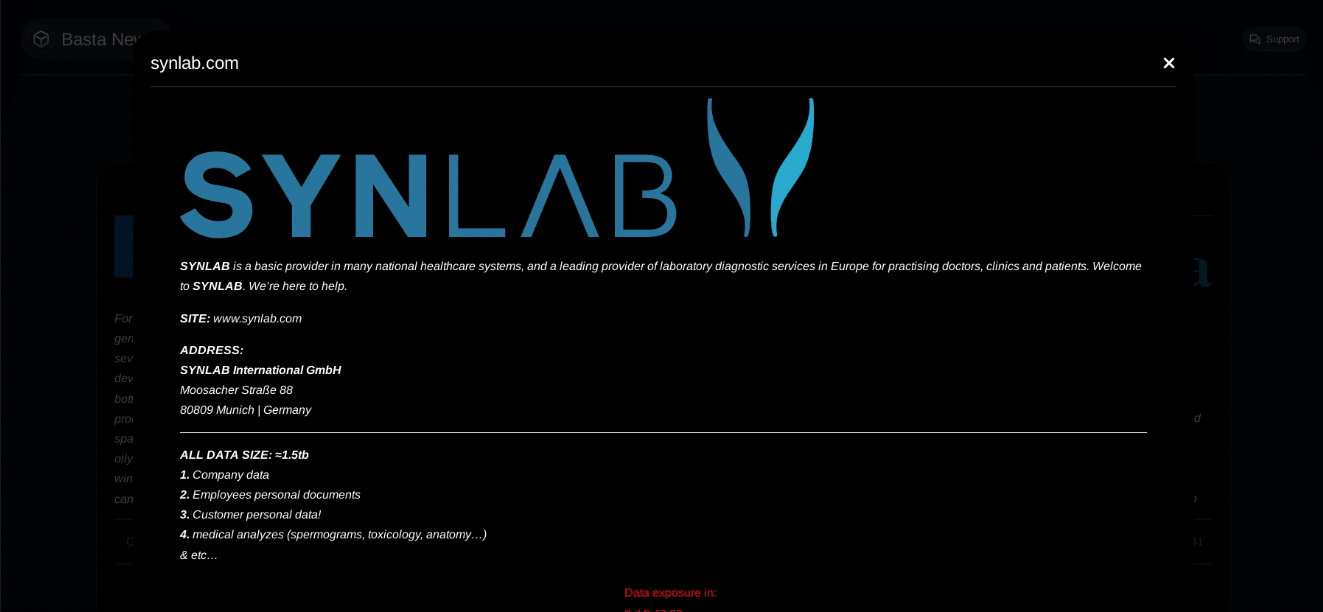

La ransomware gang Black Basta ha rivendicato l’attacco informatico che ha colpito il colosso SynLab che ha centri di analisi e diagnostica in Italia. Il gruppo ha pubblicato la rivendicazione con un timer in scadenza a 7 giorni con l’intimazione di ricevere riscatto o di pubblicare quanto sottratto e criptato.

Chi è Black Basta?

Black Basta è un ransomware che ha guadagnato notorietà per i suoi attacchi mirati a diverse industrie in tutto il mondo, compresa l’Italia. In Italia, il ransomware Black Basta ha colpito aziende nei settori della produzione industriale, energetico, tecnologico e logistico, tra gli altri. Gli attacchi sono caratterizzati da una tattica di doppia estorsione: oltre a crittografare i dati delle vittime, gli attaccanti minacciano di pubblicare i dati rubati online se il riscatto non viene pagato.

La diffusione di Black Basta in Italia è emblematica della crescente minaccia rappresentata dai ransomware, che possono avere un impatto devastante sulle operazioni aziendali e sulla reputazione delle aziende colpite. Gli attacchi di Black Basta sono particolarmente preoccupanti a causa della loro capacità di eludere le misure di sicurezza e del danno potenziale legato alla perdita di dati sensibili e alla loro esposizione pubblica.

I nostri dati sanitari in rete

Come già ampiamente riportato da Matrice Digitale, SynLab detiene i dati di tantissimi italiani perchè ha rilevato grandi gruppi privati, ereditandone lo storico sanitario sia privato sia convenzionato ed gruppo Black Basta asserisce di essere in possesso di 1,5 TB, seppur non specifichi di quale nazione, ed i dati che promette di pubblicare si riferiscono a dipendenti, azienda, pazienti e referti di diverse analisi.

Un disastro emerso dopo alcuni giorni

Il caso è stato volutamente nascosto con abilità dall’azienda e dalle Istituzioni preposte che, con la scusa di lavorare per il bene di tutti, hanno messo sotto traccia un problema che dal punto di vista operativo tardava a rientrare nella normalità segnando anche una sconfitta del reparto informatico dell’azienda e di ACN che si fa descrivere come “salvatore della patria” e deus ex machina delle operazioni di ripristino. Tant’è vero che Matrice Digitale ha ipotizzato una trattativa in corso tra le parti per salvare almeno i dati. Coerenza ha voluto, questo va riconosciuto, che l’azienda si sia rifiutata di pagare, oppure non ha accettato le condizioni imposte nella trattativa privata, ed ha ricevuto successivamente l’intimazione pubblica al saldo del riscatto. Questo denota come stia cambiando anche il decorso del post attacco ransomware, ma il poco clamore suscitato dalla vicenda, a cui si aggiunge anche lo scarso interesse della materia, fa sì che il mondo degli attacchi ransomware sia visto con una percezione diversa anche dal settore IT come fatalmente riportato nell’inchiesta realizzata da Matrice Digitale prima dell’annuncio di Black Basta su SynLab

Cyber Security

Microsoft: vulnerabilità Dirty Stream app Android con miliardi di download

Tempo di lettura: 2 minuti. Vulnerabilità Dirty Stream in app Android, rischio furto dati, miliardi di installazioni a rischio: come risolvere ?

Microsoft ha recentemente identificato una vulnerabilità critica che minaccia la sicurezza di numerose applicazioni Android denominata “Dirty Stream”. Questa falla può consentire agli aggressori di eseguire codice malevolo all’interno delle app più diffuse, con il potenziale rischio di furto di dati.

Dettagli della vulnerabilità

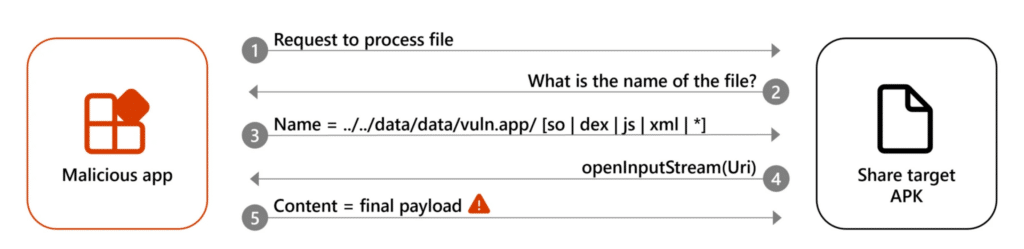

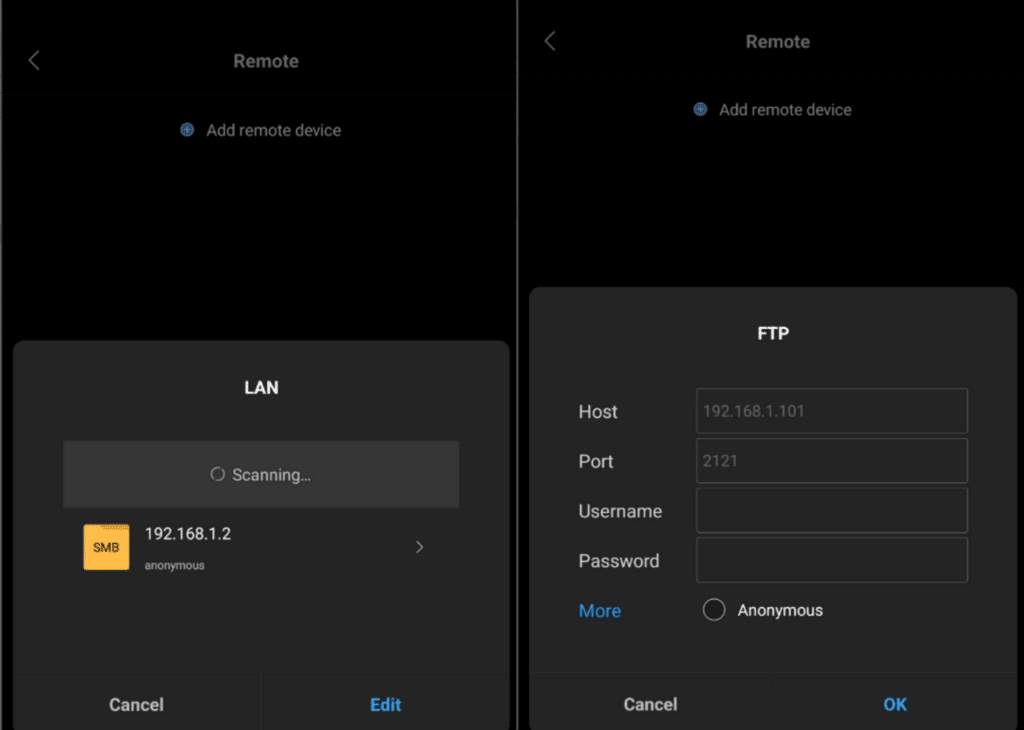

La vulnerabilità “Dirty Stream” risiede nella capacità di alcune app Android di manipolare e abusare del sistema di provider di contenuti di Android, normalmente progettato per facilitare uno scambio sicuro di dati tra diverse applicazioni su un dispositivo. Tuttavia, un’implementazione negligente di questo sistema può aprire la porta a sfruttamenti, in particolare quando le app vulnerabili non controllano adeguatamente nomi o percorsi dei file, permettendo così ad un’app malevola di infiltrare codice dannoso mascherato da file legittimi.

Qual è la minaccia?

Sfruttando la falla Dirty Stream, un attaccante potrebbe ingannare un’app vulnerabile facendole sovrascrivere file critici nel suo spazio di archiviazione privato. Questo scenario di attacco potrebbe risultare nel controllo totale dell’app da parte dell’attaccante, nell’accesso non autorizzato a dati sensibili dell’utente o nell’intercettazione di informazioni private di accesso.

Microsoft ha rivelato che questa non è una questione isolata. La ricerca ha dimostrato che le implementazioni errate del sistema di provider di contenuti sono diffuse in molte app Android popolari, tra cui l’applicazione Gestione File di Xiaomi, con oltre un miliardo di installazioni, e WPS Office, con circa 500 milioni di installazioni.

Cosa possono fare gli utenti Android?

Mentre gli sviluppatori si affrettano a identificare e correggere le app vulnerabili, gli utenti Android possono adottare alcune precauzioni semplici. È cruciale rimanere vigili con gli aggiornamenti delle app, poiché gli sviluppatori probabilmente emetteranno correzioni rapidamente. È consigliabile scaricare sempre le applicazioni dal Google Play Store ufficiale ed essere molto cauti quando si scaricano da fonti non ufficiali, che sono più propense a ospitare app malevoli nocive per i nostri dispositivi.

Cyber Security

Anche quest’anno, la Polizia Postale non abolisce la parola pedopornografia

Tempo di lettura: 3 minuti. Approfondimento sulla lotta alla pedofilia online: tecnologie, collaborazioni e sfide nell’era digitale della Polizia Postale italiana

In occasione della Giornata Mondiale contro la Pedofilia ed Pedopornografia i contenuti di abuso sui minori, la Polizia di Stato, sezione Postale, si confronta con un panorama digitale in costante evoluzione, marcato da sfide crescenti nel campo della sicurezza informatica. L’incremento nell’uso di tecnologie avanzate, come l’intelligenza artificiale generativa e gli strumenti che garantiscono l’anonimato online, ha aperto nuove frontiere per la creatività e l’innovazione. Tuttavia, queste stesse tecnologie hanno introdotto minacce senza precedenti.

Sfruttamento “passivo” è vittimizzazione dei bambini

Ogni contenuto di abuso sessuale sui minori, creato e condiviso online, perpetua la vittimizzazione dei bambini coinvolti, a causa della continua circolazione di tali contenuti. La Polizia Postale è impegnata a interrompere questo ciclo di vittimizzazione, utilizzando le più moderne tecniche investigative e promuovendo la cooperazione tra il settore pubblico e quello privato.

Numeri e statistiche

Nel 2023, la Polizia Postale ha analizzato complessivamente 28.355 siti web, dichiarandone 2.739 come irrangiungibili e inserendoli in una black list dedicata ai siti che contengono materiale di sfruttamento sessuale di minori. Questa azione mira a bloccare la visualizzazione di tali contenuti e a impedire la perpetuazione della vittimizzazione secondaria dei minori coinvolti.

Durante l’anno, sono state individuate e denunciate numerose persone, prevalentemente uomini, per aver scaricato, condiviso e scambiato foto e video di abuso sessuale ai danni di minori. È preoccupante notare un aumento dei reati di pedopornografia tra soggetti molto giovani.

Il fenomeno dello sfruttamento sessuale dei minori online si presenta come un problema complesso e in crescita a livello globale. Dal 2019, il National Center for Missing and Exploited Children (NCMEC) ha registrato un aumento dell’87% dei casi. Gli autori di questi reati sono spesso persone insospettabili, che conducono una vita ordinaria, con il 70% di loro al di sotto dei 45 anni.

Questi criminali utilizzano frequentemente servizi di messaggistica e social networking che garantiscono l’anonimato per mascherare le loro vere intenzioni e identità, cercando di sfuggire alle investigazioni delle forze di polizia. L’abuso sessuale online richiede un approccio integrato che combini il quadro normativo nazionale con tecniche investigative avanzate e una profonda comprensione delle dinamiche psicologiche degli autori e delle vittime.

Emergono nuove minacce online, in particolare l’adescamento di minori sotto i 13 anni, che sono sempre più esposti a rischi a causa della diffusione di smartphones e tablets. Gli adescatori iniziano i contatti nei luoghi virtuali frequentati dai minori, come i videogiochi e i social network, per poi passare a piattaforme di messaggistica con crittografia end-to-end. Questa evoluzione del fenomeno rende essenziale per bambini, genitori e insegnanti conoscere e segnalare qualsiasi situazione sospetta per prevenire ulteriori abusi.

Collaborazioni settoriali

La collaborazione tra il settore pubblico e quello privato è vitale per combattere efficacemente lo sfruttamento sessuale dei minori online. Protocolli di intesa con varie entità, come il National Center for Missing and Exploited Children (NCMEC) e ONG come Operation Underground Railroad, hanno rafforzato le strategie di prevenzione e protezione dei minori nell’era digitale.

Minacce Online emergenti

I crimini come l’adescamento online e la “sextortion” sono in aumento. Gli adescatori spesso iniziano i contatti nei forum online frequentati da bambini e adolescenti, per poi spostare la conversazione su piattaforme di messaggistica criptata, rendendo più difficile l’intervento delle forze dell’ordine.

Si è registrato un incremento dei casi di sextortion, con un passaggio da 118 casi nel 2022 a 132 nel 2023. Al contrario, c’è stato un leggero calo nei casi di adescamento online, sebbene sia stato confermato il coinvolgimento di minori tra i 10 e i 13 anni. In particolare, la fascia preadolescenziale ha mostrato un alto livello di interazioni sessuali, con 200 casi su un totale di 341.

Impatto della tecnologia AI

L’intelligenza artificiale generativa ha trasformato il modo in cui interagiamo con il mondo digitale, aumentando le sfide legate all’identificazione e alla prevenzione degli abusi online. Queste tecnologie possono creare o alterare contenuti di abuso sessuali sui minori, rendendo critica la necessità di leggi più severe e misure preventive più efficaci.

La Giornata Mondiale contro la Pedofilia e ed Pedopornografia i contenuti di abuso sui minori è un momento cruciale per riaffermare l’impegno nel combattere questi crimini odiosi. La Polizia Postale e delle Comunicazioni continua a lavorare senza sosta per garantire che il web rimanga un luogo sicuro per tutti, in particolare per i più vulnerabili. D’altronde, Matrice Digitale si oppone fermamente alla promozione dell’associazione alla pedofilia della parola pornografia. Non esistono contenuti sessuali di minori tollerati, dove c’è un minore ed un contenuto video che lo ritrae in scene di sesso, si tratta di un abuso. Questa è una delle tante battaglie che Matrice Digitale porta con fermezza da anni come enunziato nel manifesto di redazione.

Inchieste2 settimane fa

Inchieste2 settimane faMercato ITC in Italia nel 2024: numeri e crescita vertiginosa rispetto al paese

Inchieste2 settimane fa

Inchieste2 settimane faManaged Service Providers in Italia: numeri di un mercato in crescita

Inchieste2 settimane fa

Inchieste2 settimane faCloud Italiano qual è il Trend del 2024? Aziende e servizi disponibili

Inchieste2 settimane fa

Inchieste2 settimane faCloud Provider Italiani: quali sono le caratteristiche preferite dagli specialisti IT?

Cyber Security2 settimane fa

Cyber Security2 settimane faVulnerabilità critiche nel software Cisco: dettagli e soluzioni

Inchieste1 settimana fa

Inchieste1 settimana faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Robotica1 settimana fa

Robotica1 settimana faPerché i Robot non riescono a superare gli animali in corsa?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faReddit rivoluziona l’E-Commerce con Dynamic Product Ads