Editoriali

Bit contro bombe

Tempo di lettura: 3 minuti. Osservazioni sulle operazioni cibernetiche offensive russe in Ucraina

Quando il 24 febbraio i carri armati russi hanno attraversato il confine ucraino e sono emerse notizie di un attacco parallelo contro il provider satellitare Viasat, è stato lanciato un segnale inquietante: la guerra si è intensificata anche nel cyberspazio.

Dopo l’invasione, tuttavia, l’incidente di Viasat – che ha provocato interruzioni nelle comunicazioni satellitari, ma che si è rivelato avere effetti tattici limitati – rimane una delle operazioni cibernetiche distruttive più degne di nota nella guerra in corso. La mancanza di operazioni cibernetiche distruttive su larga scala che abbiano un impatto a lungo termine e influenzino significativamente la campagna militare ha sorpreso molti osservatori. Esplorare i motivi per cui le operazioni cibernetiche distruttive sono state finora di uso o successo limitato permette di comprendere meglio il ruolo delle operazioni cibernetiche nei conflitti moderni e di aumentare la consapevolezza della minaccia rappresentata dalla Russia.

In primo luogo, le ragioni della natura limitata dei conflitti informatici distruttivi sono innegabilmente radicate in difese efficaci. La resilienza degli ucraini sul campo di battaglia fisico si riflette nelle loro capacità nel cyberspazio. Dopo la rivoluzione di Maidan, l’Ucraina è stata costretta a rafforzare le proprie difese attraverso un duro e singolare “addestramento”, in quanto è diventata un banco di prova per le operazioni informatiche avanzate della Russia, compresi due attacchi di un certo successo contro le sue infrastrutture energetiche nel 2015 e nel 2016. Anche i forti legami con le agenzie governative occidentali e il settore tecnologico si sono rivelati notevolmente efficaci e un importante fattore di successo dopo l’invasione. Anche i fallimenti militari russi sul campo forniscono un segnale rilevante: la mancanza di coordinamento e la sopravvalutazione delle capacità basate sulle prime fasi dell’invasione sono probabilmente correlate al livello di preparazione ed efficacia delle sue “forze informatiche”.

In secondo luogo, le fasi iniziali dell’invasione dimostrano ancora una volta che l’idea che le operazioni informatiche siano un’alternativa competitiva alle misure cinetiche per causare effetti decisivi, su larga scala, duraturi e distruttivi è stata esagerata. Tali operazioni cibernetiche tendono a richiedere un notevole dispendio di risorse, una forza lavoro di grande talento e un lungo periodo di preparazione. Inoltre, una volta innescate, è complicato ottenere effetti in un arco di tempo significativo. In parole povere, è ancora più efficiente per un operatore umano sabotare fisicamente una centrale elettrica o per le forze militari sparare apertamente missili per terrorizzare la popolazione civile, piuttosto che sviluppare un’arma cibernetica sofisticata e segreta, che può utilizzare vulnerabilità che possono essere rattoppate in tempi relativamente brevi. Finora, le operazioni informatiche offensive hanno invece integrato altri settori del combattimento bellico.

In terzo luogo, le attività russe nel cyberspazio hanno riguardato le informazioni, sia in termini di ottenimento di informazioni per lo spionaggio che di produzione di informazioni per sostenere le operazioni di influenza. Avere accesso a informazioni utilizzabili rimanendo inosservati il più a lungo possibile può fornire un vantaggio strategico significativo. Nel bilanciamento tra causare distruzione e ottenere informazioni, di solito prevale la seconda. Per quanto riguarda la conduzione di operazioni di influenza supportate da attività offensive informatiche, la storia recente non lascia dubbi sul fatto che la Russia sia un attore astuto e attività di questo tipo non dovrebbero sorprendere. Inoltre, nella maggior parte dei casi, anche se l’effetto immediato di un attacco può essere qualificato come distruttivo – che si tratti di cancellazione di dati, denial of service o persino di causare un blackout di breve durata – l’obiettivo reale di queste operazioni sembra essere di natura cognitiva: il valore (spesso limitato) risiede nell’inviare un certo messaggio o nel causare disagio e confusione.

Anche se gli scenari hollywoodiani di un “Armageddon cibernetico” non si sono realizzati, è innegabile che l’Ucraina stia affrontando un livello di attività cibernetiche offensive senza precedenti. È altrettanto innegabile che il comportamento russo è sempre più opportunistico e imprevedibile. L’apparente mancanza di operazioni informatiche con effetti distruttivi su larga scala non deve essere presa a pretesto per ignorare la minaccia informatica russa o l’importanza dell’assistenza occidentale all’Ucraina per sostenere tutti i settori militari. Qualunque sia il corso della guerra, le operazioni informatiche rimarranno un vettore praticabile per la Russia per perseguire i suoi obiettivi. L’Ucraina e i suoi alleati devono rimanere vigili, basandosi sugli accordi di cooperazione internazionale già stabiliti per assicurarsi che siano sostenuti e in grado di adattarsi a qualsiasi cambiamento improvviso nel comportamento dell’avversario.

Editoriali

Anche su Giovanna Pedretti avevamo ragione

Tempo di lettura: 2 minuti. Procura di Lodi chiede l’archiviazione sul suicidio di Giovanna Pedretti, escludendo colpe di Lucarelli e Biagiarelli: la recensione era falsa

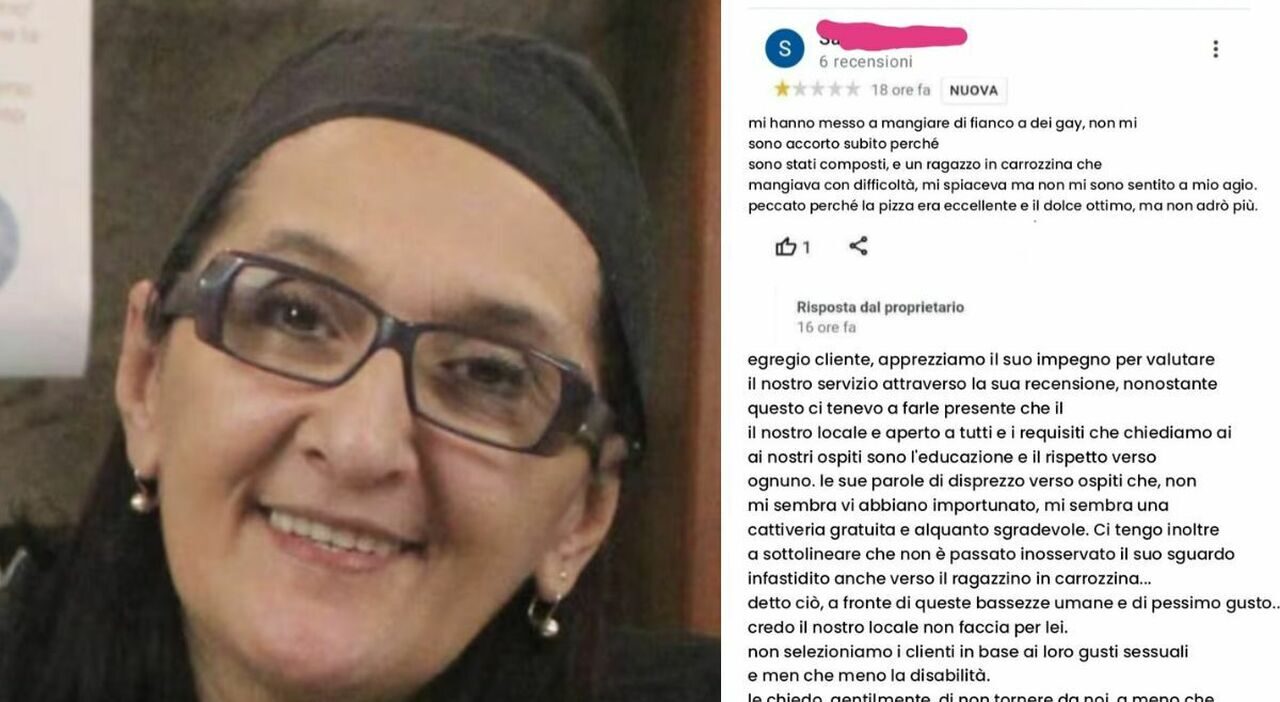

Recentemente, la Procura di Lodi ha avanzato una richiesta di archiviazione per il caso di Giovanna Pedretti, la ristoratrice di Sant’Angelo Lodigiano trovata morta a gennaio nelle acque del Lambro. L’indagine ha escluso qualsiasi istigazione o aiuto al suicidio da parte di terze persone.

Dettagli dell’indagine

La vicenda di Pedretti aveva suscitato grande attenzione mediatica, specialmente sui social media, dopo che era stata accusata ingiustamente di aver pubblicato una recensione falsa online. Questo episodio era seguito a una tempesta di critiche, principalmente influenzata da una serie di post di Selvaggia Lucarelli e del suo compagno, Lorenzo Biagiarelli, che avevano messo in dubbio l’autenticità della recensione. Tuttavia, le indagini hanno dimostrato che la recensione era effettivamente falsa e che nessuna azione diretta di terzi ha contribuito al tragico evento.

Esito e Reazioni

Con la richiesta di archiviazione, si chiude un capitolo doloroso, ma sorgono interrogativi sulla responsabilità dei media e delle figure pubbliche nell’amplificare situazioni che possono avere conseguenze gravi. Selvaggia Lucarelli, tramite i suoi canali social, ha espresso sollievo e ha criticato duramente la stampa per la gestione della notizia, sottolineando come la situazione abbia evidenziato una “storia squallida e meschina”.

Matrice Digitale dalla parte della verità

Matrice Digitale si è schierata senza esito a favore di Selvaggia Lucarelli e del giornalista del TG3 andato a chiedere spiegazioni sulla veridicità del post su cui si è scatenata una gogna mediatica con un richiamo ufficiale dell’azienda attraverso il Governo. La verità era chiara dall’inizio: la recensione era falsa ed era stata trasformata in una notizia solo perchè sfruttava l’immagine della comunità LGBT con un messaggio che poteva essere positivo, ma non era sicuramente una notizia. Questo caso non dovrebbe passare inosservato per “rispetto del dolore della famiglia” bensì diventare un caso di studio come tanti altri avvenuti in passato dove la notizia si è costruita per fini politici e commerciali.

Editoriali

Chip e smartphone cinesi ci avvisano del declino Occidentale

Tempo di lettura: < 1 minuto. Un declino quasi annunciato facendo un’analisi geopolitica degli ultimi eventi nel settore dei semiconduttori

Dopo mesi di sanzioni alla Russia si scopre che l’approvvigionamento di Mosca dei processori è ritornato al livello di normalità Questo vuol dire che su 140 paesi nel mondo, le sanzioni anglo-euro-nato non sono state efficaci a costringere i russi a “rubare le lavatrici per utilizzare i chip“.

La Russia, sta costruendo in casa sua i processori, ma non hanno molto successo se consideriamo il fatto che molti sono difettosi. Quindi li prende dalla Cina che attraverso Huawei è entrata silenziosamente nel Mercato Europeo con la sua ultima creatura: la Serie Pura 70 non solo è uno smartphone potente, ma allo stesso tempo è l’evoluzione in stile Apple di quella che un tempo era considerata una cinesata.

Oggi questa cinesata è prodotta al 90% in Cina con materiali cinesi e questo dovrebbe far comprendere a noi Europei che se non facciamo i bravi, saremmo costretti ad usare i chip delle friggitrici ad aria e le plastiche delle bici per produrre degli smartphone.

Chiudiamo l’analisi, che difficilmente leggerete altrove per tanti motivi, tra cui la lesa maestà. La chiusura della fabbrica di Intel in Russia coincide con risultati economici disastrosi del gigante tecnologico.

Indovinate chi sta sopperendo a questa perdita con fondi pubblici: l’Europa.

Editoriali

MITRE vittima di zero day Ivanti: anche i migliori le prendono

Tempo di lettura: 2 minuti. Anche le organizzazioni ben preparate come MITRE possono essere vulnerabili a minacce cibernetiche avanzate

Nel contesto della sicurezza informatica, anche le organizzazioni più preparate possono trovarsi vulnerabili di fronte a minacce persistenti e avanzate, come dimostrato dagli attacchi recentemente subiti da MITRE. Questo caso sottolinea l’importanza di adottare un approccio informato sulle minacce per la difesa contro gli attacchi cyber sempre più sofisticati.

Cos’è MITRE?

MITRE è una corporazione senza scopo di lucro americana con sede principale a Bedford, Massachusetts, e una secondaria a McLean, Virginia. Fondata nel 1958, l’organizzazione opera centri federali di ricerca e sviluppo (FFRDCs) per conto del governo degli Stati Uniti. MITRE è dedicata all’interesse pubblico e lavora su una vasta gamma di questioni di sicurezza nazionale, aviazione, sanità, cybersecurity e innovazione del governo.

La missione principale di MITRE è quella di risolvere problemi complessi per un mondo più sicuro, fornendo ricerca, sviluppo e consulenza strategica ai vari enti governativi per aiutarli a prendere decisioni informate e implementare soluzioni tecnologiche avanzate. Uno degli aspetti notevoli del lavoro di MITRE è il suo impegno nella sicurezza informatica, attraverso lo sviluppo di framework e strumenti come il Common Vulnerabilities and Exposures (CVE) e l’ATT&CK framework, che sono largamente utilizzati a livello internazionale per la gestione delle minacce e la protezione delle infrastrutture critiche. Per ulteriori informazioni, puoi visitare il sito ufficiale.

Dettagli dell’attacco subito da MITRE

MITRE, un’organizzazione che si impegna a mantenere elevati standard di sicurezza cibernetica, ha recentemente rivelato di essere stata vittima di un attacco informatico significativo. Nonostante la solidità delle sue difese, MITRE ha scoperto vulnerabilità critiche che sono state sfruttate dagli attaccanti, segnalando un tema di sicurezza concentrato sulla compromissione di dispositivi di protezione perimetrale.

L’incidente e le sue conseguenze

L’attacco ha avuto inizio con un’intensa attività di ricognizione da parte degli attaccanti nei primi mesi del 2024, culminata nell’uso di due vulnerabilità zero-day nel VPN di Ivanti Connect Secure, bypassando l’autenticazione multifattore tramite session hijacking. Questo ha permesso agli attaccanti di muoversi lateralmente e infiltrarsi profondamente nell’infrastruttura VMware di MITRE, utilizzando account amministrativi compromessi e un mix di backdoor sofisticate e web shell per mantenere la persistenza e raccogliere credenziali.

Risposta di MITRE all’incidente

La risposta all’incidente ha incluso l’isolamento dei sistemi colpiti, la revisione completa della rete per impedire ulteriori diffusione dell’attacco, e l’introduzione di nuove suite di sensori per monitorare e analizzare i sistemi compromessi. Inoltre, l’organizzazione ha avviato una serie di analisi forensi per determinare l’entità del compromesso e le tecniche utilizzate dagli avversari.

Lezioni apprese e miglioramenti futuri

Questo incidente ha rafforzato per MITRE l’importanza di comprendere i comportamenti degli hacker come mezzo per sconfiggerli, spingendo l’organizzazione a creare tassonomie comportamentali che catalogano le TTP (tattiche, tecniche e procedure) degli avversari, che hanno portato alla creazione di MITRE ATT&CK®. Questo evento ha anche stimolato l’adozione del concetto di difesa informata dalle minacce, culminando nella creazione del Center for Threat-Informed Defense. L’incidente di sicurezza subito serve da monito per tutte le organizzazioni sulla necessità di mantenere sistemi di difesa aggiornati e proattivi, utilizzando le risorse come il MITRE ATT&CK, costantemente monitorato anche da CISA i cui bollettini sono riportati puntualmente da Matrice Digitale, per rimanere informati sulle ultime strategie degli avversari e su come contrastarle efficacemente.

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste6 giorni fa

Inchieste6 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla6 giorni fa

L'Altra Bolla6 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste5 giorni fa

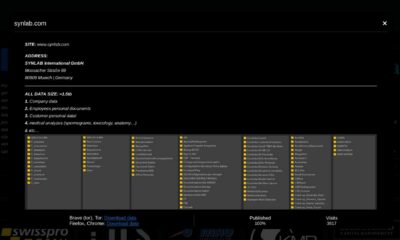

Inchieste5 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone4 giorni fa

Smartphone4 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Smartphone7 giorni fa

Smartphone7 giorni faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia1 settimana fa

Economia1 settimana faGuerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List